诸神之眼 - Nmap 教程

*注: www.heihei.work 为本人测试网站,可由 官方测试网站 scanme.nmap.org代替。

NO.1

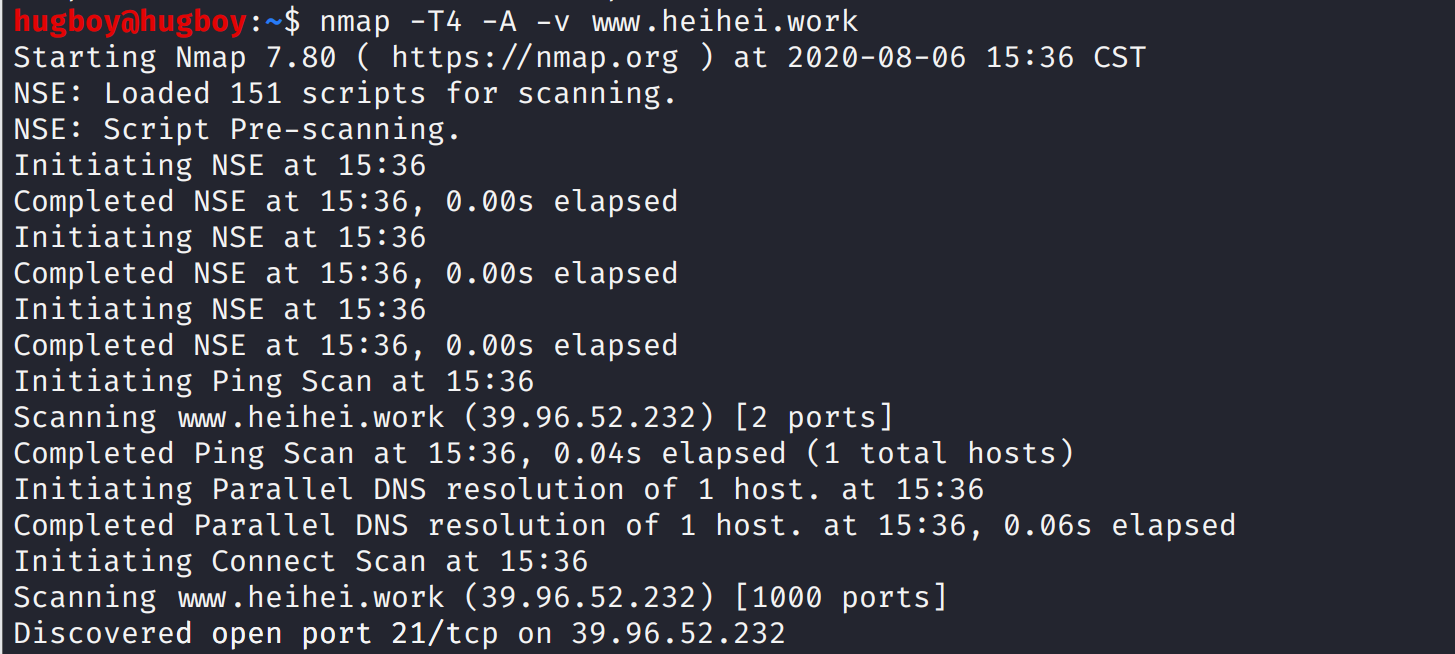

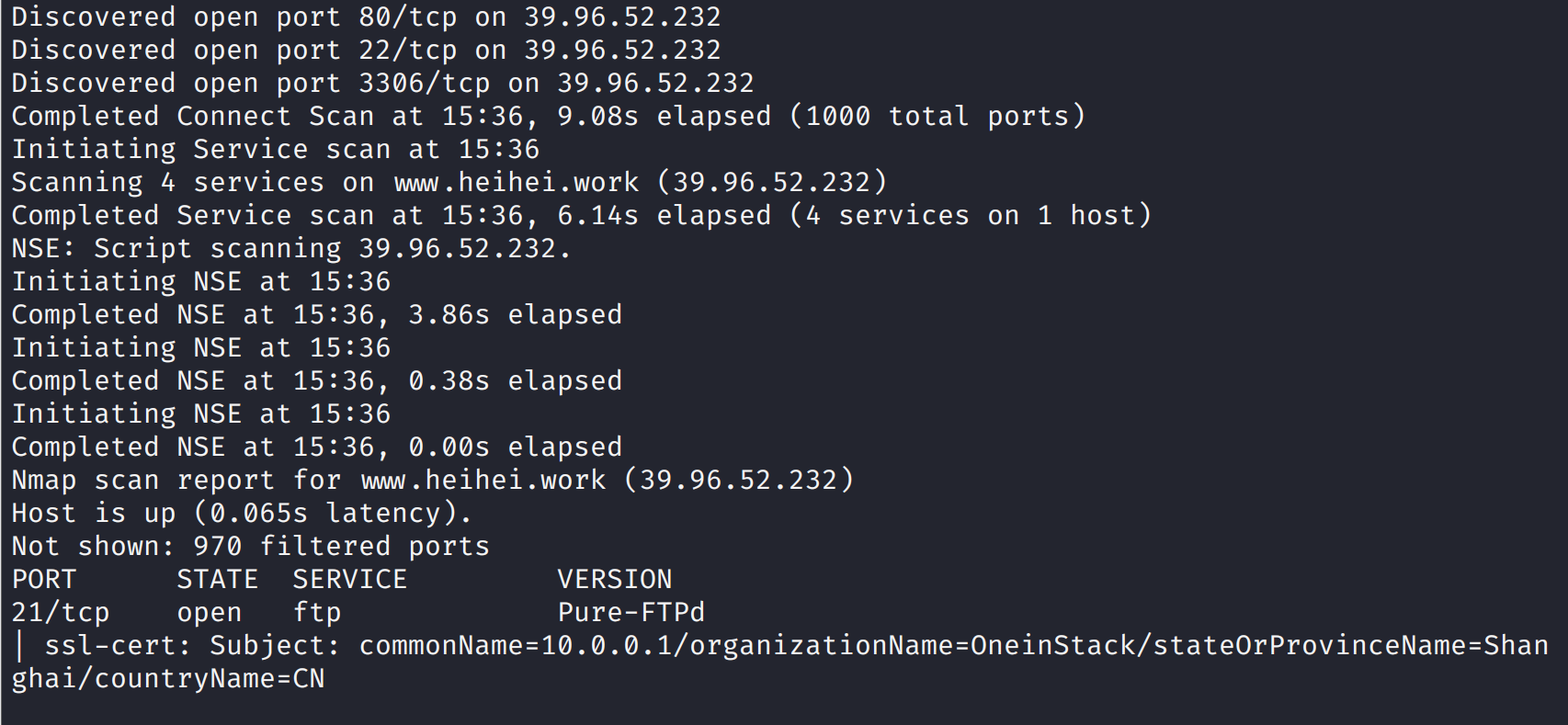

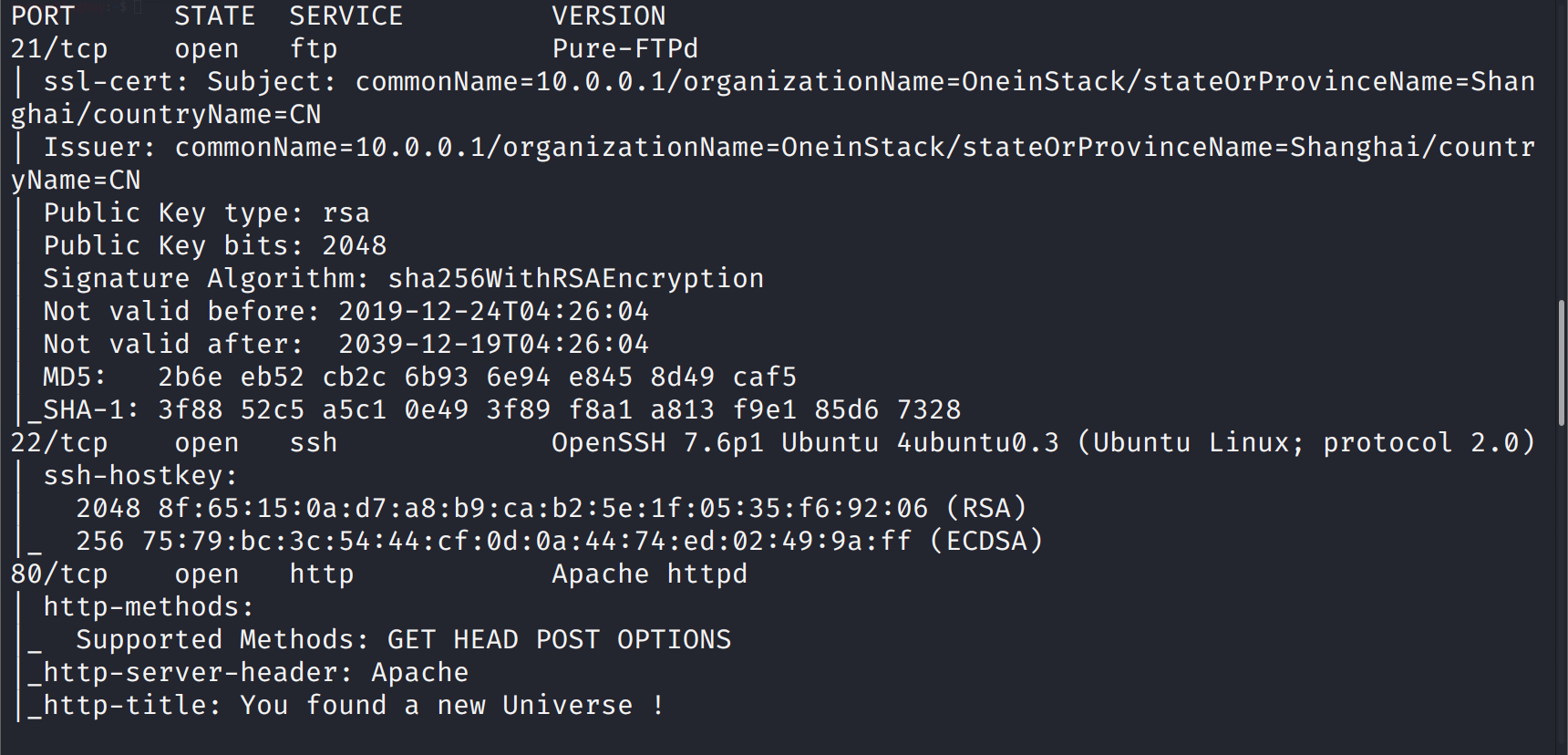

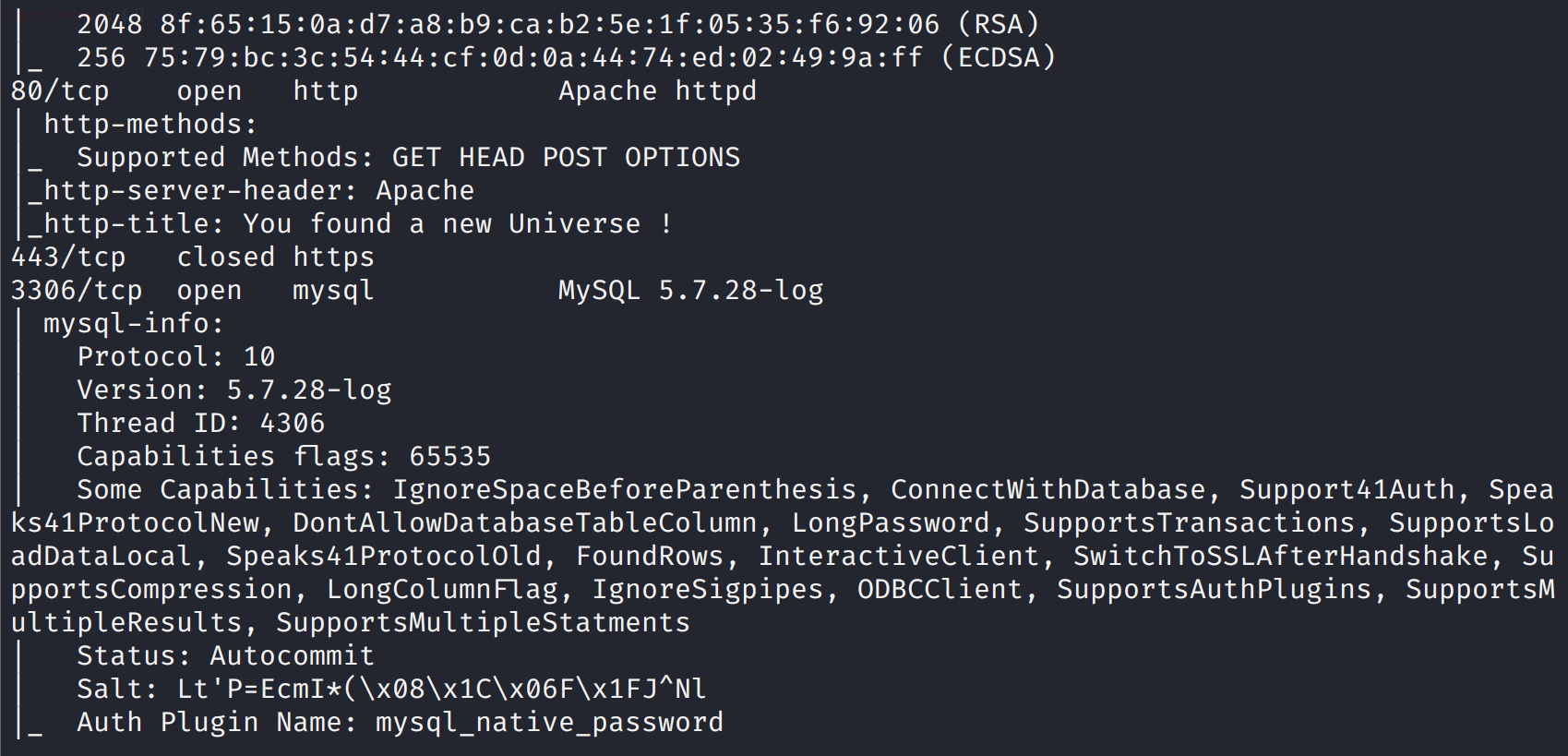

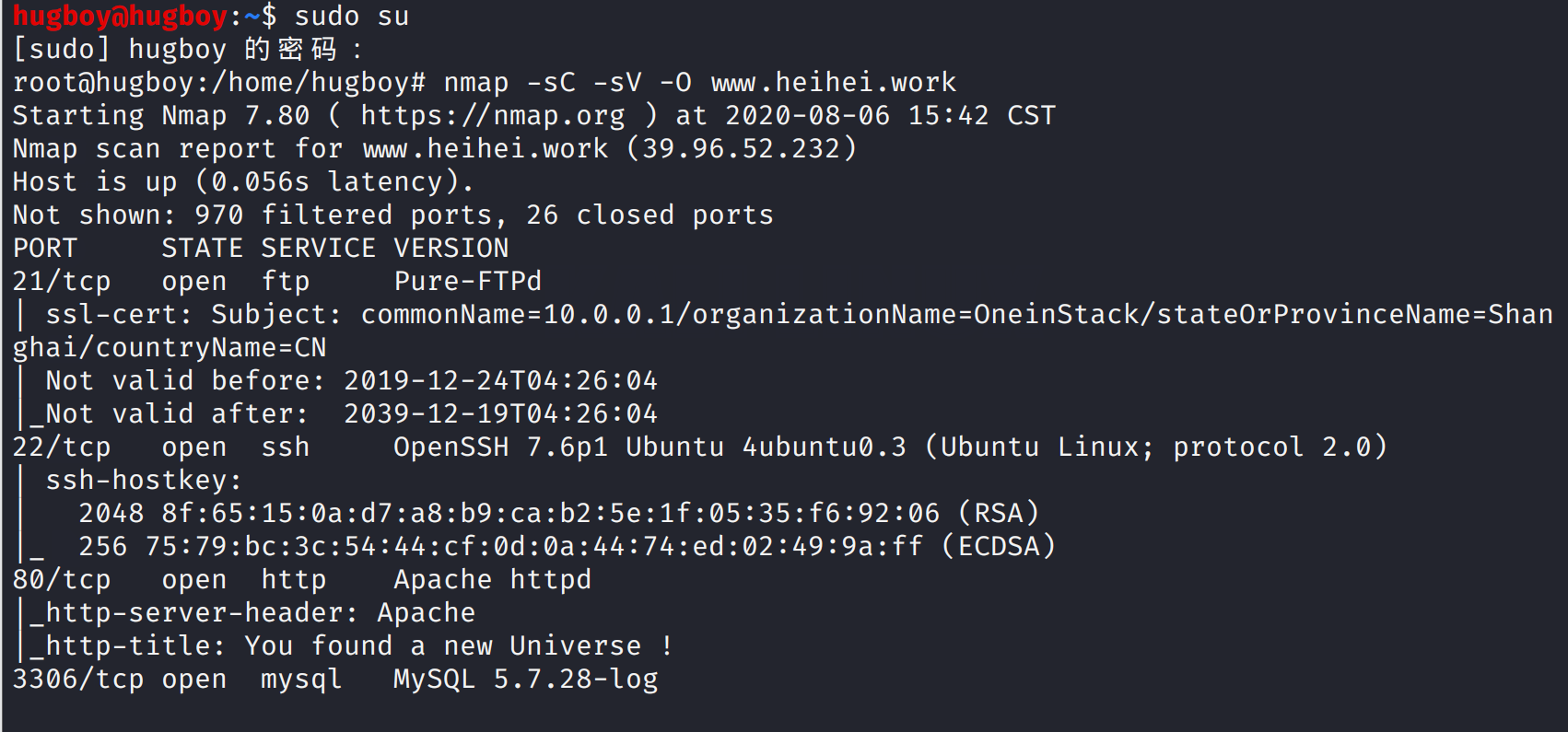

1.扫描端口开放的服务

nmap -T4 -A -v www.heiehi.work

或

nmap -Pn www.heihei.work (防止触发防火墙)

2.端口状态

-Open 开放

-Closed 关闭

-Filterd 过滤

-Opend/UnFilterd 开放或未过滤

-Closed/Filterd 关闭或过滤

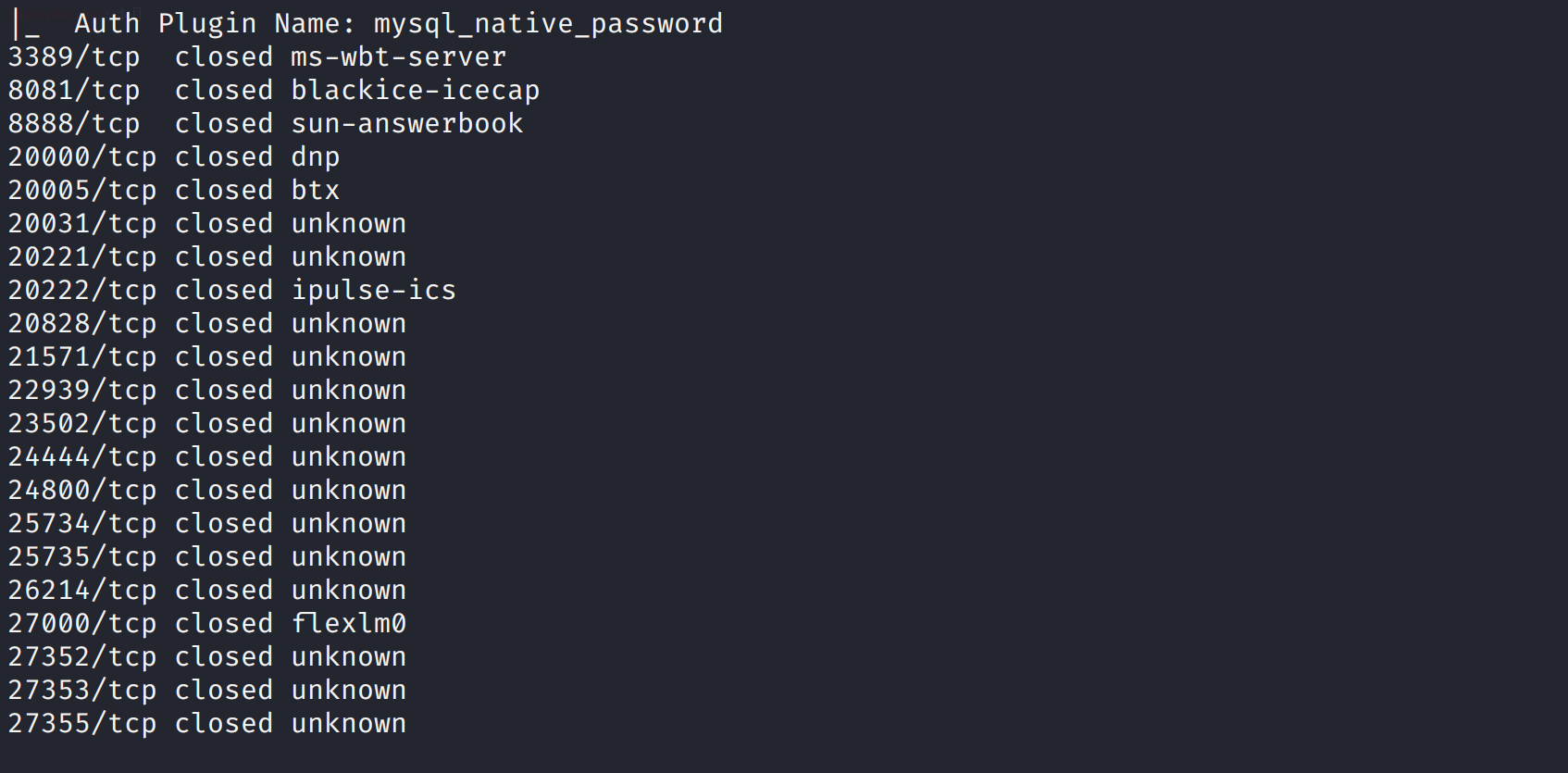

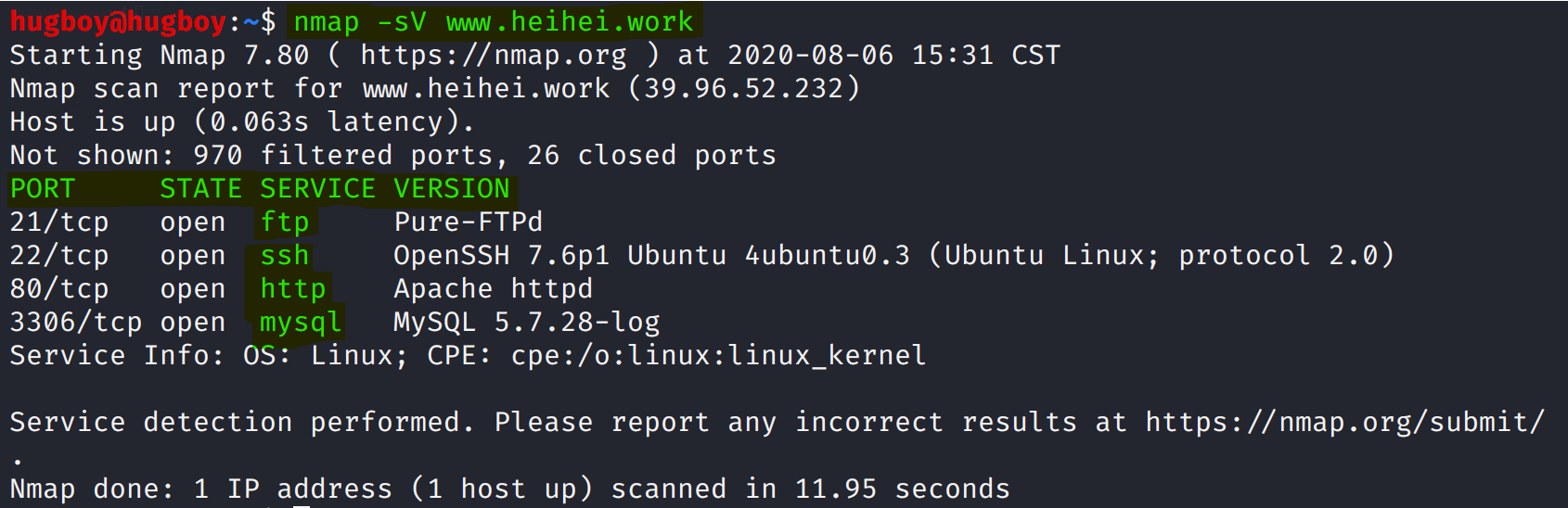

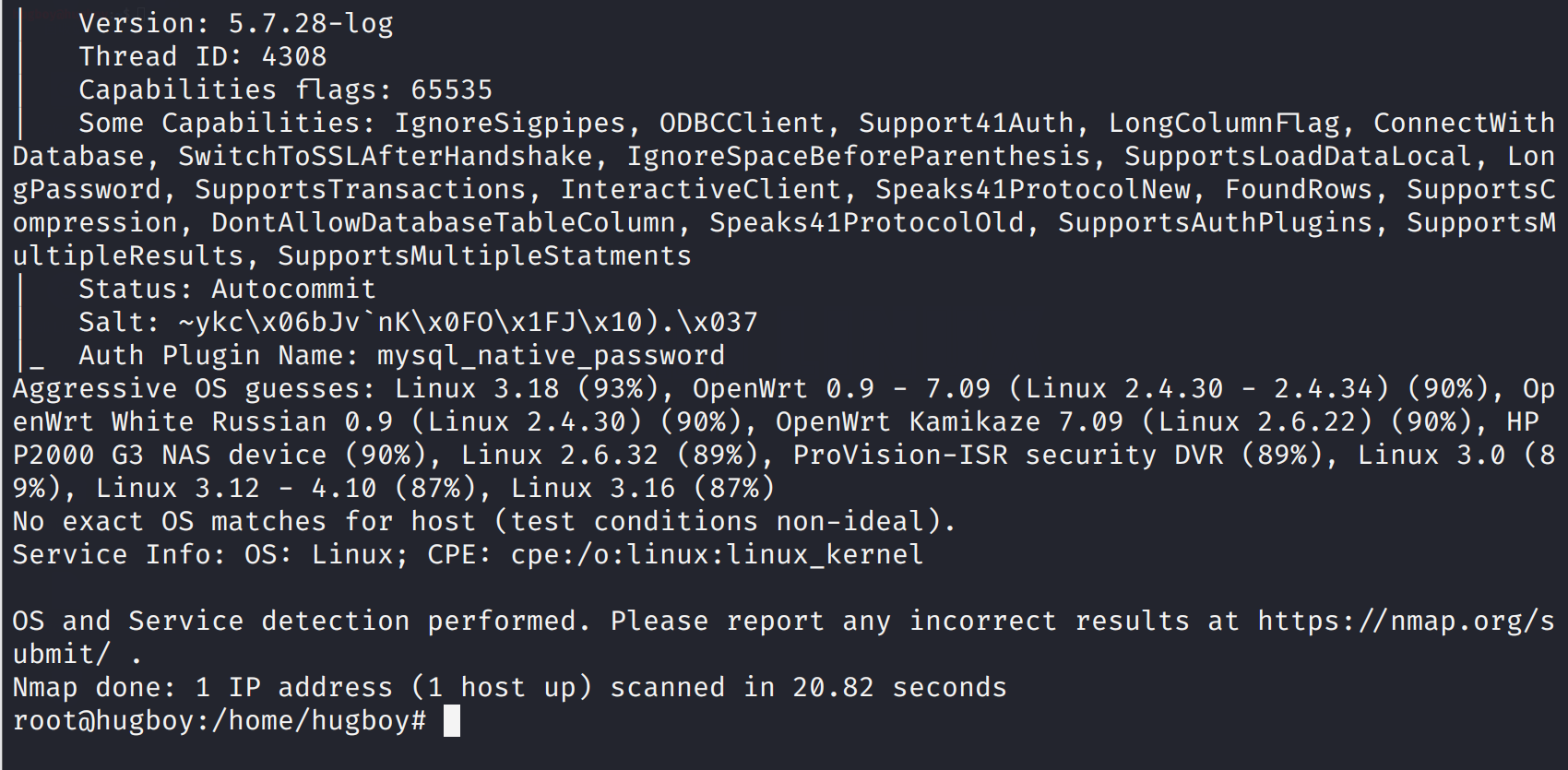

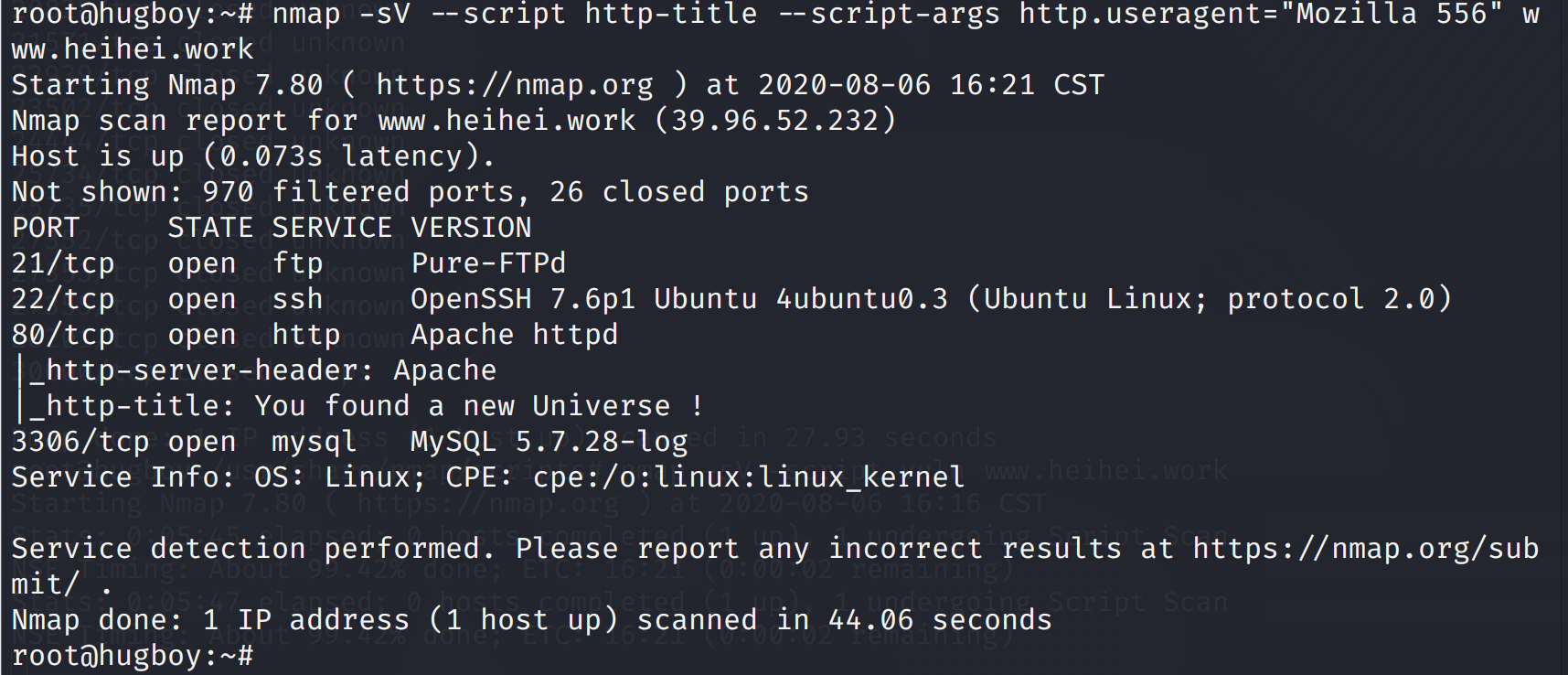

3.Nmap识别服务指纹(server Version)

=nmap -sV www.heihei.work

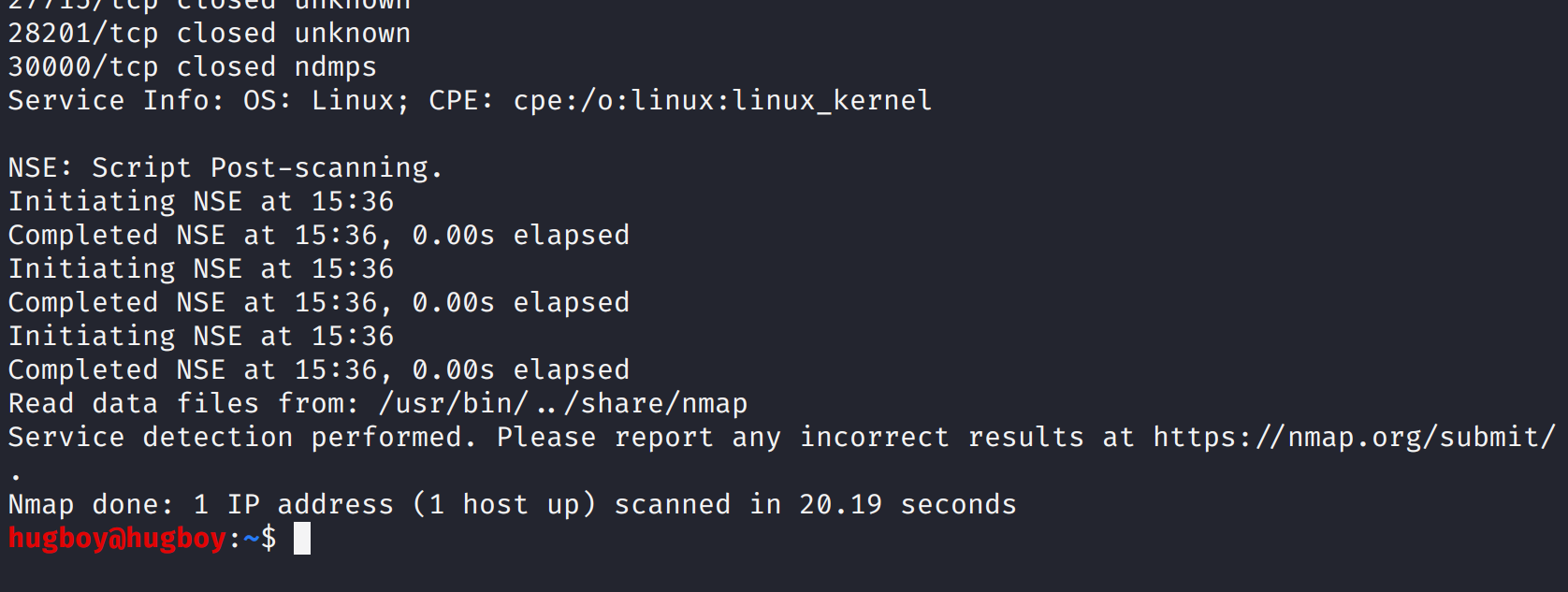

4.侵略性探测

=nmap -T4 -A -v www.heihei.work

》》》效果同第一个

=nmap -sC -sV -O www.heihei.work

-sV版本

-sC使用默认脚本

-O操作系统

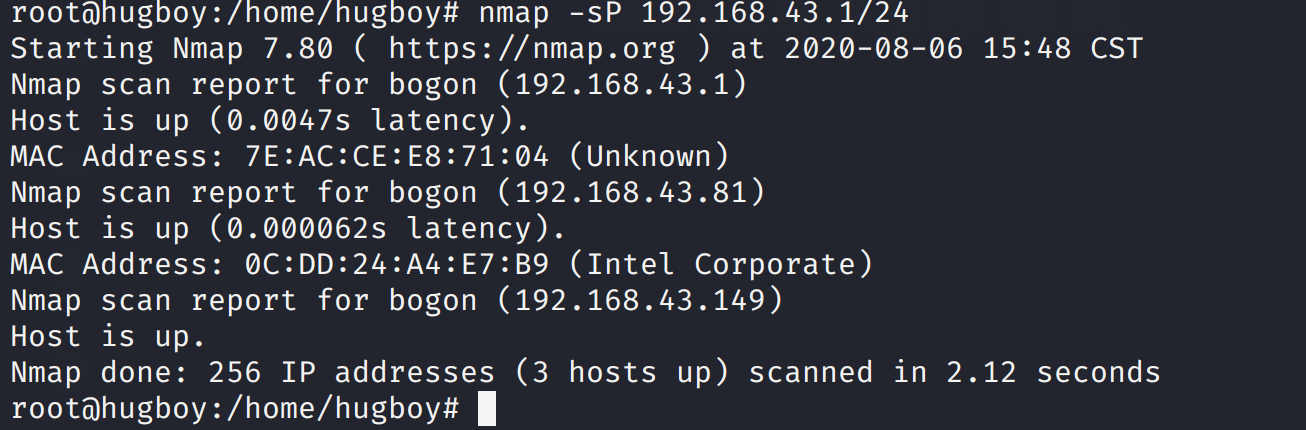

5.存活主机发现

=ping www.heihei.work

-单个。手动太累。。。

=nmap -sP 192.168.1.1/24

-即nmap -sP CIDR

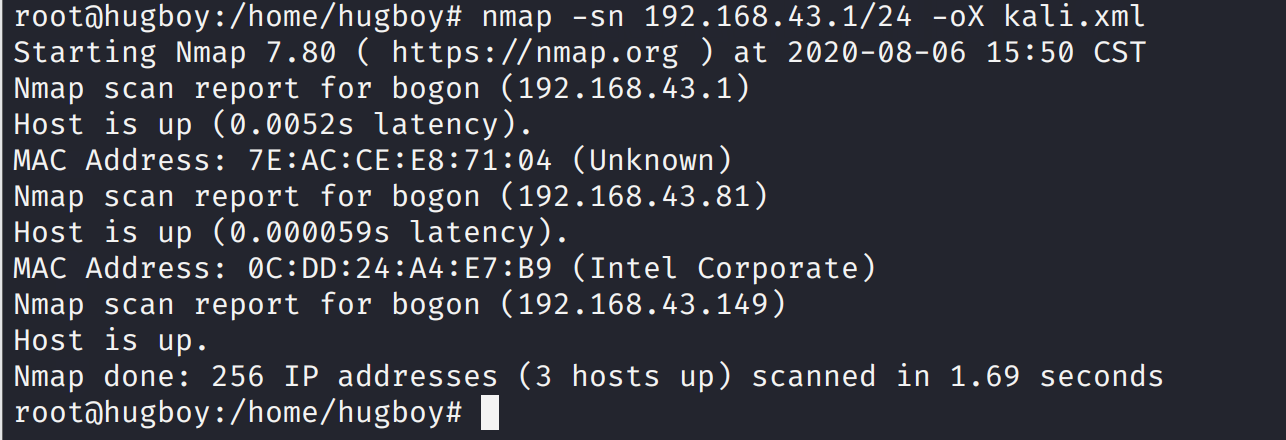

=nmap -sn 192.168.43.1/24

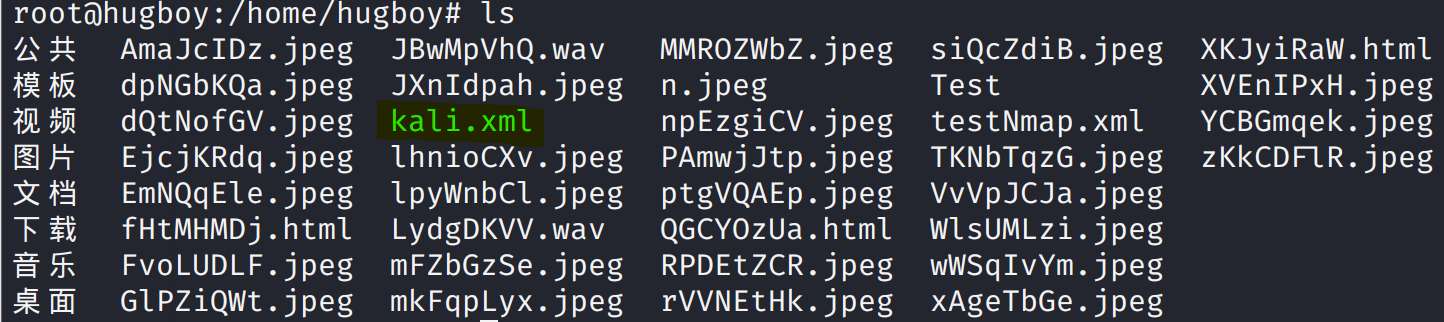

=nmap -sn 192.168.43.1/24 -oX test.xml

-扫描结果保存到 当前目录 下的 text.xml

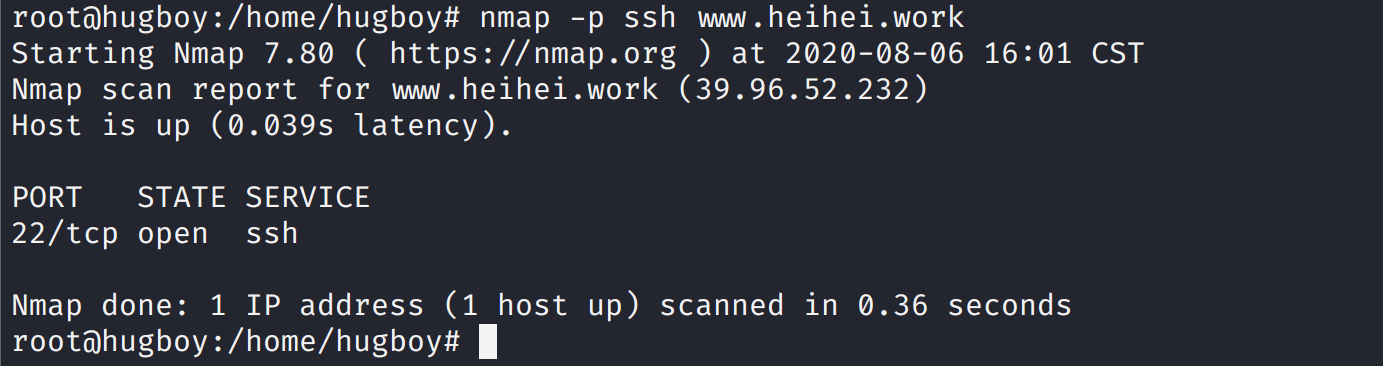

6.精准探测(技巧)

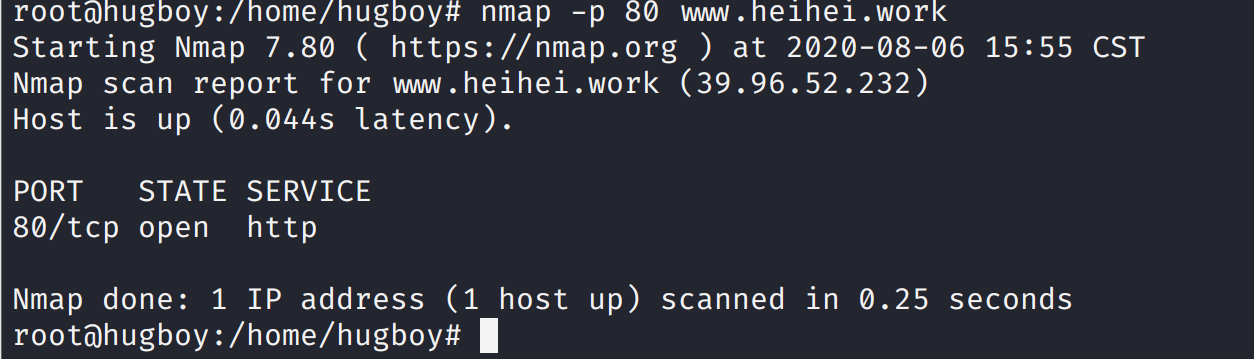

=nmap -p 80 www.heihei.work

-80端口

=nmap -p80 ,21 www.heihei.work

-探测多个

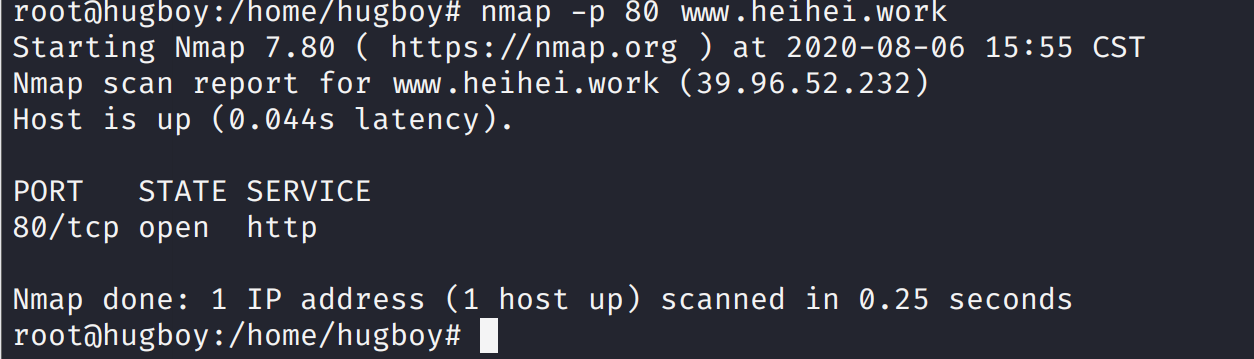

=nmap -p1-100 www.heihei.work / nmap -p [1-100] www.heihei.work (大范围)

-探测一定范围

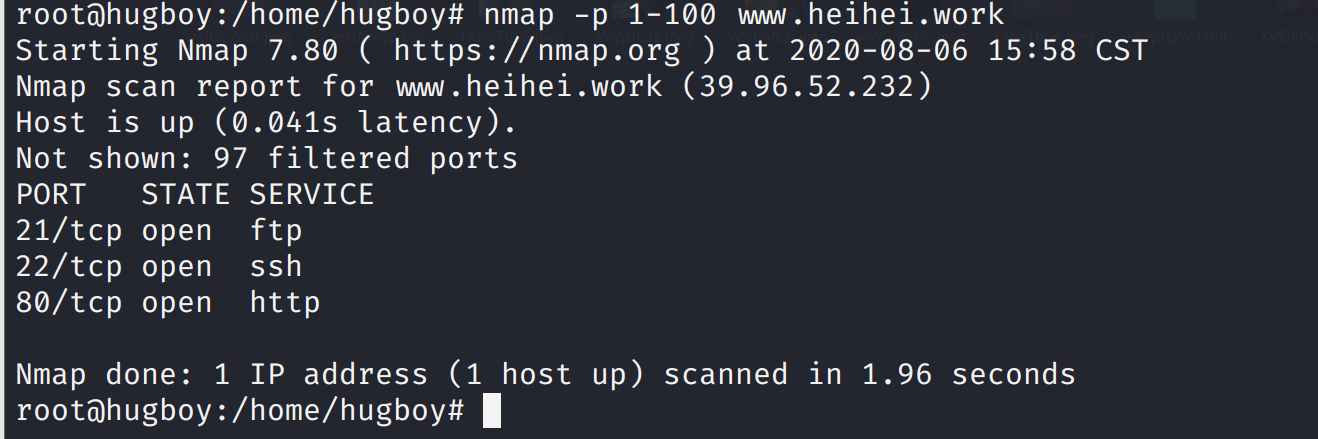

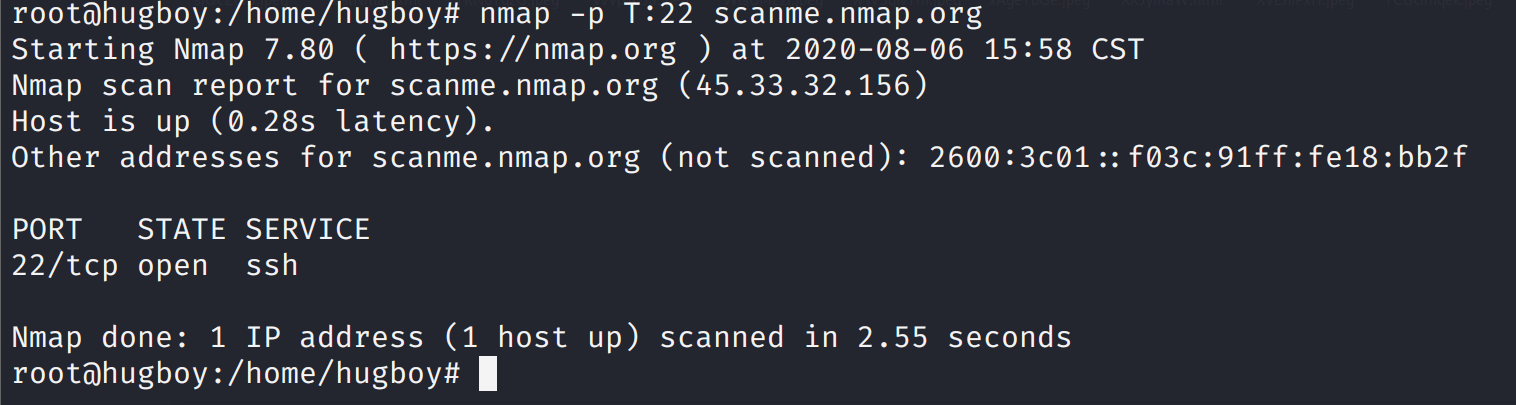

=nmap -p T:22 scanme.nmap.org

-指定协议探测端口

=nmap -p ssh scanme.nmap.org

=nmap -p s* scanme.nmap.org / nmap -p *s scanme.nmap.org

-以s开头(ssh)/结尾的服务(netbios-ns、micfosoft-ds等)

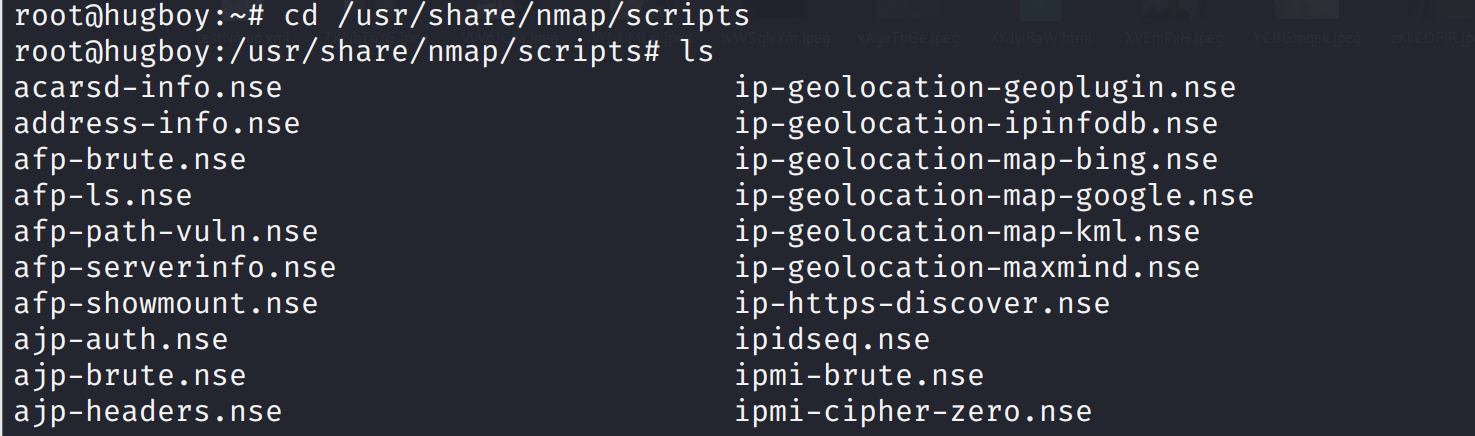

7.Nmap NSE 脚本

可以设定扫描策略

-内置脚本位置

软件Nmap/script 或 KaliLinux /usr/share/nmap/script/

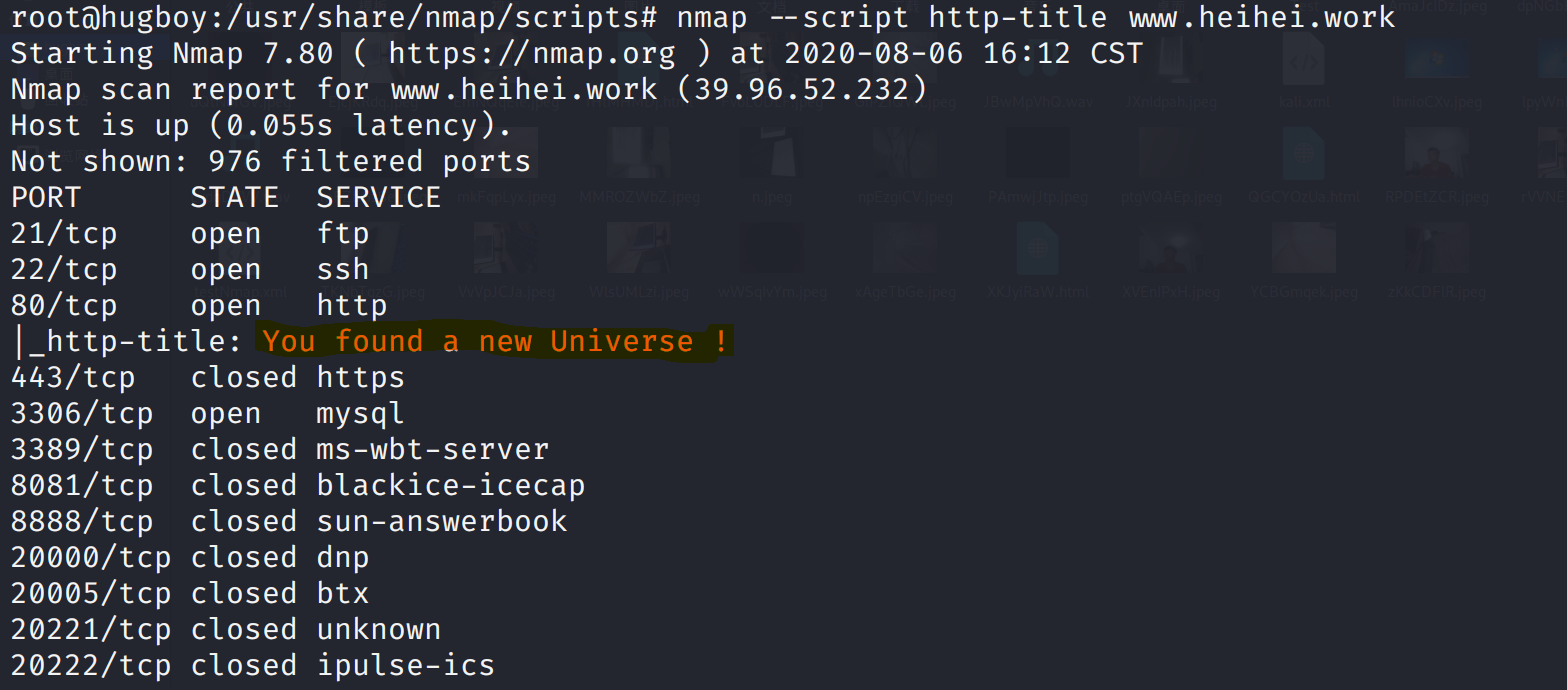

=nmap --script http-title www.heihei.work

-探测Web服务的title信息(网站标题)

=nmap --script http-headers www.heihei.work

-探测http的http头

先看一下我们的网站首页标题

结果一致

耗时较长。。。

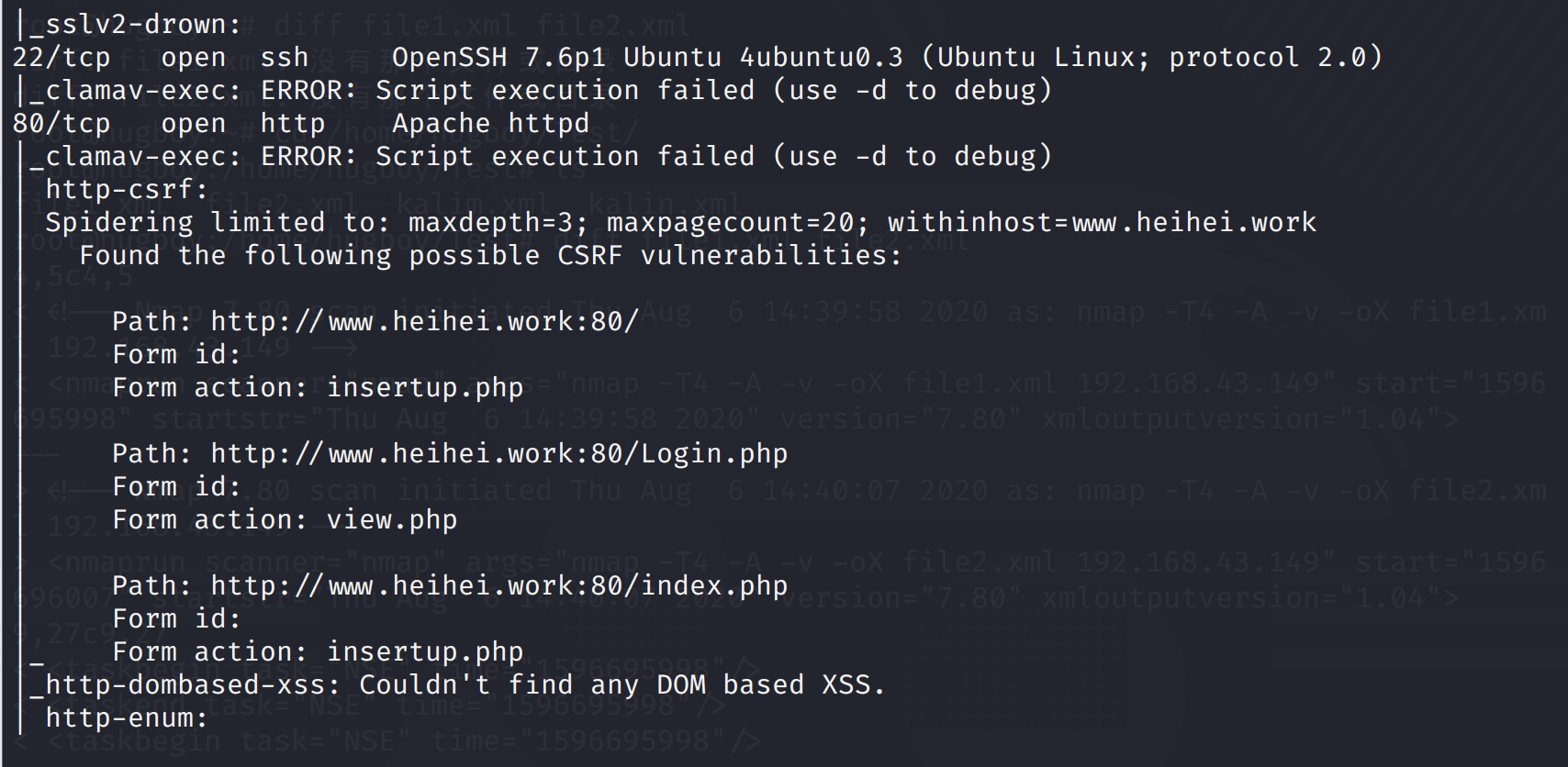

8.Nmap NSE 探测目标漏洞弱点

=nmap -sV --script vuln www.heihei.work

-列出可能存在注入漏洞的网址

-可以xss攻击的网址

-可利用的攻击方式

-开放的端口可利用的漏洞

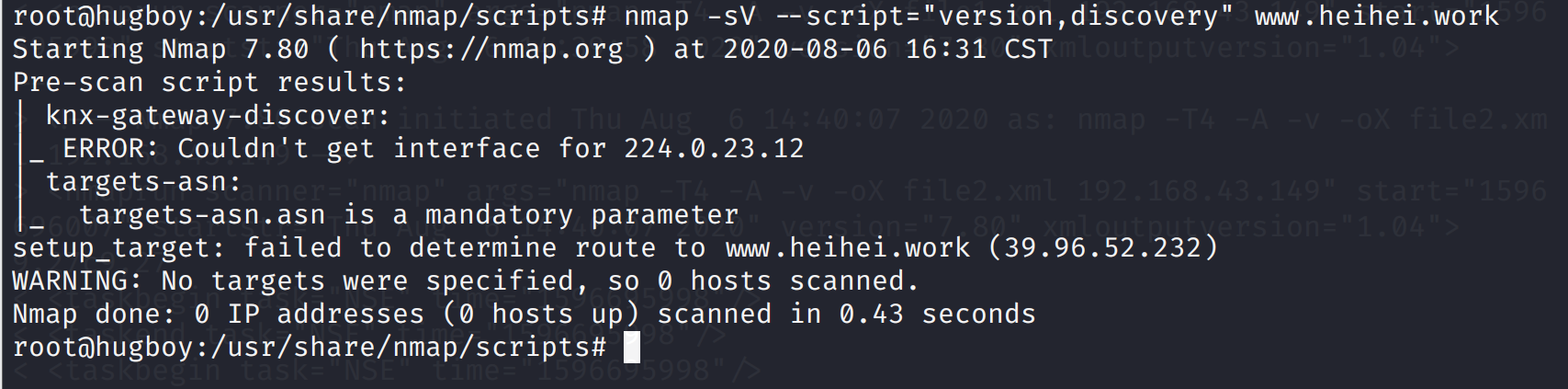

9.NSE 分类展示详细信息

=nmap -sV --script="version,discovery" www.heihei.work

-网关、网卡、IP

-端口、开放的服务、环境版本

-网页信息

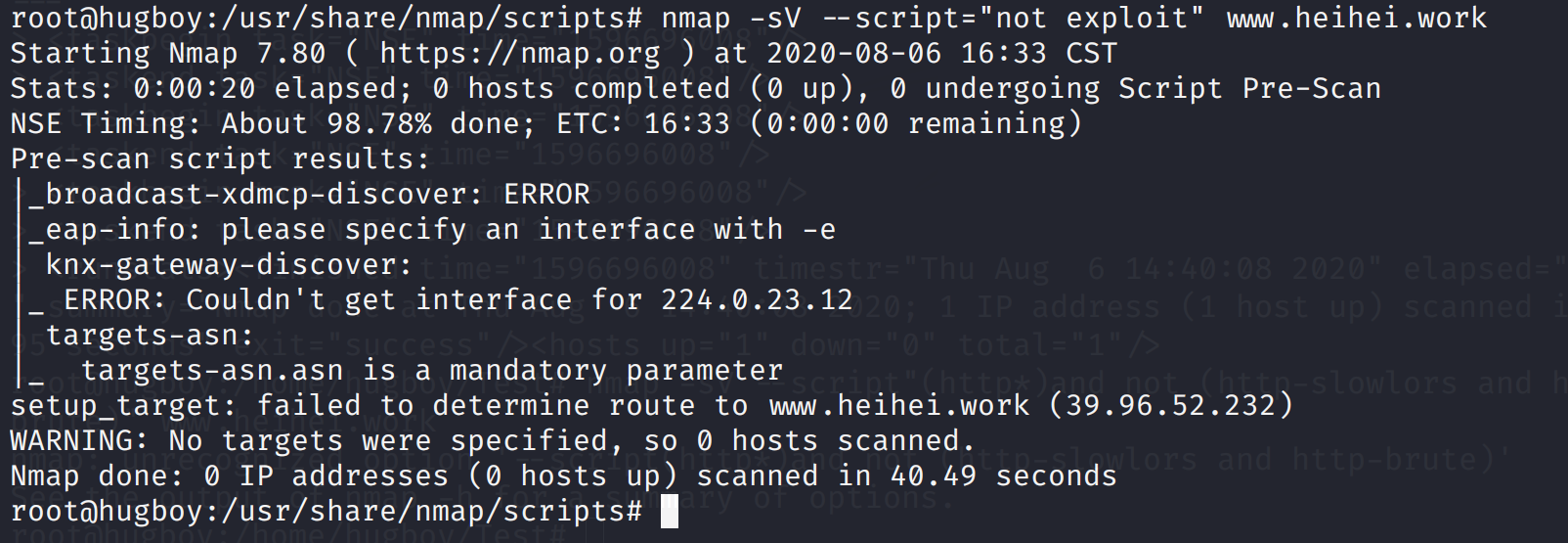

=nmap -sV --script="not exploit" www.heiehi.work

-移除一些分类(exploit)

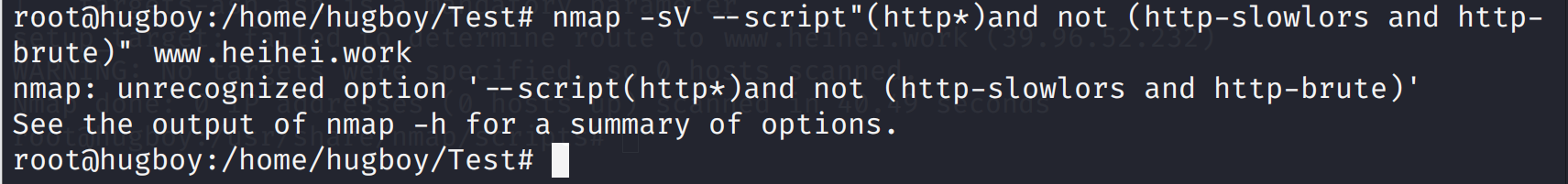

=nmap -sV --script"(http*) and not(http-slowlors and http-brute)" www.heihei.work

-使用所有http脚本,除暴力破解和dos攻击之外(http-brut、http-slowlors)

10.NSE 调试功能

=nmap -sV --script exploit -d 3 --script-trace www.heihei.work

-d (debug 强度范围0~9)

-查看扫描过程遇到的错误

内容很多,不太友好

11.NSE 参数

=nmap -sV --script http-title --script-args http.useragent="Mozilla 999" www.heihei.work

-伪装浏览器版本

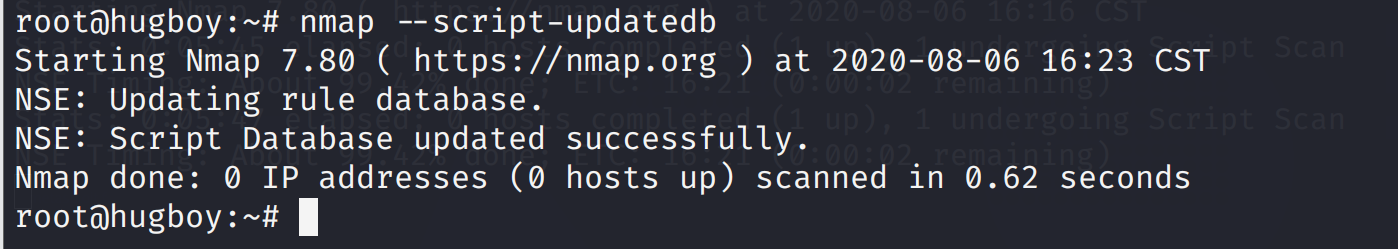

12.通用

=nmap --script-updatedb

-更新脚本数据库

=脚本用法介绍

-官网:www.nmap.org/nsedoc

NO.2

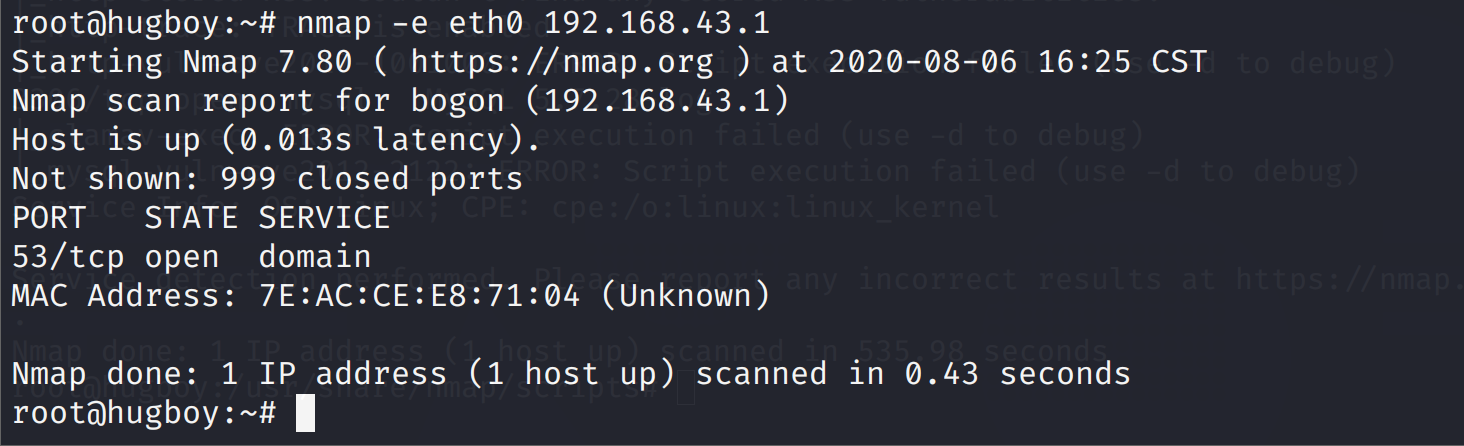

1.对特定网卡进行探测

=nmap -e eth0 192.168.43.81

-用于电脑有多张网卡、处于多个网络的场景

-e 切换网卡

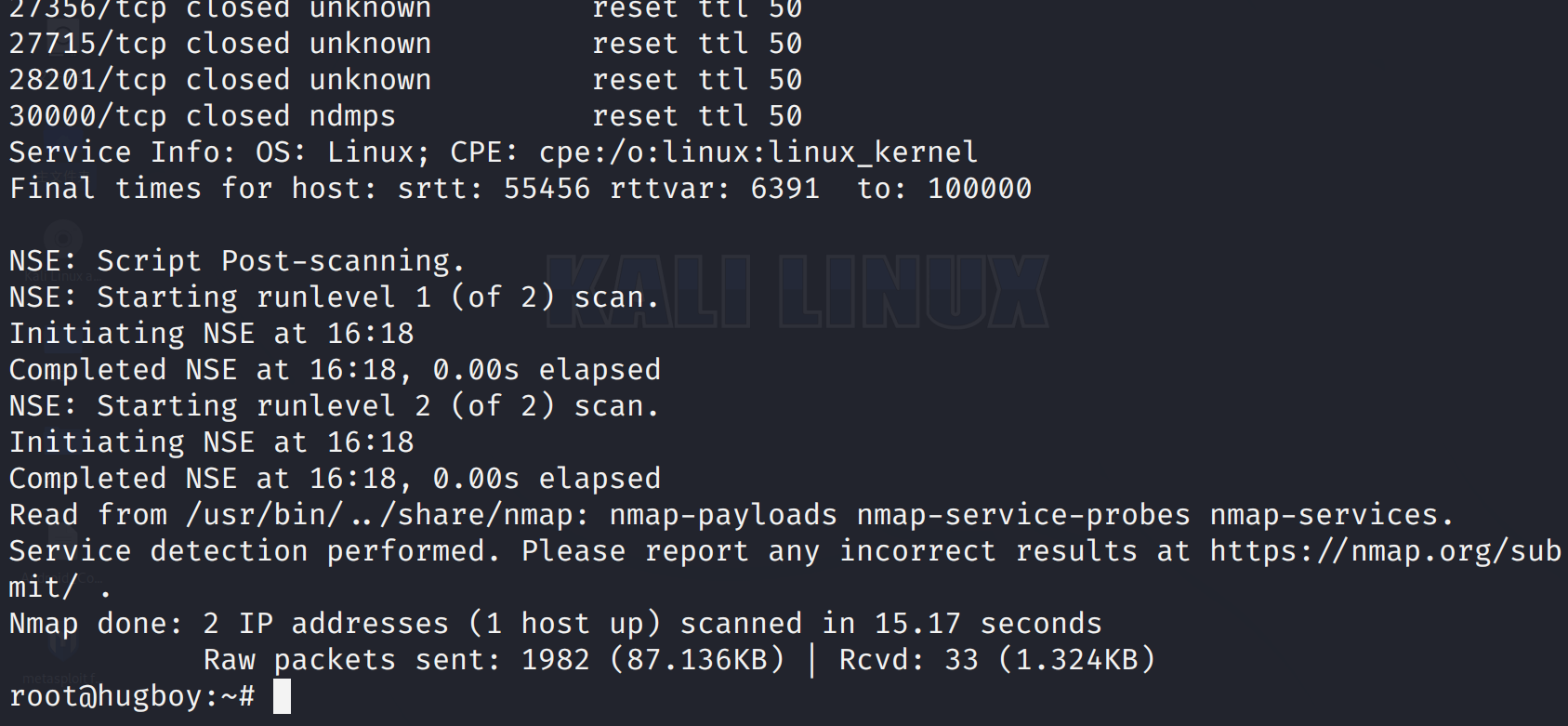

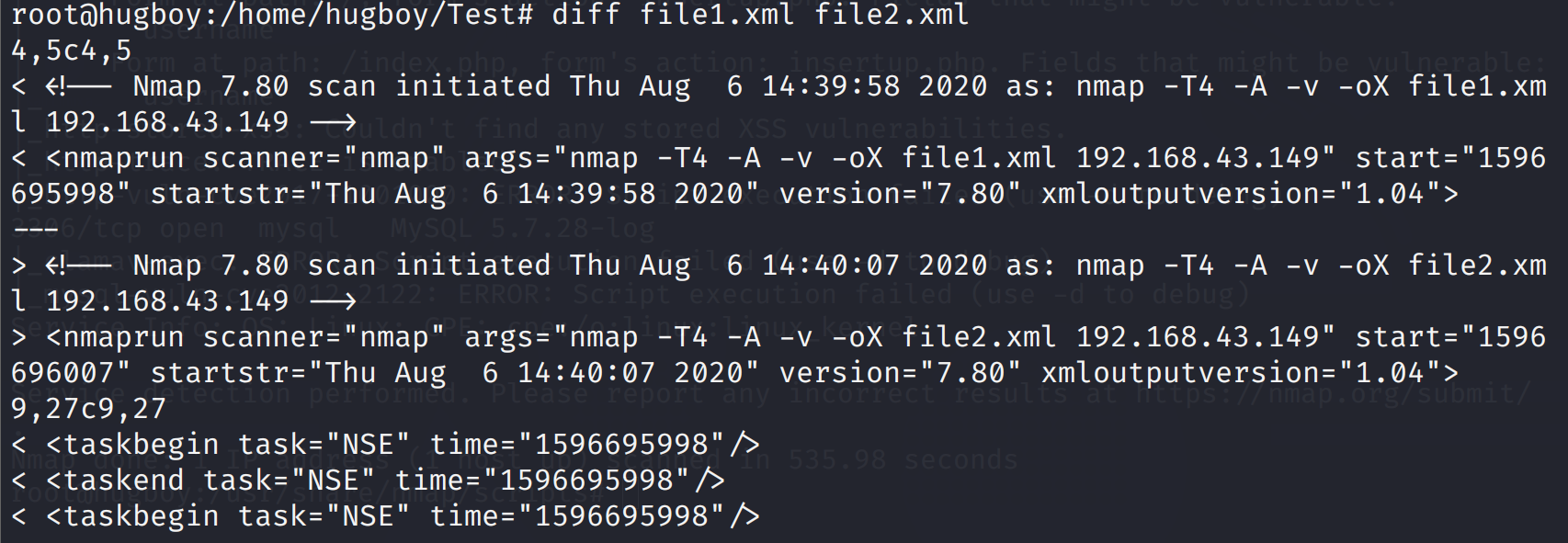

2.Nmap扩展工具之diff(windows中叫ndiff)

用于比较两次探测结果的差别,达到监控网络的目的。

=nmap -T4 -A -v 192.168.43.81 -oX file1.xml

-保存在 file1.xml

=nmap -T4 -A -v 192.168.43.81 -oX file2.xml

-保存在file2.xml

=diff file1.xml file2.xml

-对比结果

-时间

-端口状态、服务等

Nmap 的可视化版本 Zenmap

傻瓜式操作哈哈哈

。。。

________________________________________________________

Every good deed you do will someday come back to you.

Love you,love word !

浙公网安备 33010602011771号

浙公网安备 33010602011771号