实战:ADFS3.0单点登录系列-集成SharePoint

这是本系列第四篇了,终于轮到SharePoint上场了,但是本文不会过多讲解SharePoint安装等话题,而是直入主题,讲解如何进行配置,让其于ADFS配合完成SSO的工作。

注意:本文使用的SharePoint为2013版。

本系列导航

实战:ADFS3.0单点登录系列-自定义ADFS样式

实战:ADFS3.0单点登录系列-问题汇总

一 SharePoint端的配置

1.在ADFS服务器,打开ADFS管理工具,定位到证书,将令牌签名证书导出。并拷贝到SharePoint服务器。

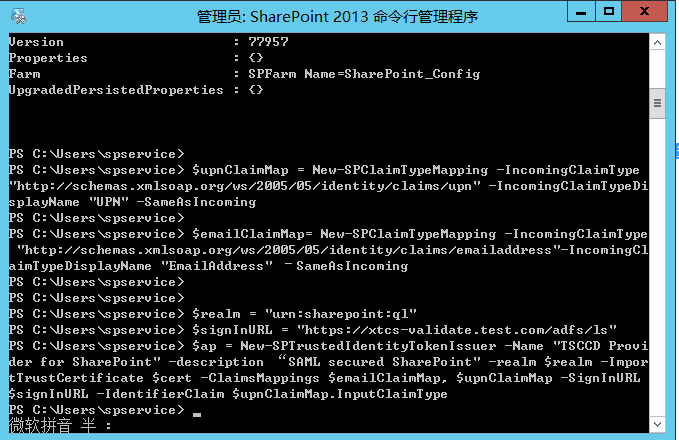

2.打开SharePoint命令行管理工具,并非是windows的的powershell

3.执行如下命令

$cert = New-Object System.Security.Cryptography.x509Certificates.x509Certificate2 ("c:\ADFS.cer")

New-SPTrustedRootAuthority -Name "Token Signing Cert" -Certificate $cert (Name可以随意)

$upnClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn" -IncomingClaimTypeDisplayName "UPN" -SameAsIncoming(定义UPN声明类型)

$emailClaimMap= New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"-IncomingClaimTypeDisplayName "EmailAddress" –SameAsIncoming(定义Email声明类型)

$realm = "urn:sharepoint:ql" (设置标识符,sharepoint提供给ADFS的唯一身份认证)

$signInURL = "https://xtcs-validate.test.com/adfs/ls" (adfs登录地址)

$ap = New-SPTrustedIdentityTokenIssuer -Name "TCSCD Provider for SharePoint" -description “SAML secured SharePoint" -realm $realm -ImportTrustCertificate $cert -ClaimsMappings $emailClaimMap, $upnClaimMap -SignInURL $signInURL -IdentifierClaim $upnClaimMap.InputClaimType

(Name可以随意命名,描述也可随意命名)

注意:

l 如果需要修改证书信任,则先删除

Remove-SPTrustedRootAuthority -Identity " Token Signing Cert"

l 如果需要修改tokenissuer:则先删除

Remove-SPTrustedIdentityTokenIssuer -Identity " TCSCD Provider for SharePoint "

否则会出现如下错误:

“ADFS new-sptrustedIdentityTokenIssuer:the trust provider certificate already exist”

二 ADFS配置

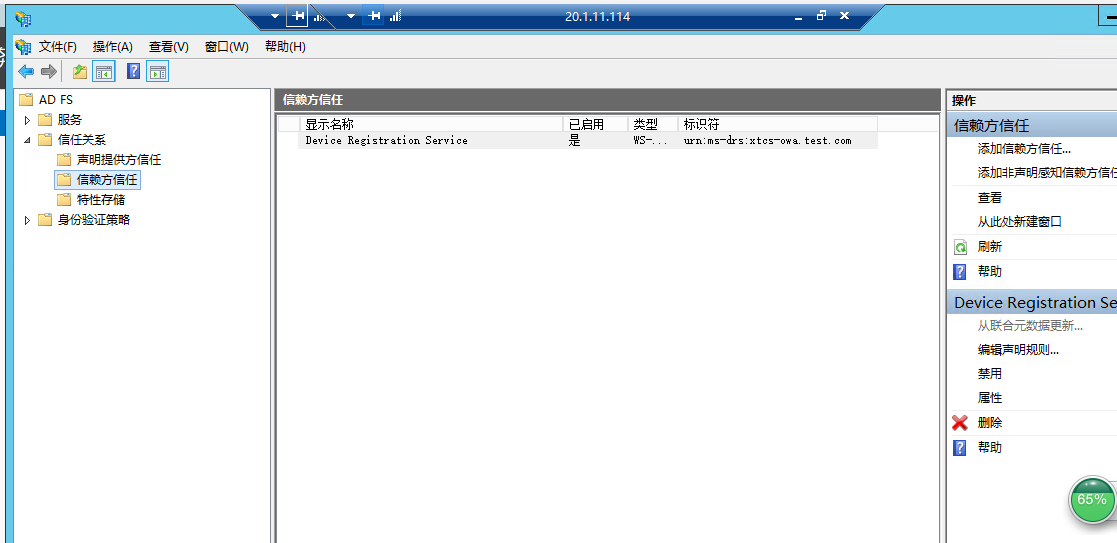

1.在ADFS服务器,打开ADFS管理控制台,并定位到信任关系->信赖方信任

2.点击“添加信赖方信任”

3.选择“手动输入有关信赖方的数据"

4.输入名称和描述

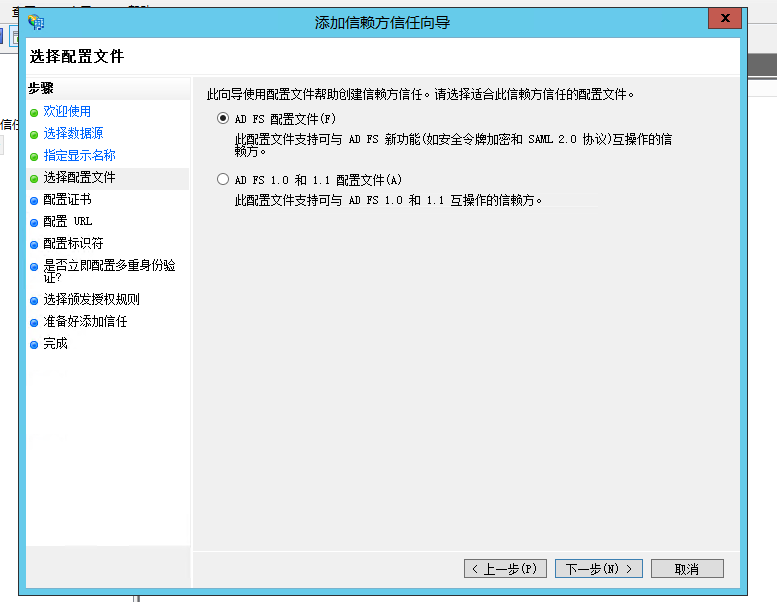

5.选择“ADFS配置文件”,下面的是ADFS1.0和2.0使用的配置文件。

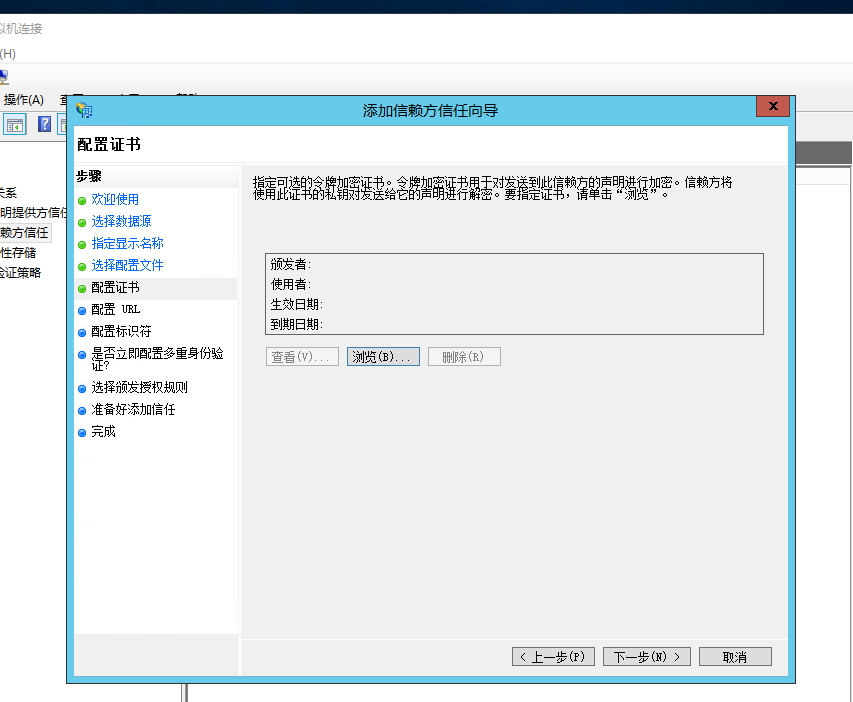

6.配置证书,默认即可,后面会讲解如何对证书进行单独的修改。

7.选择“启用对ws-federation的被动协议支持”,URL必须是https://sharepoint应用程序地址/_trust/的形式。例如:https://sso-sp.tt.com/_trust/。

8.配置标识符,格式“urn:xxx:xx”,和1.3中的$realm设置相同

9.立即启用多重身份验证,保持默认

10.选择授权规则,选择“允许所有用户访问此信赖方”

11.完成并打开”编辑声明规则“对话框

12.添加声明规则,以声明形式发送LDAP特性

13.填入名称,并选择UPN和Email和之前SharePoint命令行工具中设置的声明相对应

14.完成

三 配置SharePoint使用前面创建的自定义STS

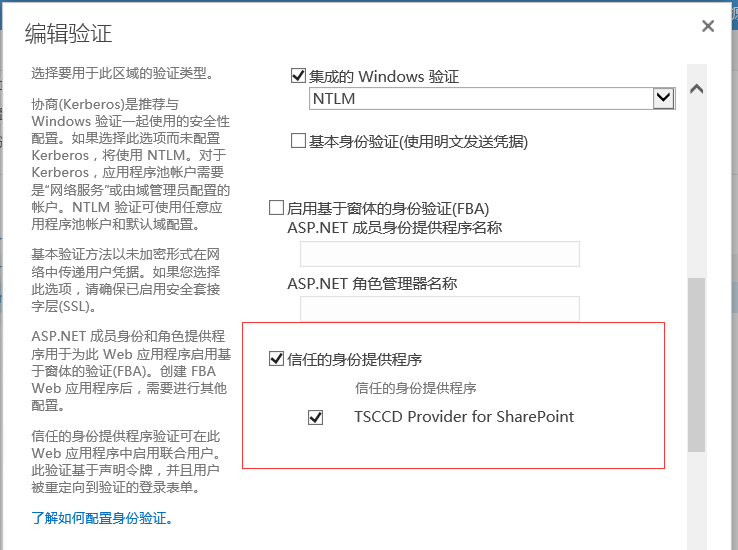

1.Sharepoint管理中心>应用程序管理>管理web应用程序>选中需要配置的web应用程序>身份验证提供程序

2.修改身份提供程序:点击默认->编辑验证>选中信任的身份提供程序>选中之前注册的信任的身份验证提供程序->保存,本例中为

TSCCD Provider for SharePoint

3.修改SharePoint网站集管理员为UPN格式:Sharepoint管理中心>应用程序管理>网站集>修改网站集管理员

四 验证

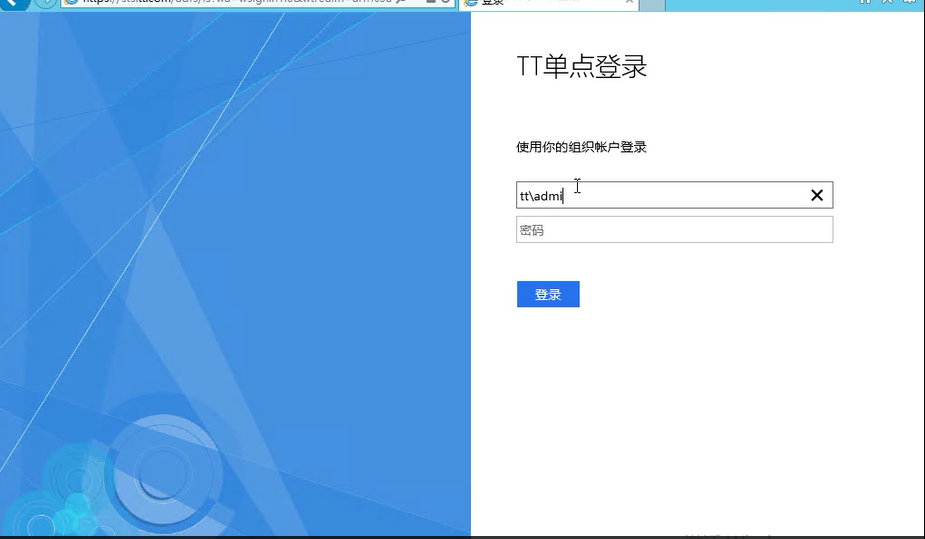

直接在浏览器输入SharePoint应用程序地址,检查是否跳转至ADFS登录页面

至此,sharepoint成功与ADFS结合,并且使用ADFS的登录替换掉了SharePoint自带的弹出框身份认证。

注意:本例中SharePoint需要配置为使用SSL的形式。