第一章 Lab

关于Lab

教材恶意代码分析实战

课后练习恶意代码样本https://practicalmalwareanalysis.com或https://nostarch.com/malware.htm

以下是我自己做课后Lab的时候,一些零散笔记。详细答案可以参考教材附录C

Lab 1-1

| Lab01-01.exe | Lab01-01.dll | |

|---|---|---|

| 文件是否匹配到已有反病毒软件特征 | 是 | 是 |

| 这些文件是什么时候编译的 | 2010-12-19(VirusToal.com->Details->History->Creation Time) | 2010-12-19 |

| 是否可能存在加壳或混淆 | 否(软件PEiD) | 否 |

| 是否有导入函数?若有,从导入函数能看出什么? | 有,有意思的导入函数FindFirstFile、FindNextFile和CopyFile。这些函数告诉我们,这个程序在搜索文件系统和复制文件。 | 有,最有趣的导入函数是CreateProcess 和 Sleep。我们也看到,这个文件导入了 WS2_32.dll 中的函数,这些函数提供了联网功能。 |

| 是否有任何其他文件或基于主机迹象 | 检查C:\Windows\System32\kerne123.dll来发现额外的恶意活动。请注意,文件 kerne123.DLL,用数字 1 代替了字母 l。 | |

| 是否有基于网络的迹象 | 该文件中包含一个私有子网IP地址127.26.152.13的字符串。这个IP地址预示着这个程序是为了教学目的而不是恶意目的而编制的,如果这是真正的恶意代码,这个IP地址应该是可路由的公网IP地址,它会是一个很好的基于网络的恶意代码感染迹象,可以用来识别这个恶意代码。 | |

| 猜一猜这些文件的目的 | 用来安装与运行DLL文件 | 该文件可能是一个后门 |

注:课本1.3 查找字符串

步骤:

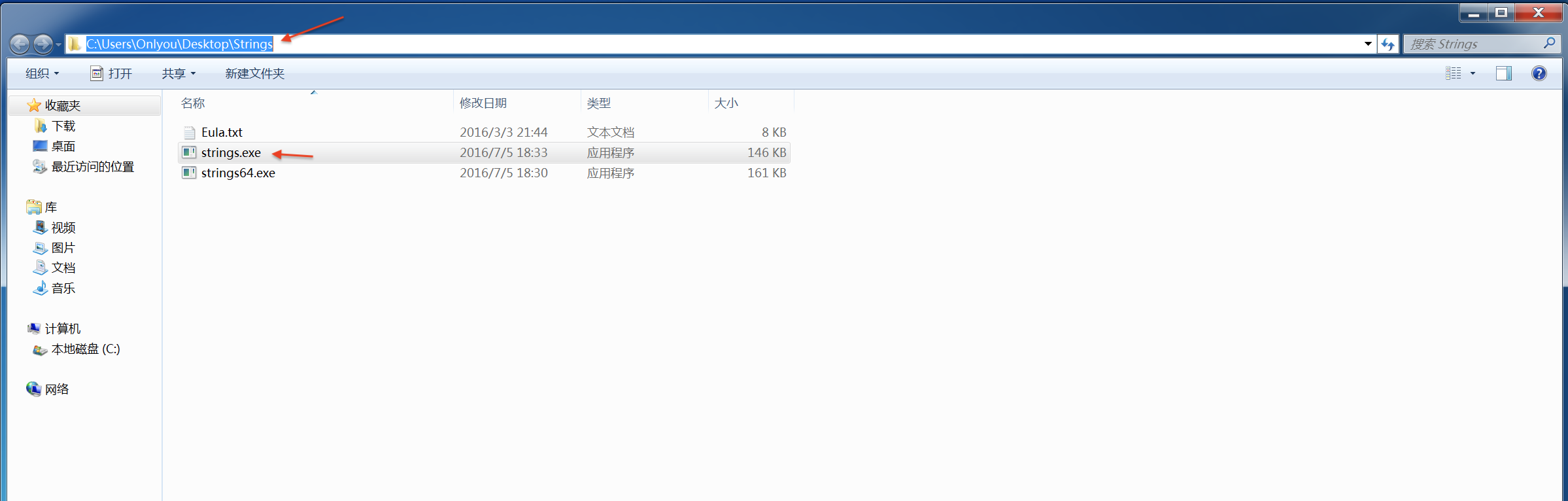

- 下载Strings

- cmd -> 进入下载的strings.exe可执行文件所在文件夹 -> 使用 strings 命令查看

附图:

cmd:

strings.exe所在文件夹:

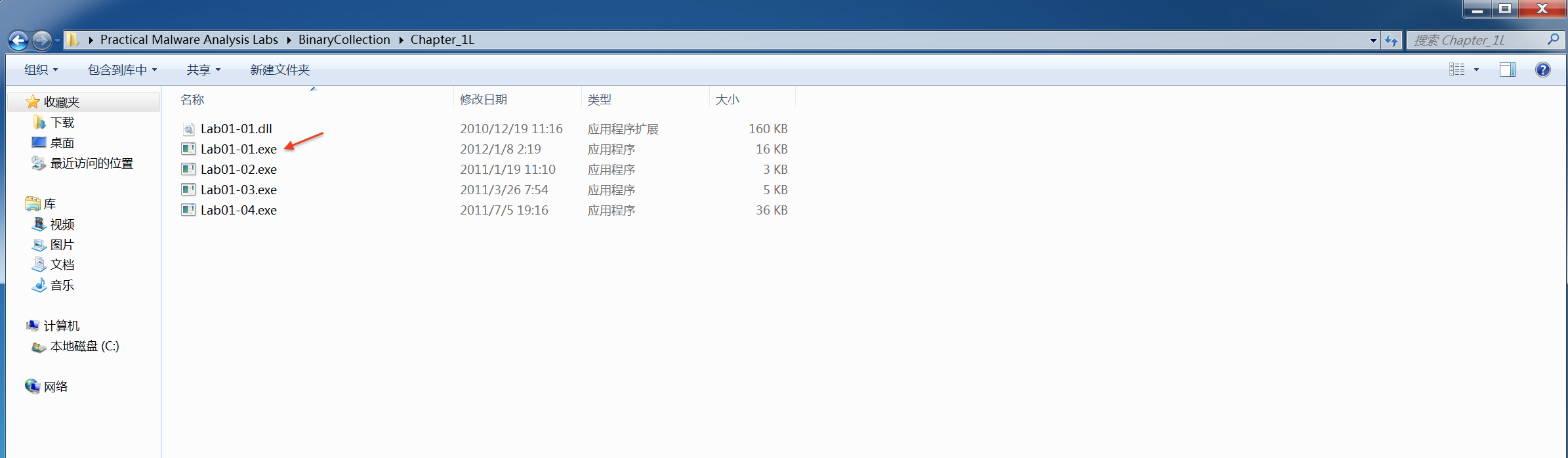

恶意样本“Lab01-01.exe”所在文件夹:

Lab 1-2

脱壳工具UPX下载

解压压缩包,脱壳步骤如下:

-

cmd -> 进入下载的upx.exe可执行文件所在文件夹 ->

upx -o newFilename -d originalFilename注:-d 选项表示对文件进行脱壳,-o 选项指定了输出文件名

-

附图:

cmd:

upx.exe所在文件夹(Lab01-02.exe脱壳后文件重命名为newFilename):