contos防爆力破解密码

最近看了一篇文章ssh的爆力破解所以自己就做了一下防爆力破解denyhost

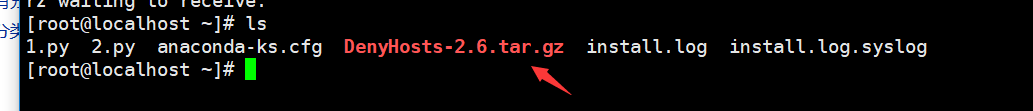

下载denyhost的软件包并上传的服务器下载地址https://sourceforge.net/projects/denyhosts/

ls查看

解压上传的denyhost包

tar -zxf DenyHosts-2.6.tar.gz

cd到解压的denyhost的包里

cd DenyHosts-2.6

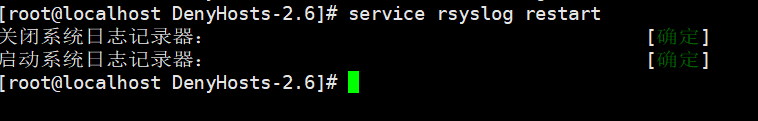

重启日志记录器

echo " " >/var/log/secure 这是清空

service rsyslog restart 这是重启

执行安装脚本

python setup.py install

进入到denyhost的目录

cd /usr/share/denyhosts/

cp 两个文件 并改名字

cp denyhosts.cfg-dist denyhosts.cfg

cp daemon-control-dist daemon-control

给daemo-control加权限

chown root daemon-control

chmod 700 daemon-control

开启daemon

./daemon-control start

创建软连接

ln -sf /usr/share/denyhosts/daemon-control /etc/init.d/denyhosts

并设为开机自启

chkconfig --add denyhosts

chkconfig --level 2345 denyhosts on

写到开机启动项

echo "/usr/share/denyhosts/daemon-control start" >> /etc/rc.local

修改配置文件

vim denyhosts.cfg

DAEMON_PURGE = 1y #一年后清除已经被禁止的ip

BLOCK_SERVICE = sshd #不允许访问ssh服务

DENY_THRESHOLD_INVALID = 5 #允许无效用户登录失败的次数

DENY_THRESHOLD_VALID = 5 #允许普通用户登录失败的次数

DENY_THRESHOLD_ROOT = 2 #允许root用户登录失败的次数

重启denyhosts

/etc/init.d/denyhosts restart

每次删除被封的ip时,也需要重启

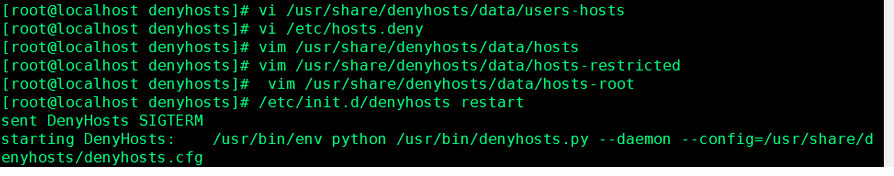

解除被封的ip

# vim /etc/hosts.deny

# vim /usr/share/denyhosts/data/users-hosts

# vim /usr/share/denyhosts/data/hosts

# vim /usr/share/denyhosts/data/hosts-restricted

# vim /usr/share/denyhosts/data/hosts-root

这些文件里删除被误封的ip后,重启denyhosts服务

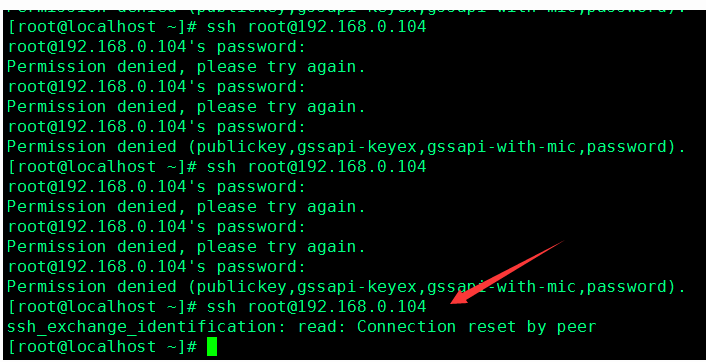

测试开始192.168.0.106是攻击者 192.168.0.104是服务器

ssh root@192.168.0.104 三次后

会显示无法连接ssh

[root@localhost ~]# ssh root@192.168.0.104

ssh_exchange_identification: read: Connection reset by peer

测试解封ip

在上诉配置文件里删除访问ip,重启服务

解封后继续ssh

到处 denyhosts完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号