CTF中图片隐藏文件分离方法

0x01 分析

这里我们以图片为载体,给了这样的一样图片:2.jpg

首先我们需要对图片进行分析,这里我们需要用到kali里面的一个工具 binwalk ,想要了解这个工具可以参考这篇 Binwalk:后门(固件)分析利器 文章,以及 kali官方对binwalk的概述和使用介绍 。

这里我们就是最简单的利用,首先在kali终端进入目标图片所在的路径,然后在binwalk后直接提供固件文件路径和文件名即可:

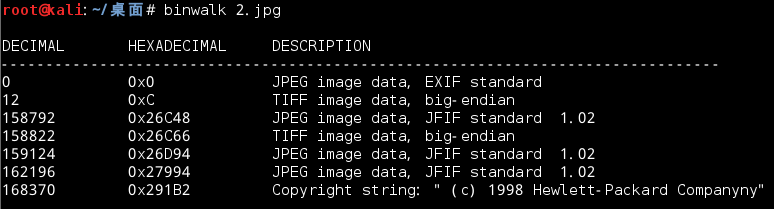

# Binwalk 2.jpg

当我们使用这行命令后,binwalk就会自动分析这个jpg文件:

从上面的内容显然看得出来这个jpg文件还隐藏着另一个jpg文件,从158792块偏移开始就是另一张jpg。

0x02 分离

在得到隐藏信息之后我们下一步就是把另一张jpg分离出,以下讨论几种方法:

(1)使用dd命令分离(linux/unix下)

我们可以使用dd命令分离出隐藏文件:

# dd if=2.jpg of=2-1.jpg skip=158792 bs=1

可以参考 dd命令详解 ,这里if是指定输入文件,of是指定输出文件,skip是指定从输入文件开头跳过158792个块后再开始复制,bs设置每次读写块的大小为1字节 。

最后我们可以得到这样的一张2.jpg图片:

(2)使用foremost工具分离

foremost是一个基于文件文件头和尾部信息以及文件的内建数据结构恢复文件的命令行工具,win可以下载地址,Linux可以通过下面命令安装使用:

# apt-get install foremost

安装foremost后你可以使用foremost -help查看使用帮助,这里最简单分离文件的命令为:

# foremost carter.jpg

当我们使用这行命令后,foremost会自动生成output目录存放分离出文件