(转)刷src从放弃到入门

『现在安全技术岗招人拿到的简历,除了工作比较久的,大部分的应届毕业生啥的,10个里能有近9个写有渗透测试能力,然后9个里,8个的渗透测试其实是黑盒漏洞测试,提权、域渗透等后渗透部分基本是0,8个里问到怎么发现的漏洞,能有7个说不清楚…还有个共同的点是简历里一般会有各种CTF比赛获奖记录,SRC挖洞记录,SRC挖洞就不说了,现在CTF比赛那么容易获奖吗?很多比赛还都没听过…还有个感受,两极分化严重,好的确实不错,踏实;实际没啥东西的一般自我感觉良好』

黑盒测试----->>>>白盒代码审计------->>>>>>>提权,后渗透

提权,后渗透---->>>>>CTF部分

刷漏洞库

常规工具:集成了sqlmap,nmap,python运行环境)、burpsuite、layer的域名爆破或者 lijiejie在GitHub上的项目 subdomain.py 。另外推荐一个指纹识别的网站 http://www. yunsee.cn 。

Googlehacking语法也是一个很重要的搜索子域名,后台,敏感文件的方式

稳定流畅的vpn

exploit-db

加固手册流程

微博或者Twitter

怎么刷

前台相对安全,大多数漏洞都在后台

前台会存在很多危害严重的逻辑漏洞,csrf,xss,钓鱼之类漏洞

后台有身份认证的一道关卡,开发人员在开发的时候会忽略一些对参数的过滤,以及黑名单白名单的限制

渗透70%要看信息搜集

一个弱口令进入后台,找出一堆sql注入,xss,甚至上传getshell,甚至一个vpn弱口令进入内网,都是常规操作。

域名搜集得怎么样了

每个ip有没有用nmap去扫过端口

测试逻辑漏洞的时候,参数每个都看过了吗

包都抓过了吗

有没有另外备一台手机,或者手机小号来接受短信?

发现参数改负过滤了

有没有尝试订单合并来绕过

APP脱壳>>>>反编译>>>>源码里找key,值偏移

>>>>>追溯加密方式>>>>>>JAVA

1、域名信息收集

- 网站的关于页面/网站地图

- whois反查

- 一些网站里面的跳转请求(也可以关注一下app)

- 还有就是百度,有些会在title 和 copyright信息里面出现该公司的信息

- 网站html源码:主要就是一些图片、js、css等,也会出现一些域名

- apk反编译源码里面

- ........................

2、子域名信息收集

利用google hacking 搜索

搜集域名和mail地址:

搜集敏感文件:site:xxx.com filetype:doc

搜集管理后台:site:xxx.com 管理/site:xxx.com admin/site:xxx.com login

搜集mail:site:xxx.com intext:@xxx.com/intext:@xxx.com

搜集敏感web路径:site:xxx.com intitle:登录/site:xxx.com inurl:sql.php

3、敏感信息收集

- github源代码:网上有工具( https://github.com/repoog/GitPrey )

- svn信息泄漏:这个只能用扫描器了

- 敏感文件:比如数据库配置文件啦(有案例的)、网站源码啊、数据库备份文件等等

- 敏感目录:网站后台目录/一些登录地址/一些接口目录

- email:邮箱命名规则、公司是否具有邮箱默认密码(这个可以采取社工,毕竟我司默认密码就很弱鸡)。

- 员工号:很多oa、um、sso系统都是采用员工号登录的,所以知道员工号的规则很多时候能帮助我们进行撞库。

- 商家信息:如果是一些具有商家系统的,能收集到一些商家账户(自己搞去,可以注册,注册资料请百度)就可以进入很多系统来测试了。

..............................小结,信息收集就可以挖到的

- 通过搜索引擎获取系统管理页面,直接越权访问;(说好的没有详细)

- 通过github直接找到管理后台账号密码;

- 通过目录/文件扫描直接得到系统信息(ip、管理员账号密码)连入服务器;

- 当然也有很多通过信息收集得到一些东西结合其他手段;

0x04 漏洞挖掘的中期–信息处理

1、信息整理

- 哪些网站功能类似;

- 哪些网站可能使用的同一模版;

- 哪些网站有waf(这个一般在url中标明就好);

- 哪些网站能登录(注册的账号也一定要记住,最好可以准备两个手机号,两个邮箱方便注册);

- 哪些网站暴露过哪些类型的漏洞(这个只能去乌云上面找);

- 网站目前有哪些功能(这个稍微关注一下网站公告,看最近是否会有业务更迭);

- 2、漏洞整理

我们辛苦的挖洞一定要对我们挖掘出来对漏洞有一个记录,记录的可以稍微详细一些,一是可以方便自己以后回顾,还有就是以后说不定有些地方出现了跟以前一样的功能,这样就方便我们更快的找到漏洞。这里建议doc文档,图片可以贴的详细一些。

第二个就是通过漏洞得到的一些数据:

- 订单信息;遍历、注入

- 用户信息:这个可以通过撞库获取、任意密码重置获取、注入

- 数据库用户名密码:注入、配置泄漏

为什么我们要整理这些数据,因为我们要根据这些数据来设计我们的字典。爆破完好了,一样的6。

0x05 漏洞挖掘的后期–漏洞挖掘

有了前两步,这里我会写的少一点,毕竟漏洞的类型就那么些,像前文说过就是owasp top 10、逻辑,对于挖掘这些漏洞,我觉得没什么特别好的办法,就是抓包分析逻辑(这里说的不包括对软件客户端的挖掘、app的挖掘);

首先我们需要对一个网站/app有一个了解要知道它的功能点有哪些(后期我会更新一个checklist介绍一下哪些功能会对应什么样的漏洞)。

其次我们要分析这个网站/app里面的请求哪些是我们可以控制的参数,这些地方就是漏洞经常出没的点。

最后就是分析逻辑,这一类别的漏洞主要还是涉及一套流程,这里举个例子:

例:”我们买东西”

- 首先我们要选择:

- 筛选涉及查询(是否可以SQL注入)

- 加入购物车:商品数量是否可以为负

- 询问商家:

- 跳转客服系统,跳转url中是否含有用户参数

- xss打客服cookie

- 钓鱼+社工

- 下单:

- 填地址,涉及插入(注入)、xss

- 修改单价

- 修改总额(这里说明一下修改总额: 情况1,就是我们可能会遇到可以使用优惠卷的情况,比如我们买了100的东西只能使用5块的优惠价,但是我有一张50的优惠卷是否可以使用 ; 情况2,打折我们是否可以修改打折的折扣 ; 情况3,我们是否可以修改运费,将运费改为负数 ;情况n)

- 备注:xss,sql注入

- 电子票据:

- 会写抬头

- 支付:

- 传输过程中是否可以修改,如果是扫描二维码支付,我们可以 分析一下二维码中的请求url看是否可以修改以后重新生成二维码 (这里不讨论具体的支付了,因为微信和支付宝都很安全)

- 订单完成:

- 是否可以遍历订单

- 评价:

- 注入、上传图片、xss

- 退货…………

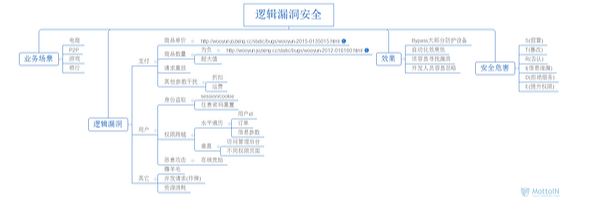

附逻辑漏洞安全脑图:

大家可以无限延伸,这里只是抛砖引玉。

0x06 说在最后的几句话

其实这方面的文章很少,几个原因:

- 大家会觉得就是经验,玩多了就自然会了,教不了什么;

- 这种分享经验特别不好写,到现在也不知道我写了什么,其实都是一个思路点;

- 懒,不愿意……肯定都有一定的原因;

最后就是一点建议了:

src慢慢的挖多了系统更新不快,业务不多自然就很难挖了,所以一定要有坚持精神,深入挖掘意识,因为挖洞没有想象中的那么简单;不要想一步登天,多去看看乌云的案例分析一下别人的挖掘思路,然后跟着学。

浙公网安备 33010602011771号

浙公网安备 33010602011771号