2024年值得收藏的几款开源主机安全系统hids

随着云技术的迅速发展,主机安全系统HIDS作为服务器安全的最后一道防线,无论传统的硬件厂商,还是各大云厂商如阿里、腾讯云非常重视并闷声发大财。HIDS主机安全开源的项目虽多,但能实际用的极少,笔者经过大量搜索,找到以下几款优秀的产品供大家参考:

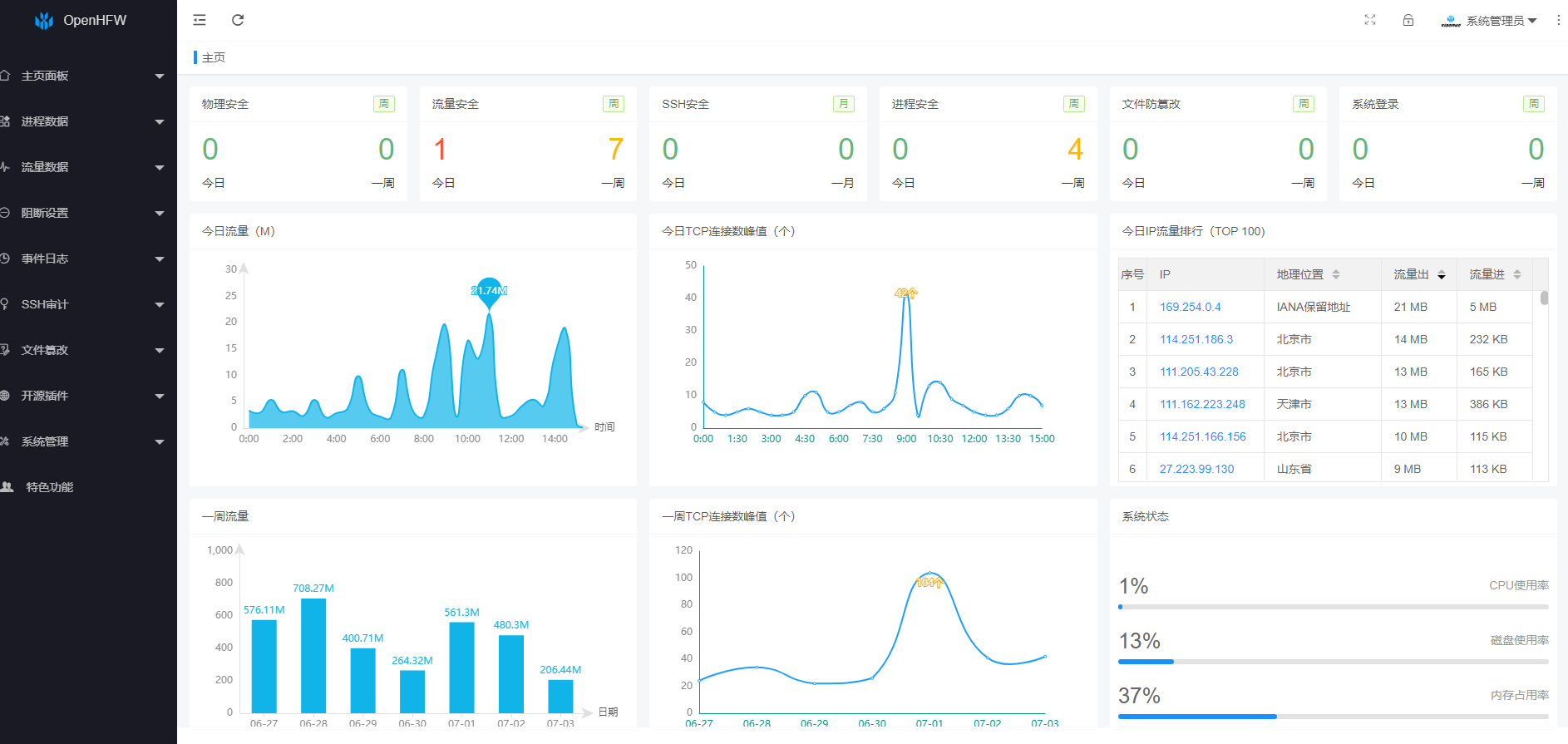

1、OpenHFW

OpenHFW全称是Open Source Hosted FireWall(开源主机防火墙),是一款开源的Linux服务器高级威胁感知系统,由流量防火墙、进程安全、文件防篡改、SSH审计、弱口令扫描等组成。

有非常好的web管理页面,分布式架构,优点是安装部署非常简单,支持第三方安全插件。

项目地址:https://github.com/httpwaf/ 或 https://gitee.com/httpwaf/

2、OSSEC

OSSEC是基于主机安全系统HIDS开源的鼻祖之一,其关键功能包括:文件完整性检查、日志监视、Rootkit检测等,可以基于时间的警报和主动响应。它为大多数操作系统提供入侵检测,包括Linux,OpenBSD,FreeBSD,OS X,Solaris和Windows。

项目地址:https://github.com/ossec/ossec-hids/

3、Elkeid

Elkeid是字节跳动旗下的一个云原生的基于主机的安全解决方案,Elkeid 不仅具备传统的 HIDS的对于主机层入侵检测和恶意文件识别的能力,且对容器内的恶意行为也可以很好的识别,部署在宿主机即可以满足宿主机与其上容器内的反入侵安全需求,并且 Elkeid 底层强大的内核态数据采集能力可以满足大部分安全运营人员对于主机层数据的渴望。

优点是功能多,但是安装部署非常复杂,并且Elkeid 开源版本和完整版本存在很大的差异,完整版不开源的原因,大概率是不让大家知道字节跳动服务器是怎么进行防御的。

项目地址:https://github.com/bytedance/Elkeid/

4、GScan

GScan旨在为安全应急响应人员对Linux主机排查时提供便利,通过扫描文件、进程、网络、后门、日志等实现主机侧Checklist的自动全面化检测,根据检测结果自动数据聚合,进行路径溯源分析。

默认安全扫描大概执行时间为4~6分钟,完全扫描在1~2小时之间,程序执行时间的长度由检测文件的多少决定,有可能会存在较长的时间。

优点是扫描的模块多,缺点是只兼容Centos系列。

项目地址:https://github.com/grayddq/GScan/

5、sysom

sysom致力于打造一个集主机管理、配置部署、监控报警、异常诊断、安全审计等一系列功能的自动化运维平台。 探索创新的sysAK、ossre诊断工具及高效的LCC(Libbpf Compiler Collection)开发编译平台和netinfo网络抖动问题监控系统等, 实现系统问题的快速上报、分析与解决,提升集群的全自动运维效率,构建大规模集群运维生态链。

项目地址:https://gitee.com/anolis/sysom/

总结:

主机安全领域由于技术和门派众多,使用扫描类、文件检查类、进程安全类、防火墙类等各种武功武器都有,没有技术标准。从部署和体验角度,OpenHFW有WEB管理后台体验最好,服务器运行状态和关键数据威胁一目了然,有兴趣可以去github下载试试。

浙公网安备 33010602011771号

浙公网安备 33010602011771号