使用Maven插件为SpringBoot应用构建Docker镜像

Docker开启远程API

1、一键生成TLS和CA证书 auto-generate-docker-tls-ca.sh

# !/bin/bash

# 服务器主机名

HOST="192.168.68.149"

# 密码

PASSWORD="2cx&BUjsV4u%3TW9"

# 国家

COUNTRY="CN"

# 省份

STATE="xx省"

# 城市

CITY="xx市"

# 机构名称

ORGANIZATION="xx公司"

# 机构单位

ORGANIZATIONAL_UNIT="xx单位"

# 邮箱

EMAIL="xx@qq.com"

# 生成CA密钥

openssl genrsa -aes256 -passout "pass:111111" -out ca-key.pem 4096

# 生成CA证书

openssl req -new -x509 -passin "pass:111111" -days 3650 -key ca-key.pem -sha256 -out ca.pem -subj "/C=$COUNTRY/ST=$STATE/L=$CITY/O=$ORGANIZATION/OU=$ORGANIZATIONAL_UNIT/CN=$SERVER/emailAddress=$EMAIL"

# 生成服务端密钥

openssl genrsa -out server-key.pem 4096

# 生成服务端证书签名的请求文件

openssl req -subj "/CN=192.168.68.149" -sha256 -new -key server-key.pem -out server.csr

# 可以通过 IP 地址和 DNS 名称进行 TLS 连接,因此 IP 地址 需要在创建证书时指定。例如,允许连接 使用和 :10.10.10.20127.0.0.1

sh -c 'echo "subjectAltName = DNS:192.168.68.149,IP:127.0.0.1" >> extfile.cnf'

# 将 Docker 守护程序密钥的扩展使用属性设置为仅用于 服务器身份验证

sh -c 'echo "extendedKeyUsage = serverAuth" >> extfile.cnf'

# 生成客户端证书

openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:111111" -CAcreateserial -out server-cert.pem -extfile extfile.cnf

# 生成客户端密钥

openssl genrsa -out key.pem 4096

# 生成客户端证书签名的请求文件

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

# 生成客户端证书

sh -c 'echo "extendedKeyUsage = clientAuth" >> extfile-client.cnf'

openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:111111" -CAcreateserial -out cert.pem -extfile extfile-client.cnf

# 生成后,您可以安全地删除 两个证书签名请求和扩展配置文件:cert.pem server-cert.pem

rm -v client.csr server.csr extfile.cnf extfile-client.cnf

# 为保护您的密钥免遭意外损坏,请移除其 写入权限

chmod -v 0400 ca-key.pem key.pem server-key.pem

# 证书可以是全局可读的,但您可能希望删除对 防止意外损坏

chmod -v 0444 ca.pem server-cert.pem cert.pem

docker --tlsverify \

--tlscacert=/Users/lihaiyang/Downloads/ca/ca.pem \

--tlscert=/Users/lihaiyang/Downloads/ca/cert.pem \

--tlskey=/Users/lihaiyang/Downloads/ca/key.pem \

-H=192.168.209.103:2375 version

删除文件(备用)

rm -rf ca-cert.pem ca-cert.srl ca-key.pem client-cert.pem client-key.pem client-req.csr extfile.cnf server-cert.pem server-key.pem server-req.csr

1.1、文件说明

ca.srl:CA签发证书的序列号记录文件

ca-cert.pem:CA证书

ca-key.pem:CA密钥

server-key.pem:服务端密钥

server-req.csr:服务端证书签名请求文件

server-cert.pem:服务端证书

client-key.pem:客户端密钥

extfile.cnf:客户端证书扩展配置文件

client-req.csr:客户端证书签名请求文件

client-cert.pem:客户端证书

2.2、移动文件

mv ca-cert.pem server-cert.pem server-key.pem /etc/docker

2、开启远程

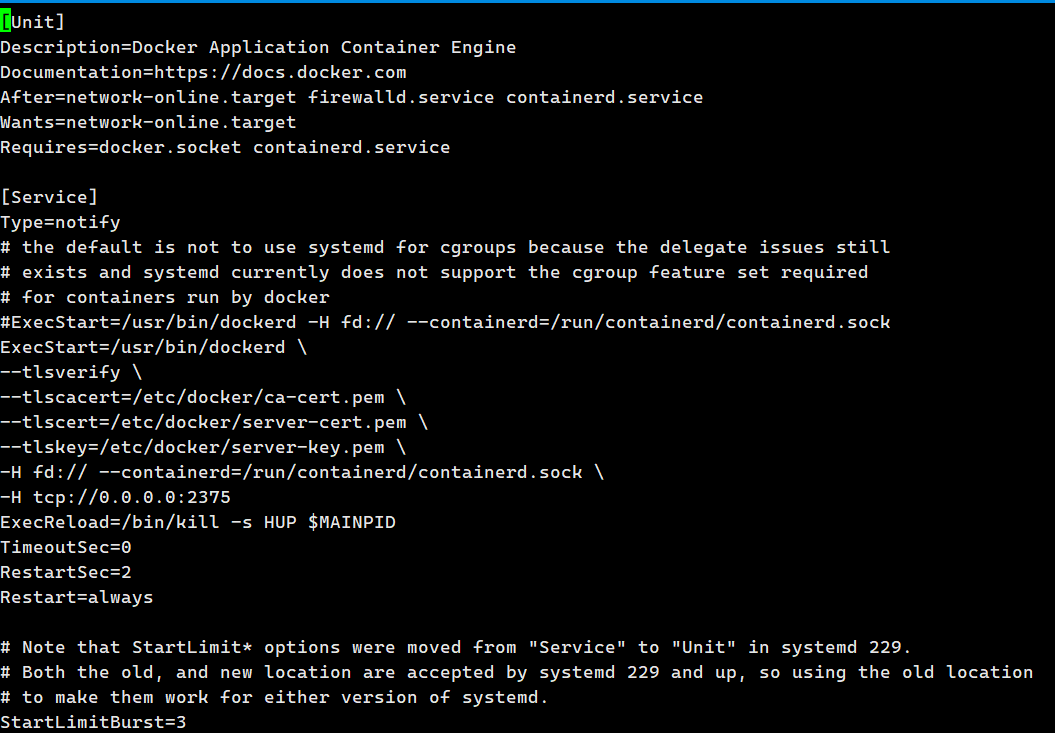

2.1、编辑文件

vim /usr/lib/systemd/system/docker.service

2.2、修改内容,注意证书的指定位置

ExecStart=/usr/bin/dockerd \

--tlsverify \

--tlscacert=/etc/docker/ca-cert.pem \

--tlscert=/etc/docker/server-cert.pem \

--tlskey=/etc/docker/server-key.pem \

-H unix:///var/run/docker.sock \

-H tcp://0.0.0.0:2375

2.3、重启服务

systemctl daemon-reload && systemctl restart docker

参考

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY