2018-2019-2 20189212 《网络攻防技术》第二周作业

一、课程基础

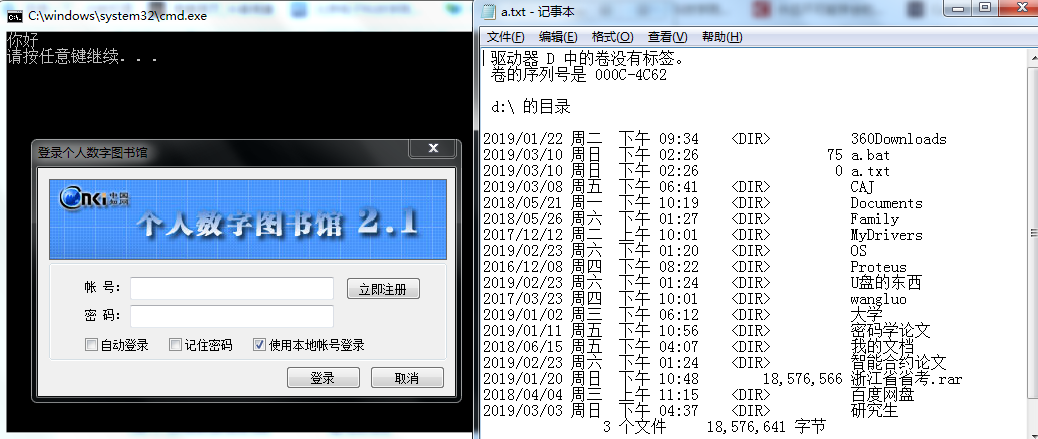

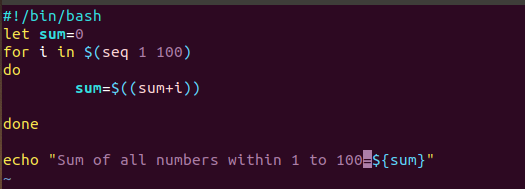

###1.Windows(BAT)编程 **批处理常见命令:** **echo**表示显示此命令后的字符 **echo off** 表示在此语句后所有运行的命令都不显示命令行本身 **@**与**echo off**相象,但它是加在每个命令行的最前面,表示运行时不显示这一行的命令行(只能影响当前行)。 **rem** 表示此命令后的字符为解释行(注释),不执行,只是给自己今后参考用的(相当于程序中的注释)。 **title**:BAT的标题 **cls**:清除屏幕 **Call**:从一个批处理程序调用另一个批处理程序,并且不终止父批处理程序。call 命令接受用作调用目标的标签。如果在脚本或批处理文件外使用 Call,它将不会在命令行起作用。 **BAT编程案例:** @echo off //不显示后续命令行及当前命令行 dir d:\*.*>a.txt //将d盘文件列表写入a.txt echo 你好 //显示"你好" pause //暂停,等待按键继续 rem 准备运行个人电子图书馆 //注释:准备运行个人电子图书馆 cd CAJ //进入CAJ目录 PDL // 运行个人电子图书馆  ###2.Linux(Shell)编程 **编程实现1到100的总和:**  **结果显示:**

二、黑客信息

###1.国内黑客 **袁仁广**

**所属组织:**中国鹰派联盟 **介绍:**中国现在最大黑客组织创始人站长,中国黑客界泰斗级领袖,中国国家信息安全漏洞库特聘专家,北京奥运会特聘信息安全专家,现任腾讯湛泸实验室负责人。 这位曾经加入绿色兵团后又创建了现在黑客界最大组织CEU的领袖。他经历了黑客界各大组织发展变迁,深刻了解黑客文化发展才创立现役规范规模的鹰派联盟。如今的鹰派联盟以成为黑客界权威组织,也使“中国鹰派”成为黑客界不可缺少的影响力人物。 ###2.国外黑客 **Sven Jaschan(德国)**

**简介:**Jaschan被称为德国最厉害“乡村黑客天才教父” **事迹:**在2004年仍然是一名少年时,他制作了Netsky和Sasser蠕虫。他负有这些病毒是当时在互联网上传播的所有恶意软件的70%的责任。Jaschan因他的罪行获得缓期执行并缓期执行一年。他现在还被一家安全公司聘用,薪水是每月高达10万美元

三、安全工具研究

点此链接查看:[安全工具研究](https://www.cnblogs.com/heyzero/p/10506264.html)

四、实践作业

###1.P45作业 **(1)黑客电影赏析** 因篇幅原因,影评点击此链接[《我是谁—没有绝对安全的系统》](https://www.cnblogs.com/heyzero/p/10506120.html) **(2)根据社会工程学获取异性的生辰八字:** 首先,我们在问卷星上建立一个主题为“星座文化对当代大学生性格的影响”的网上问卷调查,并声称自己是北大心理系的学生。为加强伪装效果,我们首先填写了若干份问卷调查,并用北大域名的邮箱发信。我们将自己的PKU邮箱地址分别改为questionnairepsy@pku.edu.cn和astro_psy@pku.edu.cn,分别作为发信邮箱,相应的修改发信人为questionnairespy 和 astro_psy。 我们利用google搜索引擎,尝试获取攻击目标的姓名、邮箱等基本信息。开始时,我们想要获得一些关于北大学生的信息,因此,我们在搜索框输入:邮箱、姓名 filetype:xls pku,结果返回众多包含姓名、邮箱信息的excel文件。其中有一个链接指向XX师范大学,上面包含第十一届全国高校计算数学年通讯录。这引起了我们的兴趣。于是我们决定从这份名单入手,展开攻击。 在不到一个小时内,我们即收到了第一份问卷反馈。 信息显示,该用户通过126邮箱服务器链接登陆抽查页面的IP显示为xxxx。我们在通讯录内查找,女性,126邮箱及所在院校位于xx,最后锁定目标为:张xx,xx大学理学院xx系,email:XXXX@126.com。可以Google到她为18年春季入学博士,这与她所填写问卷的年龄大致相符,因此,我们认定目标真实身份已得到确认。 从问卷中得到: 张xx,女,xx大学理学院xx系 18年春季入学博士 公历生日:19xx年x月xx日,星期五,双子座 农历:x年x月 xx日 八字:癸亥 戊午 己巳 癸酉(大致19时出生)

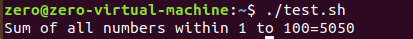

2.P61部署一套个人版网络攻防实验环境

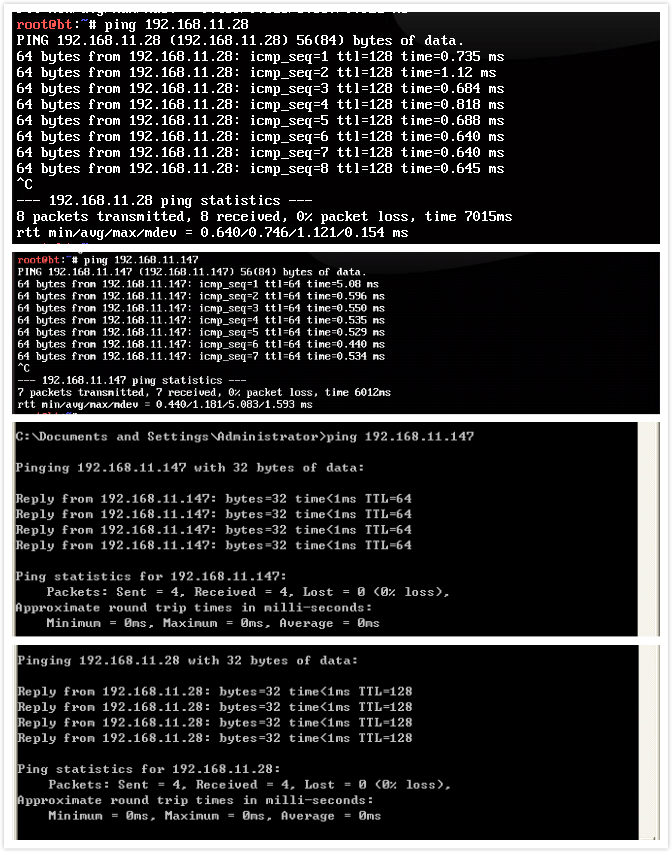

上课时已完成实验环境的部署,一共包括两台攻击机和两台靶机等信息。具体i拍配置和网络互联情况见下图:

五、Kali学习

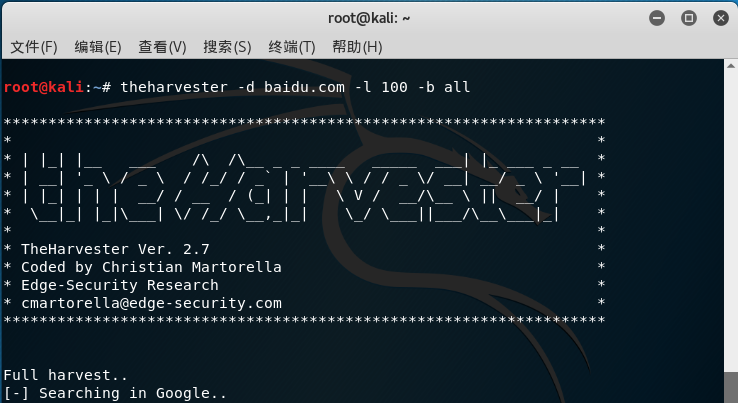

###1.Kali的安装与介绍 根据视频并结合网上的教程,非常顺利的完成了Kali的安装。 ###2.KaliSecurity——基本配置 **(1)安装VMTools** 通过虚拟机自行安装VMTools,再将文件粘贴到主文件中,之后进行安装,安装完后就将安装文件删掉。VMTools的主要作用是便于与宿主机传输文件。 **(2)更新系统** 输入命令 nano /ect/apt/sources.list设置源,对源的内容进行更新:apt-get update。 对Kali进行清洁、更新、升级和发行版升级等操作:apt-get clenan && apt-get update && apt-get upgrade -y && apt-get dist-upgrade -y。 **(3)设置VPN** 在终端输入以下命令行,对软件包进行安装: apt-get install network-manager-openvpn-gnome apt-get install network-manager-pptp apt-get install network-manger-pptp-gnome apt-get install network-manager-vpnc apt-get install network-manager-vpnc-gnome **(4)美化** apt-get install gnome-tweak-tool 安装Gnome-Tweak,下载主题包(gnome-looks网站),将主题包放在/usr/share/themes中。 ###3.KaliSecurity——安全渗透测试一般流程 **(1)信息收集** 这是选择目标的过程,也是对目标信息进行收集整理的过程。 信息搜集过程包括但不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。 而这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。 只有建立在足够信息分析的基础上,渗透测试工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集的侧重点也不同。 **(2)漏洞分析** 在收集了足够的信息之后,我们要判断目标可能存在哪些漏洞,这里就需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。 通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中知道对方站点使用WordPress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。 **(3)漏洞利用** 得到漏洞信息后,基本都可以找到对应的攻击方法,Kali Linux中也提供了很多现成的工具,来帮助我们顺利的攻击目标。  这一步主要包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。 要注意,这个过程要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。 对于攻击行为,还包含一个重要的内容,就是如何隐藏攻击行为或消除攻击日志。让对方很难通过反追踪技术查找到攻击者。 **(4)权限维持** 权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门,通常会通过创建高权限隐藏账户或者安装后门程序实现。 **(5)文档编辑** 渗透测试最终需要将得到的信息、漏洞等归档化,这样会形成知识的积累。 **(6)其他相关项** 在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也是为整个渗透测试流程填砖。 ###4.KaliSecurity——信息搜集之GoogleHack **(1)通过互联网网站搜集信息** http://searchdns.netcraft.com/子域名信息 http://www.shodanhq.com/ Shodan大数据搜索 **(2)常见Google Hack 语句** 查看基本情况: info:xx.com 返回一些基本信息 site:xx.com 返回所有与该网站有关的url link:xx.com 返回所有与该站做了链接的网站 site:xx.com filetype:txt 查找该网站所有TXT文件,其他类型以此类推 查找后台的几种简单语句: site:xx.com intext:管理 site:xx.com inurl:login site:xx.com intitle:后台 查找其他信息: site:xx.com intext:*@xx.com //可以得到邮箱地址,邮箱主人名字 site:xxxx.com intext:电话 //可以得到电话信息 intitle:"index of" etc //可能存在的目录泄漏信息 针对性的漏洞利用: Powered By XXX **(3)theHarvester信息搜集工具** theHarvest是一个“社会工程学工具”,通过Google Hack的思路,它通过搜索引擎、PCP服务器以及SHODAN数据库收集用户的email、子域名、主机、雇员名、开放端口和banner等信息。 测试用例:theharvester -d baidu.com -l 100 -b all

5.KailSecurity——信息搜集之目标获取

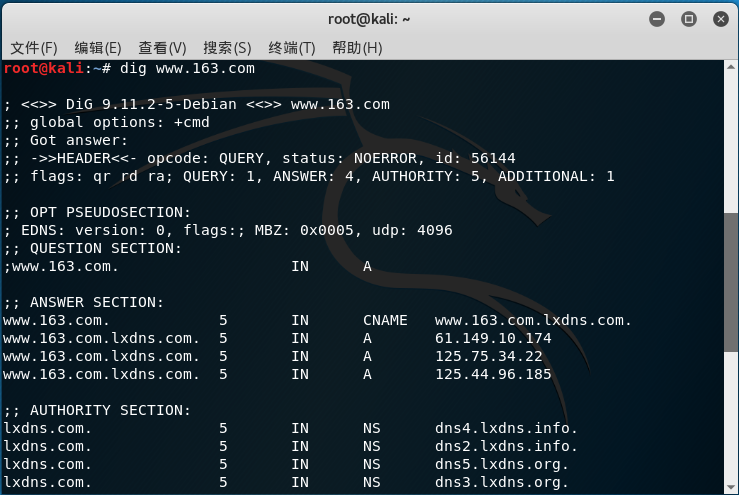

(1)使用Dig进行域名解析

dig是linux中的域名解析工具,使用也很方便,不用像nslookup总是set不停。

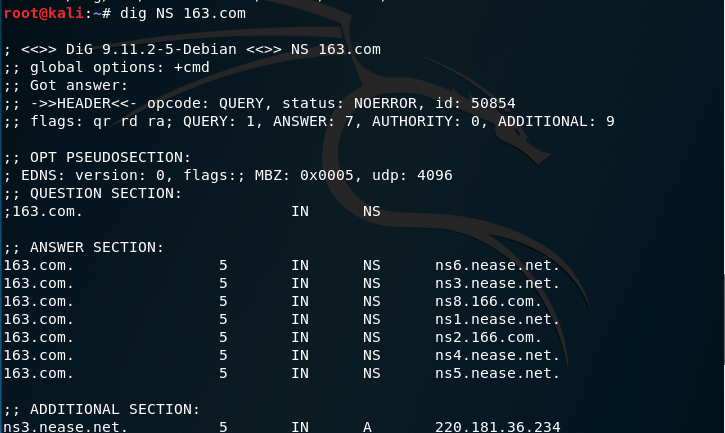

dig解析163网站:

(2)使用Dig进行域传送漏洞测试

首先通过Dig命令获取目标域名使用的DNS服务器,命令如下:

dig NS DomainName

然后选择其中一台DNS服务器对目标域名信息进行测试:

dig axtr @ns1.nease.net 163.com

有漏洞的话会出现如下图的情况:

(3)子域名枚举工具介绍与使用

工具:fierce、dnsmap、dnsenum、dnsdict6

六、Python3

1.初步使用Python语言

代码风格建议:

使用 4 个空格来缩进

永远不要混用空格和制表符

在函数之间空一行

在类之间空两行

字典,列表,元组以及参数列表中,在 , 后添加一个空格。对于字典,: 后面也添加一个空格

在赋值运算符和比较运算符周围要有空格(参数列表中除外),但是括号里则不加空格:a = f(1, 2) + g(3, 4)

注释:Python 的注释以 # 字符开始的

2.类

__init__()方法,在创建一个对象时默认被调用,类似Java中构造器。不需要手动调用

__init__(self)中,默认有1个参数名字为self,必须写。如果在创建对象时传递了2个实参,那么__init__(self)中出了self作为第一个形参外还需要2个形参,例如__init__(self,age,name).第一个self不需要手动传参。

__init__(self)中的self参数,不需要开发者传递,python解释器会自动把当前的对象引用传递进去

python中一个类中只能有一个__init__方法,不支持该方法的重载(类似java中构造器的重载)

浙公网安备 33010602011771号

浙公网安备 33010602011771号