linux 恶意进程longbak

linux 恶意进程longbak

问题发现:测试人员访问jenkins测试服务器返回502,登录服务器后发现服务器反应很慢

问题排查:

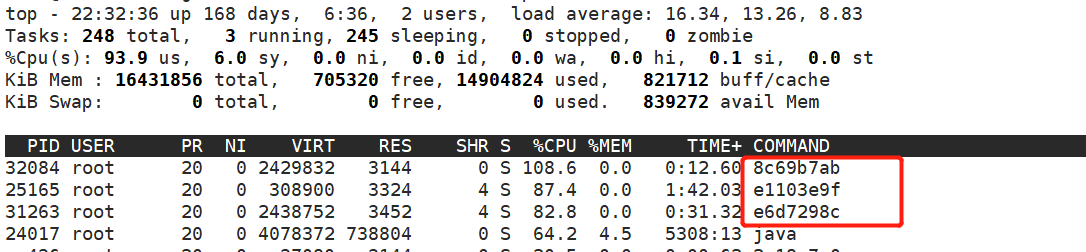

1、20200422 发现云服务器cpu 100% ,发现1个或多个进程command 为随机字符串并占用大量cpu资源

2、kill -9 杀死此进程后立马又出现新的随机字符串进程

3、ps -ef 查看此进程的父进程为1号进程,无法kill

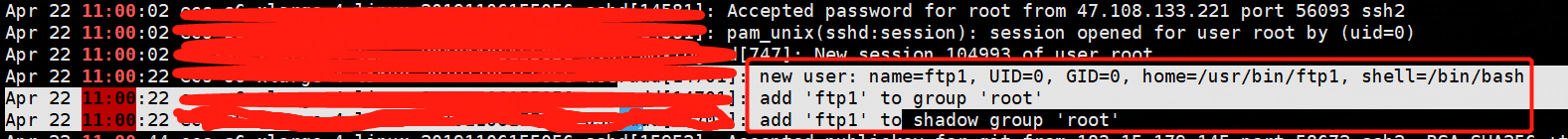

4、查看云监控发现cpu 上升时间为11:00 开始一直持续100%,查看此时的登录日志,有用户ftp1提权到root权限,查看/etc/passwd发现多了2个用户ftp1,init

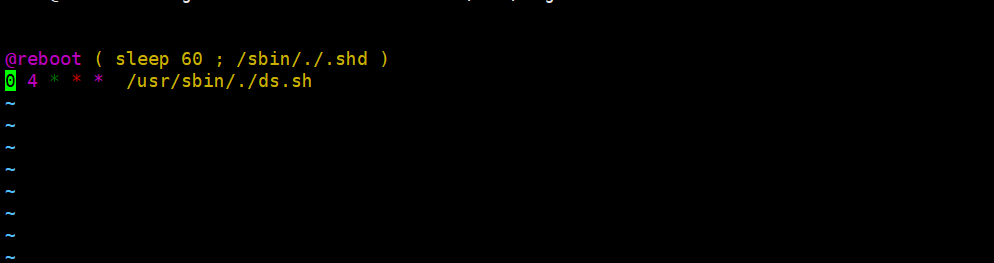

5、crontab -e 发现被增加内容,并且不能被修改,怀疑增加了chattr +i 权限;lsattr 查看发现没有此命令(chattr 也没有),从别处copy 这两个文件到家目录,执行./lsattr 查看/var/spool/cron/root 果然增加了+a 权限,执行./chattr -a /var/spool/cron/root 去除权限之后查看依旧存在+a权限,猜测有程序一直监听并可以修改此文件权限;系统自带的chattr,lsattr 命令应该被mv成其他命名;

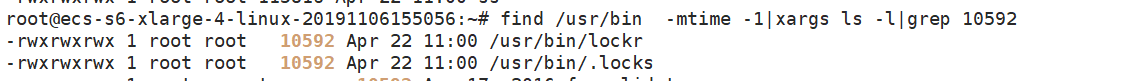

6、find /usr/bin/ -mtime -1 查看近一天被修改的文件; 发现lockr,lockrc,longbak,.locks ,.2longbak等文件修改时间为11:00 ,查看文件lockr 跟 chattr 大小一样测试功能也一样,查看权限被加了+i权限, 最后./chattr -i /usr/bin/lockr ; ./chattr -i /usr/bin/.locks ; echo > /usr/bin/lockr ;echo > /usr/bin/.locks;再执行更改./chattr -i /var/spool/cron/root ; echo > /var/spool/cron/root ; ./chattr +i /var/spool/cron/root ; 清空crontab 成功;

7、根据上面查看到的文件longbak; ps -ef发现有此进程存在,执行./chattr -i /usr/bin/longbak ;echo > /usr/bin/longbak ; ./chattr +i /usr/bin/longbak ; ./chattr -i /usr/bin/.2longbak ;echo > /usr/bin/.2longbak ; ./chattr +i /usr/bin/.2longbak 最后kill 掉longbak进程;kill 掉被启动的随机字符串进程后cpu下降了

8、 更改/etc/passwd 里面ftp1 init 属主属组 删除用户