蓝队应急响应之Windows篇

Windows篇

开机启动文件检测

有些病毒木马喜欢藏在系统文件里,开机后会随着系统文件的启动而自动运行木马程序。

1、查看启动菜单:

C:\Users\leo\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

2、运行执行msconfig命令

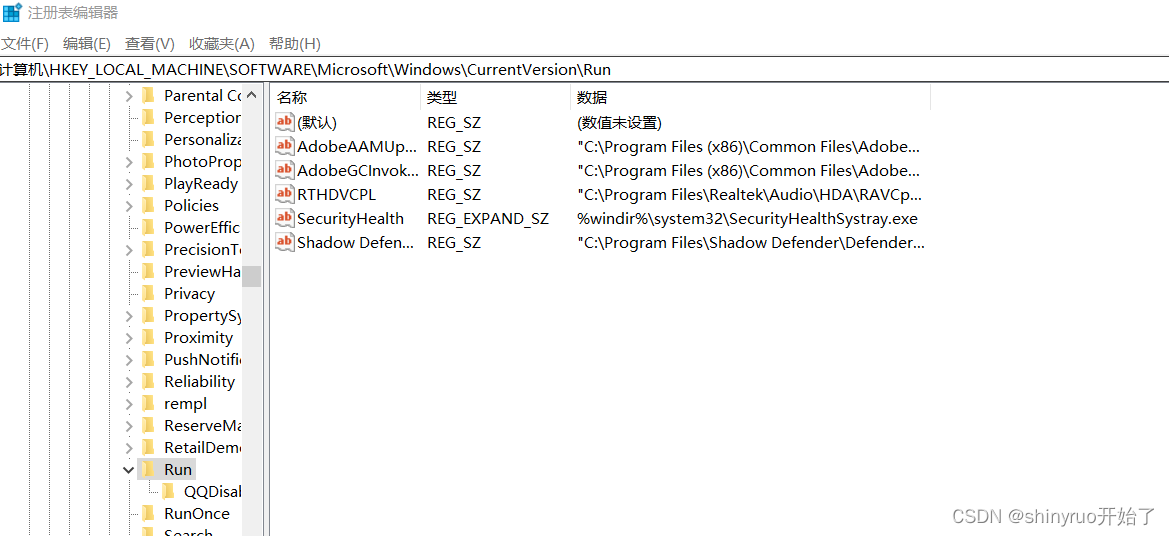

3、查看注册表自启动配置

Win10自启动注册表如下:

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

win7自启动注册表如下:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

4、检查服务自启动

在运行输入services.msc查看服务启动状态

Temp临时文件异常

有些PE(exe,dll,sys)文件会隐藏在Temp文件目录里,还有一些比较大的TMP文件,这些都是比较可疑的,需将这些可疑的文件发到检测病毒的网站进行检测

Temp文件目录:

C:\Users\leo\AppData\Local\Temp

可以在运行里搜索%temp%直接跳转到temp目录

浏览器信息分析

可以通过分析浏览器里的一些信息来判断服务器是否被黑客入侵了

1、分析浏览器的浏览记录

可以使用browserhistoryview

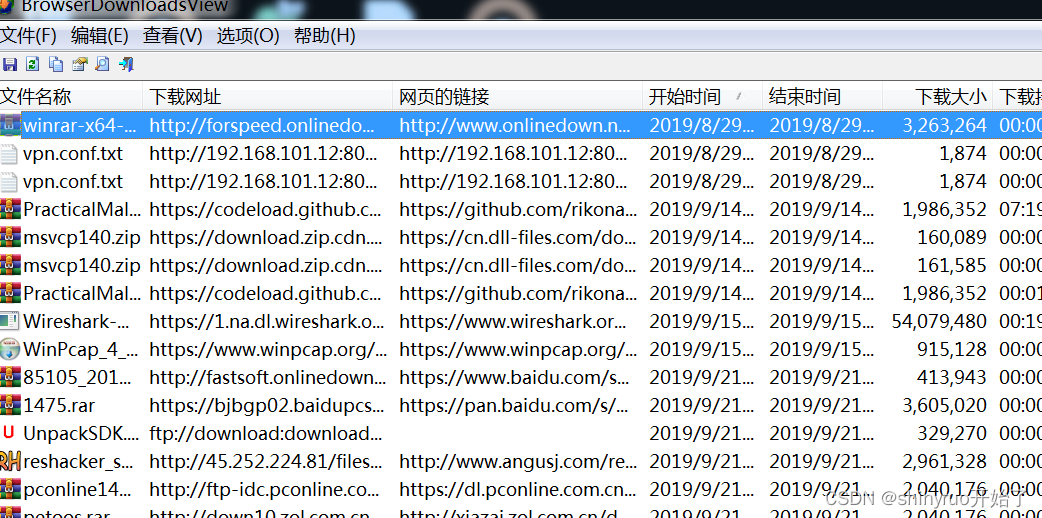

2、分析浏览器的下载记录

可以使用browserdownloadview工具进行查看

3、分析浏览器的cookie信息

可以使用IEcookieview工具进行查看

文件时间属性分析

文件的创建时间永远是早于或等于修改时间,如果修改时间早于创建时间,就说明该文件十分可疑,因为webshell管理工具是可以修改文件的修改时间

文件打开时间分析

Recent目录里含有最近打开过的文件,看看此目录下是否有可疑的文件,Recent目录地址如下

在运行输入%UserProfile%\Recent来打开

C:\Users\leo\Recent

在cmd使用find命令可以快速查询到含有指定内容的文件

分析可疑进程

如果计算机被种植了木马,那么木马肯定会与外部进行通信,每一次通信都会有不同的端口,可以通过网络连接状态来查找到木马的程序,以下是对进程操作的cmd命令。

netstat -ano | find "ESTABLISHED" 查看已建立的网络连接,可以通过非寻常的端口来确认可疑程序,443,80端口大部分都为正常,特别要注意那些不寻常的端口

tasklist /SVC | find "12760" 列出指定pid的任务进程,/svc是列出此进程调用的服务

taskkill /pid 12760 /F /T 强制终止指定pid进程

分析Windows计划任务

黑客会经常给受害机设置计划任务来维持木马的运行

创建任务计划的命令如下:

schtasks /create /tn test /sc DAILY /st 23:18 /tr C:\\beacon.exe /F

通过任务计划程序(可视化界面)查看

检查账号安全

分析服务器账号

检查服务器是否存在弱口令,远程端口是否对外开放

查看服务器是否存在可疑账号以及新增账号,可以通过cmd命令:lusrmgr.msc进行查看

分析日志,打开时间查看器,可以在运行输入eventvwr.msc打开时间查看器,当然也可以使用微软的LogParser进行分析日志

分析隐藏账户

在计算机建立隐藏账户来维持对其的控制权限,使用net user命令也查询不到隐藏账户,以下是建立隐藏账户的cmd命令,你可以在用户管理界面将隐藏账户进行删除或者修改其权限

net user test$ qQ123456 /add //添加隐藏账户test

net user localgroup administrators test$ /add //将test账户权限提升至管理员

黑客还可以利用注册表新建账户,这种更难被察觉到,以下利用hideadmin工具针对注册表创建隐藏用户。

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users为注册表用户所在目录

注意:要进入此目录需要给SAM目录给予权限

进入目录后寻找隐藏账户并且将其删掉,注意:需删除两个目录

分析恶意进程

使用process exploer工具可以对任务管理器进程进行分析,可以直接将可疑进程发送到病毒检测网站进行检测,随后进行删除操作。

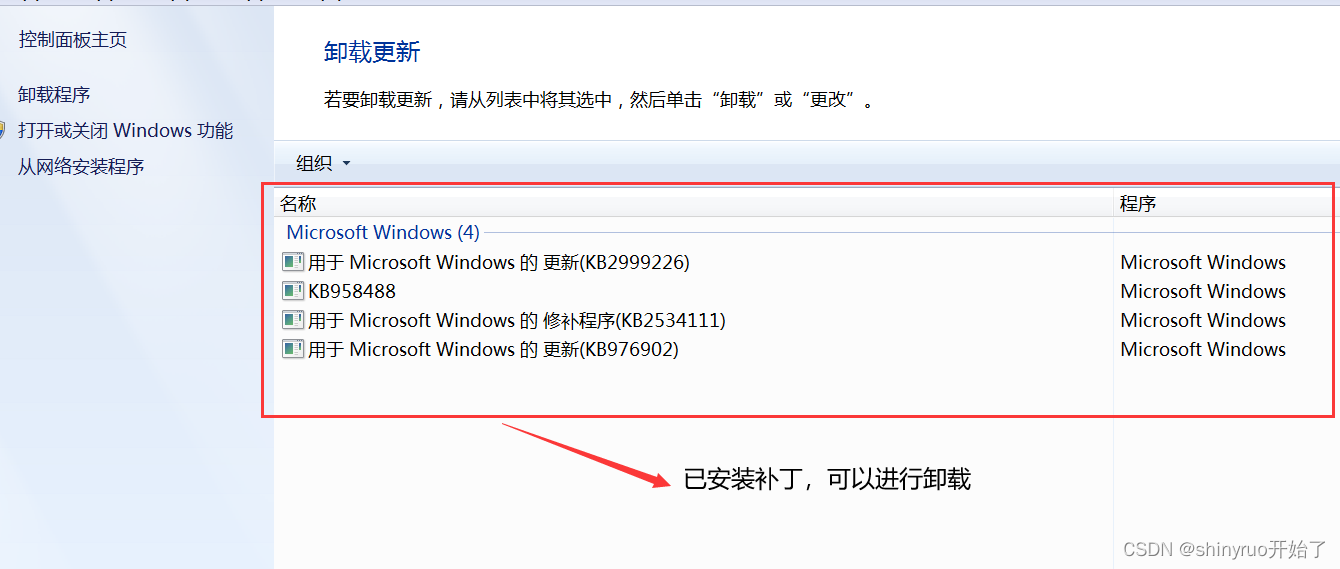

检查系统更新与补丁

执行cmd命令systeminfo查看系统已安装补丁,也可以查看控制面板程序的已安装更新面板来查看补丁。win10直接在设置里的更新与安全进行查看更新。

Windows审核策略

本地审核策略

若系统出现问题,即可查询到日志信息或追踪入侵者。

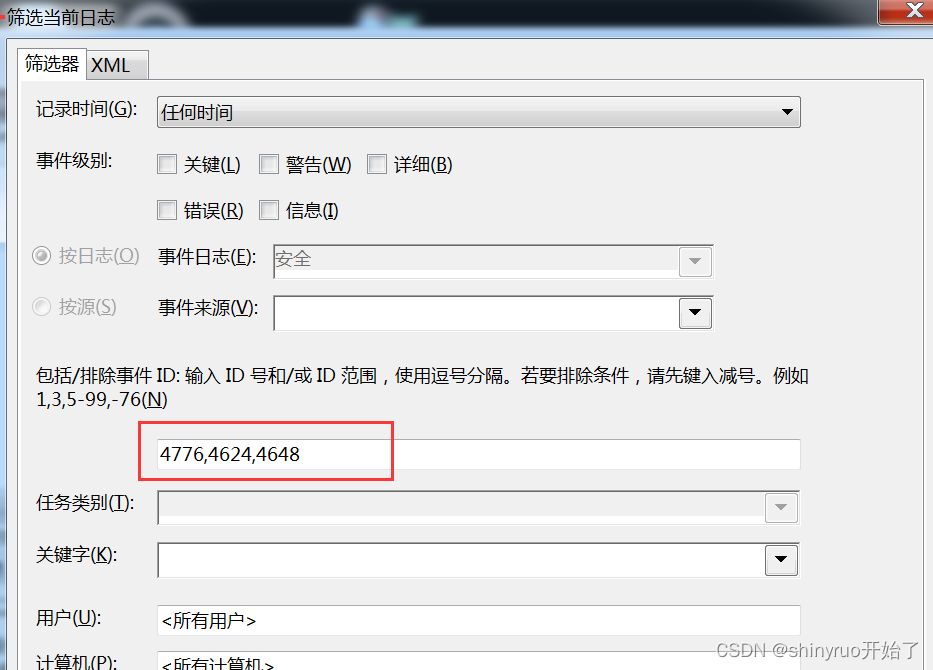

Windows日志筛选

通过筛选功能可以更方便查询到指定的事件内容,不同的事件ID对应不同的事件操作

| 4624 | 4625 | 4634 | 4647 | 4672 |

|---|---|---|---|---|

| 登录成功 | 登录失败 | 注销成功 | 用户启动的注销 | 超级用户(管理员)登录 |

使用管理员账户远程登录主机时,主机会出现以下的事件ID

| 4776 | 4648 | 4624 | 4672 |

|---|---|---|---|

| 凭据验证 | 凭据登录 | 登录成功 | 超级用户登录 |

在入侵提权过程中,黑客一般都会利用net user或者net localgroup语句创建用户,日志记录的事件ID为:4732,4722,4724

| 4732 | 4724 | 4722 |

|---|---|---|

| 添加用户 | 重置用户密码 | 启用用户账号 |

映像劫持

简单来说就是打开了程序A,而却运行了程序B

利用修改注册表的方式实现映像劫持, 下面列举两种不同的劫持姿势

劫持步骤

1、旧方式劫持

此处演示的案例是五次shift键触发后门,Optionssethc.exe为五次shift键触发程序

按五次shift键后并不会执行原程序,而是会执行我们设置的后门程序calc.exe

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Optionssethc.exe" /v debugger /t REG_SZ /d "c:\windows\system32\calc.exe"

2、新方式劫持

按五次shift键后会执行原程序, 原程序关闭后执行后门程序calc.exe

将MonitorProcess 的值修改成后门程序的地址

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Optionssethc.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /t REG_SZ /d "c:\windows\system32\calc.exe"

劫持的应急

查看以下两个注册表目录,看看有没有可疑的东西

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit

如下图所示, 这种目录就是可疑目录, 可直接删除IFEO(Image File Execution Options)项或者设置管理员不可修改

分析系统日志,日志ID为3000和3001,即有可能存在后门威胁。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 在鹅厂做java开发是什么体验

· 百万级群聊的设计实践

· WPF到Web的无缝过渡:英雄联盟客户端的OpenSilver迁移实战

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性

· 浏览器原生「磁吸」效果!Anchor Positioning 锚点定位神器解析