web攻防基本

文件上传

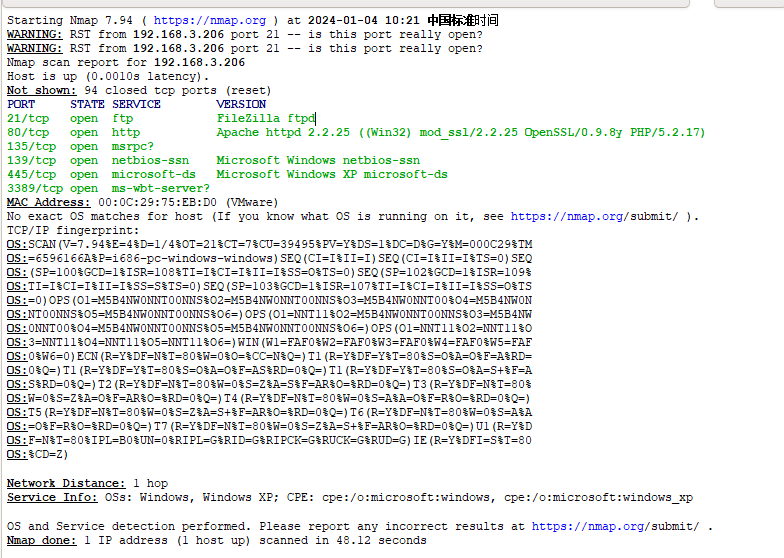

使用nmap扫除部署了的upload的win32

使用浏览器访问192.168.3.206

打开burp内置浏览器

正常上传图片,正常显示。

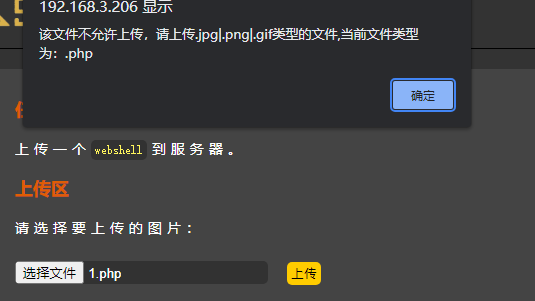

上传php后缀文件

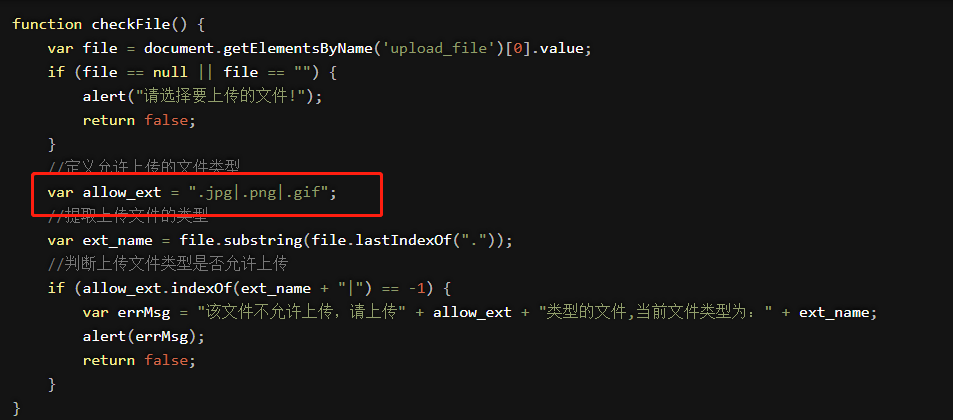

burp没有信息拦截,证明是前端拦截,需要前端绕过。

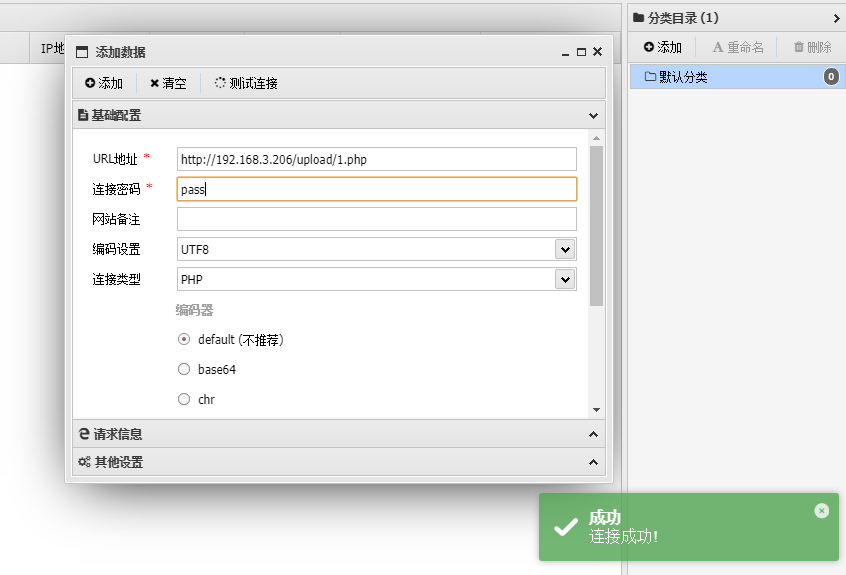

先上传jpg,修改后缀为php即可绕过前端。

使用蚁剑链接

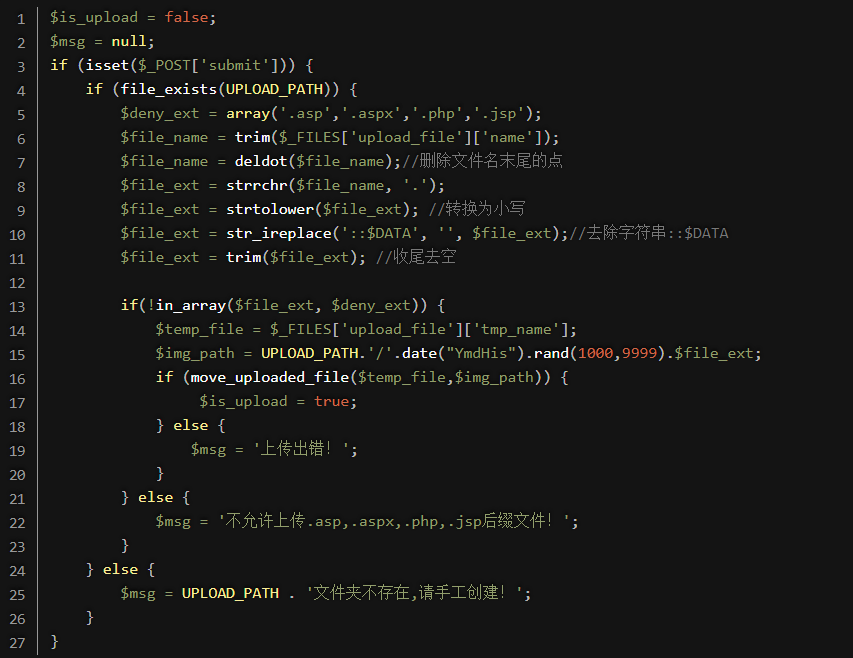

pass1是对后缀过滤

pass2对文件type类型进行了限制。

pass3是对文件名称和后缀大写转小写,

不过重点还是选择可以被php解析的后缀,如phtml、php3

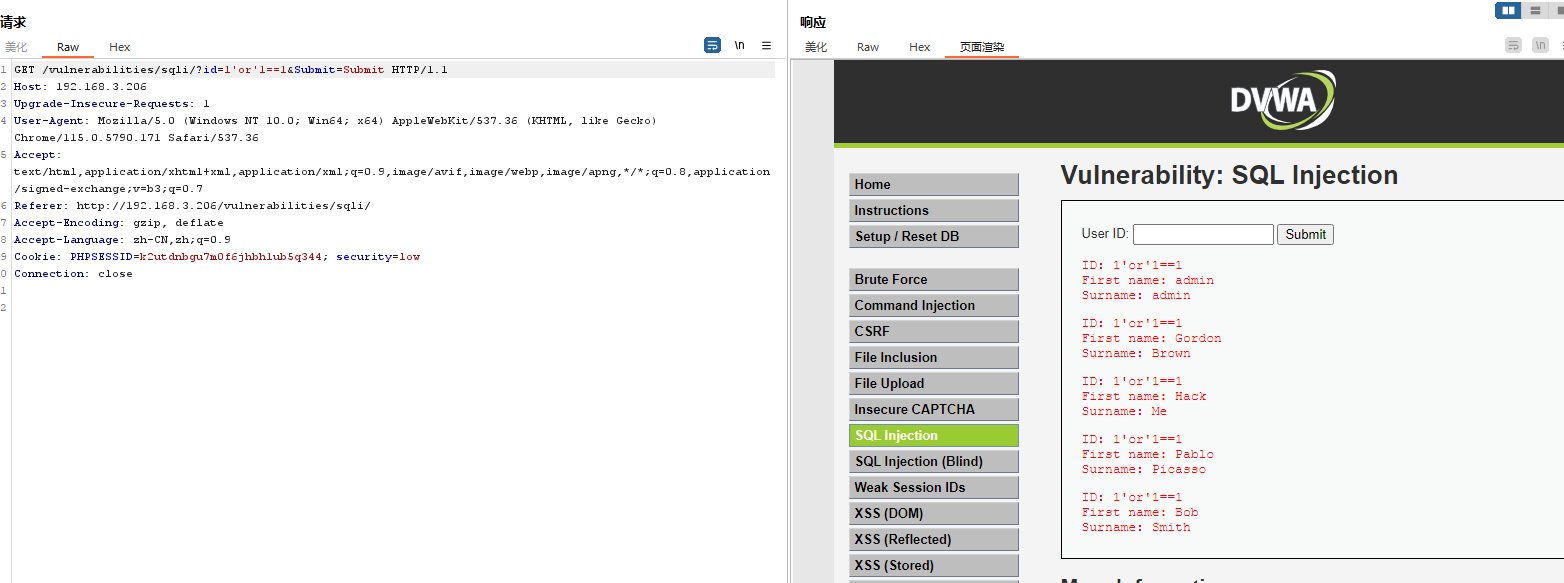

sql注入

id=1'or'1==1

暴力破解

在BurpSuite的Target模块中即可看到我们提交的登陆申请,提交密码为111,将content目录中的该请求右键发送到入侵模块(Send to Intruder)

侵模块的position中我们将password和user_token用add$设置为变量,并将攻击类型设置为Pitchfork(草叉模式)。

草叉模式可以使用多组Payload集合,在每一个不同的Payload标志位置上(最多20个),遍历所有的Payload。举例来说,如果有两个Payload标志位置,第一个Payload值为A和B,第二个Payload值为C和D,则发起攻击时,将共发起两次攻击,第一次使用的Payload分别为A和C,第二次使用的Payload分别为B和D。

本文来自博客园,作者:hellciw,转载请注明原文链接:https://www.cnblogs.com/hellciw/p/17944731

浙公网安备 33010602011771号

浙公网安备 33010602011771号