Crackeme逆向实践

crakeme

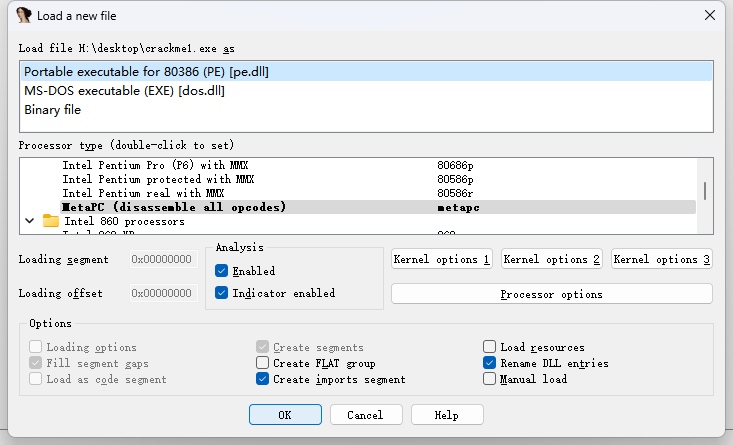

打开crakeme1.exe

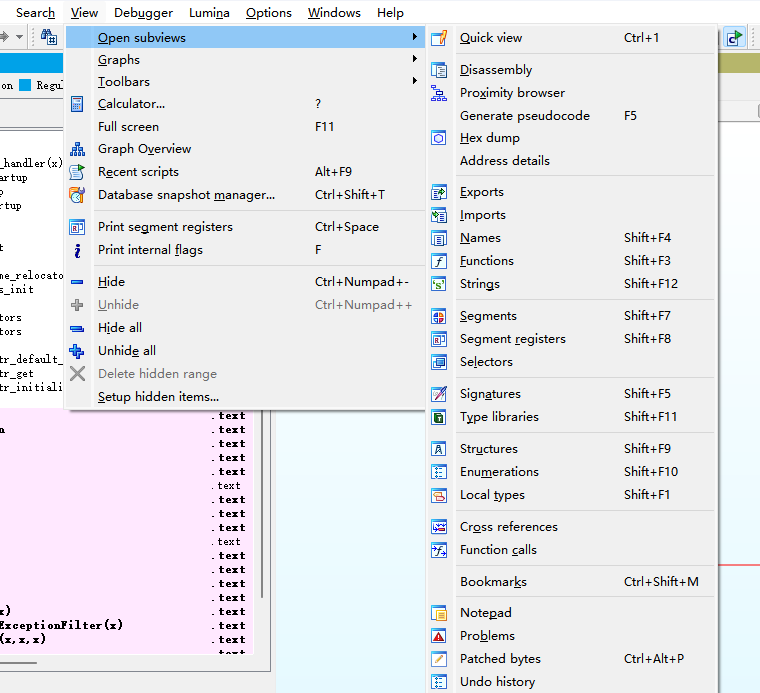

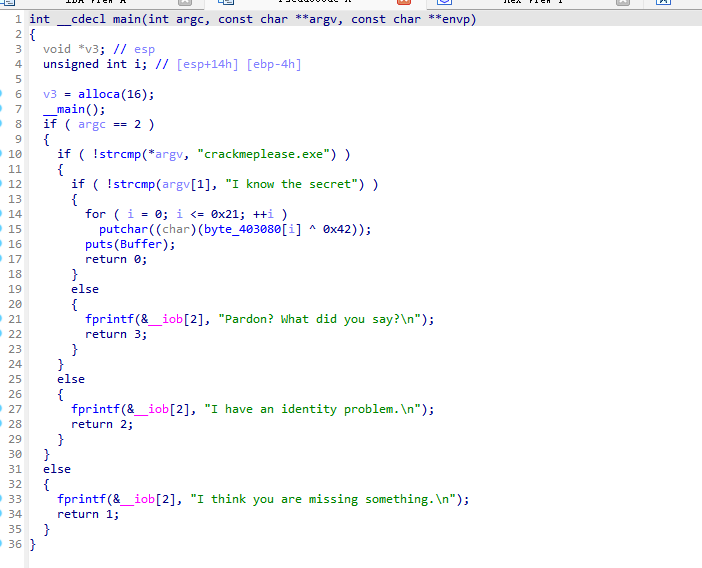

通过打开快捷键为Fn5的功能进行反编译

得到一个主函数

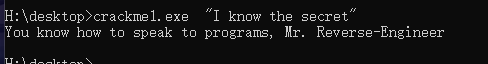

读懂程序的流程即可知道程序参数需要额外输入,并且是字符串为"I know the secret"

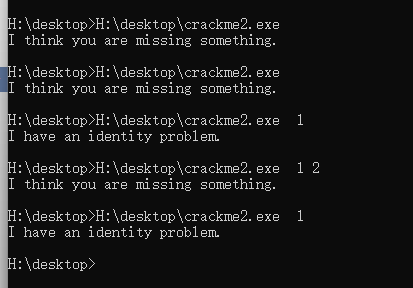

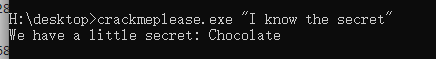

运行第二个crackme程序,可见有可能需要一个参数

按照crakeme1的流程打开ide程序,并F5反编译得

由程序可知需要把crakeme1程序名字改成crakemeplease,并输入字符串"I know the secret"

恶意代码分析

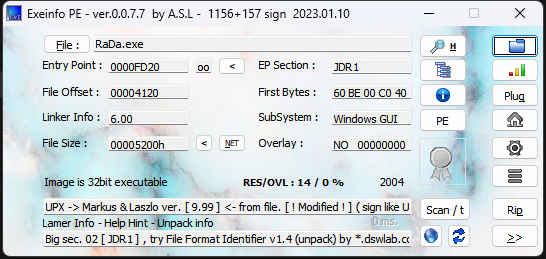

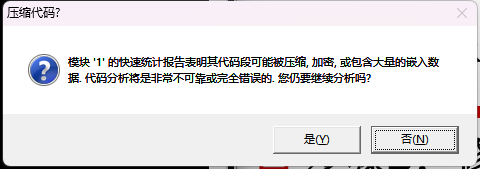

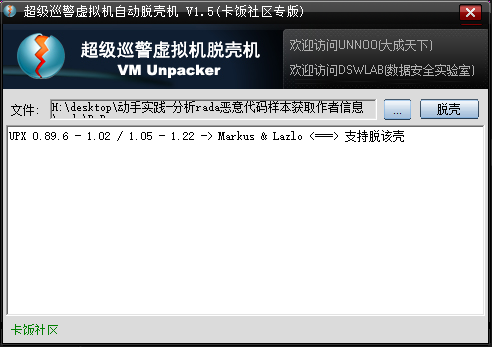

先进行查壳

UPX显示就是个UPX加壳,所以选择UPX脱壳机。

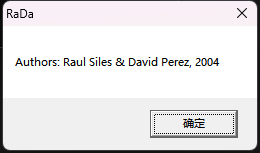

得到脱壳后的exe文件

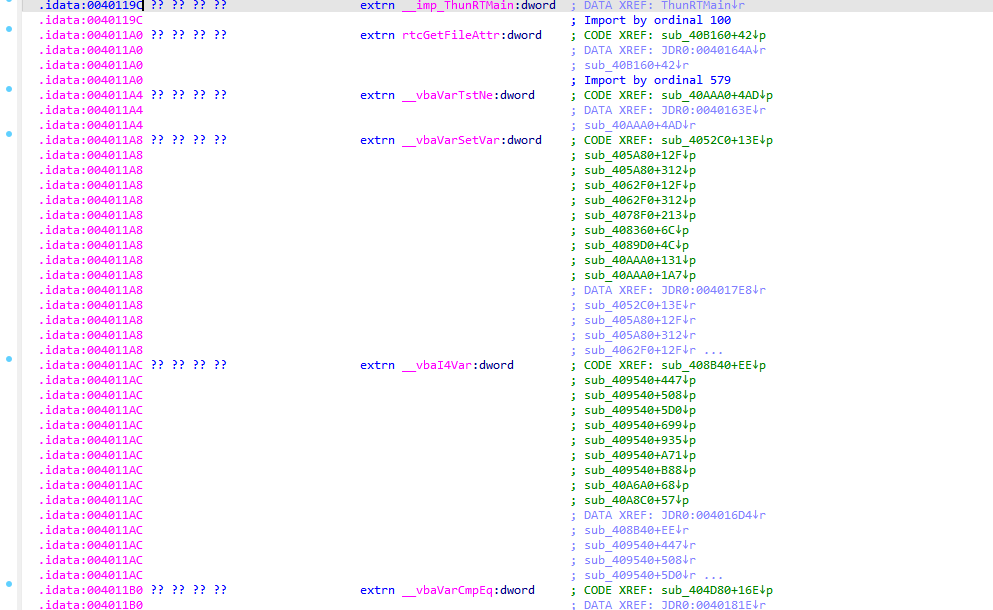

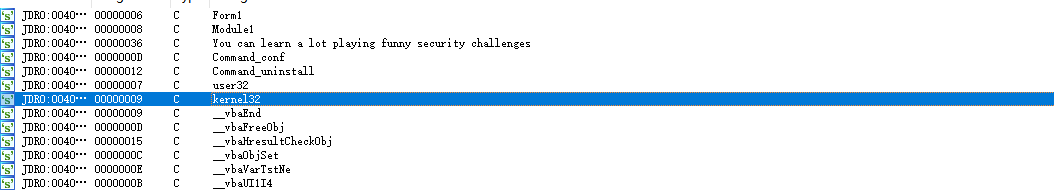

使用ida打开

使用OLLY打开

shellcode

首先明确shellcode是有一段汇编代码编写而成,然后转为机器码存在内存中然后直接从内存中去执行的数据。shellcode 的核心就是把代码写成 “与地址无关” 的风格,让它不论是在什么环境下都可以被执行。

具体注意:

使用 API 时应该动态调用(GetProAddress)

不能使用全局变量,或者用 static 修饰的变量

在 shellcode 工程中要自定义入口函数

确保调用 API 之前都已经加载了与之对应的 DLL

所有的字符串都要用字符串数组的方式代替

本文来自博客园,作者:hellciw,转载请注明原文链接:https://www.cnblogs.com/hellciw/p/17939423

浙公网安备 33010602011771号

浙公网安备 33010602011771号