HCIE-SEC笔记-第四节-网络入侵和防火墙基础

等级保护:

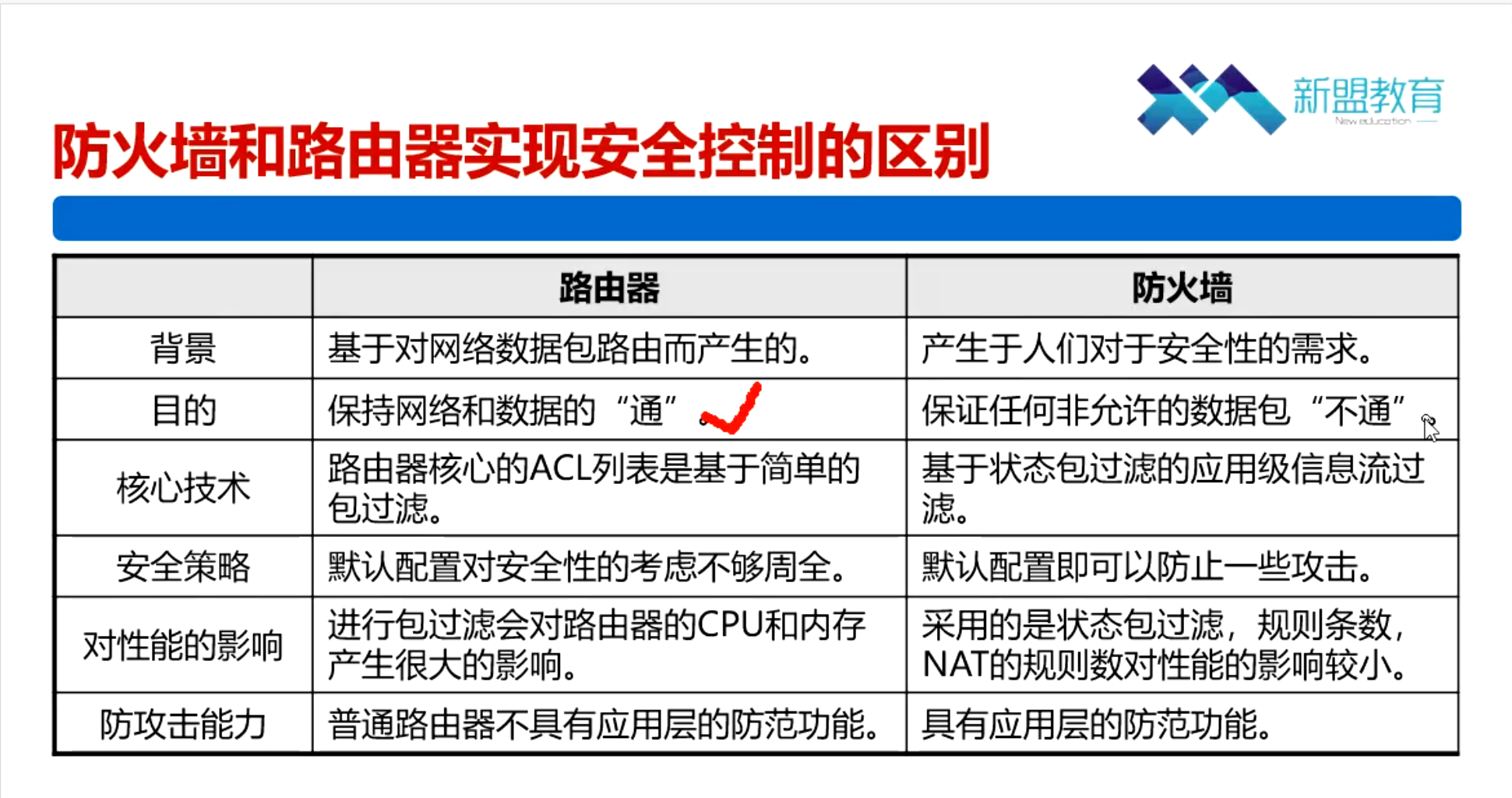

网络安全:防火墙、VPN、准入控制

渗透测试:

防火墙:区域隔离和访问控制

数字与研究公司:用数据说话

IDC:国际数据公司

Gartner:著名的数字与咨询公司

弗雷斯特:

数世咨询:

安全牛:

奇安信:冬奥会安全产品

启明星辰:数据库审计、态势感知系统

深信服:下一代防火墙AF、SSLVPN产品、上网行为管理

绿盟科技:入侵防御系统、Anti Ddos

华为:防火墙

天融信:

2013年-华为-3com--惠普--清光紫光

防火墙:区域隔离和访问控制 思科、华为、Palo alto、飞塔、Checkpoint、山石、深信服等等

WAF:Web 应用防火墙,保护网站 Imperva

SVN:MPLSVPN、IPSec、L2TP、SSLVPN 深信服

IPS:入侵防御系统,串接,部署在网络出口 华为 绿盟

IDS:入侵检测系统,旁接,部署在网络内部

ASG:上网行为管理 深信服

漏洞扫描系统:

数据库审计:Oracle、SQL等 增删改查 启明星辰

Anti DDos:抵御DDos攻击 华为 绿盟

沙箱:基于大数据对流量进行分析的产品

蜜罐:

态势感知系统:天气预报 美国空军 军事 网络安全 网络现状 感知

安全控制器:

UMA:准入控制产品

日志审计系统:运维产品 事后的产品

探针:检测网络流量、对流量做分析

零信任:核心----准入控制

超融合:服务器

DDos攻击,分布式拒绝服务攻击:消耗网络带宽、消耗内存资源等

窃听攻击、欺骗攻击

病毒:可怕,自我复制,寄生,删除文件,破坏操作系统

恶意软件/流氓软件/灰色软件:频繁弹出广告、电脑流量主页被篡改【小马哥、KMS】

反病毒:反恶意代码

木马程序:

防火墙:管控、区域隔离和访问控制

防火墙部署位置:

企业出口-保护整个内网

服务器前面-专门保护服务器-做nat-隐藏服务器真实地址

核心位置-区域隔离和访问控制

状态检测,以色列Checkpoint公司,会话表

一般防火墙默认的策略是全部拒绝,所有区域直接,所有接口之间的流量都是不通的。

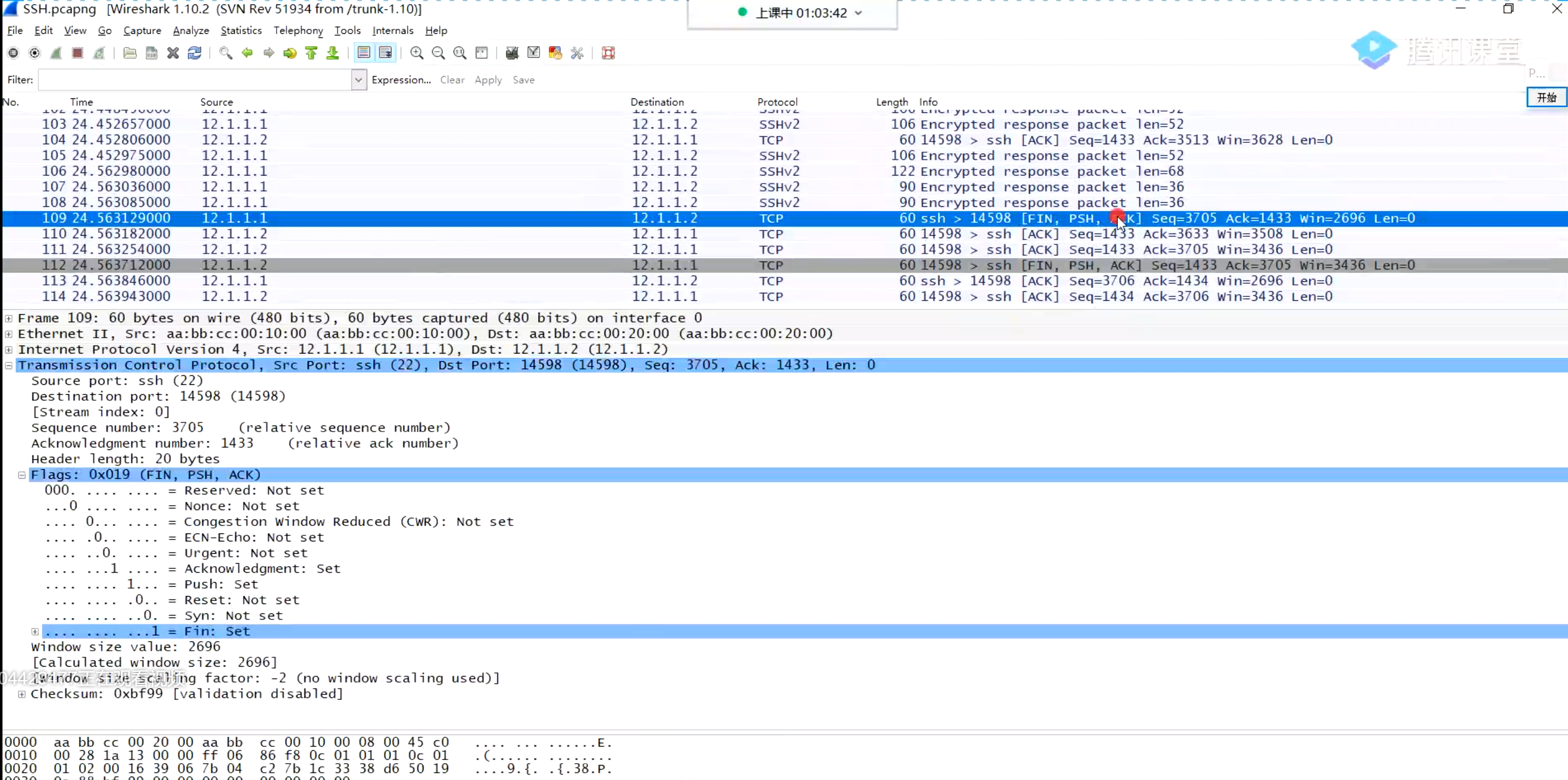

如果防火墙收到一个数据包,1、看策略 2、路由 3、会话表(源ip、目的ip、源端口、目的端口、协议号等等)---发出去

数据返回:1、是否有会话表,有,直接根据会话表返回。不看策略,当然会看路由。

2、没有会话表,没有,看策略,允许,放行,不允许,丢弃

在防火墙做区域间流量控制策略的时候,考虑初始流量。

ICMP echo---初始

ICMP echo-reply---后续

TCP:Flag位 仅仅只有SYN被置为---初始

UDP:一般没有初始和非初始一说

TCP(HTTP/Telnet/SSH/SNMP/SMTP/POP3/RDP/SMB等),建立TCP三次握手

SYN:请求建立链接 -----始发

ACK:确认报文-------后续

FIN:请求断开链接----后续

Reset:踢掉----后续

URG:紧急指针-----告诉对方优先处理此数据---后续

Push:告诉对方尽快把数据从缓冲区取走,因为可能我要跟你断开链接---后续

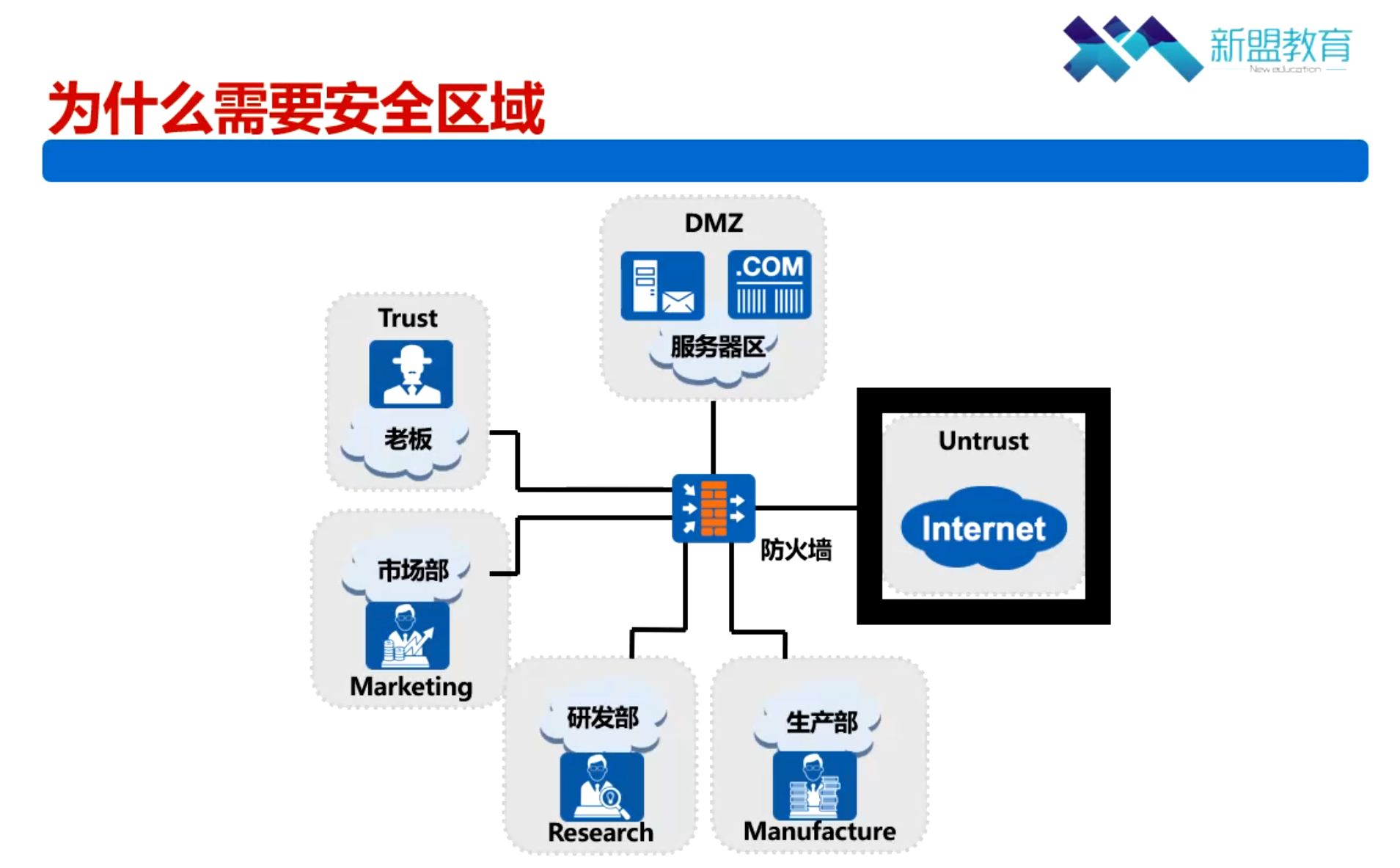

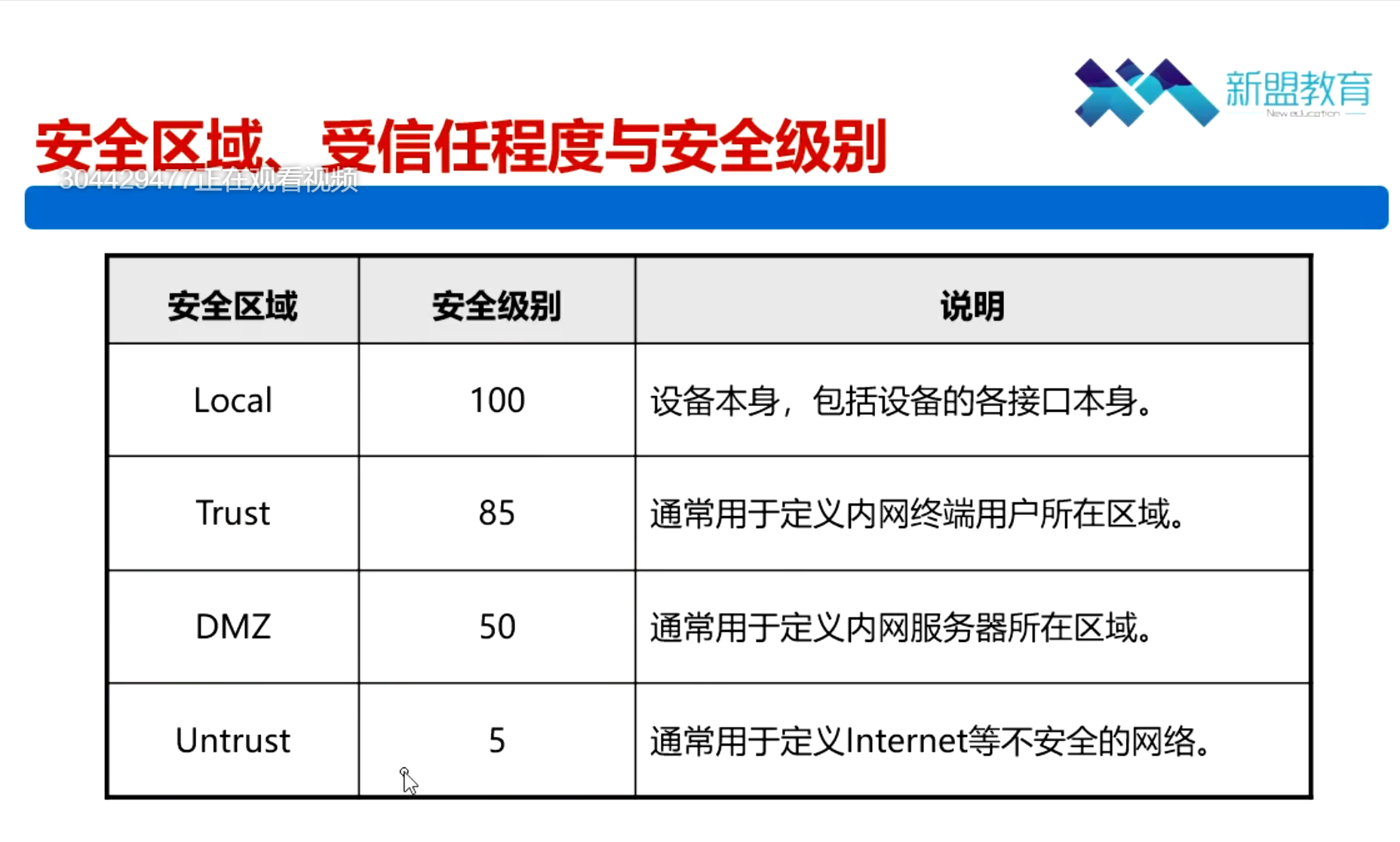

华为防火墙默认存在的四个安全区域:(只是名字而已,可以自己创建)

内网区域:Trust

外网区域:Untrust

服务器区域:DMZ

防火墙本地:Local

一个接口只能属于一个区域,一个区域可以用多个接口。

默认情况下:所有区域之间的单播流量都不通,一个区域内部的多个接口之间默认是可以通的。

华为防火墙最基本的四个配置步骤(可以实现内部主机访问互联网):

一、接口配置ip地址并且划分到安全区域

二、路由

三、网络地址转换-NAT

四、做策略放行你需要放行的流量

Window 2008 密码Test123

Windows 10 密码Test123

华为USG 命令行密码 admin,网页登陆用户名admin,密码Admin@123

华为AR路由器:

username:admin

password:admin@huawei.com

或者

username:super

password:super

或者

username:super

password:superman

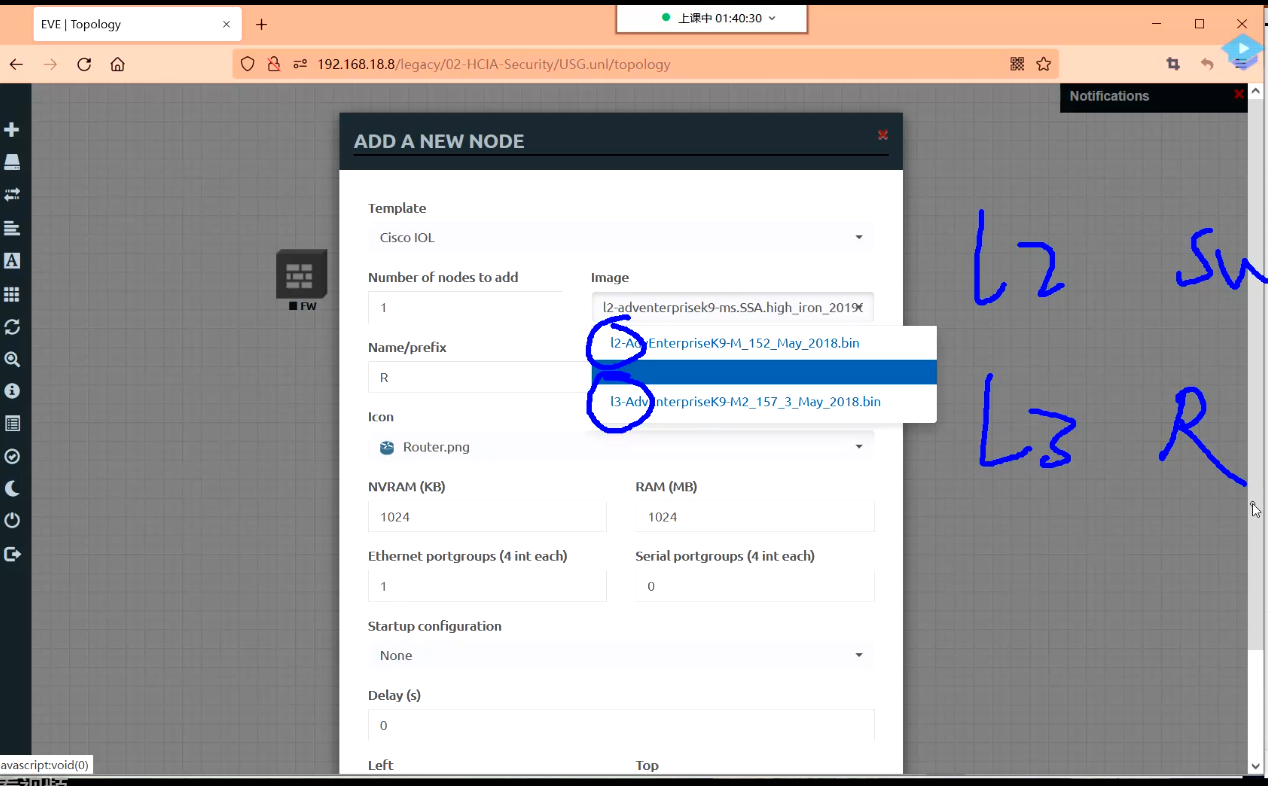

命令配置:

第一步:配置接口IP地址,接口加入安全区域

Enter system view, return user view with Ctrl+Z.

[USG6000V2]sysname FW

[FW]undo info-center enable

[FW]user-interface console 0

[FW-ui-console0]idle-timeout 0

[FW-ui-console0]quit

[FW]int G1/0/0

[FW-GigabitEthernet1/0/0]ip add 192.168.1.1 24

[FW-GigabitEthernet1/0/0]quit

[FW]int G1/0/1

[FW-GigabitEthernet1/0/1]ip add 103.231.1.1 24

[FW-GigabitEthernet1/0/1]quit

[FW]int G1/0/2

[FW-GigabitEthernet1/0/2]ip add 10.1.1.1 24

[FW-GigabitEthernet1/0/2]quit

[FW]display zone //查看防火墙安全区域

[FW]firewall zone trust

[FW-zone-trust]add interface G1/0/0

[FW-zone-trust]quit

[FW]firewall zone untrust

[FW-zone-untrust]add interface G1/0/1

[FW-zone-untrust]q

[FW]firewall zone dmz

[FW-zone-dmz]add interface G1/0/2

[FW-zone-dmz]quit

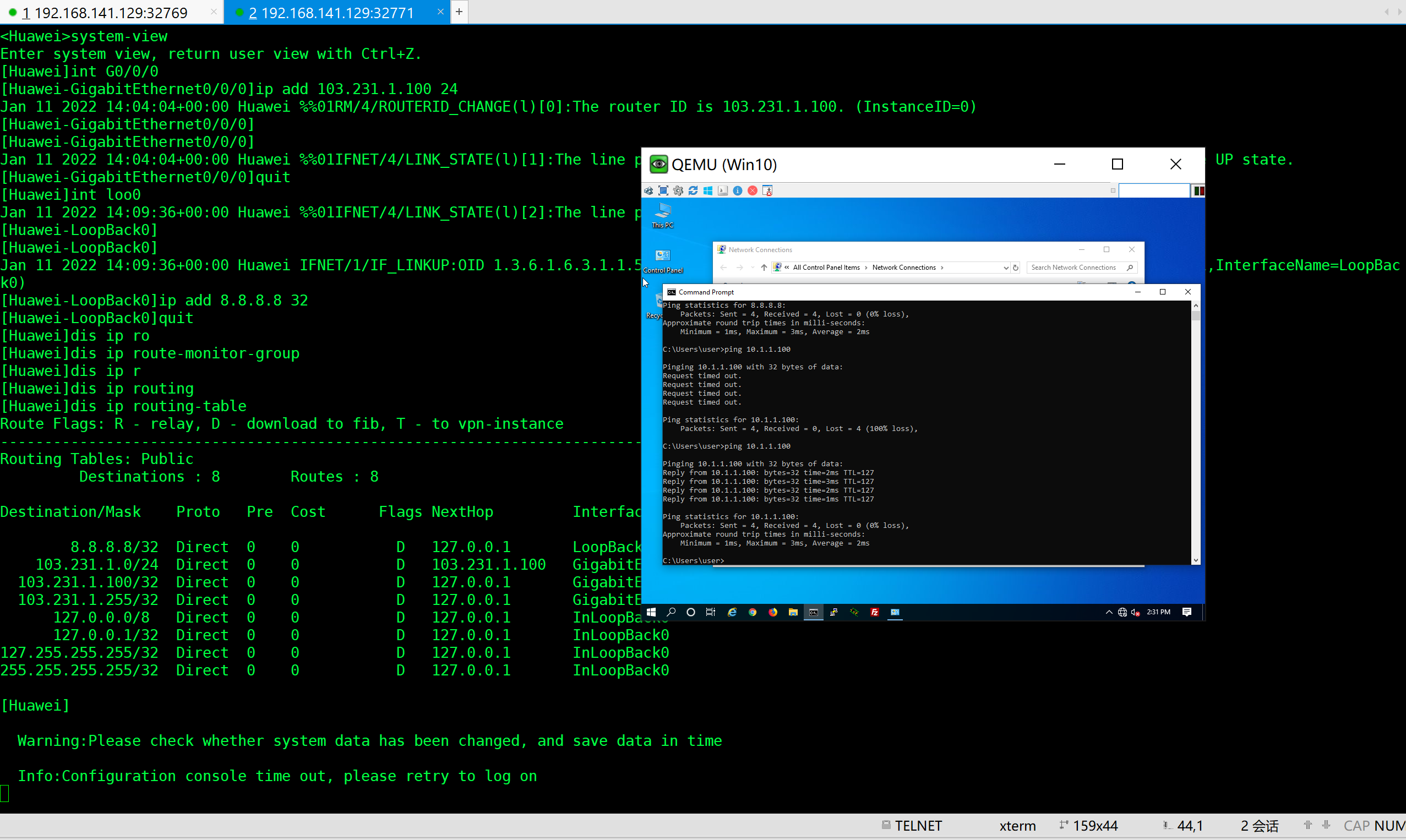

第二步:配置路由

[FW]ip route-static 0.0.0.0 0.0.0.0 103.231.1.100

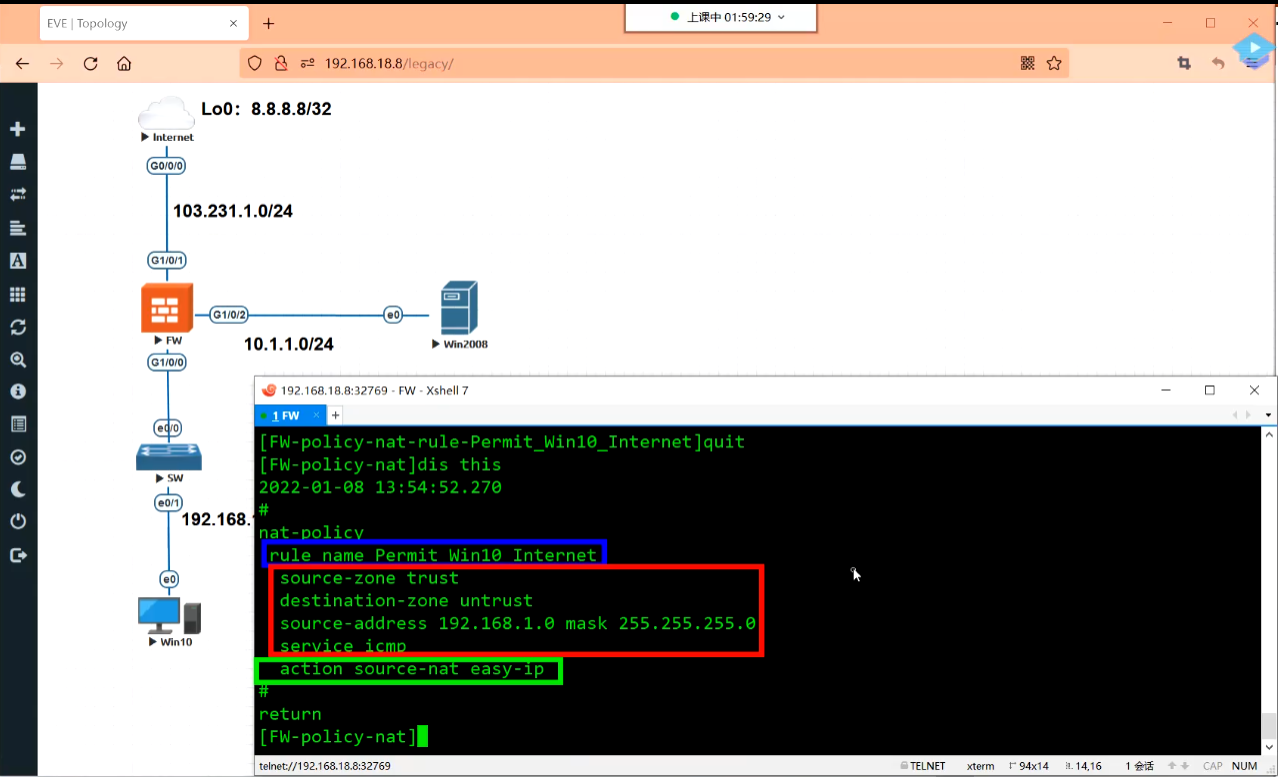

第三步:配置NAT

[FW]nat-policy

[FW-policy-nat]rule name Permit_Win10_Internet //WIN10访问Internet的数据,转换源IP

[FW-policy-nat-rule-Permit_Win10_Internet]source-zone trust

[FW-policy-nat-rule-Permit_Win10_Internet]destination-zone untrust

[FW-policy-nat-rule-Permit_Win10_Internet]source-address 192.168.1.0 24

[FW-policy-nat-rule-Permit_Win10_Internet]service icmp

[FW-policy-nat-rule-Permit_Win10_Internet]action source-nat easy-ip

[FW-policy-nat-rule-Permit_Win10_Internet]quit

[FW-policy-nat]dis this

2022-01-08 13:54:52.270

nat-policy

rule name Permit_Win10_Internet

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

service icmp

action source-nat easy-ip

return

[FW-policy-nat]

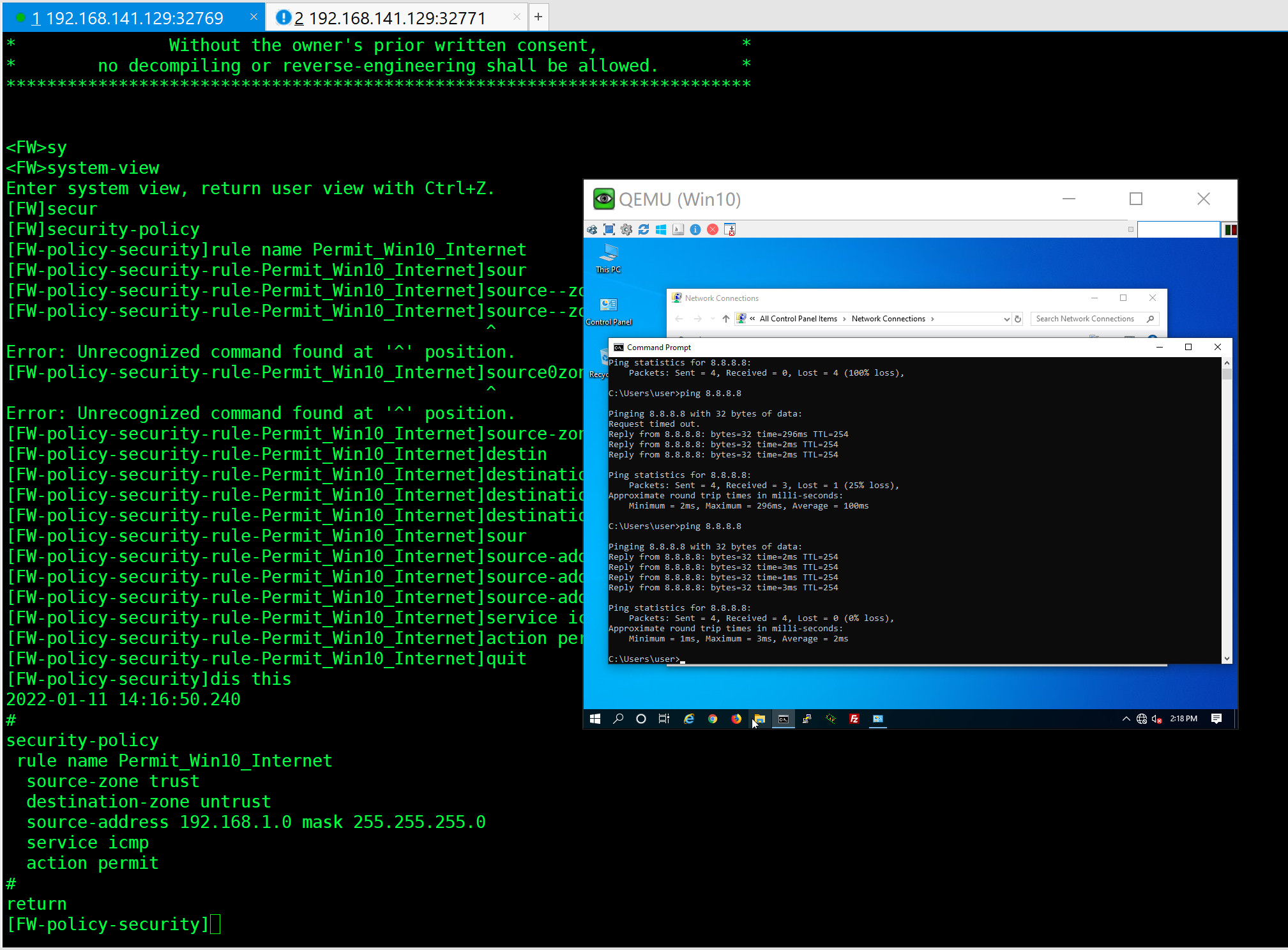

第四步:配置策略

[FW]security-policy

[FW-policy-security]ru

[FW-policy-security]rule na

[FW-policy-security]rule name Permit_Win10_Internet //放行Win10访问互联网的ICMP数据

[FW-policy-security-rule-Permit_Win10_Internet]source-zone trust

[FW-policy-security-rule-Permit_Win10_Internet] destination-zone untrust

[FW-policy-security-rule-Permit_Win10_Internet] source-address 192.168.1.0 mask 255.255.255.0

[FW-policy-security-rule-Permit_Win10_Internet] service icmp

[FW-policy-security-rule-Permit_Win10_Internet]action permit

[FW-policy-security-rule-Permit_Win10_Internet]quit

[FW]security-policy

[FW-policy-security]rule name Permit_Win10_Win2008 //放行Win10访问WIN2008的ICMP数据

[FW-policy-security-rule-Permit_Win10_Win2008]source-zone trust

[FW-policy-security-rule-Permit_Win10_Win2008]destination-zone dmz

[FW-policy-security-rule-Permit_Win10_Win2008]source-address 192.168.1.100 32

[FW-policy-security-rule-Permit_Win10_Win2008]destination-address 10.1.1.100 32

[FW-policy-security-rule-Permit_Win10_Win2008]service icmp

[FW-policy-security-rule-Permit_Win10_Win2008]action permit

[FW-policy-security-rule-Permit_Win10_Win2008]quit

[FW-policy-security]dis this

2022-01-08 14:02:53.750

security-policy

rule name Permit_Win10_Internet

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

service icmp

action permit

rule name Permit_Win10_Win2008

source-zone trust

destination-zone dmz

source-address 192.168.1.100 mask 255.255.255.255

destination-address 10.1.1.100 mask 255.255.255.255

service icmp

action permit

[FW]display firewall session table

[FW]display firewall session table verbose

总结:

1、网络入侵简介【病毒、恶意软件/流氓软件/灰色软件、木马、DDos】

2、防火墙基本理论【防火墙作用、防火墙和路由器区别、会话表】

3、华为防火墙默认四个安全区域以及华为防火墙基本配置【四步】

作业:

拓扑同课上一致

1、Win10属于Trust区域、WIN2008属于DMZ区域、Internet属于Untrust区域

2、地址断规划如图,Win10、Win2008、Intenet位X.X.X.100/24

FW接口地址位X.X.X.1/24

3、确保Win10可以Ping通8.8.8.8,并截图

4、确保Win10可以Ping通WIN2008,并截图

5、确保WIN2008不能ping通Win10,并截图

6、把display zone/display ip int bri/display ip routing截图

DMZ:军事隔离区、缓冲区

DMZ区域一般用来链接服务器区域,专门给访客来使用无线。

防火墙发展史:

包过滤防火墙:第一代防火墙 PIX

应用代理:华为WAF、思科WSA、思科ESA、深信服WOC广域网加速器等等

最安全的防火墙、识别应用层威胁,天生具备流量清洗

状态检测防火墙:Checkpoint,退出的状态检测--会话表【防火墙一大进步】---第三代防火墙

入侵防御系统--思科IPS4000

反病毒设备--思科AMP--瑞星--卡帕斯基

VPN----思科VPN3000

UTM(统一威胁管理)设备【上一代防火墙】:除了具备防火墙功能(狭义:区域隔离和访问控制)、IPS、AV、AC、VPN等等

思科 ASA防火墙(PIX、VPN3000、IPS4000)

华为 USG 2000 USG5000

飞塔 2008以前

下一代防火墙:Gartner定义的下一代防火墙

Palo alto 退出下一代防火墙

两点:1、识别用户、识别应用、识别内容 2、一体化安全策略

华为USG 6000+

深信服AC,上网行为管理:识别出邮件内容--加密

安全模块:解码 编码

华为:智能AI防火墙

1、可以与其他的安全设备联动--比如华为沙箱

2、具备自动智能学习能力

广义防火墙:区域隔离、访问控制、反病毒、入侵防御、文件过滤、内容过滤、URL过滤、VPN、上网行为管理等

光纤交换机和以太网交换机有啥区别:

前者一般连接存储和服务器

防火墙种类:

核心防火墙

网页安全防火墙----保护用户上网安全

邮件安全防火墙----保护收发电子邮件安全

web应用防火墙-----保护企业网站

介绍一下这几家公司:

思科防火墙:抵御威胁,最安全的防火墙,自带IPS的功能 Firepower 安全团队:Talos

Palo Alto:好 贵

飞塔Fortinet:性价比高 类似收集领域小米

华为:都挺好

山石网科:售后不错

Checkpoint:日志 报表 性能好

Juniper:

Netsceen:网屏

安全域:Netsceen

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理