静态分析两种方式:

1. 阅读反汇编的Dalvik字节码:使用IDA 分析dex文件或baksmali反编译的smali文件

2. 阅读反汇编的Java源码:使用dex2jar生成jar文件,用jd-gui阅读jar文件

每个apk文件中都含有一个AndroidManifest.xml文件,被加密存储在apk文件中,分析前,先反编译apk对其解密。使用apktool工具 apktool d命令

关于Activity组件:

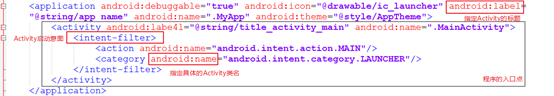

一个Android程序有一个或多个Antivity组成,有且只有一个主Activity,在清单文件中

Android组件之间传递变量,启动前初始化Activity工作都考虑使用Appliciation类,编写一个类继承Appliciation重写OnCreate()方法,在该方法内初始化全局变量(前提是public属性)并在清单文件中添加android:name属性。

Application类比其它的类启动的早。

定位破解关键位的方法:

1. 信息反馈

2. 特征函数

3. 顺序查看:逐行分析掌握软件流程,分析病毒常用

4. 代码注入:常用于解密程序,配合LogCat查看程序执行的状态数据

5. 栈追踪:

6. Method Profiling:热点分析和性能优化,记录每个函数的CPU时间,跟踪所有函数调用关系,提供函数调用序列报告