2. redis未授权漏洞复现(写入webshell)tomcat环境失败

使用redis未授权访问漏洞,直接写入webshell木马文件。

前提:获得绝对路径

失败原因:大概是java编码和解析问题,看到好多复现文章都是php的,另一方面是使用redis写入的代码会给添加乱码,导致解析问题,”\n\n\n\n" 为解决。

php环境暂不复现了,后续复现其他利用方式。

一、环境搭建

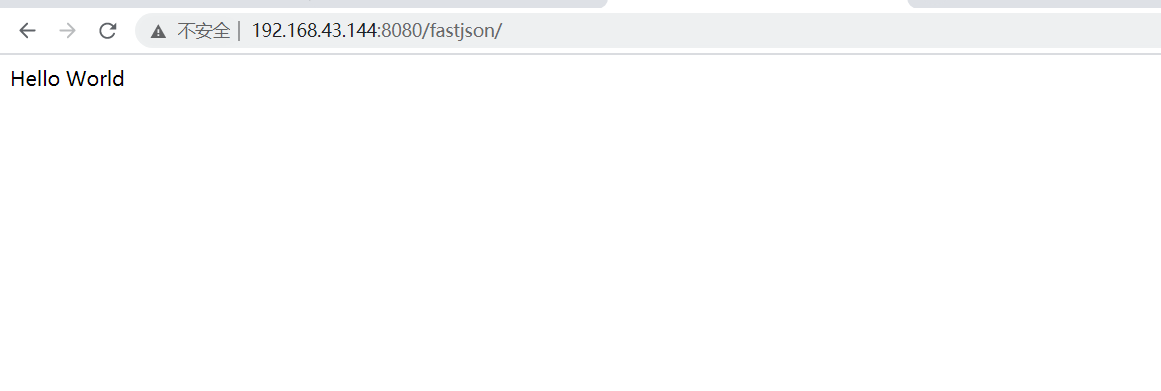

直接使用之前的fastjson的环境

靶机环境:linux、tomcat部署fastjson、redis-6379端口

ip:192.168.43.144

路径:/opt/tomcat/webapps/fastjson/WEB-INF/

二、攻击环境

kail

ip:192.168.43.239

三、复现

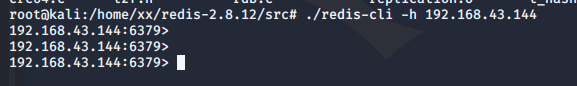

1.使用redis客户端连接靶机

2.~~~~失败~~~~

需要了解下tomcat的web部署权限和访问等问题,排查问题:1.权限问题 2.web服务启动问题