CG-CTF misc部分wp

将Misc剥离出来了,已完结(coding gay不想做了)

MISC

1,图种

一听图种,现将图片的GIF改为zip,然后解压得到另一张动图

看动图最后一句话为‘都深深的出卖了我’,得到 flag

2, 丘比龙De女神

用binwalk看一下,发现图片为gif开头,zip的文件尾,

进入010editor,将文件头改为504b0304

得到压缩包,里面有一张nvshen.jpg

将其解压,拿到图片的md5值即为flag

3, MD5

给了一段残缺的密文 e9032???da???08????911513?0???a2和一段明文TASC?O3RJMV?WDJKX?ZM

写个脚本

import hashlib

c='ABCDEFGHIJKLMNOPQRSTUVWXYZ'

a='e9032???da???08????911513?0???a2'

flag=0

def f(mds):

for i in range(0,len(a)):

if a[i]=='?':

continue

elif a[i]!=mds[i]:

return 0

return 1

for i in range(0,len(c)):

if flag==1:

break

for j in range(0,len(c)):

for k in range(0,len(c)):

b='TASC'+c[i]+'O3RJMV'+c[j]+'WDJKX'+c[k]+'ZM'

md=hashlib.md5(b.encode('utf8'))

mds=md.hexdigest()

flag=f(mds)

if flag==1:

print(mds)

得到flag

4,Remove Boyfriend

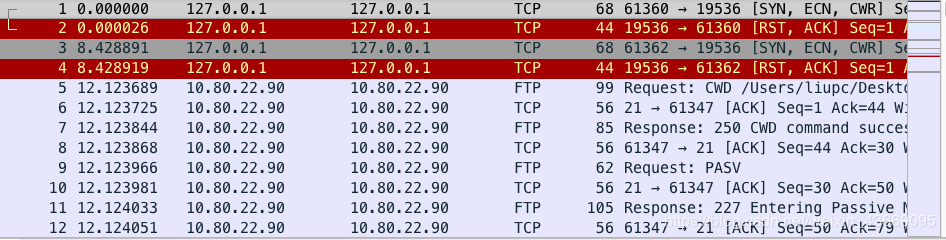

题目给了一个.pacpng文件,可以得知这是wireshark的文件

于是用wireshark打开

发现传送了一个.py文件和一个.png文件

在这两处右键follow->Tcp stream,将内容保存出来

先看.py

def Upper(ch):

if ch>='A' and ch<='Z':

return True

def Lower(ch):

if ch>='a' and ch<='z':

return True

def X1con(s):

flag = ''

for i in s:

if Upper(i) == True:

if i>='A' and i<='M':

flag += chr(ord(i)+13)

else:

flag += chr(ord(i)-13)

elif Lower(i) == True:

if i>='a' and i<='m':

flag += chr(ord(i)+13)

else:

flag += chr(ord(i)-13)

else:

flag += i

return flag

if __name__ == "__main__":

s = '{synt_vf_abg_urer}'

print X1con(s)

'''

emmmmm......

Run this program you can get flag

'''

运行后得到{flag_is_not_here}

显然不是flag

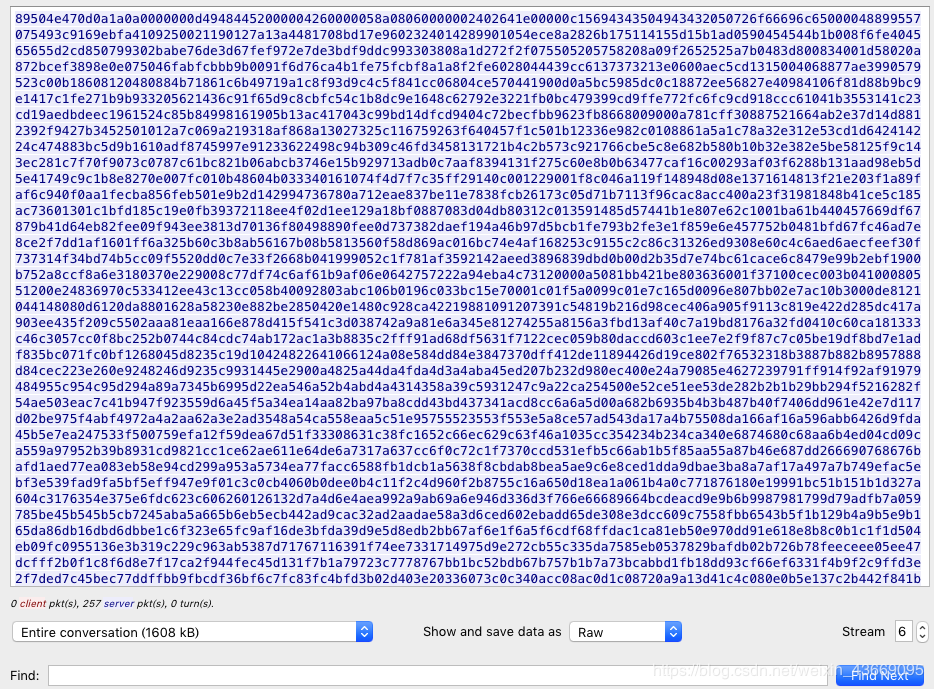

再看.png

保存为图片得到

用下角的字代替.py中的s

运行得到flag

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步