20155205 信息安全技术第二次实验 Windows口令破解

20155205 信息安全技术第二次实验 Windows口令破解

实验原理

一、口令破解方法

口令破解主要有两种方法:字典破解和暴力破解。

字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。如果相关信息设置准确,字典破解的成功率很高,并且其速度快,因此字典破解是密码破解的首选。

而暴力破解是指对密码可能使用的字符和长度进行设定后(例如限定为所有英文字母和所有数字,长度不超过8),对所有可能的密码组合逐个实验。随着可能字符和可能长度的增加,存在的密码组合数量也会变得非常庞大,因此暴力破解往往需要花费很长的时间,尤其是在密码长度大于10,并且包含各种字符(英文字母、数字和标点符号)的情况下。

二、口令破解方式

口令破解主要有两种方式:离线破解和在线破解

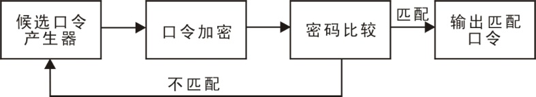

离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。可以将口令破解程序的工作流程用下图表示。

实验过程

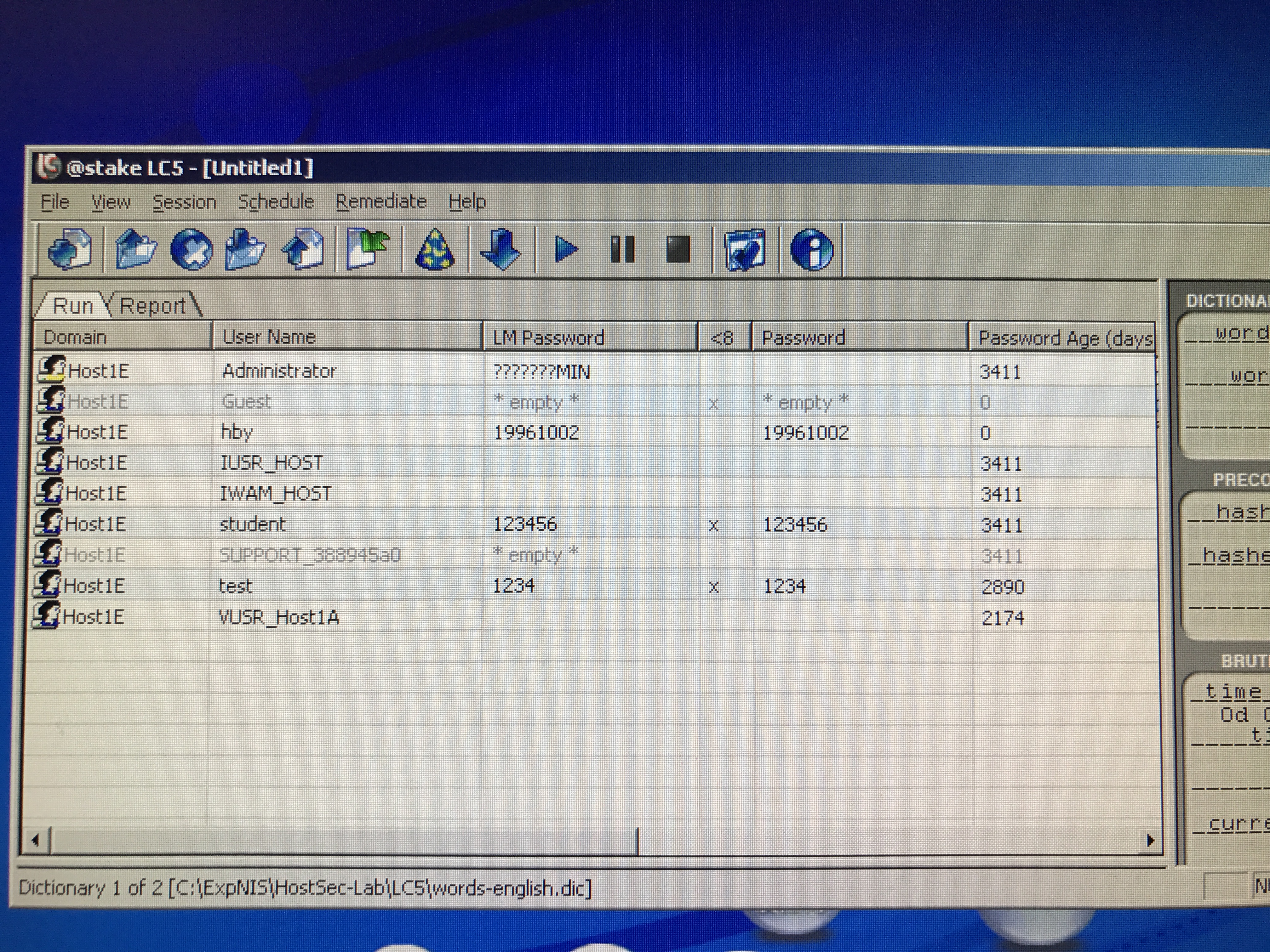

一、 设置新用户,用户名为hby,密码为生日19961002.

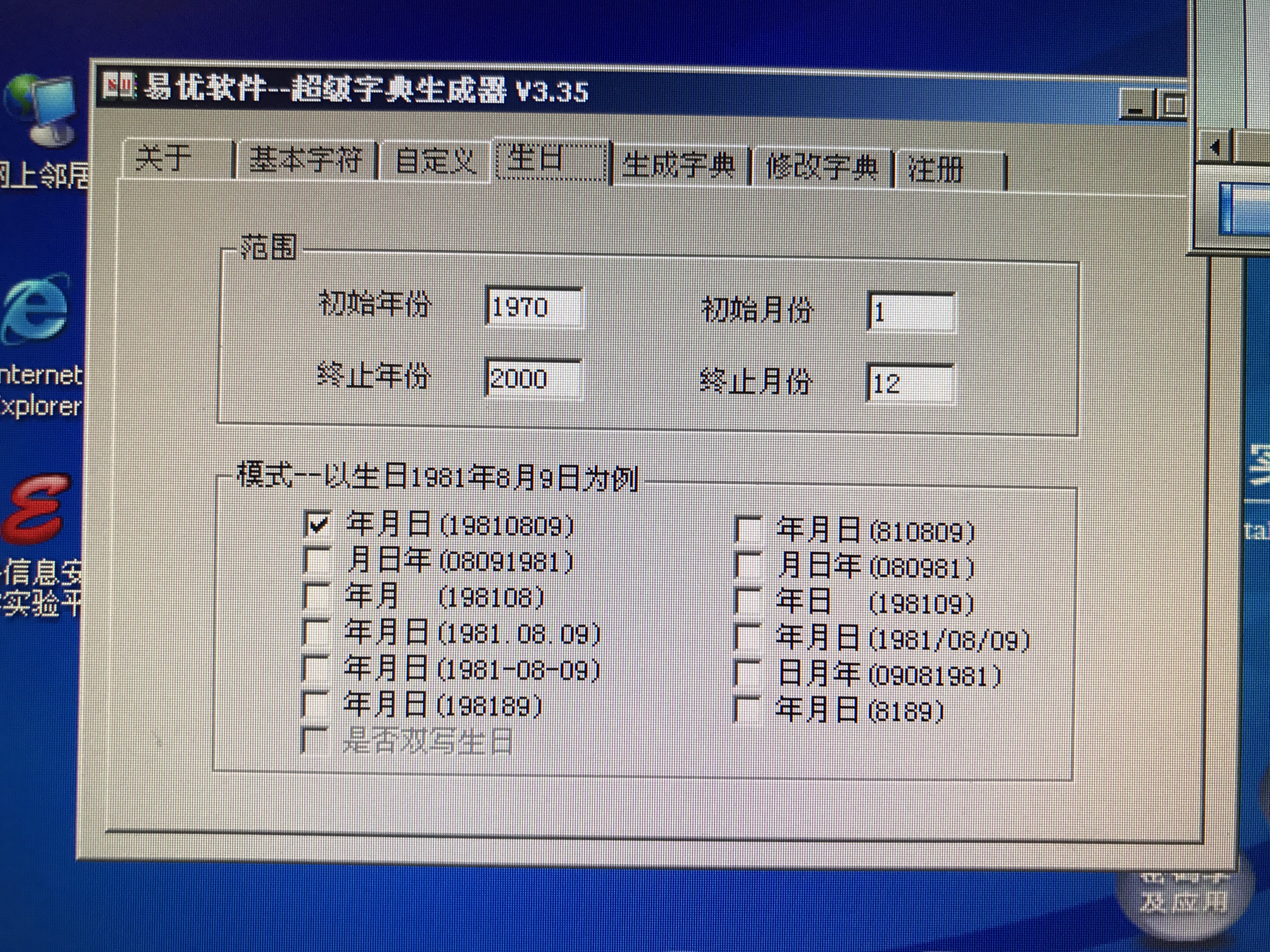

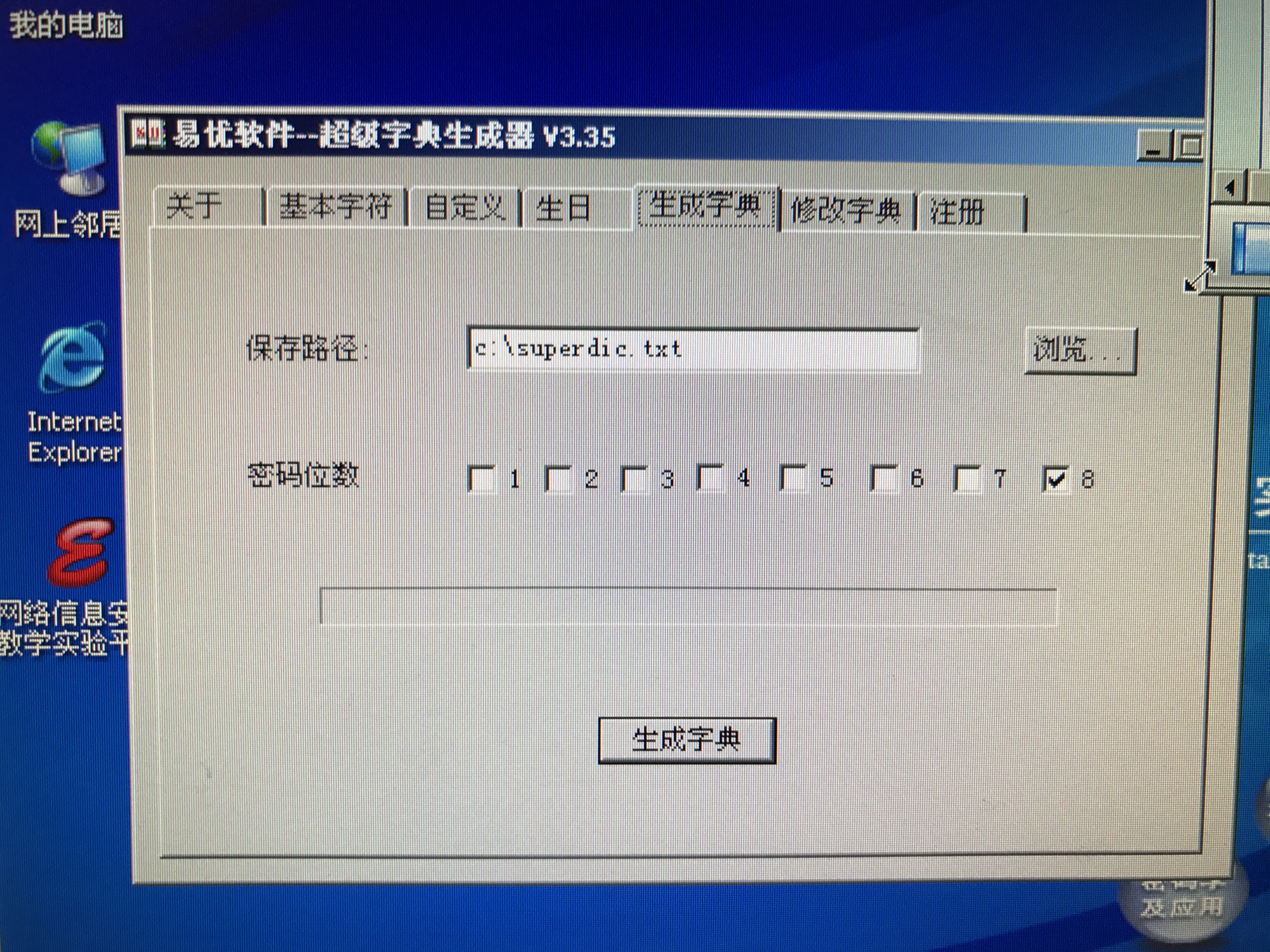

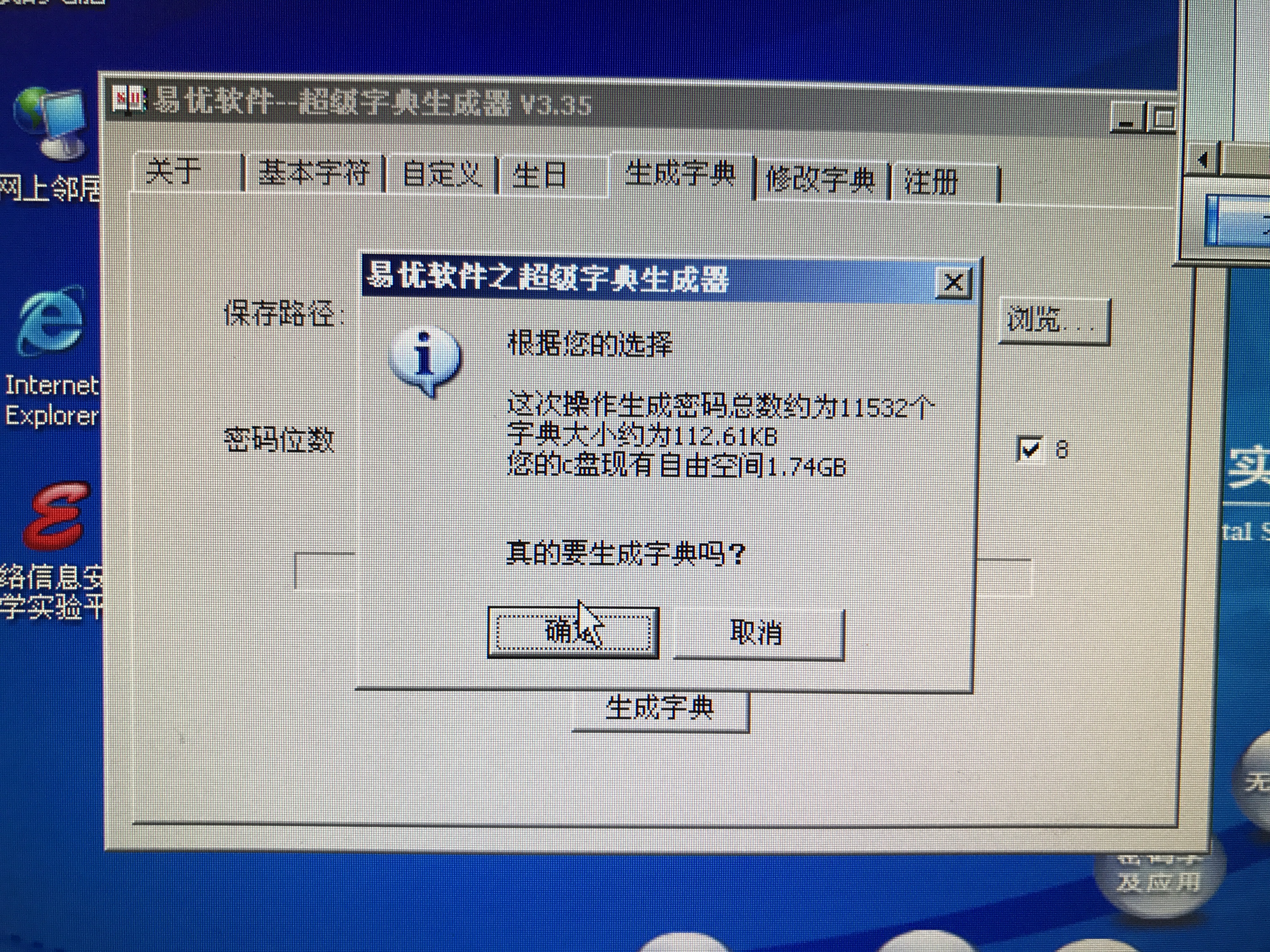

二、 打开字典生成器,设置生成字典。

声称txt文件后,将后缀名改为.dic即可导入到字典库中使用。

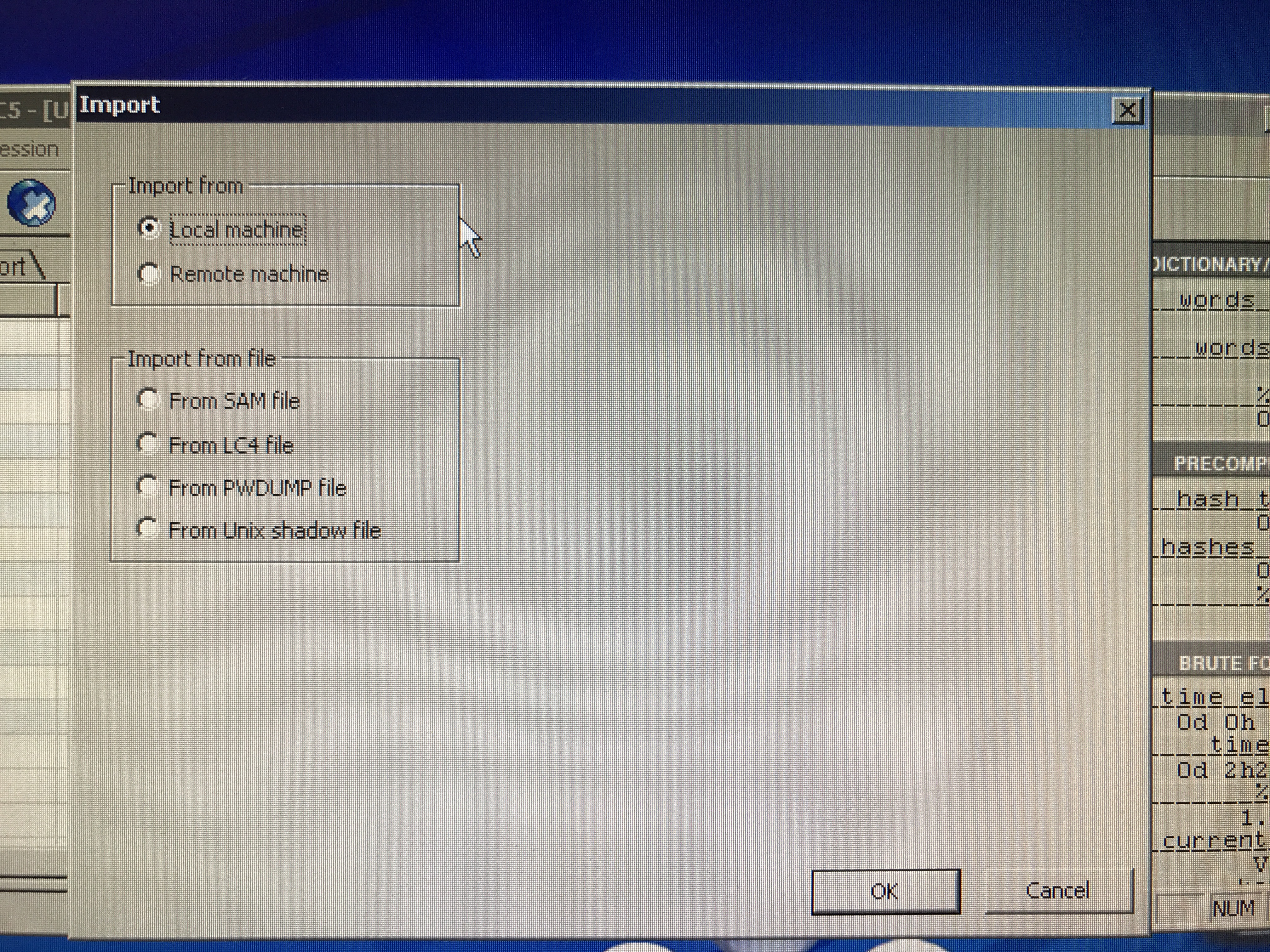

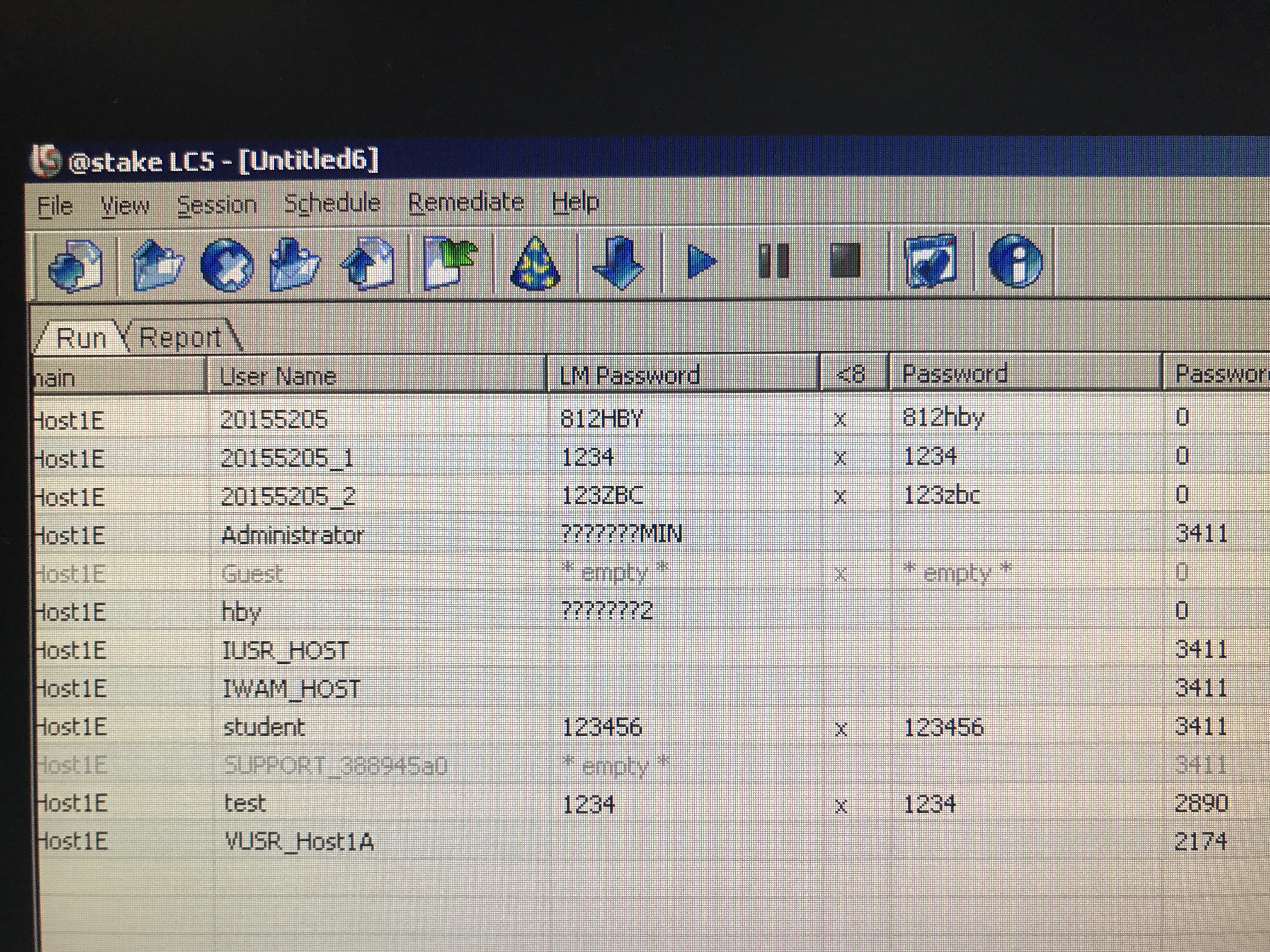

三、打开LC5,点击import导入用户列表。

由下图可以看到,不仅可以导入本地用户列表,还可以导入远程其他电脑的用户列表。

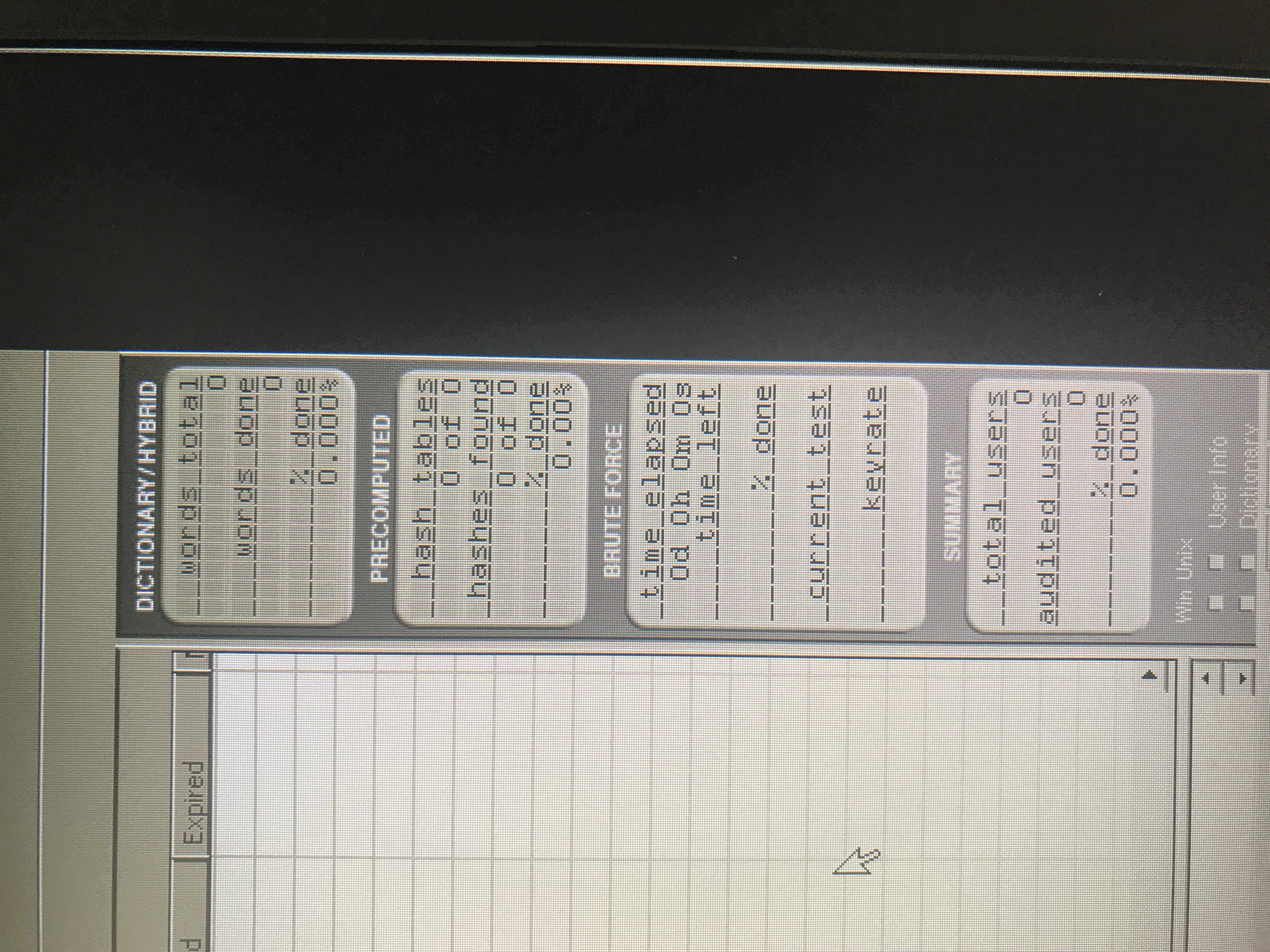

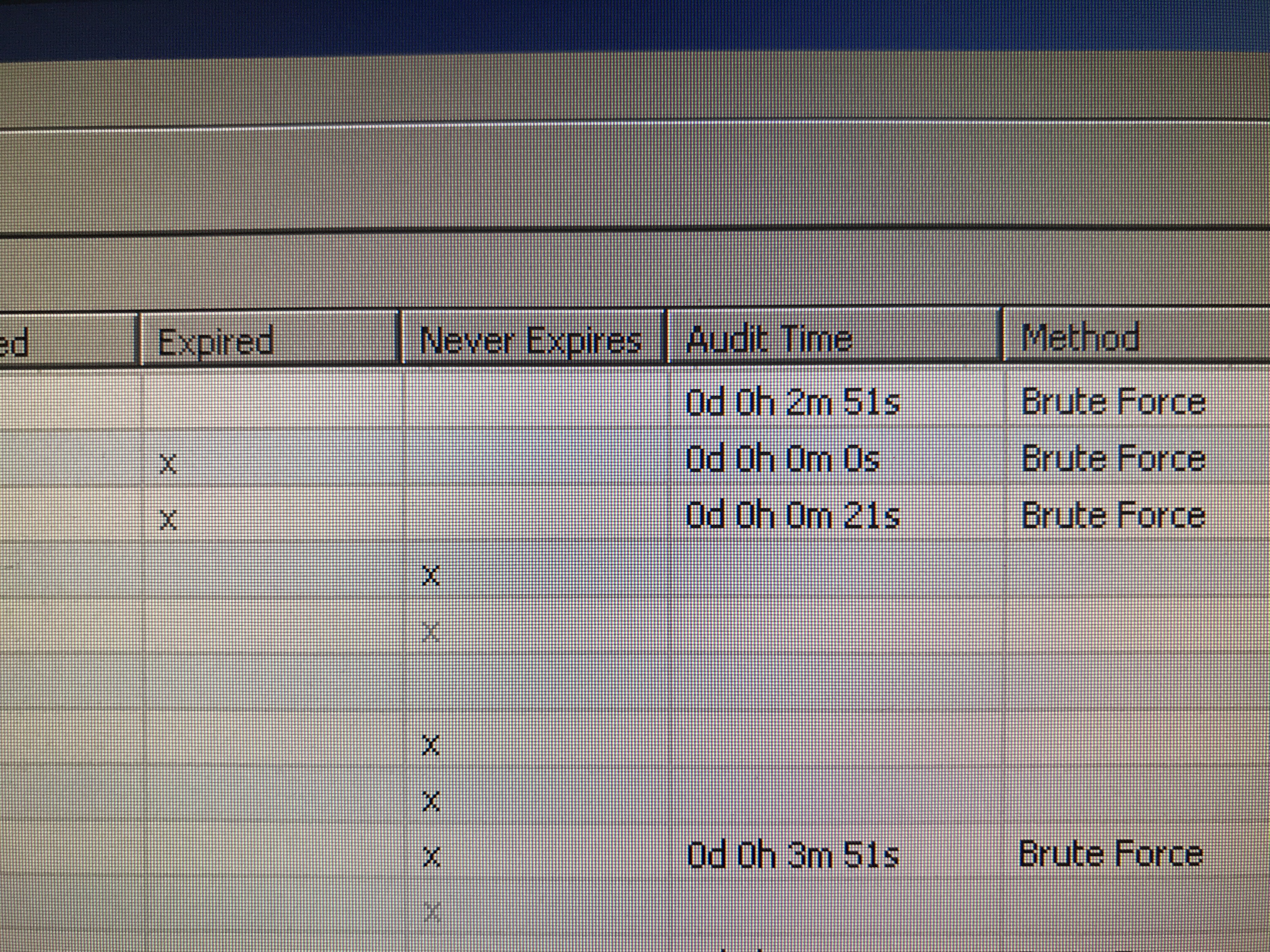

可以看到界面的右面能够统计各种破解方式的时间、进度等信息。

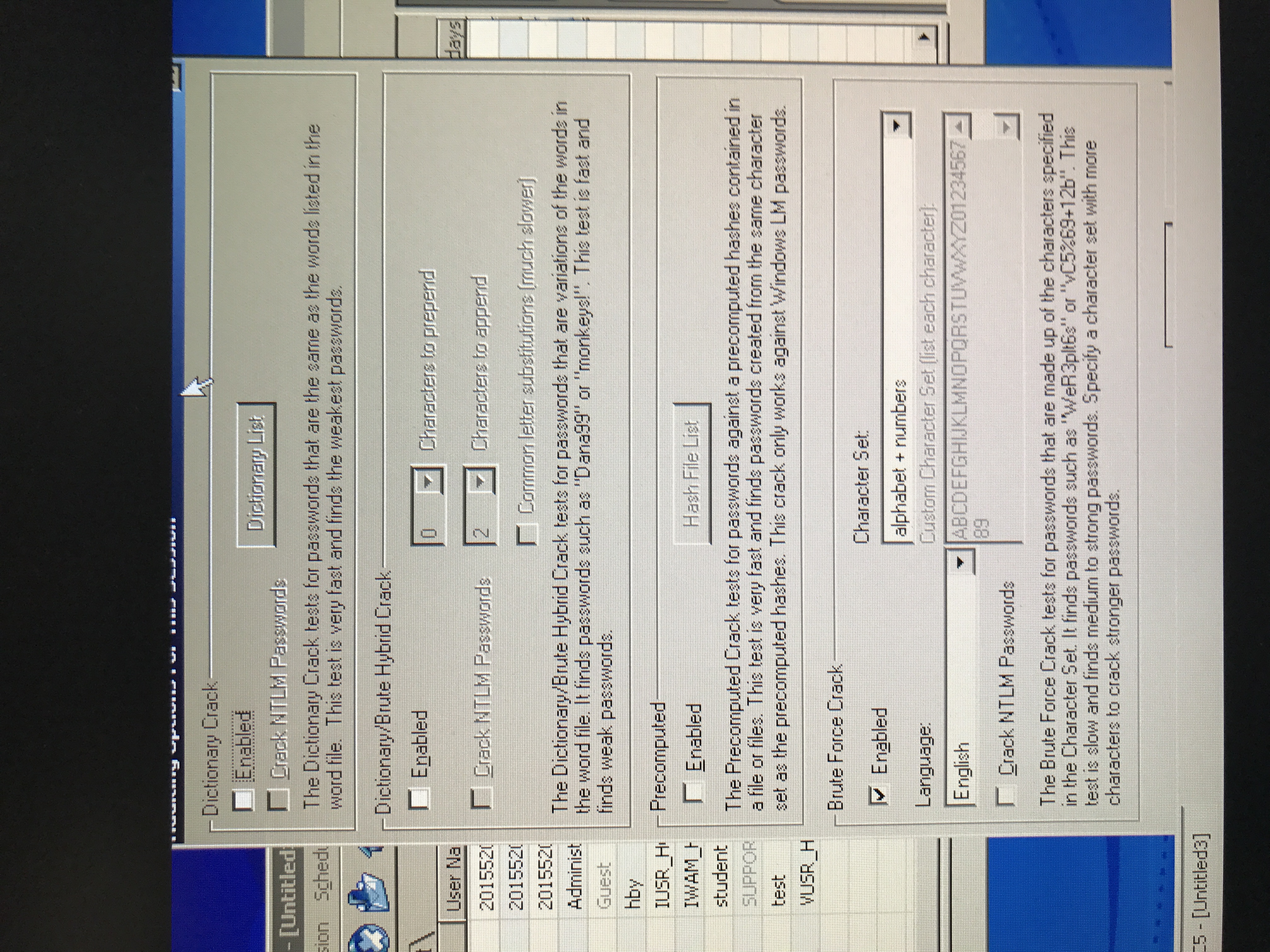

四、 选择解密方式(Session--Session Options),可以看到一共有四种解密方式

-

Dictionary Crack。根据之前创建的字典文件中的范围。

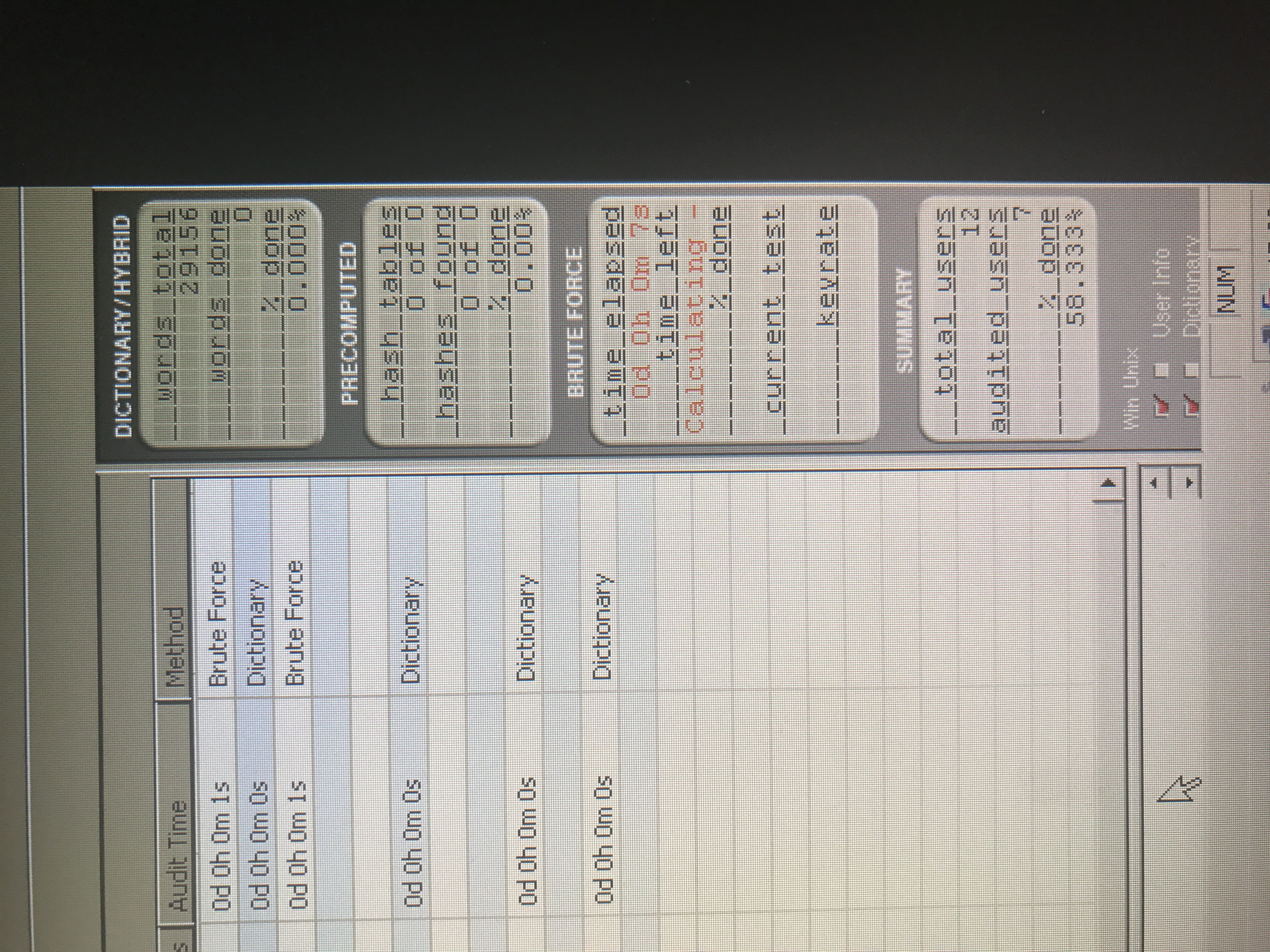

下图是使用Dictionary Crack方式破解的口令。

-

Dictionary/Brute Hybrid Crack。组合:可以在字典已有的 前后加数字,如security123、1security23等。

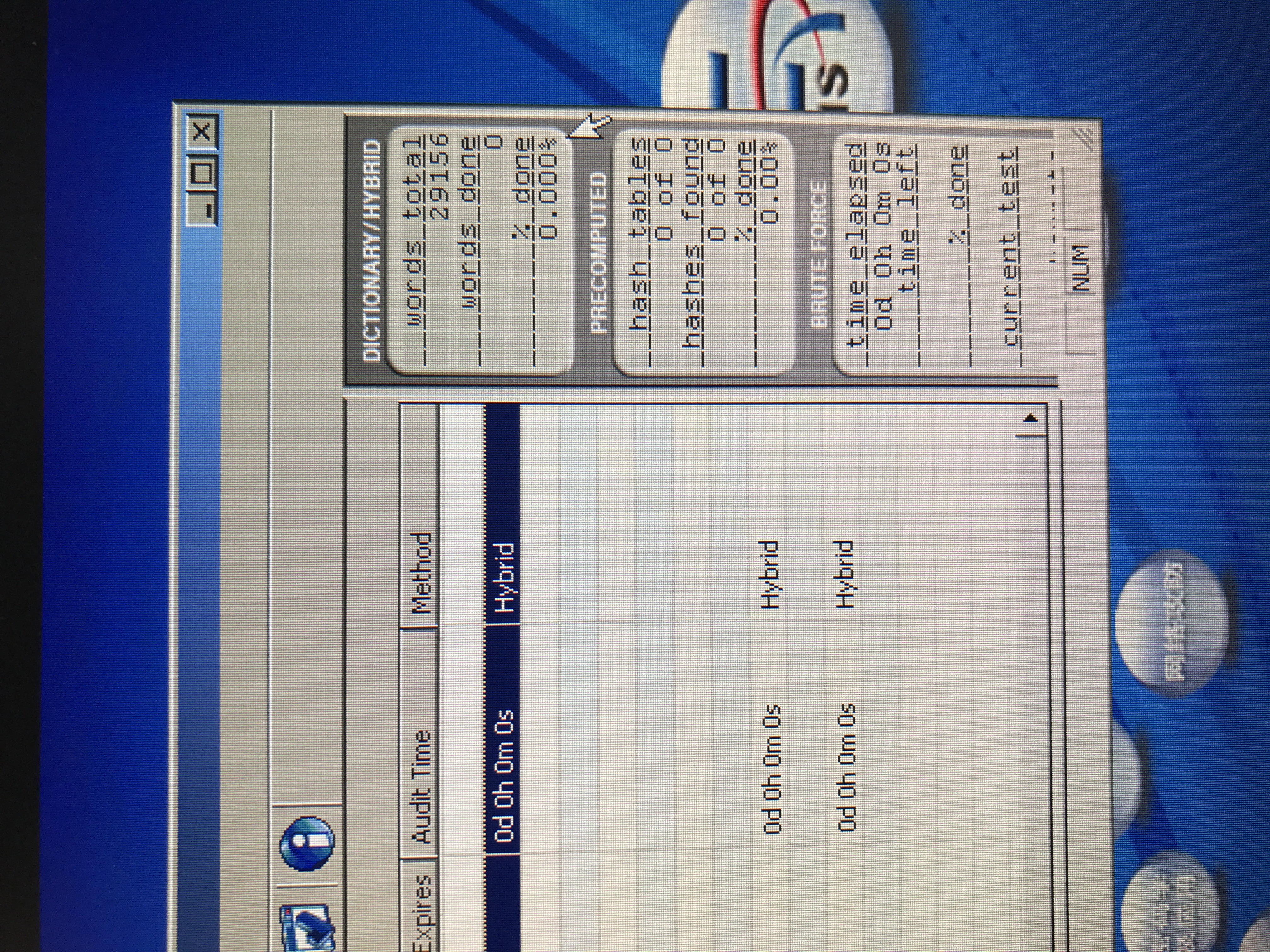

下图是使用Hybrid Crack方法破解,可以看到速度是 很快的。

-

Precomputed(暂未了解)。

-

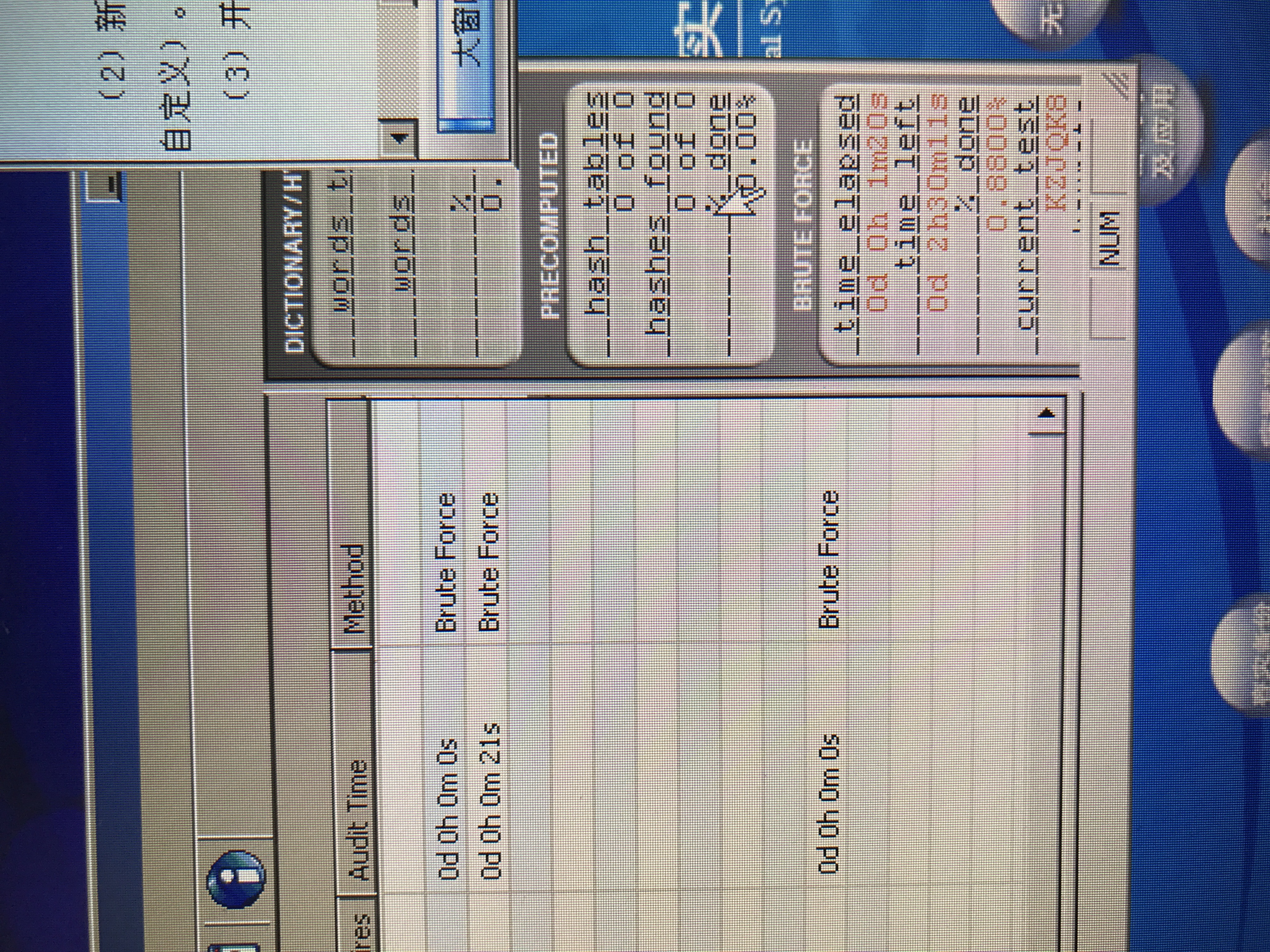

Brute Force Crack。暴力破解,可自定义一个 破解范围来加快破解速度。

-

综合破解。在实验步骤中单独使用了每一种破解方法,如果选中所有的方法,破解结果会是什么样的呢?

下图是实验结果,可以看到LC可以根据口令的结构选择破解最快的方式来进行破解。

结果分析

- 设置的密码越复杂,破解的时间越长。

思考题

-

问题一:分析口令破解软件L0phtCrack(简写为LC)的工作原理。

-

答:在已有的范围内穷举尝试。(不知道理解的对不对)

-

问题二:Windows 7的口令保护文件名称及存储位置是什么?

-

答:是SAM,存储在X:\windows\system32\config\SAM。

-

问题三:Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

-

LM基于DES算法,NTLM基于MD4算法;LM需要补足14字节,NTLM不需要补足14字节。

-

问题四:为了保护口令安全,设置口令应该遵循什么样的原则?

-

答:首先要保证安全性,即设置口令时不要太简单,以免太容易被人破解;其次是易记忆,虽说密码要设置的复杂一些,但如果自己记不住也没什么用;最后是备份,这个就针对记忆不太好的或是密码比较多的人,以防自己忘记。

-

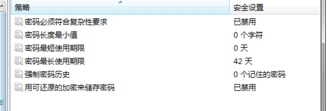

问题五:Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

-

答:可参考windows密码策略在哪里查看及设置;包括图中六个策略。

-

问题六:在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

-

答:彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。一般主流的彩虹表都在100G以上。 这样的表常常用于恢复由有限集字符组成的固定长度的纯文本密码。这是空间/时间替换的典型实践, 比每一次尝试都计算哈希的暴力破解处理时间少而储存空间多,但却比简单的对每条输入散列翻查表的破解方式储存空间少而处理时间多。

-

问题七:你认为口令破解的技术将如何发展?

-

答:我觉得口令会越来越多元化,不只是一串密码或是手机上的开锁图标。随着生物识别技术的发展,已经有了虹膜识别、人脸识别的技术,这些技术都使“口令”具有唯一性,但通过面具等高科技产品可以模仿。以后会不会将DNA等很难被模仿的信息也作为“口令”呢?这值得人们取思考。