20145233《网络对抗》Exp6 信息收集和漏洞扫描

20145233《网络对抗》Exp6 信息收集和漏洞扫描

实验问题思考

哪些组织负责DNS,IP的管理

- 全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

- 互联网名称与数字地址分配机构,简称ICANN机构,决定了域名和IP地址的分配,ICANN是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

什么是3R信息

- 3R信息就是官方注册局、注册商、注册人

实验内容

- 本次试验的目标是掌握信息搜集的最基础技能:

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实验过程

我的实验机的IP地址分配(使用的自己手机热点)

-

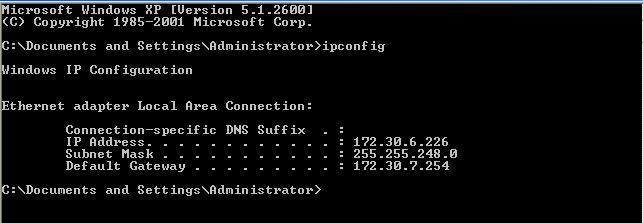

靶机一号:172.30.6.226(winxp)

![]()

-

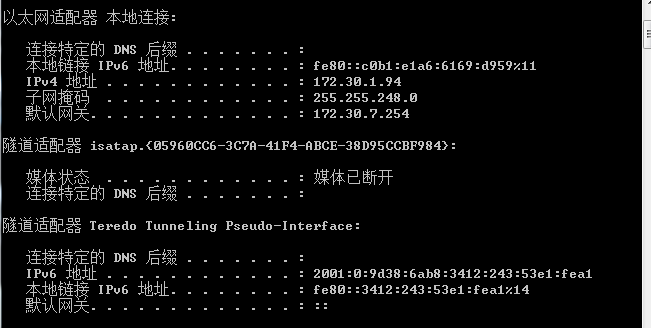

靶机二号:172.30.1.94(win7)

![]()

-

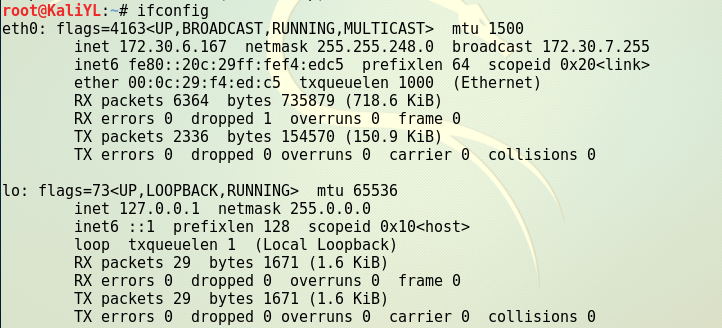

kali主机:172.30.6.167

![]()

信息收集

- 三台虚拟机,其中一台为kali,一台为windows xp sp3,最后一台为win7靶机

- 在VMware中设置三台虚拟机网络都为桥接模式,本次实验比较顺利,都可以相互ping通,没有出现网络问题。

whois、nslookup、dig

-

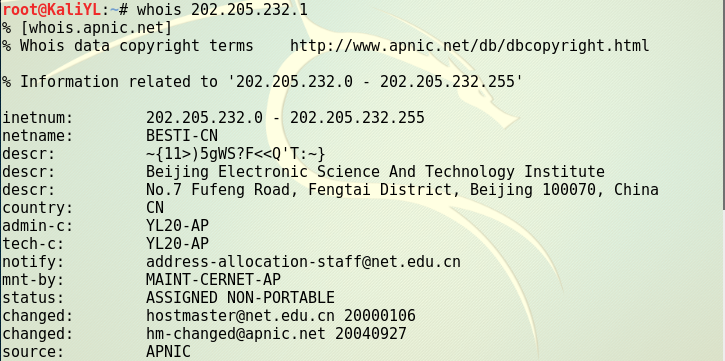

用whois查询DNS注册人及联系方式,直接在kali终端输入:whois 202.205.232.1,这个IP地址是咱们学校的地址可以看到很多关于学校的信息,其中包括注册人的信息。

![]()

-

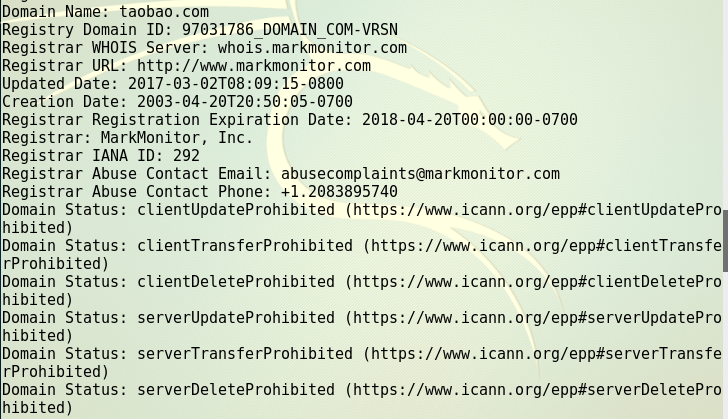

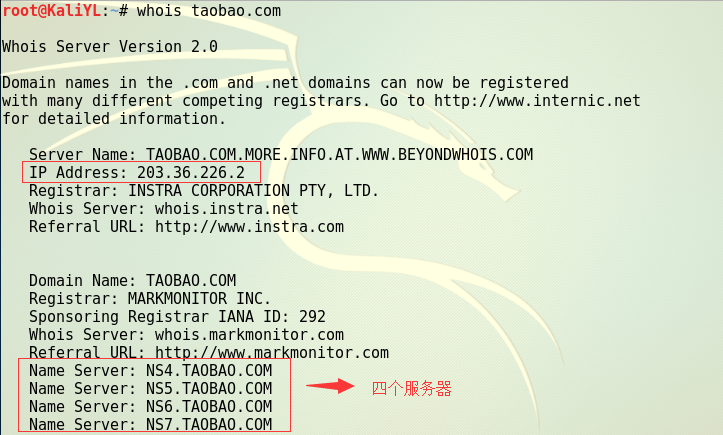

用whois查询DNS注册人及联系方式,直接在kali终端输入:whois www.taobao.com,以下是查询结果,我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

![]()

-

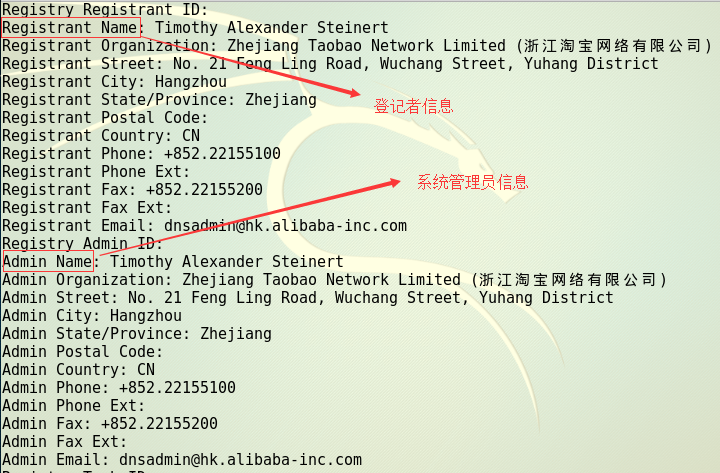

用dig和nslookup查询IP地址的结果:

![]()

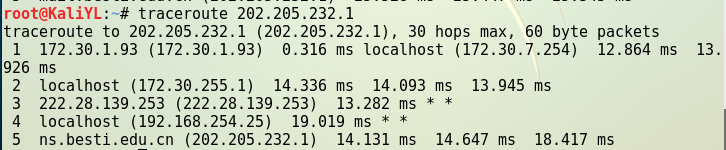

- tracert路由探测,下面是linux下的查询结果

![]()

搜索引擎查询技术

- 直接在百度的搜索栏中输入有关格式的信息即可查到

![]()

nmap扫描

-

nmap扫描存活的主机

![]()

-

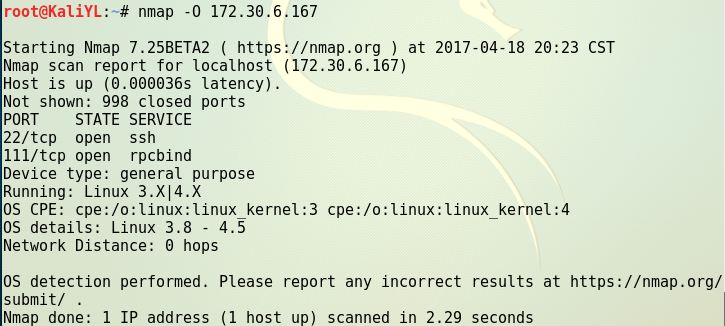

检测主机的操作系统

![]()

-

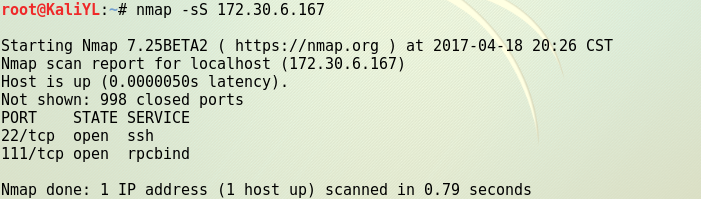

使用tcp syn方式扫描查看主机开放的端口

![]()

openvas漏洞扫描

openvas配置步骤

-

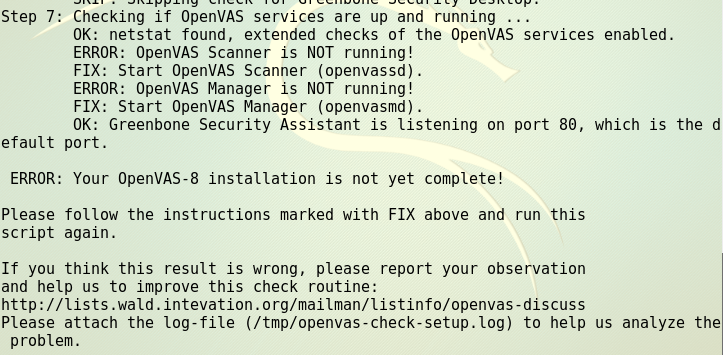

首先老师的kali主机中已经有了openvas,需要检查一下是否可以正常使用

-

直接执行命令:

openvas-check-setup来查看下他的安装状态:

![]()

-

在step7中出现了问题,openvassd和openvasmd没有被打开

-

直接输入这两个指令打开后,再次输入

openvas-check-setup来检查

![]()

-

添加admin账号。使用命令

openvasmd --user=admin --new-password=admin -

输入命令:openvas-start来开启openvas,但是我和张亚军同学一样没有办法打开也只好使用以下命令来启动

![]()

openvassd

openvasmd --migrate

openvasmd --rebuild

-

在kali中访问GSA网址:

https://127.0.0.1:9392/,可以看到如下图所示登录界面

![]()

-

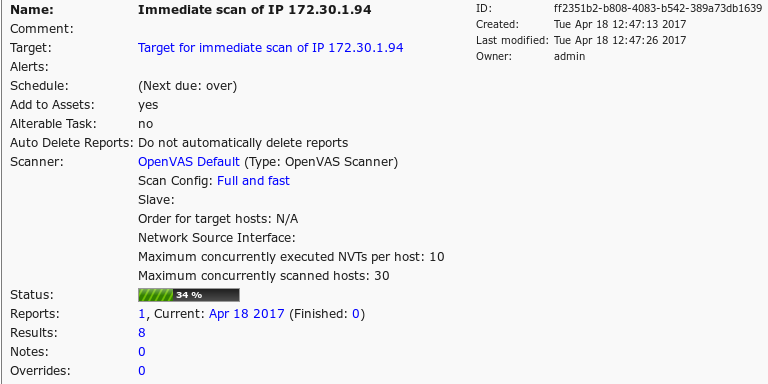

新建扫描目标按钮,新建目标后,输入要被查询的两个win主机的IP地址

![]()

-

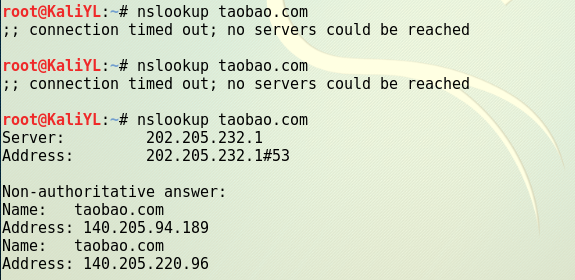

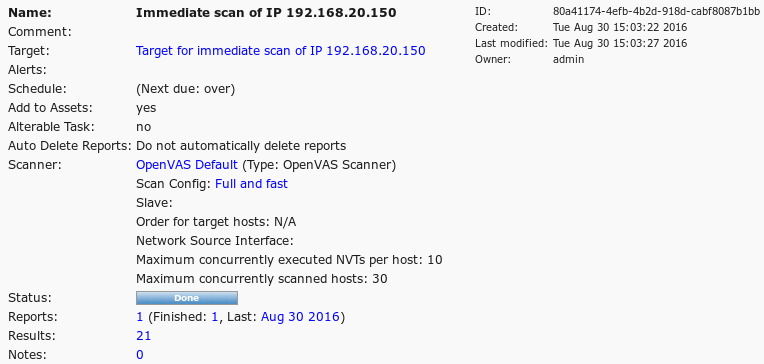

扫描结果

![]()

-

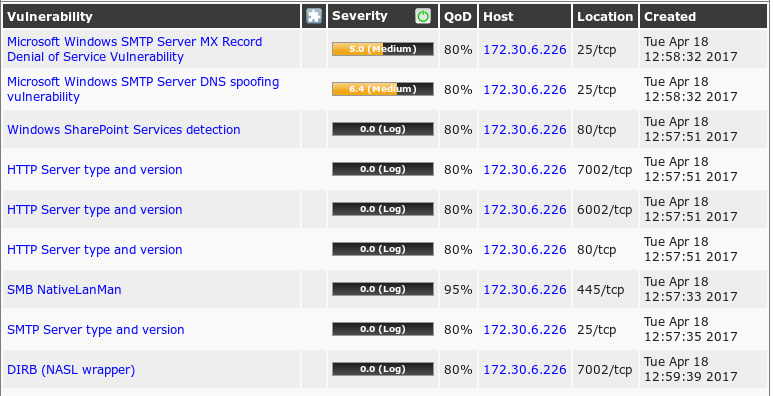

对比下来winxp的漏洞比win7多的多

![]()

-

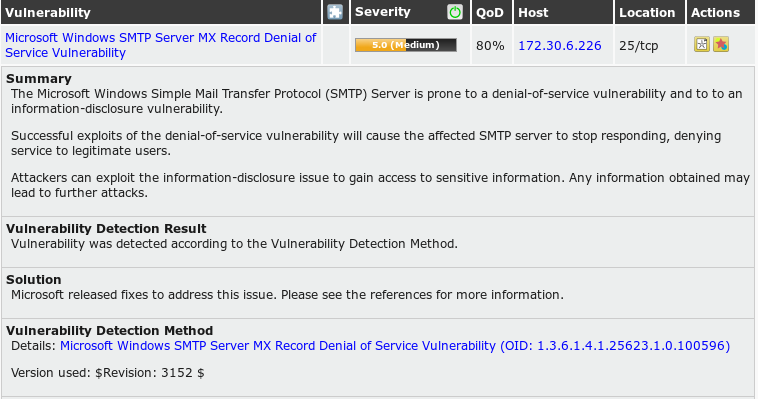

点击其中某一漏洞以后查看详细信息,结果如下图所示:里面有总结的内容(并且还给出了如何修复这个漏洞,都是英文的,看来这也告诉我们学好英语多么重要)

![]()

-

summary:总结

微软的Windows中简单的邮件传输协议服务器容易拒绝服务的漏洞,并容易造成信息披露。

成功利用拒绝服务漏洞将导致受影响的SMTP服务器停止响应,会为合法用户拒绝服务。 -

solution:

微软发布补丁来解决这个问题。请参阅参考资料来获取更多的信息

实验总结

- 本次实验其实我觉得相比上次实验来讲更是简单了许多,老师在课上也做了演示,并且老师也给了我们学姐的实验报告,里面也写得很详细。所以本次实验来说比较容易完成,但是,在本次实验中其实学到的是对于系统更多的关注。

- 因为在信息收集实验中可以看到信息其实在网上并不是安全的,很多信息都是可以查到的,这对于搜集资料来说是方便了不少,但是缺不利于安全。

- 并且在漏洞扫描实验中,可以看出其实任何系统中都有漏洞,只是随着版本的更新,漏洞被不断的修复,实验中xp的漏洞就比win7要多很多。

- 并且分析的网站也对漏洞给出了解决方案,这也是比较好的,总体来说,我还是从本次实验中学到了不少。

浙公网安备 33010602011771号

浙公网安备 33010602011771号