【CTF入门】BUUCTF Misc刷题(持续更新)

【CTF入门】BUUCTF Misc刷题

签到(简单)

点开发现签到题直接把flag交出来了,直接复制提交即可

考点:了解CTF中flag的格式一般为flag{}

第一题(新工具)

下载文件,发现里面是一张gif图片,我们查看一下发现总有东西一闪而过

这里我们介绍第一个在Misc图像隐写中非常常用的工具——StegSolve

StegSolve功能一——逐帧查看gif文件

隐写图片解析神器,下载地址:http://www.caesum.com/handbook/Stegsolve.jar

它的用途有很多,之后我们会一步一步进行讲解,首先我们打开StegSolve(打不开的,参考这篇文章:详细教程:Stegsolve的下载,jdk的下载、安装以及环境的配置_stegsolve下载-CSDN博客)

打开发现只有一个非常小的窗口,点击File->open导入gif图片

Analyse->Frame Browser使用帧浏览器功能分解gif的帧

用下面的左右箭头查看各个帧的图像,我们发现了隐藏的flag:flag{he11ohongke}

考点:利用工具逐帧查看gif文件图像

你竟然赶我走(新工具)

下载文件,发现里面是一张jpg图片,我们查看一下貌似什么也没有

图片隐写没有具体的思路,我个人一般按照以下步骤做(来源于图书《CTF那些事儿》):

图片隐写思路:

1. 查看图片的属性是否藏了东西,一定要使用能够查看exif信息的工具,PNG格式的话使用TweakPNG等工具判断是否存在PNG宽高隐写

2. 使用010 Editor、strings等工具发现插入隐藏信息

3. 使用StegSolve、zsteg等工具发现隐写隐藏信息

4. 使用binwalk、foremost等工具提取隐藏信息

5. 使用steghide、盲水印提取等工具提取特定工具隐藏信息,如果有提示最好,没有提示只能一个个尝试了,注意jpeg和png等不同格式的图片文件使用的工具也不一样

jpeg:steghide——outguess——

png:zsteg——cloacked-pixel——BlindWaterMark-master——kindred-adds/BlindWaterMarkplus

010 Editor:十六进制编辑器

它可以把文件以十六进制的格式打开、查看、修改,下载地址:http://www.caesum.com/handbook/Stegsolve.jar(虽然还有winhex等编辑器,但个人认为010 Editor更好用一些)

首先我们打开010 Editor,导入文件

我们看到花花绿绿一大片的东西,啥啊这是?

JPG文件格式介绍

JPG格式没有直接保存图像的像素值信息,而是将其转换为YUV色彩空间(Y表示像素的亮度,U和V一起表示色调与饱和度)保存到图像信息中,保存时既可以选择无损压缩也可以选择有损压缩。

JPG文件按照“段”的格式来组织存储,一个文件由多个段组成,每个段代表不同的信息。同时,每个段也有自己唯一的标识符。标识符由两个字节组成,格式形如0x FF XX,其中FF代表不同的类型。

例如,SOI(Start Of Image)表示图像的开始,其段的标识符为0X FF D8。更加详细请查看这篇文章:

整个JPG图片的组织便是由这些不同类型的段和经过JPG压缩后的数据组成的。(原文来自《CTF那些事儿》)

010 Editor的模板功能

010 Editor的模板功能可以自动为我们带来文件解析后的结果(亮色标记),我们就可以更加直观地看出JPG文件的各个段的位置,我们可以通过模板存储库来检查和添加文件的模板(一般没有模板会在你导入文件的时候提醒你自动下载)

回到题目,我们发现从头到尾文件好像都没什么问题

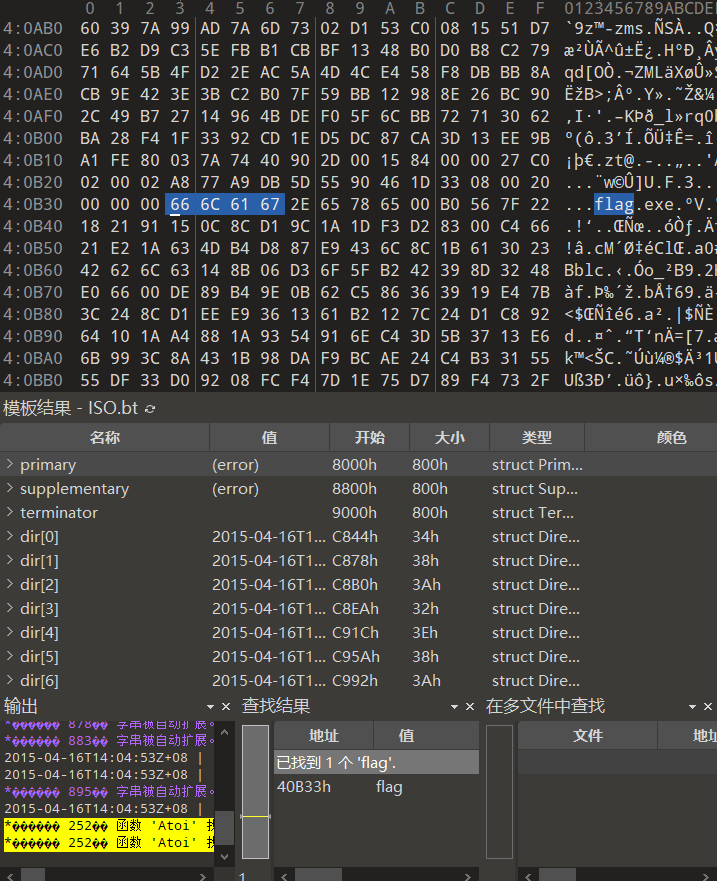

我们可以ctrl+f进入字符串搜索,因为是CTF题目所以直接搜索flag,查看是否有直接插入的flag信息,果然,我们发现了:

flag插入在文件结尾段的后边,被模板识别为“unknowPadding”段,我们直接可以复制flag提交了

考点:利用十六进制编辑器找到隐藏的信息

补充:StegSolve功能二——查看图片的具体信息

这道题我们导入StegSolve,使用查看图片的具体信息功能也可以解开

我们用这个功能可以查看图片的具体信息,其中包括了结尾插入的隐藏Ascii(字符串)

二维码(新工具)

下载文件,发现里面是一张png格式的二维码图片,我们用二维码识别软件QR Research扫一扫,发现隐藏信息——secret is here,并没有flag

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

(PNG模板出了点问题,没有很明显的颜色,但不影响分析)

PNG文件格式简介

PNG是一种位图文件存储格式,既可以存储灰度图像(只有黑白灰,没有彩色),也可以存储彩色图像。PNG使用从LZ77派生的无损算法压缩图像信息,能获得较高的压缩比,并利用特殊的编码方法标记重复出现的数据,因而对图像的颜色没有影响,也不可能产生颜色的损失,这样就可以重复保存而不降低图像质量。

PNG图像格式文件由文件头和数据块(Chunk)组成。PNG图像整体格式如下:

文件头(89 50 4E 47 0D 0A 1A 0A)+数据块+数据块+数据块+......

回到题目,我们可以发现chunk[3]是PNG文件的文件尾,后面的chunk[4]块大小为0h也就是之后的内容无法被PNG模板解析了。

根据常见的文件头(记一些常用的就好)的记录我们可以发现50 4B 03 04是ZIP格式文件的文件头,也就是说这张图片后边插入了ZIP压缩包,我们应该如何把这压缩包从这张图片文件中分离出来呢?

文件分离

-

淳朴的复制粘贴手工艺:使用十六进制编辑器,我们把ZIP文件从文件头到文件尾的内容复制一遍,然后新建十六进制文件粘贴上去,保存后上“.zip”的后缀就有了。

-

利用Binwalk工具自动提取:Binwalk是一个自动提取文件系统,该工具可以自动完成指定文件的扫描,发现潜藏在文件中中所有可疑的文件类型以及文件系统。使用命令:

binwalk QR_code.png -e-e 提取隐藏文件

即可自动提取出其中的隐藏文件

-

利用foremost工具自动提取:foremost通过分析不同类型的头、尾和内部数据结构,同镜像文件的数据进行比对,来还原文件。支持19中类型文件的恢复。用户还可以通过配置文件扩展支持其他文件类型。使用命令:

foremost QR_code.png -o yincang-o 输出文件名

总而言之,我们分离出了zip文件,我们尝试打开,发现里面存在一个名为“4number.txt”的文件。我们尝试解压却发现压缩包含有密码。

遇到含有密码的压缩包思路

1. 仔细注意题目是否给出压缩包解压密码的相关线索或是压缩包中有注释/备注,有的话就填或者是利用工具爆破(一般是纯数字密码)

2. 使用010 editor观察zip文件是否存在伪加密的情况

3. 需要CRC32爆破的特殊情况

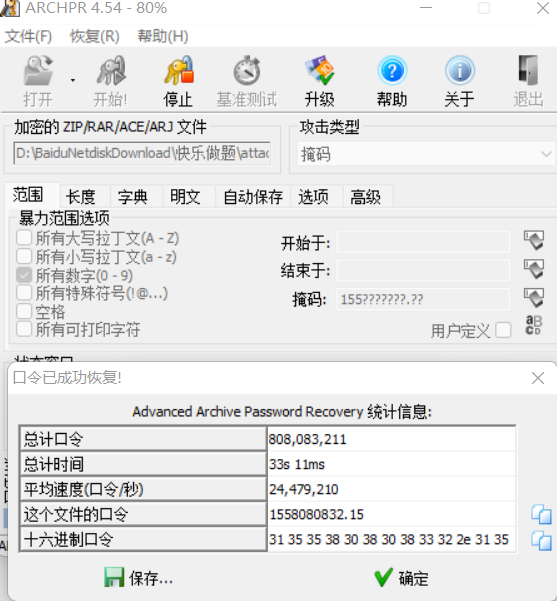

根据文件名“4number”,我们可以猜测解压密码是四个数字,我们使用ARCHPR工具开始进行爆破。

ARCHPR爆破压缩包密码

爆破压缩包密码的工具,含有多种爆破模式。因为正版需要购买所以给出吾爱破解论坛大佬的破解版下载贴:Advanced Archive Password Recovery 4.54-压缩包破解工具 - 『精品软件区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn

我们打开ARCHPR,导入zip文件,攻击类型选择暴力(按照顺序一个个尝试密码),暴力范围选项选择数字,在长度那一栏最小口令和最大口令都填入4:

然后我们就可以开始爆破了,很快成功的消息就弹出来了:

我们可以知道解压密码为:7639

解压文件,在“4number.txt”中得到了flag

考点:文件分离、压缩包密码爆破

大白(新)

下载文件,发现里面是一张png格式的图片:

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们根据题目提示,优先查看PNG图片是否进行了宽高隐写

PNG宽高隐写

原理:更改了PNG图片的宽度和高度,隐藏了被截取部分图片的信息

做法:根据图片的CRC校验值更改图片的长度和宽度(CRC校验值计算原理:https://www.bilibili.com/video/BV1V4411Z7VA?vd_source=69c558b0c7be97607c79afbd75bd1f7c,理解有这个东西就行)

因此我们首先根据图片的CRC校验值计算PNG图片正确的长度和宽度:

import binascii

import struct

crcbp = open("dabai.png", "rb").read() #打开图片

crc32frombp = int(crcbp[29:33].hex(),16) #读取图片中的CRC校验值

print(crc32frombp)

for i in range(4000): #宽度1-4000进行枚举

for j in range(4000): #高度1-4000进行枚举

data = crcbp[12:16] + \ #创建一个数据段,内容为从文件内容的字节12到16(包含第12字节,不包含第16字节),这部分通常是固定的。

struct.pack('>i', i)+struct.pack('>i', j)+crcbp[24:29] #将宽度变量'i'和高度变量'j'转换成大端格式的四字节(大端格式:字数据的高字节存储在低地址中,而字数据的低字节则存放在高地址中)

crc32 = binascii.crc32(data) & 0xffffffff #计算data数据段的CRC校验值,'& 0xffffffff'确保CRC校验值为32位

print(crc32)

if(crc32 == crc32frombp): #计算当图片大小为i:j时的CRC校验值,与图片中的CRC比较,当相同,则图片大小已经确定

print(i, j)

print('hex:', hex(i), hex(j))

exit(0)

struck.pack(format,v1,v2,...):返回一个字节对象,该对象包含根据格式字符串格式打包的值v1、v2,…。参数必须与格式要求的值完全匹配。

binascii. crc32 (data) :计算data的 32 位校验和——CRC-32

运行脚本,可以得到:

正确的宽高应该为679x479,16进制后的值应该为00 00 02 A7和00 00 01 DF,使用010editor更改PNG图片如下:

保存文件,发现图片的高度恢复出现了新的内容,得到flag:

考点:PNG宽高隐写、理解爆破PNG宽高原理

乌镇峰会种图(知识巩固题)

下载文件,发现里面是一张jpg格式的图片:

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

又一次,我们在文件尾后面发现了插入的flag:

考点:利用十六进制编辑器找到隐藏的信息

wireshark(新工具)

下载文件,发现里面是一个pcap格式的文件。这是什么东西?

网络流量分析

网络分析工具对指定网卡进行数据包捕获,方便工作人员监测网络流量情况。

而pcap格式就是网络分析工具保存的网络数据包,是捕获的从网卡发送或者接收的每一个数据包的离线网络流量。

我们想要踏入这一部分的内容,首先我们应该熟悉网络协议的基础知识和OSI七层网络参考模型:https://www.bilibili.com/video/BV1EU4y1v7ju?vd_source=69c558b0c7be97607c79afbd75bd1f7c

我希望能够从题目入手,带大家对这方面的内容进行深入理解

回到题目,我们知道了pcap格式是网络分析工具保存的文件,那么我们应该拥有网络分析的工具。我们将重点介绍wireshark,这不仅是题目名,更是非常重要的网络分析工具。

wireshark

WireShark是非常流行的网络封包分析工具,可以截取各种网络数据包,并显示数据包详细信息。常用于开发测试过程中各种问题定位。官网下载地址:Wireshark · Download

首先我们用wireshark打开pacp文件:

花花绿绿的一大片数据包,我们应该从何处入手?

数据包分析思路

1. 观察分组数(wireshark右下角),如果分组数量较大我们就进行协议分级进行分析,数量较小就逐个人工查看(数量小协议分级效果不明显,但还是可以优先协议分级减小工作量)

2. 根据协议分级的结果,我们优先分析数量多占比高的协议流量,分析过程根据题目不同思路也有所不同

3. 如果协议分级中有文件传输协议或是有传输媒体文件内容优先进行导出,一定要使用foremost工具进行辅助

4. 如果没有思路就搜索“flag”“ctf”等关键词

5. 涉及到攻击的流量就只能逐个追踪TCP流查看了

wireshark功能一:协议分级

对数据包按TCP/IP协议栈从底层向高层逐层进行统计,显示每个协议的数据包数、字节数以及各协议所占的百分比。

我们可以发现应用层HTTP协议占比最高,应该优先分析。

wireshark功能二:显示过滤器

决定哪些数据包被显示,在显示过滤器中输入表达式,使过滤规则生效。

在前面我们已经找到了需要显示过滤来分析的HTTP协议,因此我们在协议分级窗口中选中HTTP协议作为过滤器应用:

这样我们就显示过滤了HTTP协议相关的数据包,可以看见左上方的应用显示过滤器的输入框内容也添加了”http“,现在只有29个数据包了,我们即将开始逐个分析。

HTTP协议数据包分析

HTTP协议介绍:https://www.bilibili.com/video/BV1zb4y127JU?vd_source=69c558b0c7be97607c79afbd75bd1f7c

HTTP数据包分析:HTTP数据包详解 - dream_fly_info - 博客园 (cnblogs.com)

wireshark功能三:数据包分析

在左下角的TCP/IP协议栈解析窗口我们可以以更清晰的格式分析协议的消息结构,我们逐个分析,发现第三个POST请求包的URL加密信息里面找到了“password”字段:

题目说管理员的密码即是答案,因此使用flag{}包起提交即可

考点:网络流量分析、理解HTTP协议数据包结构

补充:CTF流量分析解题钻空

我们明白要分析HTTP协议后,直接在显示过滤器中查找包含”flag“字段的数据包有时候能直接找到我们想要的东西:

N种方法解决(新工具)

下载文件,发现里面是一个exe格式的文件,我们运行也运行不起:

这又不是逆向题,给我们exe文件干嘛!所以我们优先使用010 editor分析文件:

发现它的内容纯纯的就是一普通的文本文件,根据左上方开头的提示我们发现这些数据是源内容经历了base64编码的jpg格式的图片,因此我们使用cyberchef来进行解码:

解码后的内容虽然是乱码,但看文件头含有“PNG”字段应该就是我们的PNG格式文件了!cyberchef有个很方便的魔法解密功能,可以直接分析出下一步应该如何解密,点击Output栏的魔法棒图标即可自动解密:

可以发现它自动将PNG图片16进制的乱码转为了图片,出现了二维码,直接扫描解密出二维码隐藏的内容:

考点:会使用工具解码base64、会将PNG图片的16进制的乱码转换为PNG图片

补充:

我们也可以将输出内容复制粘贴到010 editor里面创建新的16进制文件,保存为.png格式也是可以发现二维码图片的。

基础破解(知识巩固题)

下载文件,发现里面是一个rar的压缩包,根据题目提示,它是四位数字加密的。按照遇到含有密码的压缩包思路,我们直接使用工具爆破:

解出压缩包密码为:2563,打开获得经过base64编码的flag,解码即可:

考点:压缩包密码爆破

文件中的秘密(知识巩固题)

下载文件,发现里面是一张jpeg图片,我们查看一下貌似什么也没有

按照图片隐写思路首先查看图片属性的详细信息,在图片的备注中发现了flag:

考点:会查看图片属性。

LSB(新)

下载文件,发现里面是一张png图片,我们查看一下貌似什么也没有

虽然题目已经明示了这是一道LSB隐写的图片,但我们还是会按照图片隐写思路做。第一步无果,我们优先打开010 editor打开图片查看:

貌似没有插入信息,我们再用string查看:

strings flag11.png

strings 查询一个二进制文件中所含有的字符信息并将其输出来

跑出一堆没用的乱码,我们可以开始第三步了。

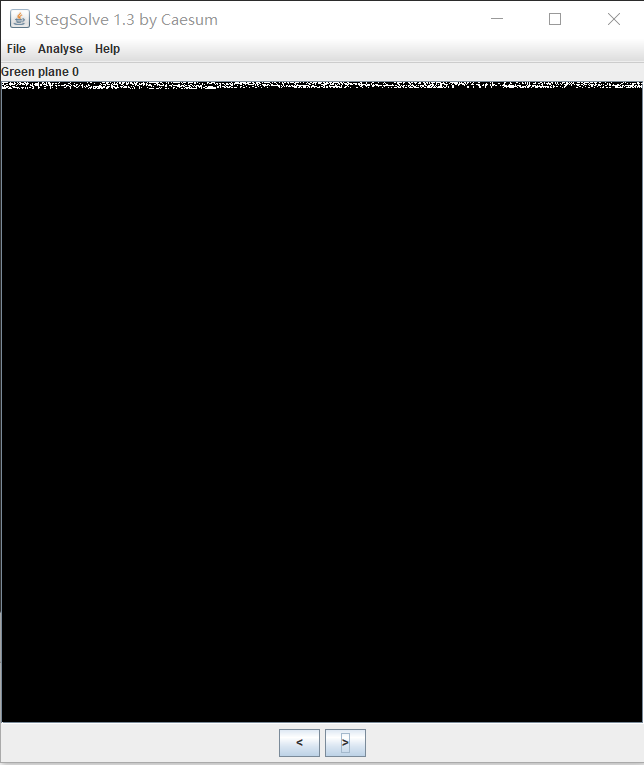

StegSolve功能三——调整图片通道

LSB隐写原理:隐写术鉴赏2:11分到3:57分处

我们使用StegSolve打开图片时,下面有两个箭头,我们点击可以选择调整图片通道来观察是否有隐藏的信息。(视频中有解说,每张图片每个像素点都拥有红绿蓝三种颜色还有透明度的通道)

我们可以发现,当我们关闭红色通道(red plane 0)、绿色通道或是蓝色通道时,图片的上方出现了黑白的印记,很显然是二进制的信息,我们继续使用StegSolve进行分析。

StegSolve功能四——数据提取

主要用于提取比特并排列组合

由我们之前得到的信息可知,应该如下图般配置,配置完成后点击preview查看隐藏信息:

Alpha 之前发现透明度通道没有什么隐藏信息,故不选

Red plane 0含有隐藏信息

Green plane 0含有隐藏信息

Blue plane 0含有隐藏信息

Extract By 我们发现图片上方在关闭通道出现黑白的印记是横向的,因此按row(行)提取像素而不是column(列)

Bit Order 我们知道像素值是按最低位的修改进行隐写的,因此选LSB(像素值最低位作为第一位)

Bit Plane Order 设置RGB通道的顺序,默认RGB

我们发现隐藏信息是一张png图片文件,我们点击Save Bin,将图片保存为.png格式的文件,发现是张二维码图片:

扫一扫即可得到flag

考点:理解LSB隐写原理、学会利用工具

zip伪加密(新)

下载文件,发现里面是一个rar的压缩包,根据题目提示,它是伪加密的。

ZIP压缩包格式

一个ZIP压缩文件由如下三部分组成:压缩源文件数据区、压缩源文件目录区和压缩源文件目录结束标志。具体而言,一个ZIP文件可以按如下方式分解:

[本地文件头+文件数据+数据描述符]{1,n}+目录区+目录结束标识

[本地文件头+文件数据+数据描述符] 构成压缩源文件数据区

{1,n} 表示这部分数据最少出现1次,也可以出现n次,n的数量和压缩前的文件数量一致

目录区 会保存压缩前文件和文件夹的目录信息,这部分数据一般均为明文显示

目录结束标识 存在于整个压缩包的结尾,用于标记压缩的目录数据的结束

(源于《CTF那些事儿》)

更多详细内容可以参考文章:一个zip文件由这样三个部分组成_zip 文件结构-CSDN博客

zip伪加密

原理:通过修改zip压缩包特定的字节(全局方式位标记),使得在打开文件时压缩包被识别为使用了密码加密,但实际上并没有真正加密的技术。

回到题目,我们使用010 editor打开zip文件:

我们可以在压缩源文件数据区中可以找到全局方式位标记,它的值为09 00:

当全局方式位标记的第二个数字(即09 00中的第二个数字9)为奇数时,ZIP文件被识别为加密;而当这个数字为偶数时,文件被视为未加密。因此,我们将09 00改为00 00,保存后就可以直接打开压缩文件了:

考点:理解zip伪加密原理

被嗅探的流量(新)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

可以发现HTTP协议占比最高,并且看HTTP协议内容像是在上传媒体文件:

flag可能就隐藏在这上传的文件里面,我们应该如何提取这其中的文件呢?

wireshark功能四:导出文件对象

方法一:导出对象法。这种方法依赖于wireshark自带的解析功能,wireshark可以根据不同的协议自动导出文件,这题主要导出使用http协议传输的文件:

点击全部保存即可,我们依次分析发现upload(3).php中包含一张jpg图片,并且结尾处插入了flag:

当离线流量太大或者传输文件头受损时,这种方法会失效;而且导出对象法支持的协议过少,应用范围有限。

方法二:导出分组字节流法。我们在找到的传输文件的HTTP包的内容进行导出分组字节流:

保存类型默认为.bin文件,但我们可以改成.jpg,并使用010 editor进行分析:

我们也可以在结尾处发现插入的flag。

这是一种完全由人工操作的提取方法(再不济直接把16进制文本复制下来修复),具有广泛的适用性。

方法三:binwalk提取法。利用binwalk对离线流量文件进行检测和提取:

binwalk -e 被嗅探的流量.pcapng

我们发现这道题分解不出来,所以我们使用以下命令指定输出文件:

binwalk -D=jpeg 被嗅探的流量.pcapng

发现图片文件貌似受损,但使用010 editor还是能发现其中隐藏的flag:

binwalk检测的原理是根据文件头特征,如果流量中文件的文件头损坏binwalk也无法提取成功,这时仍需手工提取。

考点:网络流量分析、理解HTTP协议数据包结构、学会提取流量包中的文件

rar(知识巩固题)

下载文件,发现里面是rar格式的压缩包,根据题目提示,这是我们遇到的第三个需要爆破密码的压缩包了,我们直接爆破得到密码:

解开rar文件,获得flag

考点:压缩包密码爆破

qr(简单)

下载文件,发现里面是一张png格式的二维码图片,我们用二维码识别软件QR Research扫一扫,发现flag:

这题应该是一道签到题,能够保证大部分同学做出来

考点:会扫二维码。

镜子里面的世界(知识巩固题)

下载文件,发现里面是一张png图片,我们查看一下貌似什么也没有

按照文件名提示我们应该使用Stegsolve来查看,在此跳过图片隐写思路前两步直接使用Stegsolve打开,调整通道查看图片发现:

我们可以发现,当我们关闭红色通道(red plane 0)、绿色通道或是蓝色通道时,图片的上方出现了黑白的印记,很显然是隐藏的二进制的信息,我们继续使用StegSolve进行分析:

我们可以以文本形式保存,获得flag。相当于我们再次复习了LSB隐写的题目。

考点:理解LSB隐写原理、学会利用工具

ningen(知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以发现EOIMaker是jpg文件的文件尾,后面的unknownPadding[204]块大小为9721h也就是之后的内容无法被PNG模板解析,看文件头是zip压缩文件

根据前文我们进行文件分离,获得加密的ZIP文件:

按照题目提示,密码是四位数字,爆破密码成功:

使用密码解压,获得flag

考点:文件分离、压缩包密码爆破

爱因斯坦(新知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,查看文件属性发现备注:

我们再优先打开010 editor打开图片查看:

发现文件尾部含有插入的zip文件:

提取zip文件,发现加了密,我们使用之前在属性里面看到的字符串尝试,成功提取flag

考点:文件分离、压缩包密码猜测

小明的保险箱(知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,查看文件属性发现备注:

我们再优先打开010 editor打开图片查看,发现文件尾部含有插入的rar文件:

提取zip文件,发现加了密,按照题目提示我们进行密码爆破:

提取出flag

考点:文件分离、压缩包密码爆破

easycap(新)

首先我们用wireshark打开pcap文件:

按照数据包分析思路,我们先进行协议分级:

非常容易,我们可以看见TCP协议传输Data数据内容,我们直接过滤观察数据包:

发现上传了38个Data数据包,每个包包含一个字节,查看前几个包内容可以发现发送的字符串为“FLAG”

也就是说我们将这些Data数据包的内容组合起来就能得到flag

wireshark功能五:数据追踪流

我们的一个完整的数据流一般都是由很多个包组成的,我们在这里跟踪TCP协议数据流可以将Data数据组合:

追踪TCP流可以得到flag

考点:网络流量分析、学会追踪协议流量

隐藏的钥匙(知识巩固题)

下载文件,发现里面是一张jpg图片,我们查看一下貌似什么也没有

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

模板解析不好,我们直接搜索是否存在”flag“字符串,发现隐藏的flag:

按照提示经过base64解码,得到了flag

考点:寻找插入隐藏flag、理解base64编码

另外一个世界(知识巩固题)

下载文件,发现里面是一张jpg图片,我们查看一下貌似什么也没有

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

“flag”查询未果,但发现文件结尾插入了规律的二进制字符串:

我们进行二进制转码,得到了隐藏的flag:

考点:寻找发现插入隐藏信息、理解二进制转码

神秘龙卷风(新编码)

下载文件,发现里面是rar格式的压缩包,根据题目提示,这是我们遇到的不知道多少个需要爆破密码的压缩包了,我们直接爆破得到密码:

打开之后,发现了奇怪的内容:

txt文件内容由“+“”.“”>“三种字符组成,这是非常著名的Brainfuck编码,我们只能使用相关代码解码(这里我使用了brainfuck解码工具,在线的工具好像失效了):

得到flag

考点:压缩包密码爆破、理解brainfuck编码

数据包中的线索(知识巩固题)

首先我们用wireshark打开pcapng文件:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议发送的Line-base text data占比最多,我们优先过滤查看:

追踪HTTP流,发现发送的数据经过了base64编码:

解码,发现是张图片,获得隐藏在图片中的flag:

考点:网络流量分析、学会追踪协议流量、base64解码图片文件

FLAG(知识巩固题)

下载文件,发现里面是一张png格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

没有宽高错误,也没有隐藏的插入信息,我们使用StegSolver进入第二步:

我们可以发现,当Red plane 0、Green plane 0、Blue plane 0时,图片顶部出现规律的黑白组合,我们进一步分析LSB隐写:

可以发现内部隐藏了一个ZIP文件,提取会报错但我们硬提取,文件提取出来发现发现是elf文件:

我们用linux系统运行看看:

发现了flag

考点:理解LSB隐写原理、学会利用工具、理解ELF文件

假如给我三天光明(新工具)

下载文件,发现里面是一张jpg格式的图片和一个压缩包

图片中下面有信息,按照提示应该是盲文,我们使用在线解密:在线盲文翻译器 (lddgo.net)

(盲文输入器也在网站下方)

输出文本出现乱码,我们盲文类型:

猜测这是zip压缩包的解压密码,于是我们解压文件,发现了一个音频文件

音频隐写思路:

1. 听一下,再查看音频的属性是否藏了东西

2. 使用Audacity观察音频是否藏有信息

3. 使用010 Editor、strings等其他工具发现插入隐藏信息,并使用binwalk和foremost尝试自动提取

4. 使用steghide、SilentEye、mp3stego等其他特殊工具提取隐写信息

回到题目,我们听到了熟悉的摩斯电码,因此推测与摩斯电码有关

音频的属性没有什么信息,我们接下来使用Audacity打开音频

Audacity

可以查看音频的波形图,有些信息可能就藏在波形图里面:

我们可以发现音频的波形图按照类似于摩斯电码的“-“和”.“组成,我们进行解码:

解出flag

(按照buuctf的格式应去掉”CTF“并小写,写为flag{wpei08732?23dz})

考点:盲文解密、摩斯电码音频

后门查杀(新工具)

下载文件,发现里面是一个网站目录的文件夹

(如果你打开了杀毒软件,那么很快有问题的文件就会被发现并且删除)

我们首先打开文件夹,发现小白搭网站的目录结构:

一般来说,我们应该逐个查询各个文件寻找是否存在木马文件,但我们有自动化的工具可以帮我们实现这一点

D盾查杀工具

D盾是目前最为流行和好用的web查杀工具,同时使用也简单方便,在web应急处置的过程中经常会用到。D盾的功能比较强大, 最常见使用方式包括如下功能:

1、查杀webshell,隔离可疑文件;

2、端口进程查看、base64解码以及克隆账号检测等辅助工具;

3、文件监控。

下载地址:D盾防火墙 (d99net.net)

我们将网站根目录文件放入D盾查杀工具扫描,发现了可疑文件:

我们优先重点观察第三个风险级别为5的文件:

找到了webshell,套上flag{}提交

什么是webshell可以查看这篇文章(待补充)

考点:使用工具扫描寻找可疑后门文件

webshell后门(知识巩固题)

下载文件,发现里面是一个网站目录的文件夹

我们首先打开文件夹,发现朋友搭网站的目录结构:

我们将网站根目录文件放入D盾查杀工具扫描,发现了可疑文件:

我们查看第一个文件,找到了webshell,套上flag{}提交(与上一题的flag一模一样……)

来首歌吧(知识巩固题)

下载文件,发现里面是一个wav格式的音频文件

播放音乐,发现是《NyanCat》的循环播放

按照音频隐写思路,音频的属性没有什么信息,我们接下来使用Audacity打开音频:

我们可以发现这首歌有两个音频轨道,右声道轨道放歌,左声道轨道隐藏着信息

我们将右声道静音,听听左声道的信息,发现是摩斯电码,我们按照波形图进行解密:

解出flag

考点:音频双音轨隐藏信息、摩斯电码音频

面具下的flag(较难)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的ZIP文件,我们进行文件分离:

手工提取失败,我们尝试利用binwalk工具自动提取:

binwalk mianju.jpg -e

文件分离出一个压缩包文件,我们尝试解压,发现压缩包被加密

按照遇到含有密码的压缩包思路,题目没有给出密码的相关线索,因此我们使用010editor观察zip文件是否存在伪加密的情况:

可以发现这个ZIP文件的目录区存在伪加密的情况,我们进行修改并打开文件:

我们提取出一个vmdk文件

vmdk文件

VMDK 是 VMware Virtual Machine Disk(虚拟机磁盘)的缩写,它是 VMware 虚拟化软件使用的虚拟磁盘映像文件格式之一。VMDK 文件存储了虚拟机的硬盘数据,类似于实际计算机系统中的物理硬盘。

VMDK 文件是一种二进制文件,用于模拟和存储虚拟机的硬盘。它包含了虚拟机操作系统和应用程序所需的文件和数据,包括操作系统文件、应用程序、配置文件和用户数据等。在运行虚拟机时,VMware 虚拟机管理器会读取和操作 VMDK 文件,提供虚拟机所需的存储和访问功能。

(来源于vmdk是什么文件?-CSDN博客)

我们可以使用7z来提取vmdk虚拟磁盘文件中的内容:

我们得到两个文件夹:

我们在key_part_one中发现了_NUL文件,我们查看其内容:

按照前面的经验,我们可以知道这个是brainfuck编码的内容,我们进行解码

(这里找到了在线解码网站:https://www.splitbrain.org/services/ook)

我们得到了flag的碎片1

我们在key_part_two中发现了where_is_flag_part_two.txt文件,我们查看其内容:

里面没有内容,我们查看文件的属性也没发现什么有用的信息:

我们使用7z打开vmdk文件查看详情:

我们可以发现where_is_flag_part_two.txt文件存在1交替数据流

交替数据流

NTFS(一种文件系统,用于明确磁盘或分区上的文件的方法和数据结构)交换数据流(ADS)简介

在NTFS文件系统中存在着NTFS交换数据流(Alternate Data Streams,简称ADS),这是NTFS磁盘格式的特性之一。每一个文件,都有着主文件流和非主文件流,主文件流能够直接看到;而非主文件流寄宿于主文件流中,无法直接读取,这个非主文件流就是NTFS交换数据流。

ADS的作用在于,它允许一个文件携带着附加的信息。例如,IE浏览器下载文件时,会向文件添加一个数据流,标记该文件来源于外部,即带有风险,那么,在用户打开文件时,就会弹出文件警告提示。再如,在网址收藏中,也会附加一个favicon数据流以存放网站图标。

要使用7z查看这个文件的隐藏文件,我们使用7z的交替数据流的功能:

这是OOK编码,我们同样可以使用上面的网站进行解码:

我们得到了flag碎片2,拼凑出了完整的flag

考点:文件分离、使用工具分析vmdk文件、理解brainfuck编码、理解交替数据流隐藏文件、理解ook编码

荷兰宽带数据泄露(较难新工具)

下载文件,发现里面是一个.bin格式的配置文件(文件名为config的一般为配置文件)

bin文件

bin是binary的缩写,译为“二进制”。binary file二进制文件是一个非text file文本文件的计算机文件。binary file是一种计算机文件格式,它以二进制编码表示文件的内容。这些文件通常包含计算机程序或数据,例如软件/固件、操作系统、文档、图像、音频和视频等。

在嵌入式软件开发中,binary file通常是软件固件或操作系统的映像文件,binary file通常用于将代码和数据加载到嵌入式系统的nonvolatile memory非易失性存储器(如flash memory)或其他存储器中。此外,binary file还可以用于将数据从一个嵌入式系统传输到另一个嵌入式系统。

在操作系统中,可执行文件和库文件通常以二进制格式存储。

在网络通信中,binary file可以被用作数据传输的格式,如HTTP请求和响应、SMTP邮件等。

(来源自文章【嵌入式烧录/刷写文件】-3.1-详解二进制Bin格式文件_bin文件结构-CSDN博客)

一般来说我们可以使用十六进制编辑器查看.bin文件的内容,但我们使用010editor打开发现是一片乱码:

由题目提示可以猜测,”宽带数据泄露“可以猜测题目的config.bin文件为一路由器的配置文件,我们可以使用RoutePassView工具查看配置文件具体内容

RoutePassView功能:从路由器配置文件中恢复密码

此应用程序允许我们从路由器创建的配置文件中恢复密码或其他数据,包括 ISP 的登录用户/密码、路由器的登录密码和无线密钥,如果我们忘记了这些密码但我们有路由器配置的备份文件,我们可以从路由器配置文件中恢复密码。下载地址:RouterPassView - Recover lost password from router backup file on Windows (nirsoft.net)(官网下载)

我们打开软件,导入配置文件可以查看相关信息:

题目的提示并不充分,我们应用这个软件是为了寻找路由器配置的用户名、密码等信息的,因此flag很有可能就是路由器配置的用户名、密码等信息

我们寻找相关配置字段:

将其包裹上flag{},即可过关

考点:理解.bin文件作用、使用工具分析路由配置文件

九连环(知识巩固题新工具)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

按照模板解析除了很多层的东西,看上去很有可能插入了隐藏文件

手动提取其中的隐藏文件看上去有点困难,我们使用binwalk自动提取:

binwalk 123456cry.jpg -e

文件分离出两个加密的压缩文件,我们尝试以图片文件的文件名“123456cry”作为密码输入,失败了

因此我们逐个分析压缩包的伪加密情况,发现了这个压缩包的一个deFlags为“2049”而其他的deFlags为“2048”,判断存在伪加密:

我们进行修改,解压文件:

又是一张图片,我们继续按照图片隐写的思路进行分析

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

并没有发现什么东西,使用了StegSolve也没有看出任何隐藏信息,因此我们开始使用特定工具分析图片包含的隐藏信息。此类特定工具很多,我们将按顺序一一尝试

Steghide——最优先的特定图片隐写工具

Steghide 是一个可用于隐写术的工具。它允许您在音频和图像文件中嵌入秘密信息,包括 JPEG、BMP、WAV 和 AU 文件

我们在kali中使用命令:

steghide extract -sf good-已合并.jpg

-sf 指定文件

Enter passphrase 输入密码,没有密码就直接回车

我们可以发现我们的图片中提取除了ko.txt的隐藏文件:

我们对压缩包进行解压,得到flag

考点:文件分离、理解zip伪加密原理、使用了特定工具进行的图片文件隐写

被劫持的神秘礼物(知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

我们可以发现应用层HTTP协议占比最高,应该优先分析:

我们可以发现一些HTTP请求报文,在编号为4的数据包可以发现主机向服务器使用POST方式请求上传了“name”和“word”参数,我们可以猜测这是账号和密码,按照题目需求,我们进行MD5加密,得到了flag:

考点:网络流量分析、理解HTTP协议数据包结构

[BJDCTF2020]认真你就输了(新)

下载文件,发现里面是一个xls格式的表格文件,我们点击查看:

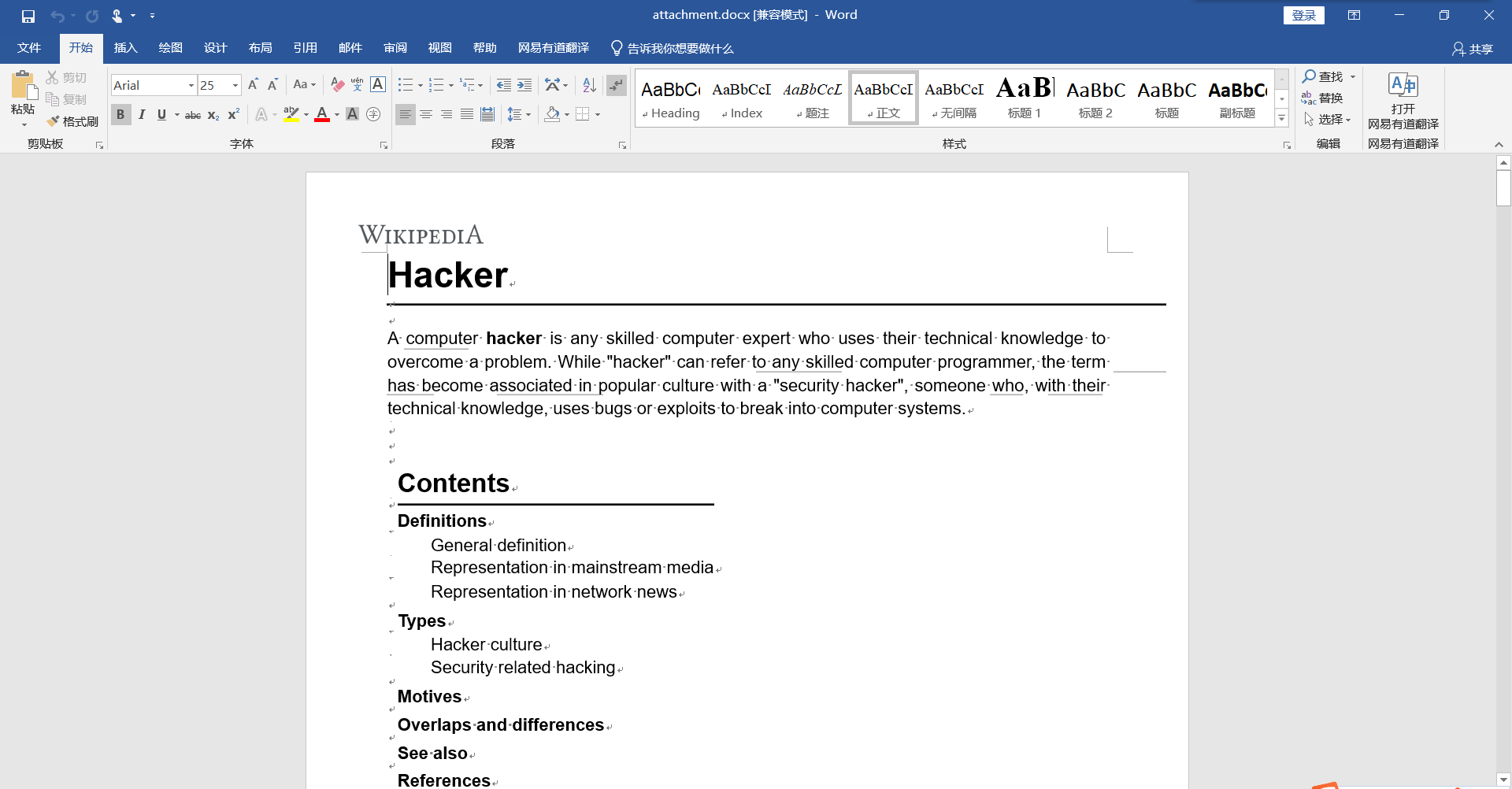

里面全是乱码,但我们可以看出存在ZIP格式文件头字符“PK”,我们将文件后缀改为.zip后打开查看:

我们可以看见有很多文件夹,因为如今的office办公软件的输出文件其实都是一个压缩包,包含着文件的xml文件、图片、视频等所有素材。

经过一番搜寻,我们最终找到了flag:

考点:理解office文件是一堆文件的压缩文件

被偷走的文件(知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

我们可以发现UDP协议占比最高,但存在基于TCP协议的FTP文件传输协议,我们优先查看传输的文件:

可以发现编号为49的ftp数据包传输了名为“flag.rar”的文件,我们导出对象:

我们没有任何其他的密码提示,rar格式不存在伪加密的情况,因此我们开始一边进行密码爆破一边继续分析

密码爆破成功,我们解压文件得到了flag:

考点:网络流量分析、理解FTP协议数据包结构、学会提取流量包中的文件、压缩包密码爆破

[BJDCTF2020]藏藏藏(知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的ZIP文件,我们进行文件分离,得到的压缩包中含有一个docx文档,我们打开查看:

是一个二维码,我们进行扫描得到了flag:

考点:文件分离

[GXYCTF2019]佛系青年(新编码知识巩固题)

下载文件,发现是一个加密的压缩包:

题目没有提示,我们优先查看zip的伪加密情况:

可以发现一处deFlags的值为“9”,与其余的deFlags值“0”不同,在此修改后成功解压文件:

我们优先查看txt文本文件,打开发现:

底下是互联网著名的佛曰加密,我们在进行解密得到了flag:

(现在网上在线的佛曰解密多是新版佛曰,因此这里使用了解密工具“[随波逐流]CTF编码工具 V5.4 20140328”)

考点:理解zip伪加密原理、理解佛曰加解密

[BJDCTF2020]你猜我是个啥(知识巩固题)

下载文件,发现是一个损坏的压缩包:

我们优先使用010 editor进行分析,发现它应该是一个png格式的图片:

我们直接将后缀名修改为.png,得到图片:

扫描二维码,被骗了:

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看,在结尾处发现了插入隐藏的flag:

考点:分析十六进制文件头

刷新过的图片(新工具)

下载文件,发现里面是一张jpg格式的图片

按照题目提示,这道题是使用特殊的隐写工具隐藏信息的,因此我们需要找到使用的是什么工具

根据“刷新”可以猜测出是使用了F5-steganography工具进行的隐写,因为网页的”刷新“与“F5”相关联

F5-steganography

jpeg/jpg文件,是一种使用DCT频域来描述的一个图像的文件格式

而F5隐写算法,就是针对jpeg/jpg格式文件在频域的隐写术

工具下载地址:GitHub - matthewgao/F5-steganography: F5 steganography

此工具使用的是java语言,我们输入命令:

java -mx40M Extract Misc.jpg

-mx40M 不清楚做什么用的,按照官方文档说使用这样的命令进行解密

生成了隐写信息的输出output.txt:

我们可以发现zip文件的文件头字符“PK”,因此我们修改后缀,解压文件发现需要密码:

我们使用010 editor进行分析,发现是伪加密:

修改后即可解压获得flag

考点:使用了特定工具进行的图片文件隐写、理解zip伪加密原理

秘密文件(知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

我们可以发现TCP协议占比最高,但存在基于TCP协议的FTP文件传输协议,我们优先查看传输的文件:

可以发现编号为95的ftp数据包传输了名为“6b0341642a8ddcbeb7eca927dae6d541.rar”的文件,我们导出对象:

导不出来,因此我们使用foremost工具进行导出:

foremost 305df1f78bef4ccfd2a3bd0fe4a6c0d7.pcapng

压缩包被加密了,我们没有任何其他的密码提示,rar格式不存在伪加密的情况,因此我们开始一边进行密码爆破一边继续分析

密码爆破成功,我们解压文件得到了flag:

考点:网络流量分析、理解FTP协议数据包结构、学会提取流量包中的文件、压缩包密码爆破

snake(脑洞)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

发现文件尾部有插入隐藏zip文件,我们进行文件分离并解压得到密文和密钥:

cipher文件是乱码,key文件是base64编码后的密文,我们进行解码:

key的内容是“Nicki Minaj最喜欢的关于蛇的歌是什么?”

我们之间上网搜索,明白了Nicki Minaj是一位歌手,她唱过一首名为《Anaconda》(蟒蛇)的歌

那么我们可以猜测key的值为“Anaconda”

我们还是不知道cipher是如何加密的,于是我们上网搜索相关的加密方式(由于只有一个key作为密钥,因此我们可以猜测这是对称加密的方式):

我们找到了名为“Serpent”(蛇)的加密方式,我们使用在线解密工具(Serpent Encryption – Easily encrypt or decrypt strings or files (online-domain-tools.com)不知道为什么其他的网址都不太好使所以用了这个)进行解密:

key的值不为“Anaconda”,那我们可以尝试一下“anaconda”

得到了正确的flag

考点:文件分离、学会用搜索引擎去搜索相关加密方式

[BJDCTF2020]鸡你太美(新知识巩固题)

下载文件,发现里面是两张gif格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

GIF文件格式简介

参考文章:https://blog.csdn.net/Swallow_he/article/details/76165202

回到题目,我们可以发现“篮球副本.gif”文件文件头损失,我们进行修复:

我们以文本格式进行编辑,在文件头的部分添加4字节数据(由“篮球.gif”和“篮球副本.gif”两个文件对比可发现损坏的文件头缺少四字节的内容)

返回到十六进制的编辑方式,我们将添加的4字节数据更改为文件头:

再次运行模板发现成功识别出gif文件了,我们可以直接打开图片查看内容:

得到了flag

考点:文件头修复

[BJDCTF2020]just_a_rar(知识巩固题)

下载文件,发现里面是一个rar格式的压缩文件

按照文件名提示的“四位数”,不用说直接上爆破:

解压后得到了一张JPG格式的图片,我们按照图片隐写思路查看文件属性找到flag:

考点:压缩包密码爆破

菜刀666(较难知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

我们可以发现应用层HTTP协议占比最高,应该优先分析:

可以发现http协议大部分是在与上传的文件“/upload/1.php”进行交互,可以推测这是上传的webshell,菜刀工具可以通过这个webshell对服务器做出许多操作。我们可以逐一追踪流查看菜刀流量所做的操作:

根据响应包返回的内容我们可以推测tcp流1在探测服务器的主机信息

根据响应包返回的内容我们可以推测tcp流2在探测服务器的目录

根据响应包返回的内容我们可以推测tcp流3攻击机在向服务器请求“xxd_8.0.1257-2_amd64.deb”这个文件

根据响应包返回的内容我们可以推测tcp流4、5在探测服务器的目录,我们可以发现flag.txt的身影

根据响应包返回的内容我们可以推测tcp流6攻击机在向服务器请求“vim-common_8.0.1257-2_all.deb”这个文件

根据请求包发送的内容我们可以推测tcp流7在上传一个文件,再请求回显当前目录我们可以发现多了一个6666.jpg的文件,我们可以推测这就是上传的文件,我们复制下来进行解码查看(注意上传图片文件的参数是“z2”):

我们可以发现上传的是一张图片文件,尝试了之后图片的内容并不是flag,我们继续分析:

根据响应包返回的内容我们可以推测tcp流8攻击机在向服务器请求“less_487-0.1_amd64.deb”这个文件

根据响应包返回的内容我们可以推测tcp流9创造了一个“hello.zip”文件,并且向服务器请求了这个文件,我们可以将返回包的zip文件内容复制进行手动文件提取,或者使用foremost工具自动提取:

解压发现需要密码,我们尝试将前面的图片文件的内容进行尝试成功,得到flag

考点:网络流量分析、理解webshell的利用方式

[BJDCTF2020]一叶障目(知识巩固题)

下载文件,发现里面是一张png格式的图片

按照图片隐写思路,第一步使用TweakPNG工具发现图片的crc校验出现错误,因此可能存在PNG宽高隐写

我们使用之前写的PNG宽高爆破脚本,可以得到正确的图片宽高,我们进行修改即可:

打开图片,发现了隐藏的flag

考点:PNG宽高隐写、理解爆破PNG宽高原理

[SWPU2019]神奇的二维码(较难知识巩固题)

下载文件,发现里面是一张png格式的二维码图片,我们用二维码识别软件QR Research扫一扫,发现并没有flag

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

发现了插入隐藏的rar文件,我们进行手动文件分离得到了:

鉴定为base64编码,我们进行解码,提交发现这并不是flag

这说明这张图片还有其他隐藏的信息,我们再使用binwalk自动提取工具进行提取查看:

binwalk BitcoinPay.png -e

藏的东西可真多啊……

我们逐一查看分析:

716A.rar 包含的内容就是“flag.jpg”与“看看flag在不在里面_.rar”两个文件,压缩文件显然加密了

我们尝试使用”encode.txt“的解码内容,成功解压:

根据文件名这么讨嫌的说法已经可以猜测flag不在里面了……我们先继续分析其他的文件

7104.rar 就是前文发现的“encode.txt”

17012.rar 包含了“flag.doc”

一大串乱码鉴定为base64编码,我们进行解码,发现密文貌似没什么变化,这可能是进行了多次base64编码,我们也进行多次base64解码:

总共进行了20次base64编码,得到了一字符串,尝试提交发现也不是flag

18394.rar 加密的压缩文件

使用之前得到的字符串作为密码成功解压,得到了“good.mp3”,一听鉴定为摩斯电码,我们使用Audacity观察其声波输入摩斯电码进行解密:

(按照buuctf的格式应小写,写为flag{morseisveryveryeasy})

考点:文件分离、压缩文件密码猜测、理解base64多次编码、摩斯电码音频

[BJDCTF2020]纳尼(知识巩固题)

下载文件,发现里面是一张gif格式的图片与提示文件

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

可以发现和坤坤那题一样,GIF文件头缺失,我们进行修复即可:

我们查看一下发现flag都是一段一段的出现又一闪而过,我们可以使用StegSolver进行逐帧分析:

将字符串拼接起来并进行base64解码,得到flag

考点:文件头修复、利用工具逐帧查看gif文件图像

[HBNIS2018]excel破解(知识巩固题)

下载文件,发现里面是一个xls格式的表格文件,我们点击查看发现加密了:

我们优先使用010 editor查看文件内容,搜索“flag”,最终找到相关字段:

考点:学会使用010 editor查看打不开的文件

[HBNIS2018]来题中等的吧(知识巩固题)

下载文件,发现里面是一张png格式的图片,按照条形码只有两种“短”和“长”的形态可以猜测这是摩斯电码:

我们进行解密,得到了flag

考点:理解摩斯电码

梅花香之苦寒来(较难新工具)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步可以发现详细信息中隐藏着提示:

我们再优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的信息,我们可以分析出这是十六进制编码的内容,我们进行解码:

我们得到了一大堆的坐标格式的内容,我们保存输出结果。根据图片属性中给出的提示,我们可以推测这是使用画图工具绘出图像。在此我们可以使用gnuplot工具(当然也可以使用python具有绘图功能的库如matplotlib)

gnuplot——一个命令行驱动的科学绘图工具

gnuplot可将数学函数或数值资料以平面图或立体图的形式画在不同种类终端机或绘图输出装置上。它是由Colin Kelley 和 Thomas Williams于1986年开发的绘图程序发展而来的,可以在多个平台下使用。gnuplot既支持命令行交互模式,也支持脚本。

官网下载地址:gnuplot homepage

在使用gnuplot之前,我们应该把输出的坐标更改为gnuplot可以识别的模式,我们可以使用记事本的编辑功能或者自己写脚本:

with open('download.txt', 'r') as res: # 坐标格式文件比如(7,7)

re = res.read()

res.close()

with open('gnuplottxt.txt', 'w') as gnup: # 将转换后的坐标写入gnuplotTxt.txt

re = re.split()

tem = ''

for i in range(0, len(re)):

tem = re[i]

tem = tem.lstrip('(')

tem = tem.rstrip(')')

for j in range(0, len(tem)):

if tem[j] == ',':

tem = tem[:j] + ' ' + tem[j+1:]

gnup.write(tem + '\n')

gnup.close()

我们打开gnuplot.exe,使用以下命令:

load (gnuplottxt.txt的文件路径,如果直接把txt文件放到gnuplot的文件路径下可以略过这一步)

plot "gnuplottxt.txt"

即可绘出一副二维码,我们进行扫描获得flag

考点:利用十六进制编辑器找到隐藏的信息、学会使用数学坐标绘图工具

[ACTF新生赛2020]outguess(新工具)

下载文件,发现里面是一张jpg格式的图片和flag.txt文件的提示(其他文件名带“._”的文件可以忽略,他们并不是题目的一部分)

根据flag.txt和题目名的提示我们可以明白这题目使用了特殊的隐写工具——outguess

outguess

outguess是一款开源的隐写工具,可以隐藏信息在图像和声音文件中。它使用了一种基于数据的方法,而不是基于修改的方法来隐藏信息,这使得它更加难以被检测到。

使用outguess隐写信息需要加密信息的密码key,也就是说我们需要找到key来找出jpg图片中隐写的信息。

按照图片隐写思路,第一步我们在图片属性中的详细信息中发现了内容:

这是一个很有意思的编码方式,叫做“社会主义核心价值观编码”,我们可以使用在线或者本地工具进行解码:

解码出“abc”,我们可以推断出这就是我们需要的key,现在我们可以使用以下命令使用outguess进行解密了:

outguess -k 'abc' -r mmm.jpg flag.txt

-k 指定key

-r 指定输入文件和输出文件

成功解出flag

考点:理解特殊编码方式、使用了特定工具进行的图片文件隐写

谁赢了比赛?(较难知识巩固题)

下载文件,发现里面是一张png格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的rar文件,我们进行文件分离,得到的压缩包中含有一张gif图片和flag.txt文件,我们尝试打开gif图片却发现压缩文件被加密了,因为没有找到其他提示所以我们优先进行爆破:

解压文件,发现这个gif真的有够长的,我们先使用stegsolve来逐帧查看,在第310帧发现了奇怪的图片:

尝试上交发现并不是flag,我们先将这一帧图片进行保存再继续分析:

最后我们发现在关闭红色通道(red plane 0)时会出现一张二维码,我们进行扫码即可获得flag

考点:LSB隐写

穿越时空的思念(知识巩固题)

下载文件,发现里面是一个mp3格式的音频文件

按照音频隐写思路,我们听出音频中含有摩斯电码的声音,音频的属性没有什么信息,我们接下来使用Audacity打开音频:

发现右声道存在摩斯电码,我们进行解码:

得到flag(这里出现了两段摩斯电码,第二段是第一段摩斯电码前半部分的重复内容,按照题目提示flag为小写的32位字符,我们不用管就行)

考点:音频双音轨隐藏信息、摩斯电码音频

[WUSTCTF2020]find_me(知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步我们在图片的备注中发现了盲文:

我们可以发现盲文的末尾含有等号,这说明这并不是真正的盲文内容,应该时经盲文加密后的内容(盲文翻译和盲文加密是两个东西)

我们使用相关在线网站解密得到flag:

考点:会查看图片属性、理解盲文加密与盲文翻译的区别

[SWPU2019]我有一只马里奥(知识巩固题)

下载文件,发现里面是一个exe格式的可执行文件

我们先直接运行,它会生成一个1.txt:

根据提示我们可以知道这是NTFS文件隐写,在前文交替数据流的内容中已经简介了这种隐写方式了,文件偷偷携带着附加的信息。

我们可以使用7z打开这个文件来探索它的隐藏内容,发现了flag:

考点:理解NTFS文件隐写

[GUET-CTF2019]KO(知识巩固题)

下载文件,发现里面是一份txt格式的文本:

鉴定为brainfuck编码,我们进行解码:

得到了flag

考点:理解brainfuck编码

[ACTF新生赛2020]base64隐写(新)

下载文件,发现里面是一份txt格式的文本(还有公众号的二维码图片,扫码获得提示):

我们可以看到一串串的base64编码内容,再根据题目名的提示我们可以判断这里存在base64隐写。

base64隐写原理(引用自文章:Base64隐写 | Lazzaro (lazzzaro.github.io))

原理

Base64的编码过程就是将文本字符对应成二进制后,再六个一组对应成索引,转为编码字符。如果字符串长度不是3的 倍数,则对应的二进制位数不是6的倍数,需要在末尾用0填充。若剩1个字符则在编码结果后加2个‘=’;若剩2个字符则 加1个‘=’。

Base64的解码过程,即先丢弃编码后面的‘=’,然后将每个base64字符对应索引转为6bit的二进制数,再8个一组转为ASCII码字符完成解码,最后若剩下不足8位的,则全部丢弃。

所以某些bit位在解码时会被丢弃,换句话说,这些bit值不会对解码结果产生影响。一个简单直观的例子就是QUJDRA和QUJDRC解码后都是ABCD。由此我们便可以将隐藏信息插入这些bit位中实现隐写。

这里再给个例子:

Terra这一字符串的长度为5,非3的倍数,在转为6位二进制字串时添加了两个0(红色加粗部分)。编码后的结果为VGVycmE=:

倘若添加的二进制值不全为0,虽然会改变“=”号前最后一个字符的值,使编码后的字符串变为VGVycmH=。但该字符串进行Base64解码的结果依然是Terra:

末尾有两个“=”字符的编码字符串同样如此,Lucy字符串正常编码应为THVjeQ==

修改后为THVjeV==,同上,进行base64解码结果依然是Lucy

若像这样对多个base64编码字符串结尾进行修改,即可隐藏更多的信息,这就是base64隐写。

(原文章:[MISC]Base64隐写-CSDN博客)

一串Base64的编码最多也只有4bit的隐写空间,所以实现隐写往往需要大量编码串。隐写时把明文的每个字符用8位二进制数表示,由此将整个明文串转为bit串,按顺序填入Base64编码串的可隐写位中即可实现隐写。

加密

# -*- coding: utf-8 -*-

import base64

flag = 'flag{Base64isF4n}' #flag

bin_str = ''.join([bin(ord(c)).replace('0b', '').zfill(8) for c in flag])

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('0.txt', 'rb') as f0, open('1.txt', 'wb') as f1: #'0.txt'是明文, '1.txt'用于存放隐写后的 base64

for line in f0.readlines():

rowstr = base64.b64encode(line.replace('\n', ''))

equalnum = rowstr.count('=')

if equalnum and len(bin_str):

offset = int('0b'+bin_str[:equalnum * 2], 2)

char = rowstr[len(rowstr) - equalnum - 1]

rowstr = rowstr.replace(char, base64chars[base64chars.index(char) + offset])

bin_str = bin_str[equalnum*2:]

f1.write(rowstr + '\n')

解密

d='''str

'''

e=d.splitlines()

binstr=""

base64="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

for i in e :

if i.find("==")>0:

temp=bin((base64.find(i[-3])&15))[2:]

#取倒数第3个字符,在base64找到对应的索引数(就是编码数),取低4位,再转换为二进制字符

binstr=binstr + "0"*(4-len(temp))+temp #二进制字符补高位0后,连接字符到binstr

elif i.find("=")>0:

temp=bin((base64.find(i[-2])&3))[2:] #取倒数第2个字符,在base64找到对应的索引数(就是编码数),取低2位,再转换为二进制字符

binstr=binstr + "0"*(2-len(temp))+temp #二进制字符补高位0后,连接字符到binstr

str=""

for i in range(0,len(binstr),8):

str=str+chr(int(binstr[i:i+8],2)) #从左到右,每取8位转换为ascii字符,连接字符到字符串

print(str)

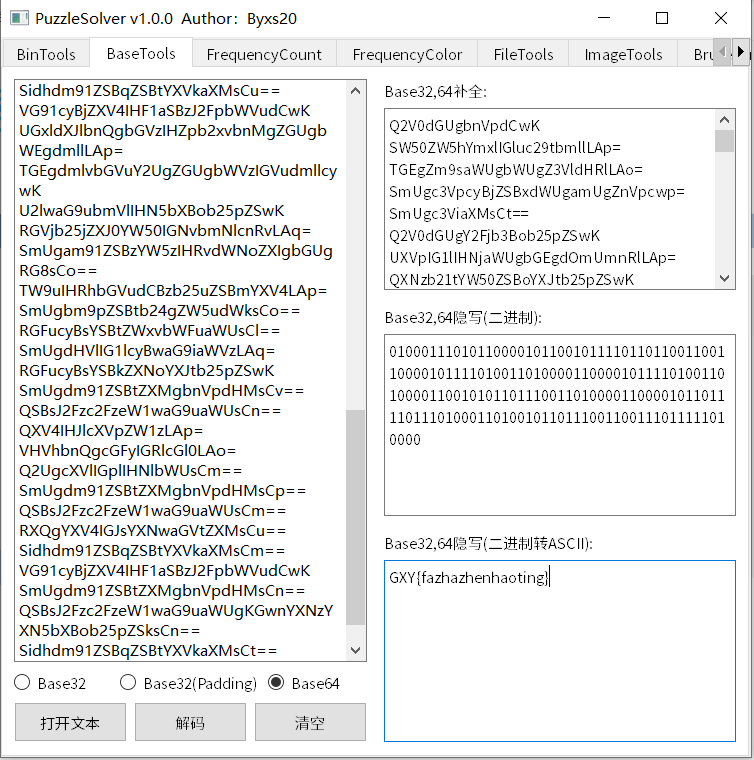

我们可以使用上面的脚本进行解密,或者使用另一个非常实用的自动化工具:puzzlesolver

它可以自动帮我们进行base64隐写的解密,直接获得flag:

考点:理解base64隐写

[GXYCTF2019]gakki(新)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的rar文件,我们进行文件分离,压缩文件被加密了,因为没有找到其他提示所以我们优先进行爆破:

解压出的flag.txt中包含一大堆乱序的字符:

这种乱序的文本在杂项题目里面我们优先进行字频统计并观察结果继续分析,在此我们可以使用网上有的脚本:(原文章[BUUCTF:GXYCTF2019]gakki_[gxyctf 2019]gakki-CSDN博客):

# -*- coding:utf-8 -*-

#Author: mochu7

alphabet = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- =\\{\\}[]"

strings = open('./flag.txt').read()

result = {}

for i in alphabet:

counts = strings.count(i)

i = '{0}'.format(i)

result[i] = counts

res = sorted(result.items(),key=lambda item:item[1],reverse=True)

for data in res:

print(data)

for i in res:

flag = str(i[0])

print(flag[0],end="")

puzzlesolver也拥有字频统计的功能:

或者使用在线工具https://uutool.cn/str-statistics/:

我们可以发现字频统计的结果中排列在前18的字符包含了flag

考点:文件分离、字频统计

[MRCTF2020]ezmisc(知识巩固题)

下载文件,发现里面是一张png格式的图片

按照图片隐写思路,第一步使用TweakPNG工具发现图片的crc校验出现错误,因此可能存在PNG宽高隐写

我们使用之前写的PNG宽高爆破脚本,可以得到正确的图片宽高,我们进行修改即可:

打开图片,发现了隐藏的flag

考点:PNG宽高隐写、理解爆破PNG宽高原理

[HBNIS2018]caesar(知识巩固题)

下载文件,发现里面是一份txt格式的文本:

根据密文特征与题目提示,我们可以确定加密方式为类凯撒密码的替换式密码加密,我们直接进行解密得到flag:

考点:理解类凯撒密码替换式密码加密

[HBNIS2018]低个头(脑洞)

下载文件,发现里面是一份txt格式的文本:

根据密文特征与题目提示,我们可以确定加密方式为键盘加密,你真的低个头直接进行解密得到flag:

考点:打开脑洞理解键盘加密

[SUCTF2018]single dog(新编码知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的rar文件,我们进行文件分离,解压出的1.txt中包含一大堆颜文字:

因为是没见过的加密方式,所以我们启用万能的互联网:

解密出flag

考点:文件分离、学会用搜索引擎去搜索相关加密方式

黑客帝国(知识巩固题)

下载文件,发现里面是一份txt格式的文本:

可以发现是数字和字母混合的字符串,里面的字母最大不超过“f”,说明是16进制的编码,我们进行解码:

发现是rar文件,我们保存为.rar的格式文件,又加密了,我们进行密码爆破:

解压后得到一张png格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以发现文件内容含有“JFIF”字符串,应该是属于jpg图片格式的特征,而文件头却是png图片格式的,文件头格式错误我们进行修复(可以挪用正常的jpg图片的文件头):

修复好的图片直接为我们展示了flag:

考点:文件头修复

[SWPU2019]伟大的侦探(新密码知识巩固题)

下载文件,发现是一个加密了的zip压缩文件,而里面的“密码.txt”可以解压出来进行分析:

我们可以使用010 editor中自带的一些编码方式尝试解码:

最后我们发现使用EBCDIC编码方式时出现了压缩包的密码:

解压文件,发现了一堆jpg格式的图片:

我们上网搜索就能搜索出相关的加密方式:

这样我们就可以对照相关的密码表进行解密得到flag了:

考点:理解使用不同编码方式恢复乱码、学会用搜索引擎去搜索相关加密方式、耐心

[MRCTF2020]你能看懂音符吗(新密码知识巩固题)

下载文件,发现里面是一个rar的压缩包,尝试解压失败我们使用010 editor查看:

文集那头除了问题,我们进行修复:

提取出一个docx文件:

里面是一堆音符,音符串结尾有等号我们猜测这不是正常的音乐而是一种加密方式,我们搜索相关加密方式:

发现了相关的加解密工具,进行解密即可得到flag:

考点:文件头修复、学会用搜索引擎去搜索相关加密方式

我吃三明治(新编码知识巩固题)

下载文件,发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

发现文件尾部含有插入的疑似jpg图片的文件并且文件头含有隐藏信息

我们先对隐藏信息进行分析,字符串全部由大写字母与数字组成,数字出现的仅有2-5组成

Base32

Base32 是一种数据编码机制,使用 32 个可打印字符(字母 A-Z 和数字 2-7)对任意字节数据进行编码的方案,编码后的字符串不用区分大小写并排除了容易混淆的字符,可以方便地由人类使用并由计算机处理。

可以猜测并发现是base32编码内容,解码即可得到flag:

考点:利用十六进制编辑器找到隐藏的信息、理解base32编码特征

[SWPU2019]你有没有好好看网课?(较难新编码新工具)

下载文件,发现里面是两个加密的zip的压缩包:

flag2.zip没有任何密码提示,也没有伪加密的情况,我们先对flag3.zip继续分析

flag3.zip的注释中提示了密码,我们进行爆破:

解压出内容:

我们打开flag.docx查看:

没有隐藏的内容,我们推测这里的内容5.20和7.11会是一种提示,图片可能含有隐藏信息我们之后再进行分析

MP4文件的分析思路

1. 如果视频内容较短,优先使用Kinovea等工具逐帧查看所有内容寻找隐藏内容

2. 使用010editor分析插入隐藏信息

3. 使用了特定工具的MP4隐写

按照思路加上前面的提示内容,我们优先逐帧查看(尤其是5秒和7秒左右)“影流之主.mp4”查看是否含有隐藏信息:

发现画面中的灯上隐藏了信息:

..... ../... ./... ./... ../

dXBfdXBfdXA=

第一段我们可以判断为敲击码(在线解密工具:Tap code – Encode and decode online - cryptii),第二段是base64编码,我们进行解密:

组合起来的内容并不是flag,我们推测是flag2.zip的解压密码,解压成功

发现里面是一张jpg格式的图片

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

发现了插入隐藏的flag

考点:压缩包密码爆破、MP4文件的分析、理解敲击码、利用十六进制编辑器找到隐藏的信息

[ACTF新生赛2020]NTFS数据流(知识巩固题)

下载文件,发现里面是一个rar的压缩包,解压后爆了一大堆txt文件,内容都是一样的:

按照题目提示,“NTFS数据流”说明flag.rar压缩包含有NTFS交换数据流隐藏数据,我们使用7z工具进行按照交替数据流方式排列查看:

可以发现293.txt文件携带着附加的信息就是flag

考点:理解交替数据流隐藏文件

sqltest(较难知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议发送的Line-base text data占比最多,我们优先过滤查看:

HTTP数据包还是有很多,我们导出HTTP对象看看:

可以发现攻击机一直在向index.php进行请求,看得出来是在使用GET请求修改URL来进行SQL注入

我们只好进行逐行分析,首先使用tshark进行导出更方便分析:

tshark -r sqltest.pcapng -Y "http.request" -T fields -e http.request.full_uri > data.txt

-r 读取文件

-Y 过滤语句

-T pdml|ps|text|fields|psml,设置解码结果输出的格式

-e 输出特定字段

http.request.full_uri http请求的uri部分

我们打开文件进行SQL注入过程的分析(为了方便分析,在此将所有%20替换为了空格):

(1~9行)获取information_schema.SCHEMATA中数据行数的长度,从中可以知道长度是1

(10~18行)获取information_schema.SCHEMATA中数据行数chr(53) = '5',

即infomation_schema.SCHEMATA有5行数据

information_schema.SCHEMATA中保存了所有数据库,所以总共爆出5个数据库

(1961行+6566行)获取每一个数据库的长度,这一部分是并发执行的

可以发现第一个数据库长度为18

第二个数据库长度为3

第三个数据库长度为7

第四个数据库长度为4

第五个数据库长度为5

(6264行+67417行)获取每一个数据库库名,并发执行

(418~426行)已经获取到了想要探测的库名“db_flag”,获取数据库information_schema.tables中数据行数的长度,从中可以知道长度是1

(427~435行)获取information_schema.tables中数据行数chr(49) = '1',即infomation_schema.tables有1行数据

information_schema.tables中保存了所有数据表,所以在“db_flag”中总共爆出1个数据表

(436~444行)获取数据表的长度,可以发现数据表的长度为7

(445-510行)获取数据表表名

(511~519)已经获取到了想要探测的表名“tb_flag”,获取数据库information_schema.COLUMNS中数据行数的长度,从中可以知道长度是1

(520~527行)获取information_schema.COLUMNS中数据行数chr(50) = '2',

即infomation_schema.COLUMNS有1行数据

information_schema.COLUMNS中保存了所有字段,所以在“db_flag”中总共爆出2个字段

(528~545行)获取每一个字段的长度,这一部分是并发执行的

可以发现第一个字段长度为2

第二个字段长度为4

(546~601行)获取每一个字段名,并发执行

(602~610行)已经获取到了想要探测的字段,获取db_flag.tb_flag中数据行数的长度,从中可以知道长度是1

(611~619行)获取db_flag.tb_flag中数据行数chr(49) = '1',

即db_flag.tb_flag有1行数据

db_flag.tb_flag中保存了所有数据,所以在“db_flag”中总共爆出1个数据

(620~627行)获取数据的长度,可以发现数据的长度为38

(628-972行)获取数据值

这一步就是我们要找的flag了,我们可以逐一手动提取,也可以写一个脚本提取一下。

(以下脚本来源于:BUU 流量分析 sqltest - 云千 - 博客园 (cnblogs.com))

我们知道注入语句为

id=1 and ascii(substr(((select concat_ws(char(94), flag) from db_flag.tb_flag limit 0,1)), {第i个字符}, 1))>{字符的ascii值}

我们把第i个字符和ascii值提取出来,取i变化时的值,脚本为:

import urllib.parse #导入 urllib.parse 模块,用于解码 URL 编码的字符串

f = open("data.txt","r").readlines() #打开 data.txt 文件并读取其中的所有行。f 是一个列表,每一行数据作为一个元素存储在列表中。

s = [] #初始化一个空列表 s,用于存储解析后的数据。

for i in range(627,972):

data = urllib.parse.unquote(f[i]).strip() #对从文件读取的一行数据进行 URL 解码,strip()用于去除两端的空白字符。

payload = data.split("and")[1] #通过 split("and") 方法获取 "and" 后面的部分。

positions = payload.find("from db_flag.tb_flag limit 0,1)), ") #寻找特定字符串 "from db_flag.tb_flag limit 0,1)), " 在 payload 中的位置。

data1 = payload[positions+35:].split(",")[0] #从 positions+35 位置开始提取数据,并在第一个逗号前截断,提取出一个表示数据位置或长度的值。

data2 = payload[positions+35:].split(">")[1] #从 positions+35 位置开始提取数据,并在 > 符号后截断,提取出一个 ASCII 码值。

s.append([data1,data2]) #将 data1 和 data2 作为一个列表,追加到 s 列表中。

for i in range(1,len(s)):

if s[i][0]!=s[i-1][0]:

print(chr(int(s[i-1][1])),end="")

print(chr(int(s[-1][1])))

#循环输出还原消息

输出得到flag

考点:SQL注入流量分析

john-in-the-middle(较难知识巩固题)

下载文件,发现里面是一个pcap格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议发送的Media Type占比最多,媒体文件我们尝试导出对象查看:

我们优先分析图片,使用010editor逐一查看没有发现不对劲的,我们开始使用stegsolve,发现了scanlines.png图片文件在很多通道中会显示一条线:

但在logo.png的一个通道中显示出了flag:

补充:StegSolve功能六——图像拼接

上网查了其他人的wp,发现在此应该使用Stegsolve的图像组合

发现logo.png有一条很可疑的直线,我们将它与scanlines.png进行图像拼接:

考点:提取流量包中的文件、LSB隐写(?)

[ACTF新生赛2020]swp(知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

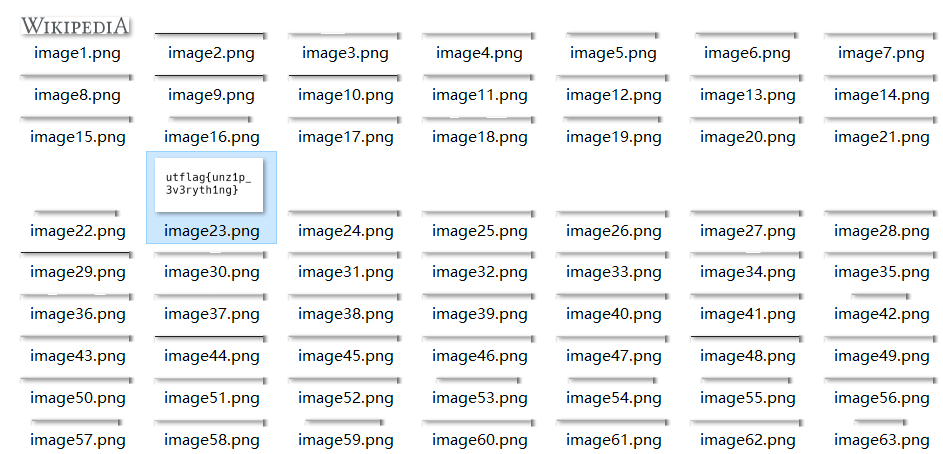

发现HTTP协议占比最多,看了下好像是有在文件传输,我们尝试导出对象查看:

值得注意的有secret.zip和hint.html(提示)文件,zip文件加密了我们先打开提示看看:

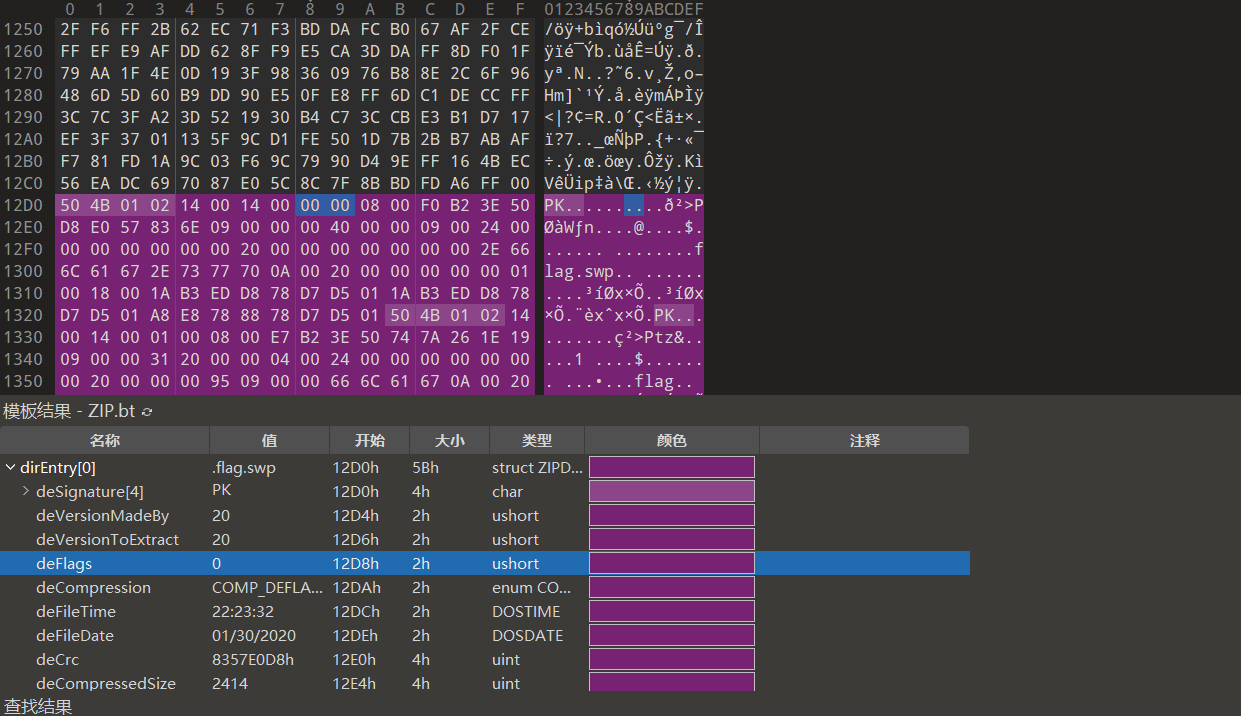

已经是明示zip存在伪加密了,我们进行修改解压即可在flag.swp文件中找到flag:

考点:提取流量包中的文件、寻找导出对象重点文件、理解zip伪加密原理

[UTCTF2020]docx(知识巩固题)

下载文件,发现里面是一个docx格式的表格文件,我们点击查看:

没发现藏着什么东西,因为如今的office办公软件的输出文件其实都是一个压缩包,包含着文件的xml文件、图片、视频等所有素材,我们将文件后缀改为.zip后打开查看找到了flag:

考点:理解office文件是一堆文件的压缩文件

[GXYCTF2019]SXMgdGhpcyBiYXNlPw==(知识巩固题)

下载文件,发现里面是一份txt格式的文本:

我们可以看到一串串的base64编码内容,我们可以判断这里存在base64隐写

在此我使用puzzlesolver自动进行base64隐写的解密:

考点:理解base64隐写

间谍启示录(新)

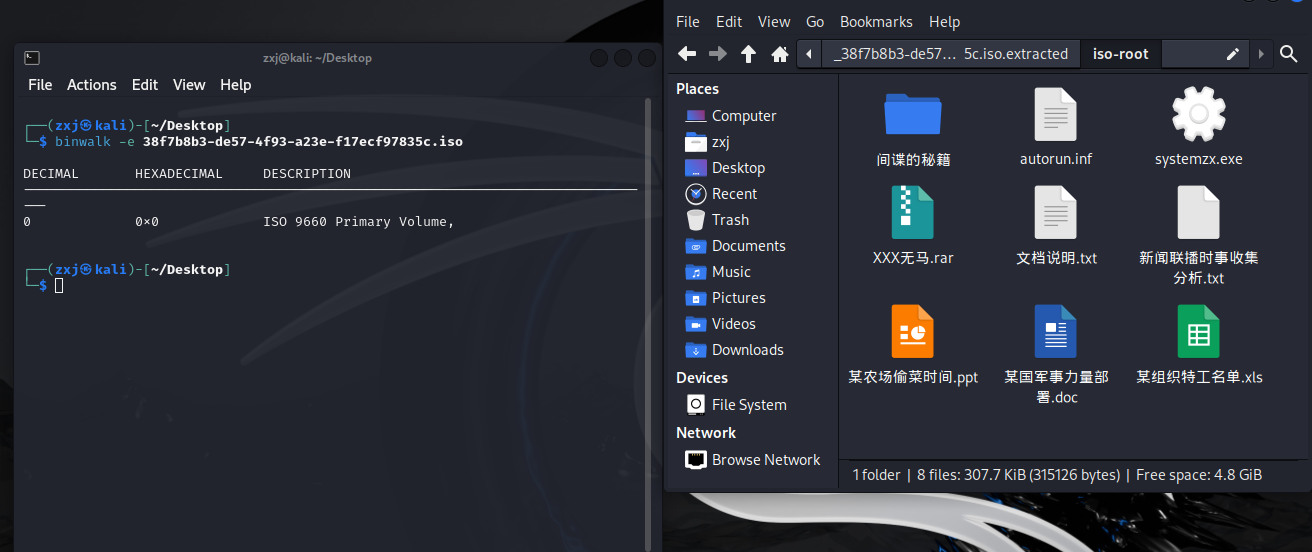

下载文件,发现里面是一个iso格式的文件:

ISO文件格式简介

带有 .iso 扩展名的文件是未压缩的存档磁盘映像文件,它代表光盘(如 CD 或 DVD)上的全部数据内容。基于 ISO-9660标准,ISO 映像文件格式包含光盘数据以及存储在其中的文件系统信息。 ISO 文件包含内容的精确副本的能力使其成为创建 CD/DVD 副本的完美文件类型,并且主要用于存储可引导数据以进行安装。大多数时候,ISO 文件被刻录到 USB/CD/DVD 作为可引导内容,用于引导机器进行安装。 ISO 文件的 MIME 类型为 application/x-iso9660-image。

映像文件中的内容各种各样,我们需要分情况分析,但首先我们用7z工具查看其中的内容:

我们进行解压,大部分是空文件,还有一个类似提示的说明:

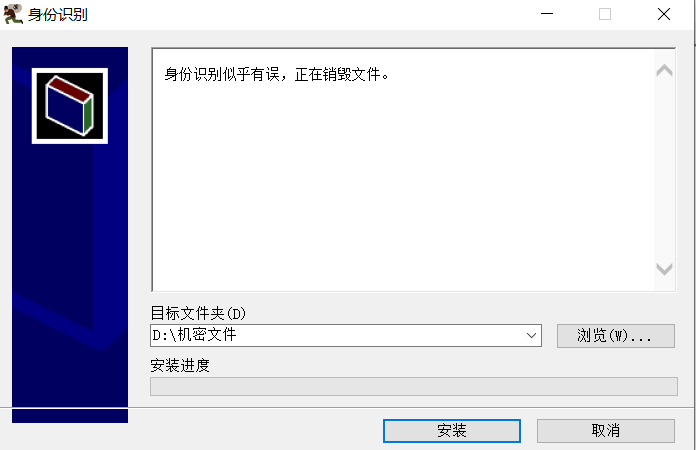

我们尝试运行exe文件:

我们可以发现它是一个自解压程序,貌似我们尝试获取机密时身份识别立刻生效将文件销毁了。

自解压程序简介

一个 SFX (SelF-eXtracting)自解压文件是压缩文件的一种,因为它可以不用借助任何压缩工具,而只需双击该文件就可以自动执行解压缩,因此叫做自解压文件。同压缩文件相比,自解压的压缩文件体积要大于普通的压缩文件(因为它内置了自解压程序),但它的优点就是可以在没有安装压缩软件的情况下打开压缩文件(文件类型为·exe格式)。

参考文章(https://blog.csdn.net/d_chunyu/article/details/103270353)

我们将该exe文件使用7z当做压缩包打开观察里面包含的内容:

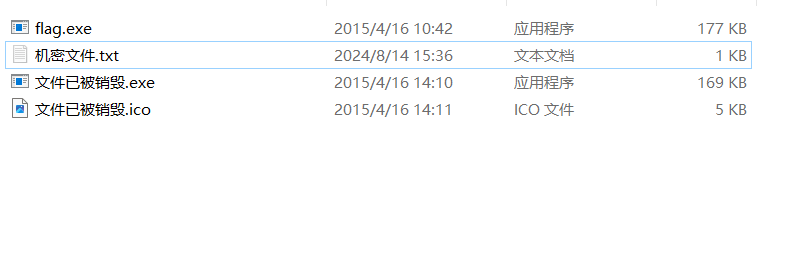

我们可以推测我们尝试获取机密时运行的是“flag.exe”文件,但很快接着运行了“文件已被销毁.exe”文件,我们将“systemzx.exe”进行解压并运行“flag.txt”即可得到flag机密文件:

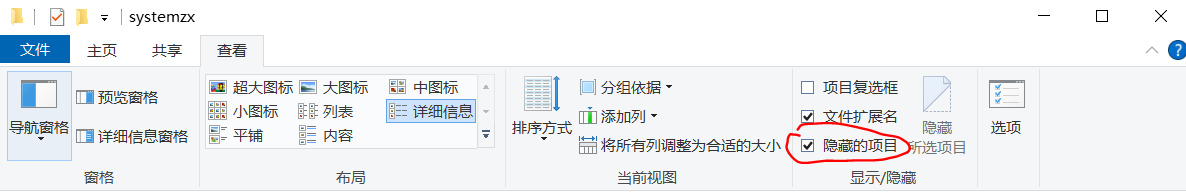

注意:这机密文件还是隐藏的,我们需要开启查看隐藏文件的选项才能看到:

补充:另一种思路

看到了不认识的后缀文件,我们使用010 editor打开,被模板解析后没有发现插入隐藏的文件,我们直接搜索文本“flag”:

发现了其中藏着的“flag.exe”,手动提取看似非常困难,我们使用工具自动提取:

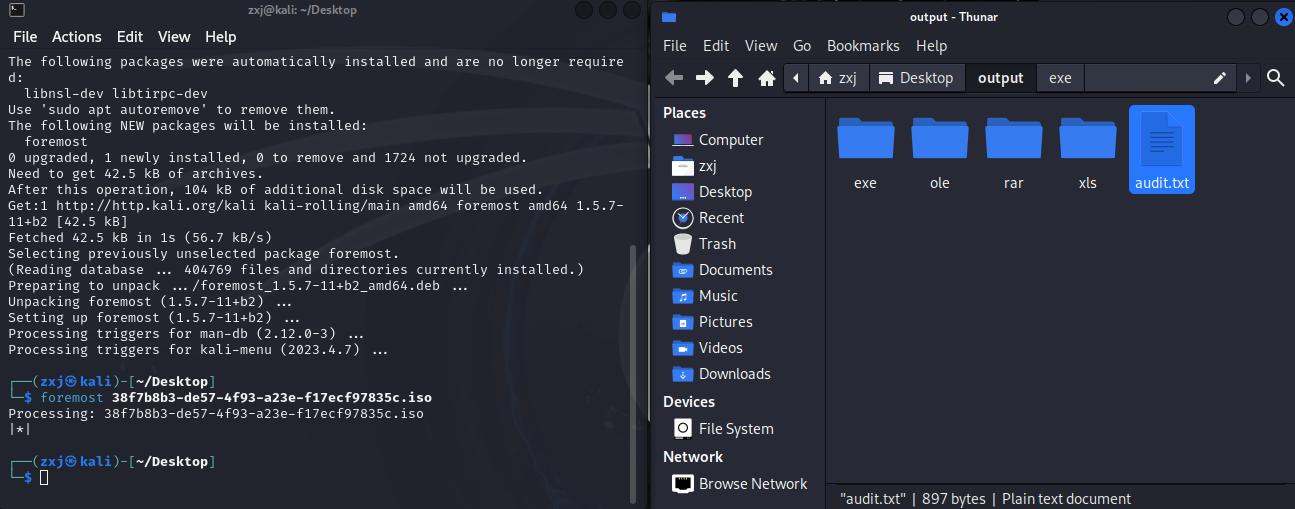

binwalk -e 38f7b8b3-de57-4f93-a23e-f17ecf97835c.iso

貌似无法分解,我们尝试使用foremost:

foremost 38f7b8b3-de57-4f93-a23e-f17ecf97835c.iso

我们发现foremost按照文件格式分解出了很多文件,我们一个个分析:

exe文件夹中自解压程序强行提取被损坏了

ole文件是看不懂的格式,先跳过

rar文件包含了“flag.exe”,运行即可得到flag

考点:理解iso文件格式、理解自解压程序

喵喵喵(较难知识巩固题)

下载文件,发现里面是一张png格式的图片

按照图片隐写思路,第一步无果,第二步也无果,我们优先使用stegsolve打开图片查看:

我们可以发现,当我们关闭红色通道(red plane 0)、绿色通道或是蓝色通道时,图片的上方出现了黑白的印记,很显然是二进制的信息,我们继续使用StegSolve进行分析:

Red plane 0含有隐藏信息

Green plane 0含有隐藏信息

Blue plane 0含有隐藏信息

Extract By 我们发现图片上方在关闭通道出现黑白的印记是横向的,因此按row(行)提取像素而不是column(列)

Bit Order 我们知道像素值是按最低位的修改进行隐写的,因此选LSB(像素值最低位作为第一位)

Bit Plane Order 设置RGB通道的顺序,默认RGB,多次尝试发现正确的排列顺序是BGR才会出现正确的隐藏信息

我们发现隐藏信息是一张png图片文件,我们点击Save Bin,将图片保存为.png格式的文件,发现打不开:

这里不知道为什么010 editor不能打开进行分析了(软件抽风),所以这里介绍另一种方法

我们点击Save Text保存保存输出,用Notepad++打开:

我们发现输出很奇怪,但没关系,我们按住alt键进行按列复制:

复制的内容放到cyberchef去掉换行符并进行十六进制编码:

我们将输出保存为png格式的图片发现010 editor还是打不开,那我们直接将十六进制格式的输出复制到010 editor里面(shift+ctrl+v):

修复文件头后即可打开图片:

可以发现是半张二维码,可以猜测这里存在PNG宽高隐写,我们使用脚本进行爆破:

修改宽高值,扫描二维码即可得到flag.rar的网盘下载地址,我们进行下载:

txt文件隐藏的信息思路

1.观察txt文件的属性说不定会有线索

2.txt文件里面是一堆空行可能存在snow隐写

3.存在NTFS隐写

观察文件属性也没有备注消息,我们猜测这里存在NTFS文件隐写,我们使用7z打开flag.rar却没发现交替数据流的信息,这里我们要使用专业的软件来查看NTFS文件隐写的软件:NtfsStreamsEditor

NTFS流隐写得用WinRAR解压(这里我也不清楚原理),解压后观察flag.txt的NTFS隐写流

发现了隐藏了flag.pyc文件,pyc 文件是 Python 编译后的字节码文件,可以提高运行速度,但也有一定的限制。在此我们应该先把pyc文件反编译回python源码,这里可以利用在线工具网站python反编译 - 在线工具 (tool.lu)进行反编译:

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 2.7

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

我们分析源码,发现flag的内容经过了加密,但给我们输出了密文

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

遍历字符串

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

这个循环遍历了字符串 flag 的每一个字符。对于每个字符,首先将字符的ASCII值(使用ord()函数)与当前位置的索引值 i 进行按位异或操作,然后将结果转换为一个字符(使用chr()函数)。

根据索引的奇偶性调整ASCII值

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

如果索引 i 是偶数,调整后的字符的ASCII值增加10;如果是奇数,ASCII值减少10。

生成密文

ciphertext.append(str(s))

将转换后的字符的ASCII值(转换为字符串形式)添加到ciphertext列表中。

列表反转

return ciphertext[::-1]

在返回最终的密文列表之前,列表被反转。

在此我们得编码写出解密脚本:

def decode(ciphertext):

# 反转密文列表

ciphertext = ciphertext[::-1]

flag = []

for i in range(len(ciphertext)):

s = int(ciphertext[i])

# 根据索引的奇偶性进行逆操作

if i % 2 == 0:

s -= 10

else:

s += 10

# 进行逆向的按位异或操作

original_char = chr(i ^ s)

flag.append(original_char)

# 将列表中的字符拼接成字符串

return ''.join(flag)

ciphertext = [

'96', '65', '93', '123', '91', '97', '22', '93', '70', '102',

'94', '132', '46', '112', '64', '97', '88', '80', '82', '137',

'90', '109', '99', '112'

]

# 解密得到的flag

flag = decode(ciphertext)

print("解密后的flag是:", flag)

得到flag

考点:理解LSB隐写原理、学会利用工具、文件头修复、PNG宽高隐写、理解爆破PNG宽高原理、理解NTFS流隐写隐藏文件、pyc文件反编译、逆向解密脚本编写

小易的U盘(新)

下载文件,发现里面是一个iso格式的文件。首先我们用7z工具查看其中的内容:

我们找到了flag.txt,打开查看:

这里提示flag还没生成,我们按照提示应该注意可以生成flag的程序,就是上方一堆autoflag.exe的副本

最下方还有个autorun.inf文件,我们查看其中内容:

inf文件格式简介

inf 文件是 Windows 系统中非常重要的配置文件,主要用于驱动程序安装和设备配置。它们以结构化的方式包含了安装过程的所有指令,使得操作系统能够正确安装和配置硬件设备。

[AutoRun] 这个节通常用于指定在某个特定条件下自动运行的命令或程序

Open 这一行指示系统在特定情况下自动运行指定的程序或命令

我们可以推测autoflag - 副本 (32)是正确生成flag的程序我们尝试运行:

要分析exe文件我们要使用反编译软件——IDA

IDA简介

IDA是一个反编译器,同时具备调试器的功能。功能非常强大,几乎所有的逆向题目都需要用到它。

我们使用IDA进行分析:

看不懂?没事,这是misc方向的题目而不是reserve方向的题目,因此我们直接搜索字符串

按下shift+F12可以查看exe中的字符串,找到了flag

我们也可以按下F5进行反编译查看源码,可以推测报错的原因是找不到flag.txt文件:

考点:理解iso文件格式、会使用IDA打开文件查找字符串

[RoarCTF2019]黄金6年

下载文件,发现里面是一个mp4格式的视频。

按照思路,我们优先逐帧查看视频是否含有隐藏信息,发现了一闪而过的二维码:

有key2,那就有key1,我们仔细寻找:

我们尝试将key作为flag上交,发现不是。

按照思路,我们应该继续对mp4文件进行分析。

MP4文件格式简介

MP4文件中的所有数据都装在box(QuickTime中为atom)中,也就是说MP4文件由若干个box组成,每个box有类型和长度,可以将box理解为一个数据对象块。box中可以包含另一个box,这种box称为container box。一个MP4文件首先会有且只有一个“ftyp”类型的box,作为MP4格式的标志并包含关于文件的一些信息;之后会有且只有一个“moov”类型的box(Movie Box),它是一种container box,子box包含了媒体的metadata信息;MP4文件的媒体数据包含在“mdat”类型的box(Midia Data Box)中,该类型的box也是container box,可以有多个,也可以没有(当媒体数据全部引用其他文件时),媒体数据的结构由metadata进行描述。

参考文章:https://blog.csdn.net/qq_45186086/article/details/110499149

我们用010 editor打开:

可以发现除了上述的5中box最底下还出现了奇怪的box,我们分析发现这是base64编码后的内容,我们使用cyberchef进行解码:

发现是rar文件,我们进行保存,发现需要密码,我们推测密码就是前面解出来的key:iwantplayctf

解压即可得到flag

考点:MP4文件的分析、利用十六进制编辑器找到隐藏的信息

[WUSTCTF2020]alison_likes_jojo(新工具)

下载文件,发现里面是两张jpg格式的图片,我们先对第一张进行分析

按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

我们可以在结尾发现插入隐藏的zip文件,我们进行文件分离,发现它加密了,并且不存在伪加密的情况,我们只好进行爆破:

我们解压文件,发现了“beisi.txt”文件,里面的内容我们可以使用cyberchef进行自动解密(我们也可以看出文件名提示我们这是base加密):

我们开始对第二张图片进行分析

按照图片隐写思路,第一步、第二步、第三步、第四步无果,我们可以推测这是使用了特殊的隐写工具进行的隐写,并且上一步得到的字符串“killerqueen”极有可能是隐写的密码

按照特殊隐写工具的使用顺序,我们先使用最广泛使用的steghide

steghide extract -sf jljy.jpg -p killerqueen

发现并没有使用steghide

我们使用下一个工具——outguess

Outguess——第二使用的jpeg特定图片隐写工具

outguess -k killerqueen -r jljy.jpg -t 1.txt

-k 指定密码

-r 指定图片文件

-t 指定输出文件

我们可以发现隐藏的flag

考点:文件分离、压缩包密码爆破、使用了特定工具进行的图片文件隐写

[安洵杯 2019]吹着贝斯扫二维码(新)

下载文件,发现里面是一堆没有后缀名的文件以及加密的flag.zip,(没有伪加密的情况)我们从flag.zip的备注中发现了信息:

对没有后缀的文件我们先用010 editor打开进行分析,发现是jpg图片文件:

同时我们可以发现文件尾的后边有插入的数字,我们可以推测这存在着一定的规律:

我们可以在当前目录下使用命令提示符给所有文件加上.jpg的后缀:

ren * *.jpg

ren 重命名文件

注意:此时flag.zip的后缀也被改为.jpg了,我们应该改回.zip后缀

我们可以发现图片都是零散的二维码碎片,我们应该用图片编辑软件进行拼图(这里我使用的是GIMP),我们可以先从二维码的左上、右上、左下、三个定位点开始,结合之前得到每个图片文件尾出现的数字,我们可以编写一个脚本,实现将所有图片最后两位字节提取出来并且作为图片的文件名方便我们拼图:

import os

from PIL import Image

#目录路径

dir_name = r"./"

#获取目录下文件名列表

dir_list = os.listdir('./')

#print(dir_list)

#从列表中依次读取文件

for file in dir_list:

if '.jpg' in file:

f=open(file ,'rb')

n1 = str(f.read())

n2 = n1[-3:]

#经过测试发现这里要读取最后3个字节,因为最后还有一个多余的字节,不知道是不是转字符串的原因导致在末尾多了一个字符

#print(file) #输出文件内容

#print(n2)

f.close() #先关闭文件才能重命名,否则会报`文件被占用`错误

os.rename(file,n2+'.jpg') #重命名文件

引用文章:https://blog.csdn.net/m0_46631007/article/details/119965593

按照顺序进行排列(使用GIMP的标尺工具):

我们扫描二维码,得到了以下内容:

我们可以推测这是压缩包中备注的编码过程,我们进行逆向解码(数字85代表base85,64代表base64,13代表ROT13,16代表HEX,这里需要大家对数字代表的编码有一定程度的敏感):

出现字符串,我们推测这是zip文件的解压密码,我们进行解压得到flag

考点:二维码图片拼接、对数字代表的编码有一定程度的敏感

补充:使用自动拼接的脚本(来源:https://www.cnblogs.com/m718/p/14132769.html)

# coding=utf-8

# python3

import os

from PIL import Image

# 图片压缩后的大小

width_i = 134

height_i = 130

# 每行每列显示图片数量

row_max = 6

line_max = 6

# 存储图片路径和对应的排序数字

all_path = []

# 文件夹路径

dir_name = r"D:\pythonlearning\pythonProject\吹着贝斯扫二维码"

# 获取文件夹下所有.jpg文件的列表

dir_list = [f for f in os.listdir(dir_name) if f.endswith('.jpg') and not f.startswith('__pycache__')]

# 从每个文件末尾提取数字并排序

for file in dir_list:

try:

with open(os.path.join(dir_name, file), 'rb') as f:

f.seek(-6, os.SEEK_END) # 移动到文件末尾的前6个字节

last_bytes = f.read(6) # 读取末尾的6个字节

# 查找FF D9标记

ff_d9_index = last_bytes.rfind(b'\xff\xd9')

if ff_d9_index != -1:

# 读取FF D9之后的字节

number_bytes = last_bytes[ff_d9_index+2:]

# 将字节转换为整数

file_num = int.from_bytes(number_bytes, byteorder='big')

all_path.append((file_num, os.path.join(dir_name, file)))

else:

print(f"File {file} does not contain 'FF D9'")

except Exception as e:

print(f"Error processing file {file}: {e}")

# 按文件末尾的数字排序

all_path.sort(key=lambda x: x[0])

# 创建新图片

toImage = Image.new('RGBA', (width_i * line_max, height_i * row_max))

# 拼接图片

for i, (_, file_path) in enumerate(all_path):

if i >= row_max * line_max:

break # 只处理需要的图片数量

pic_file_head = Image.open(file_path)

tmppic = pic_file_head.resize((width_i, height_i))

loc = (i % line_max * width_i, i // line_max * height_i)

toImage.paste(tmppic, loc)

# 保存图片

toImage.save('merged.png')

print("Merged image saved as 'merged.png'")

弱口令(较难新工具)

下载文件,发现是一个加密的压缩包

按照遇到含有密码的压缩包思路,我们首先注意观察压缩包是否有备注:

这是纯由空格和tab键组成的空白内容,这种可能是摩斯电码或者是snow隐写,我们先尝试摩斯电码,将空格转换成“.”,tab转换成“-”:

解压文件得到一张png格式的图片

这道题目密码的提示并不全面,并不是一道好题目,以下分析均来源于其他人的WP

使用密钥123456,对应题目“弱口令”。

按照png图片特殊隐写工具的使用顺序,我们先使用最广泛应用的脚本zsteg

Zsteg——第一使用的png特定图片隐写工具

zsteg 女神.png -a -v

-a 对所有信道所有可能进行全方面扫描

-v 提取出有效数据并显示出来

发现并没有使用zsteg

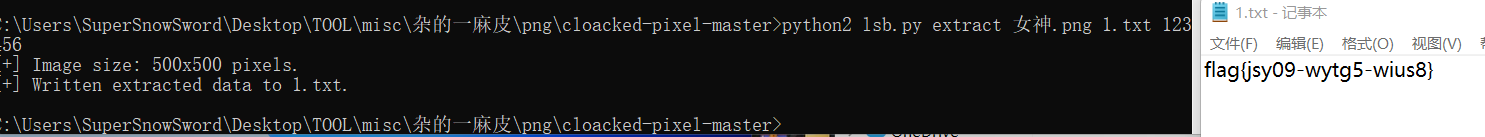

我们使用下一个工具——cloacked-pixel

Cloacked-pixel——第二使用的png特定图片隐写工具

下载地址

GitHub - livz/cloacked-pixel: LSB steganography and detection

python2 lsb.py extract 女神.png 1.txt 123456

得到flag

考点:注意观察压缩包是否有备注、使用了特定工具进行的图片文件隐写

从娃娃抓起(新)

下载文件发现里面是两个txt文件,一个进行了提示:

密文:

这里考察了我们对中国电子信息发展历史的了解或编码的眼界,我们按照提示可以看出第一段是中文电码,第二段是五笔输入法的输入

中文电码

中文电码,又称中文商用电码、中文电报码或中文电报明码,原本是于电报之中传送中文信息的方法。它是第一个把汉字化作电子讯号的编码表。

自摩尔斯电码在1835年发明后,一直只能用来传送英语或以拉丁字母拼写的文字。1873年,法国驻华人员威基杰(S·A·Viguer)参照《康熙字典》的部首排列方法,挑选了常用汉字6800多个,编成了第一部汉字电码本,名为《电报新书》。后由我国的郑观应将其改编成为《中国电报新编》。这是中国最早的汉字电码本。中国人最早研制的电报机华侨商人王承荣从法国回国后,与福州的王斌研制出我国第一台电报机,并呈请政府自办电报。清政府拒不采纳。

在此我们使用在线网站进行解密

五笔输入法

五笔字型输入法(简称:五笔)是王永民在1983年8月发明的一种汉字输入法。开创了汉字输入能直接用标准键盘,可以像西文一样方便快捷“盲打”输入的新纪元,避免了中国计算机产业(PC)的“畸形”。因为发明人姓王,所以也称为“王码五笔。五笔字型完全依据笔画和字形特征对汉字进行编码,是典型的形码输入法。

在此我们使用搜狗五笔输入法进行输入:

按照提示,我们使用cyberchef将“人工智能也要从娃娃抓起”这句话转为md5,得到flag

考点:理解中文编码、理解五笔输入法、理解其对中国汉字信息化的意义

Mysterious(较难)

下载文件,发现里面是一个exe格式的文件,我们运行会让我们输入密码:

我们使用IDA进行打开,IDA的系统介绍将会放在reverse专题,这里不多做介绍

按照misc方向的逆向思路,我们优先查看字符串(shift+F12):

可以发现“well done”的字符串,我们双击可以跳转到其地址:

我们可以看出包含这些字符串的函数名称,我们双击跳转:

可以发现我们跳转到了这个函数底下,显示的是该函数的汇编代码,我们按下F5进行反编译即可得到伪C代码:

int __stdcall DialogFunc_0(HWND hWnd, int a2, int a3, int a4)

{

int v4; // eax

char Source[260]; // [esp+50h] [ebp-310h] BYREF

_BYTE Text[257]; // [esp+154h] [ebp-20Ch] BYREF

__int16 v8; // [esp+255h] [ebp-10Bh]

char v9; // [esp+257h] [ebp-109h]

int Value; // [esp+258h] [ebp-108h]

CHAR String[260]; // [esp+25Ch] [ebp-104h] BYREF

memset(String, 0, sizeof(String));

Value = 0;

if ( a2 == 16 ) // 如果接收到 WM_CLOSE 消息

{

DestroyWindow(hWnd); // 销毁窗口

PostQuitMessage(0); // 结束消息循环

}

else if ( a2 == 273 ) // 如果接收到 WM_COMMAND 消息

{

if ( a3 == 1000 ) // 如果控件ID是1000(按钮或其他控件)

{

GetDlgItemTextA(hWnd, 1002, String, 260); // 从控件ID为1002的文本框获取输入字符串

strlen(String); // 计算字符串长度

if ( strlen(String) > 6 ) // 如果字符串长度大于6

ExitProcess(0); // 退出程序

v4 = atoi(String); // 将字符串转换为整数

Value = v4 + 1; // 将整数值加1

if ( v4 == 122 && String[3] == 120 && String[5] == 122 && String[4] == 121 )

{

strcpy(Text, "flag"); // 将 "flag" 复制到Text数组

memset(&Text[5], 0, 0xFCu); // 将 Text[5] 之后的内容清零

v8 = 0;

v9 = 0;

_itoa(Value, Source, 10); // 将 Value 转换为字符串并存储在 Source

strcat(Text, "{"); // 将 "{" 添加到 Text 末尾

strcat(Text, Source); // 将 Value 的字符串形式添加到 Text

strcat(Text, "_"); // 将 "_" 添加到 Text

strcat(Text, "Buff3r_0v3rf|0w"); // 将 "Buff3r_0v3rf|0w" 添加到 Text

strcat(Text, "}"); // 将 "}" 添加到 Text

MessageBoxA(0, Text, "well done", 0); // 显示消息框,内容为 Text

}

SetTimer(hWnd, 1u, 0x3E8u, TimerFunc); // 设置一个1秒的定时器

}

if ( a3 == 1001 ) // 如果控件ID是1001

KillTimer(hWnd, 1u); // 停止定时器

}

return 0;

}

我们可以看出题目对我们输入的字符串要求是“长度小于等于6”、“字符串转换为整数后为122”、“字符串的第4位转换ascii码值为120即字符串第4位为x”、“字符串的第6位转换ascii码值为122即字符串第6位为z”、“字符串的第5位转换ascii码值为122即字符串第5位为y”(字符串第1位为string[0])

那么我们可以得出当我们输入的字符串为“122xyz”时,程序会将我们输入的字符串转换为整数+1的值与“_Buff3r_0v3rf|0w”结合起来形成的flag,即“123_Buff3r_0v3rf|0w”

我们得到了flag

考点:IDA的使用、程序分析

[GUET-CTF2019]zips(新)

下载文件,发现是一个加密的压缩包

按照遇到含有密码的压缩包思路,第一步、第二步无果,我们只好进行爆破:

解压后,里面又是一个加密的压缩包

按照遇到含有密码的压缩包思路,第一步无果,第二步我们发现了伪加密的情况,我们进行修改:

解压文件,发现了加密的zip文件和.sh文件:

.sh和.bat文件

两者都属于shell脚本,用于在计算机上使用命令。

二者的区别源于使用对象不同,bat主要是运行在Windows 的shell脚本完成一系列的项目文件集合启动,集成多项依赖加载执行;sh 脚本是运行在Unix系统的shell脚本,方便部署应用。

我们使用任意文本编辑器都可以查看.sh的内容,我们查看:

#!/bin/bash

#

zip -e --password=`python -c "print(__import__('time').time())"` flag.zip flag

zip -e:

- -e 选项表示创建加密的ZIP文件。生成的ZIP文件会要求输入密码才能解压缩。

--password=:

- 这个选项用于指定ZIP文件的密码。密码通过反引号(`...`)中的命令动态生成。

反引号中的Python命令:

- python -c "print(__import__('time').time())":这是一个内联Python命令。

- python -c "..." 允许你在命令行中直接运行Python代码。

- __import__('time').time() 调用了Python的time模块,并获取当前时间的时间戳

时间戳

我们需要知道,时间是不断流逝的,简单地说时间戳在计算机里面表示时间的每一刻,是一串不断随时间流逝增长的数字,每度过一个时刻时间戳就会进行增长(一般按秒增长)

也就是说目前的计算机所能记录的极限时间戳为999999999999,即到了33658-09-27 09:46:39(北京时间)这一刻计算机的时间戳将会归零回归到1970-01-01 08:00:00(北京时间)

我们知道了zip压缩包的密码是其创建时的时间戳,我们使用查看文件属性并进行转换即可:

密码错误,可能存在相关时差,但最多也不会超过一年,因此我们以“15”开头,爆破剩下8位数字,我们可以进行纯数字掩码爆破:

还是爆破不出来,我们推测可能是按毫秒的时间戳,我们按照毫秒时间戳格式来(此时掩码应该减少几位):

还是解不出来,我们推测是python输出的时间戳与在线转换的不同,我们观察:

后边有这么多位!爆破需要60分钟左右,直接否定了这个方法

还是没有结果,我们可以推测不同版本的python的输出不同,我们使用python2输出时间戳:

可以发现后边只输出了两位数字,我们进行爆破得到了正确密码

解压文件,得到flag

考点:压缩包爆破、压缩包伪加密、理解时间戳的概念、跳转思路

zip(新)

下载文件,里面是一堆加密的zip压缩文件,并且内部只有一个很小的txt文件:

每个文件大小都只有4bit,这里我们可以考虑CRC爆破的情况

CRC爆破

CRC的全称是循环冗余校验,不同长度的常数对应着不同的CRC实现算法,CRC32表示会产生一个32bit(8位十六进制)的校验值。在产生CRC32时,源数据块的每一位都参与了运算,因此即使数据块中只有一位发生改变也会得到不同的CRC32值,利用这个原理我们可以直接爆破出加密文件的内容。由于CPU能力,CRC碰撞只能用于压缩文件较小的情况。

我们使用以下python2脚本(来源于CTF解题技能之压缩包分析进阶篇 - FreeBuf网络安全行业门户):

#coding:utf-8

import zipfile

import string

import binascii

def CrackCrc(crc):

for i in dic:

for j in dic:

for p in dic:

for q in dic:

s = i + j + p + q

if crc == (binascii.crc32(s) & 0xffffffff):

# 在 Python 2.x 中,binascii.crc32 的结果是有符号整数,为了与CRC32的无符号整数比较,需要 & 0xffffffff

f.write(s)

return

def CrackZip():

for I in range(68):

file = 'out' + str(I) + '.zip'

f = zipfile.ZipFile(file, 'r')

GetCrc = f.getinfo('data.txt')

crc = GetCrc.CRC # 获取 ZIP 文件中 data.txt 文件的 CRC32 值

CrackCrc(crc)

dic = string.ascii_letters + string.digits + '+/='

# dic 包含所有可能的字符,包括大小写字母、数字以及 '+/='

f = open('out.txt', 'w')

CrackZip()

f.close()

主要功能

CrackCrc(crc):- 这是一个暴力破解函数,遍历

dic中的所有可能字符组合,尝试找到与输入的CRC32值相匹配的4字符字符串。(因为每个压缩包中的内容只有4bit大小,因此只包含4字符的循环碰撞) s = i + j + p + q:拼接4个字符,生成一个4字符字符串。binascii.crc32(s) & 0xffffffff:计算字符串的CRC32值,并与目标CRC32值(crc)比较。- 如果找到匹配的字符串,立即写入

out.txt文件,并终止函数。

- 这是一个暴力破解函数,遍历

CrackZip():- 这个函数负责遍历68个ZIP文件(因为它们名为

out0.zip到out67.zip),并从每个文件中提取data.txt文件的CRC32值。 - 然后,它调用

CrackCrc(crc)函数来尝试破解该CRC32值。

- 这个函数负责遍历68个ZIP文件(因为它们名为

dic:- 包含了所有可能的字符,用于生成4字符的排列组合。字符集包括:

- 所有大小写英文字母:

abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ - 数字:

0123456789 - 特殊字符:

+/=

- 所有大小写英文字母:

- 包含了所有可能的字符,用于生成4字符的排列组合。字符集包括:

- 文件操作:

out.txt文件用于存储找到的匹配字符串。

脚本输出的out.txt内容经base64编码,我们进行解码可以得到奇怪的内容:

我们保存输出后使用010 editor打开分析:

貌似是文件头确实,我们可以根据文件尾分析这是什么文件

没有经验的同学们可以将文件尾拿去搜索,看看是什么文件的文件尾:

那么可以确定是rar文件了,我们进行文件头修复即可:

解压后还是没有得到flag:

我们重新开始分析构造的rar文件,发现在他的备注里面藏着flag:

考点:CRC爆破、文件头修复、注意观察压缩包是否有备注

[UTCTF2020]file header(知识巩固题)

下载文件,是一个打不开的png格式,按照题目提示修复该文件的文件头直接得到了flag:

考点:文件头修复

[XMAN2018排位赛]通行证(知识巩固题)

一段文字,一眼base64,进行解码:

发现顺序不正确,这种调换顺序的密码让人想要尝试栅栏密码(发现解密的方式不行,那就加密出现flag的格式):

尝试上交,发现不是flag

flag的内容并不通顺,我们猜测是存在替换式密码,优先使用ROT13尝试解密,发现了正确的flag:

考点:对相关密码的敏感(可以参考https://www.cnblogs.com/handsomexuejian/p/18305321)

[WUSTCTF2020]girlfriend(新工具)

下载文件,发现里面是一个wav格式的音频文件

播放音频,发现是电话拨号音

DTMF拨号音

DTMF拨号音在拨打电话时,用于发送拨号信息。每按一个数字键,电话会发出一个特定的双音调组合,通过电话线路传送到交换机,交换机接收到这些音调后,可以识别出用户所拨的号码,并将呼叫路由到目标电话。

通过电话拨号,用户可以向远程设备发送DTMF信号,控制设备的开关、调整设置等。例如,早期的一些家用自动化系统、报警系统等可以通过电话的DTMF信号进行远程控制。

每个按键对应两个特定频率的音调组合,一个来自低频组,一个来自高频组。由于每个按键产生独特的音调组合,因此可以精确传递按键信息。

如果是拨号音,那么我们就可以使用相关工具进行分析——dtmf2num.exe

dtmf2num

一款可以将dtmf拨号音转换成数字的软件

下载后我们使用以下命令:

dtmf2num.exe girlfriend.wav

解出了数字999 666 88 2 777 33 6 999 4 444 777 555 333 777 444 33 66 3 7777

补充:网上也发现了使用python相关库识别的脚本:

import scipy.io.wavefile as wav

import scipy.fftpack as fft

# 读取音频文件

fs, data = wav.read('dtmf.wav')

# 计算帧长

frame_length = int(fs * 0.01) # 10ms

# 分帧

frames = []

for i in range(0, len(data), frame_length):

frame = data[i:i+frame_length]

frames.append(frame)

# 识别拨号音

for frame in frames:

# 计算 FFT

fft_result = fft.fft(frame)

# 计算频率分量

frequencies = fft.fftfreq(len(fft_result)) * fs

# 计算振幅分量

amplitudes = abs(fft_result)

# 找到最大振幅对应的频率

max_amplitude_index = amplitudes.argmax()

max_frequency = frequencies[max_amplitude_index]

# 根据频率判断是哪个拨号音

if max_frequency in (697, 770):

print('拨号音:1')

elif max_frequency in (697, 770, 852, 941):

print('拨号音:2')

elif max_frequency in (770, 852):

print('拨号音:3')

elif max_frequency in (770, 852, 941, 1209):

print('拨号音:4')

elif max_frequency in (770, 941):

print('拨号音:5')

elif max_frequency in (852, 941, 1209, 1336):

print('拨号音:6')

elif max_frequency in (941, 1209):

print('拨号音:7')

elif max_frequency in (697, 770,852,941,1209,1336):

print('拨号音:8')

elif max_frequency in (770, 852, 941, 1209, 1336):

print('拨号音:9')

elif max_frequency in (941):

print('拨号音:*')

elif max_frequency in (941, 1336):

print('拨号音:0')

elif max_frequency in (941, 1209, 1336):

print('拨号音:#')

这里也需要大家平时的积累或是联想能力了,这些数字与拨号按键有关,那么与拨号按键有关的就是九键输入的方式了:

以前用按键手机的时候就是按下几次数字就会出现相应数字的第几个字母,因此解密可以出来YOUREMYGIRLFRIENDS,即为flag

考点:理解DTMF拨号音、能够联想到九键输入法

[DDCTF2018](╯°□°)╯︵ ┻━┻(脑洞)

下载文件,txt的内容如下:

最底下的字符串一眼16进制编码,我们进行转码:

是乱码

这里我们需要了解一下十六进制编码是如何将字符串转换成一串十六进制数字的:

十六进制编码是如何将字符串转换成一串十六进制数字的

获取字符的ASCII值->将ASCII值转换为十六进制->组合十六进制值

如:'C' → ASCII: 67 → Hex: 43

我们现将得到的十六进制第一个十六进制值转换为十进制(ASCII值),发现远大于ASCII表中含有的128位字符:

根据做题经验(我遇到过相关的题目,我认为正常思路可能是每128位数后ASCII值就重新开始从0算起),我们将得到的十六进制字符串两两组合成十六进制值后转换成十进制,再减去128,最后将ASCII值(十进制值)转换成字符:

# 假设 data 是十六进制字符串

data = 'd4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1b2e2e5e2b5b4e4b8b7e6e1e1b6b9e4b5e3b8b1b1e3e5b5b6b4b1b0e4e6b2fd'

# 遍历 data,每两个字符作为一个十六进制数,转换为十进制,再转换为对应的 ASCII 字符

result = ''

for i in range(0, len(data), 2):

# 获取两个字符,组成一个十六进制数

hex_value = data[i:i+2]

# 将十六进制数转换为十进制并减去128

decimal_value = int(hex_value, 16) -128

# 将十进制数转换为对应的 ASCII 字符

result += chr(decimal_value)

# 输出转换后的字符串

print(result)

得到了flag

(不知道为什么以上的答案错误了,这里贴出[BUUCTF:[DDCTF2018](╯°□°)╯︵ ┻━┻_ddctf2018╯︵ ┻━┻-CSDN博客](https://blog.csdn.net/mochu7777777/article/details/105324802)写的正确脚本)

# -*- coding:utf-8 -*-

# author: mochu7

def hex_str(str):#对字符串进行切片操作,每两位截取

hex_str_list=[]

for i in range(0,len(str)-1,2):

hex_str=str[i:i+2]

hex_str_list.append(hex_str)

print("hex列表:%s\n"%hex_str_list)

hex_to_str(hex_str_list)

def hex_to_str(hex_str_list):

int_list=[]

dec_list=[]

flag=''

for i in range(0,len(hex_str_list)):#把16进制转化为10进制

int_str=int('0x%s'%hex_str_list[i],16)

int_list.append(int_str)

dec_list.append(int_str-128)#-128得到正确的ascii码

for i in range(0,len(dec_list)):#ascii码转化为字符串

flag += chr(dec_list[i])

print("转化为十进制int列表:%s\n"%int_list)

print("-128得到ASCII十进制dec列表:%s\n"%dec_list)

print('最终答案:%s'%flag)

if __name__=='__main__':

str='d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd'

print("字符串长度:%s"%len(str))

hex_str(str)

考点:理解十六进制编码是如何将字符串转换成一串十六进制数字的、脑洞大开、脚本编写

[MRCTF2020]千层套路(脚本编写)

下载文件,发现是一个加密的压缩包,我们按照文件名解压发现密码正确,里面貌似是无尽的压缩包套娃(嵌套压缩包):

因此我们要编写脚本实现相关功能:自动循环解压压缩包到当前文件夹并且解压密码为压缩包的名字,直到没有压缩包为止(我用ai写的)

import os

import zipfile

def extract_zip(file_path):

# 获取压缩包的文件名(不含扩展名)作为密码

password = os.path.splitext(os.path.basename(file_path))[0].encode('utf-8')

# 创建解压目标路径

extract_path = os.path.dirname(file_path)

with zipfile.ZipFile(file_path, 'r') as zip_ref:

try:

# 解压缩文件并使用密码

zip_ref.extractall(path=extract_path, pwd=password)

print(f'Successfully extracted {file_path}')

except RuntimeError as e:

print(f'Failed to extract {file_path}. Error: {e}')

return False

return True

def recursive_extract(folder_path):

while True:

extracted = False

for root, dirs, files in os.walk(folder_path):

for filename in files:

if filename.endswith('.zip'):

file_path = os.path.join(root, filename)

if extract_zip(file_path):

# 删除已解压的压缩包

os.remove(file_path)

extracted = True

if not extracted:

break

if __name__ == "__main__":

folder_path = '.' # 当前文件夹路径

recursive_extract(folder_path)

-

extract_zip函数:

- 该函数用于解压缩单个

.zip文件,使用文件名(不含扩展名)作为密码。 - 如果解压成功,返回

True,否则返回False。

- 该函数用于解压缩单个

-

recursive_extract函数:

- 该函数递归地遍历文件夹中的所有文件和子文件夹。

- 每当发现

.zip文件时,调用extract_zip解压缩。 - 解压成功后,删除已解压的压缩包,避免重复处理。

- 如果当前遍历中没有发现压缩包,循环终止。

-

脚本主程序:

-

folder_path = '.'表示当前工作目录。 -

脚本会从当前文件夹开始递归解压。

最终我们得到了qr.txt,里面的内容如下:

包含三个数字,并且只有(255,255,255)和(0,0,0),结合文件名,这是一个二维码的RGB数据

(255,255,255)代表黑;(0,0,0)代表白

因此我们要编写脚本实现相关功能:将qr.txt中的RGB数据如(255,255,255)等内容转换成一张图片(也是用AI写的)

-

from PIL import Image

# 读取qr.txt中的RGB数据

with open('qr.txt', 'r') as file:

data = file.readlines()

# 假设每一行是一个像素,并且行数与列数一致(即图像是一个正方形)

# 计算图像的尺寸

image_size = int(len(data) ** 0.5)

# 创建一个新的图像

image = Image.new('RGB', (image_size, image_size))

# 填充图像的每个像素

for i, line in enumerate(data):

# 将RGB数据解析为整数元组

rgb = tuple(map(int, line.strip().strip('()').split(',')))

# 计算像素在图像中的位置

x = i % image_size

y = i // image_size

# 将RGB值设置到图像的相应位置

image.putpixel((x, y), rgb)

# 保存生成的图像

image.save('output.png')

print('Image saved as output.png')

-

导入库:

- 使用

PIL库中的Image模块来创建和操作图像。

- 使用

-

读取文件:

with open('qr.txt', 'r') as file:读取文件内容,并将每一行作为一个字符串存储在data列表中。

-

计算图像大小:

- 假设

qr.txt中的像素数是一个完全平方数(即图像是正方形),通过int(len(data) ** 0.5)计算图像的宽度和高度。

- 假设

-

创建图像:

- 使用

Image.new('RGB', (image_size, image_size))创建一个新的RGB图像,大小为image_size x image_size。

- 使用

-

填充图像像素:

- 循环遍历每一行数据,将字符串形式的RGB值转换为整数元组,然后通过

putpixel方法设置图像中相应位置的像素值。

- 循环遍历每一行数据,将字符串形式的RGB值转换为整数元组,然后通过

-

保存图像:

- 最后,通过

image.save('output.png')将生成的图像保存为output.png文件。

最后成功输出了二维码图片,扫描即可得到flag:

考点:嵌套压缩包、RGB数据转换成图片、脚本编写

- 最后,通过

百里挑一

下载文件,发现里面是一个pcap格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议发送的JPEG File Interchange Format占比最多,媒体文件我们尝试导出对象查看:

一堆图片,按照图片隐写思路我们要查看所有图片的属性寻找关键词,太多了!

exiftool——可交换图像文件格式编辑器

图片属性中的内容都是可交换图像文件格式(英语:Exchangeable image file format,官方简称Exif),我们可以使用这个工具输出一个图片的所有属性如:

exiftool 0.jpg

我们可以使用exiftool分析所有图片的属性,并将输出保存到一个txt文件内部进行分析:

exiftool * > 1.txt

我们在输出里面尝试输入关键词找到了半个flag:

这里我们直接搜索关键词flag也搜得到:

剩下半个flag只能自己去找了,我们只能逐一分析TCP流寻找

最终在114流找到了后半段:

考点:多张图片分析、wiresharkTCP流追踪、耐心

补充:网上有一种解法是搜索关键词“exif”,很快就能过滤出来

[SUCTF2018]followme(知识巩固题)

下载文件,发现里面是一个pcapng格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议占比最多,我们尝试导出对象查看:

可以推测攻击机在尝试登录admin的账号,那么flag应该藏在最终结果里面

我们将HTTP导出对象进行大小排列,查看哪个数据包最大,最大的应该就是登录成功的数据包:

在HTTP报文中找到了password的值为flag

考点:网络流量分析

补充:直接搜索关键词“ctf{”直接出结果

[MRCTF2020]CyberPunk(简单)

下载文件,是一个exe可执行文件,我们先运行看看:

我喜欢赛博朋克2077!他在2020.9.17发售,到了那时候我会给你flag!

并且每隔10秒检测当前月份和日期

那么我们将电脑的时间改成9月17日即可

考点:动脑子

[安洵杯 2019]Attack

下载文件,发现里面是一个pcap格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

发现HTTP协议发送的Media Type占比最多,我们过滤查看发现并不是真正的媒体文件而是一句话木马:

我们分析http导出对象,发现了一个不得了的文件——lass.dmp:

.dmp文件的重要性

.dmp 文件通常是内存转储(Memory Dump)文件的扩展名。它保存了程序在特定时间点(通常是程序崩溃或发生错误时)内存中的内容。这些文件通常用于调试目的,以帮助开发人员了解程序崩溃或错误发生的原因。

如果 .dmp 文件包含了程序内存中的敏感信息,如明文密码、加密密钥、用户数据等,黑客可能通过分析 .dmp 文件获取这些信息。

我们将.dmp文件导出,使用新工具进行分析——mimikatz

mimikatz——内网渗透神器

Mimikatz 是一个广为人知的开源工具,主要用于安全测试和渗透测试领域。它由法国安全研究员 Benjamin Delpy 开发,最初是为了展示 Windows 操作系统中存在的安全漏洞。Mimikatz 可以执行多种操作,特别是在 Windows 系统上提取敏感信息。

我们使用mimikatz分析.dmp文件:

privilege::debug

//提升 Mimikatz 的权限,使其能够访问某些受保护的进程和内存区域。

sekurlsa::minidump lsass.dmp

//告诉 Mimikatz 加载一个特定的内存转储文件

sekurlsa::logonpasswords full

//用于提取当前系统中所有用户的登录凭证信息,包括明文密码、密码哈希、Kerberos 票据等。

我们可以得到靶机用户Administrator的密码为W3lc0meToD0g3

另一边,我们导出http对象时使用foremost辅助提取出了新东西:

这个zip加密了,在备注里有密码提示:

我们将Administrator的密码作为密码解压,成功得到flag

考点:网络流量分析、分析.dmp文件、导出流量包文件对象

[UTCTF2020]basic-forensics(知识巩固题)

下载文件,是一个打不开的jpeg格式,我们使用010 editor打开:

全是电子书的内容,这种长文本我们直接搜索关键词“flag”或者是“ctf”

考点:关键词搜索

[BSidesSF2019]zippy(知识巩固题)

下载文件,发现里面是一个pcap格式的文件,我们使用wireshark打开查看:

按照数据包分析思路,我们先进行协议分级:

可以发现TCP协议占比最高,我们优先分析传输的Data:

第一个包看内容可以推测:攻击机监听端口4445并且传输了flag.zip文件

第二个包可以发现传输的zip文件,我们可以进行手动提取:

尝试解压发现需要密码,我们先不管,继续分析剩下的包

第三个包可以发现了解压的命令,解压密码为“supercomplexpassword”

解压文件,得到了flag

考点:网络流量分析、学会提取流量包中的文件

[SUCTF 2019]Game(较难新)

下载文件,是一张png格式的图片和html网页小游戏源码

我们优先分析图片,按照图片隐写思路,第一步、第二步无果,我们打开stegsolve打开图片查看:

我们可以发现,当我们关闭红色通道(red plane 0)、绿色通道或是蓝色通道时,图片的上方出现了一点点黑白的印记,虽然不是很明显,我们继续使用StegSolve进行分析

我们发现隐藏信息像是一串base64编码的内容,我们尝试解码:

这里出现了“Salted”的字符串,说明这是加了盐的加密

“U2FsdGVkX1”开头的密文——加了盐的加密

加盐(Salt)是在加密时使用的一个随机值,目的是防止攻击者通过预先计算的哈希表(如彩虹表)快速破解加密数据。通常,盐值会与密码结合,通过一个密钥衍生函数(如 PBKDF2)生成一个足够强的密钥。

我们有了这串加了盐的密文,那么我们明白就应该去寻找密钥了,我们接着分析html网页小游戏源码

搜索关键词flag即得到了这个:

这是一串经过base32编码的字符串(后边有三个“=”的特征,或是使用cyberchef的magic功能自动识别):

这是我们唯一能找到的字符串,因此需要猜测这就是我们需要的密钥!

我们观察我们的密钥,长度为23位或21位(去掉“{}”)或16位(去掉“{}”和“suctf”)

我们常用的对称加密有:DES(需要8位密钥)Triple DES(需要24位密钥)AES(需要16位或24位或32位密钥)、RC4等等,题目没有给出提示我们只能逐个尝试

我们优先尝试AES-128的解密方式,发现并不是:

这里再介绍以下cyberchef的这些模块(更详细的内容以后会更新在crypto方向的模块):

key 密钥

IV 初始化向量,是对称加密算法在某些模式中使用的一个额外输入参数,它保证了相同的明文和密钥在不同的加密操作中会产生不同的密文。通常,IV 应该是随机生成的并且不需要保密,但是它必须和密文一起存储或传输,因为解密时需要相同的 IV

Mode 加密模式

Input 输入格式

Output 输出格式

RC4的各种尝试也不正确,没有其他密码相关的提示,我们貌似陷入了僵局:

对称加密加解密工具的不同

有些DES加解密工具可能采用不同的处理方式,例如自动将较短的密钥扩展为合适的长度,而无需用户明确提供完整的8字节密钥。如Crypto-JS:这是一个 JavaScript 加密库,它在实现上可能更加灵活,例如自动生成 IV、填充或衍生密钥,这使得用户不必关注这些细节。而cyberchef要求用户提供8字节的密钥和一个 IV,这是严格按照标准实现的加密工具。我们可能是使用错了工具所以解不出来!

我们使用在线网址在线加密/解密,对称加密/非对称加密 (sojson.com)进行多次尝试解密发现使用的加密方式是TripleDes

得到了flag:

考点:LSB隐写、关键词搜索、理解对称加密

补充:这道题目是buuctf的简化版,原版题目只有html网页小游戏源码文件

原题我们需要在网页小游戏中找到隐藏的“secret”关键词(buuctf给的源码好像有点问题在此直接展示js源码中搜到的地方):

我们需要使用相关指令才能将该png图片下载出来:

wget http://[靶机IP]/iZwz9i9xnerwj6o7h40eauZ.png

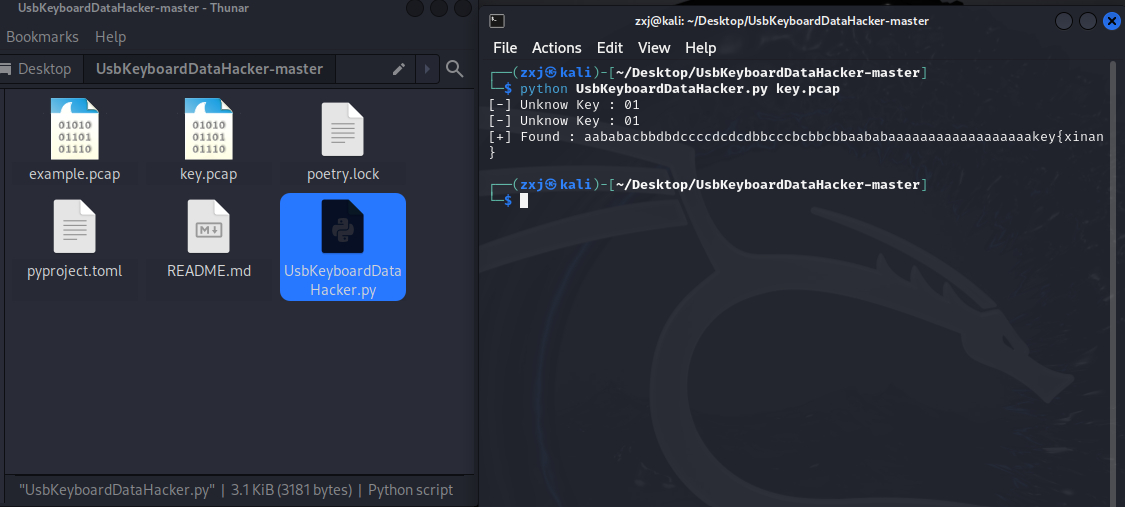

USB(较难新)

下载文件,里面是一个藏着假flag的压缩文件和ftm未知后缀名文件:

我们优先使用010 editor分析:

很长很难分析,我们直接使用binwalk查看其中是否藏了东西:

binwalk key.ftm -e

藏了东西,主要是有一个pcap流量包,我们进行协议分级分析只有物理层的USB相关协议:

USB键盘流量包详解

usb.capdata 是 USB 数据包中的最主要的字段,用于显示捕获的 USB 数据的原始字节。这些字节通常表示设备在 USB 总线上发送的实际数据。对于 USB 键盘,usb.capdata 通常包含按键操作的编码信息。比如我们分析一下第一个数据包:

usb.capdata的值为0002000002000000

第一个字节 (00): 修饰键(Modifier Key)状态,如 Ctrl、Shift、Alt 等。值为 00 表示没有修饰键被按下。

第二个字节 (02): 保留位(Reserved)。通常没有特别意义,固定为 00。

第三到第八个字节 (00 02 00 00 00 00): 这些字节表示按键编码(Keycode)。每个字节表示一个按键,其中 00 表示没有按键被按下。按键编码 02 对应的是大键盘 1 键。

更多可以参考202106241624549419156181.pdf (willhsu.com)

总之这个流量包记录了USB连接的键盘输入数据,我们应该进行提取和分析。

在此我们也可以直接使用工具脚本:UsbKeyboardDataHacker

提取出了键盘输入的内容,得到了关键信息key{xinan}提交了发现并不是flag

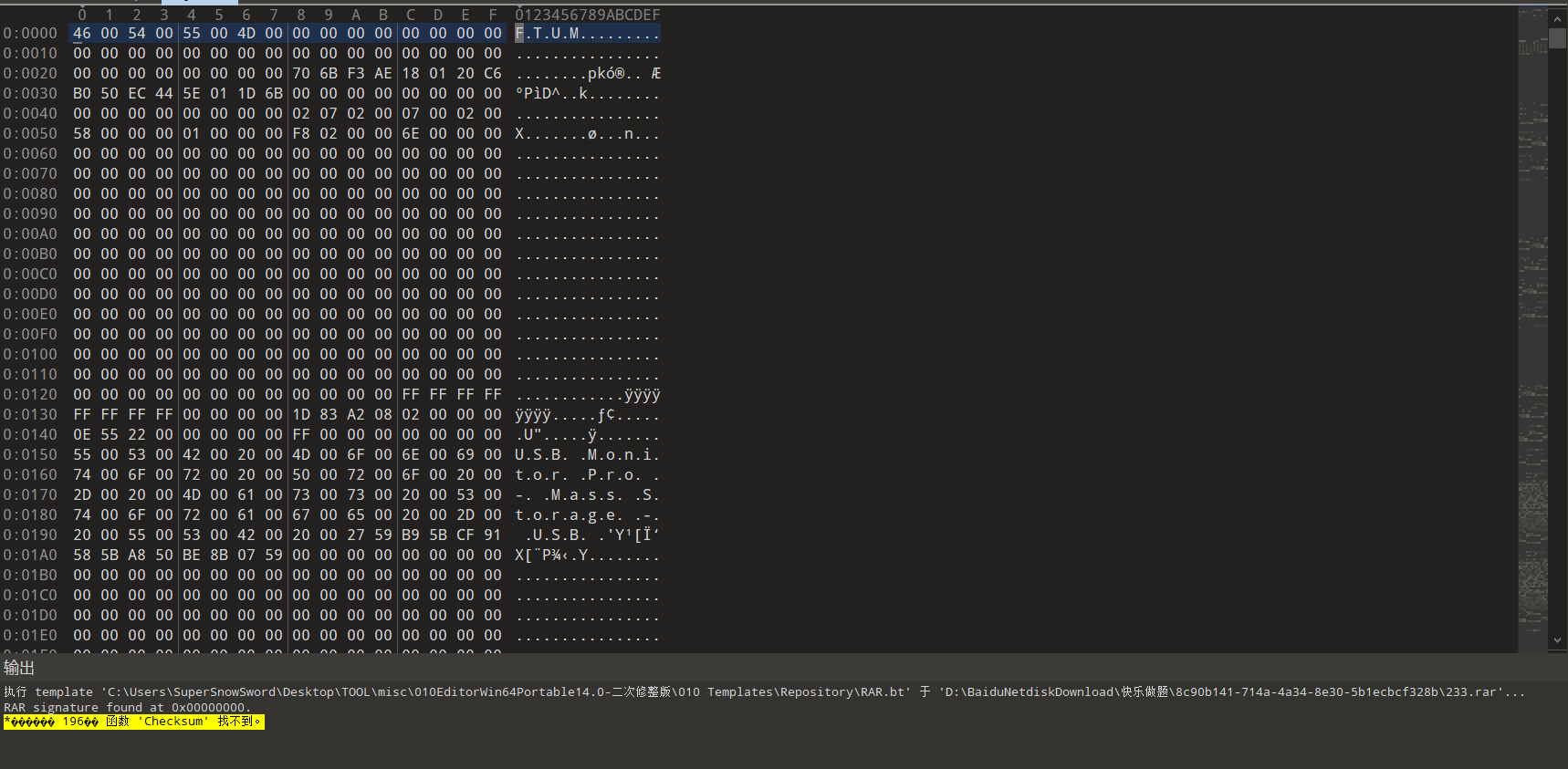

那么我们只能继续对233.rar进行分析了,我们可以注意到当我们使用winrar打开时会报错:

我们使用RAR模板打开好像抽风了,我们只好手动分析:

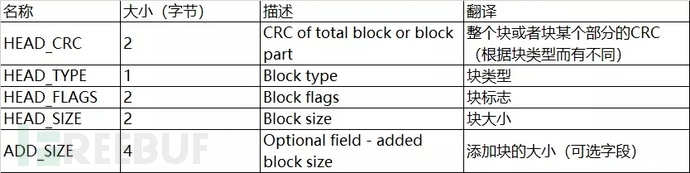

RAR文件格式简介(原文:RAR文件格式学习(了解)_rar文件头-CSDN博客、CTF解题技能之压缩包分析基础篇 - FreeBuf网络安全行业门户)

RAR是有四个文件块组成的,分别是分别是标记块、压缩文件头、文件块、结束块,这些块之间没有固定地先后顺序,但要求第一个块必须是标志块并且其后紧跟一个归档头部块。每个块都包含以下内容:

标记块(MARK_HEAD)

第一块为标记块(MARK_HEAD),其数据为:

52 61 72 21 1A 07 00

字节的说明

52 61 为头部校验和(HEAD_CRC),占两个字节,每一块均从HEAD_CRC开始,所有的RAR都以 52 61 开头

72 为 块类型(HEAD_TYPE) 占一个字节,所有文件都如此

21 1A 为 块标记(HEAD_FLAGS) 占两个字节

07 00表示块大小 ,即 52 61 72 21 1A 07 00 (标记块)共占7个字节

压缩文件头(MAIN_HEAD)

第二块为压缩文件头(MAIN_HEAD) ,和标记块一样:

CF 90 73 00 00 0D 00 00 00 00 00 00 00

CF 90 压缩文件头CRC校验值

73 头类型是0x73表示压缩文件头块

00 00 位标记,没有位被置为1 ,如果块头被加密,则位标记应该为:0x8000

0D 00 文件头大小为0x0D00,由上图可以看出这个压缩文件头块占13个字节

文件头(FILE_HEAD)

RAR文件格式及其各字段含义请参考官方文档:RAR 5.0 archive format (rarlab.com)

接下来用rar文件来讲一下文件头部分的码流分析。

16进制软件使用winhex,hex值左边是低位,右边是高位,比如52 61 实际上就是0x6152

D5 56 :HEAD_CRC,2字节,也就是文件头部分的crc校验值

74 :HEAD_TYPE,1字节,块类型,74表示块类型是文件头

20 90 :HEAD_FLAGS,2字节,位标记,这块在资料上没找到对应的数值,不知道20 90代表什么意思。

2D 00 :HEAD_SIZE,2字节,文件头的全部大小(包含文件名和注释)

10 00 00 00 :PACK_SIZE,4字节,已压缩文件大小

10 00 00 00 :UNP_SIZE,4字节,未压缩文件大小

02:HOST_OS,1字节,保存压缩文件使用的操作系统,02代表windows

C7 88 67 36:FILE_CRC,4字节,文件的CRC值

6D BB 4E 4B :FTIME,4字节,MS DOS 标准格式的日期和时间

1D:UNP_VER,1字节,解压文件所需要的最低RAR版本

30:METHOD,1字节,压缩方式,这里是存储压缩

08 00 :NAME_SIZE,2字节,表示文件名大小,这里文件名大小是8字节(flag.txt)

20 00 00 00 :ATTR,4字节,表示文件属性这里是txt文件

66 6C 61 67 2E 74 78 74:FILE_NAME(文件名) ,NAME_SIZE字节大小,这里NAME_SIZE大小为8

再往后是txt文件内容,一直到第六行 65 结束,下面是另一个文件块的开始

这个块中存在两个crc值,一个是文件头块中从块类型到文件名这38个字节的校验,后一个则是压缩包中所包含文件的crc校验,解压时,会计算解压后生成文件的crc值,如果等于这里的crc,则解压完成,如果不同,则报错中断。

结尾块

这个结尾块和标记块字节大小和分析方法是一样的。

C4 3D :HEAD_CRC,2字节,从HEAD_TYPE到HEAD_SIZE的crc校验值

7B :HEAD_TYPE,1字节,表示该块是结尾块

00 40 HEAD_FALGS ,2字节,位标记

07 00 :HEAD_SIZE,2字节,块大小

与标记块类似的是,结尾块也是一个固定字节串的块,依次是 C4 3D 7B 00 40 07 00

有了上面的RAR文件格式的分析,结合报错信息我们可以发现RAR文件的“233.png”文件头的HEAD_TYPE应为“74”却被改成了“7A”,我们修改回来,压缩包中藏着的233.png总算是出来了:

(补充:更新了010 editor版本后就没有抽风了,我们看看正常模板解析的情况下的回显。可以发现233.png的HeadType错误,应该为FILE)

我们开始分析233.png文件

按照图片隐写思路,第一步、第二步无果,我们打开stegsolve打开图片查看,发现关闭蓝色通道会出现二维码,我们扫描出现了如下信息:

然而,这个也不是flag,按照之前得到的值,我们可以知道这串字符串一定是使用了密钥“xinan”加密的内容。

按照思路,我们需要将所有需要密钥的密码都尝试一遍,并得出最有可能的结果

需要密钥的加密方式思路顺序从古典到现代并且大众所知

维吉尼亚密码->Playfair密码->数据加密标准 (DES)->三重DES (Triple DES)->AES->RC4->Rabbit等等……(越到后边越需要复杂的条件)

我们按顺序来,发现是维吉尼亚密码加密(看上去比较合理):

我们可以看出维吉尼亚密码解密后明文以“f”开头,这种调换顺序的密码让人想要尝试栅栏密码,成功得到flag:

考点:理解USB流量分析并且会使用工具脚本、能够发现RAR文件中的文件头的HEAD_TYPE被修改了、LSB隐写、拥有需要密钥的加密方式的解密思路

[GUET-CTF2019]虚假的压缩包(较难新)

下载文件,里面是两个压缩包,“虚假的压缩包”和“真实的压缩包”,二者都进行了加密

我们逐一进行分析,第一步无果发现了“虚假的压缩包”存在伪加密:

我们得到了key:

看到熟悉的参数n和e,我们立刻能够联想到RSA加密的方法(详细会更新在crypto模块中)

在此我们直接解密:

n = 3 * 11 则p = 3 , q = 11

φ(n) = (p-1) * (q-1) = 20

gcd(e , φ(n)) = 1 (要满足e与φ(n)的公因数为1,3和20的公因数确实是1)

(d * e) mod φ(n) = 1 则解密私钥d = 7

c = m^e mod n 若明文m为解26,c为密文,得出答案是c = 20

m = c^d mod n 若密文c为解26,m为明文,得出答案是m = 5

离谱的是解压密码为“密码是5”(需要脑洞打开,能用的字符都要考虑到)

解压文件,里面是一张jpg图片和一个名为“亦真亦假”的无后缀文件

我们优先分析图片,按照图片隐写思路,第一步无果,我们优先打开010 editor打开图片查看:

看这文件头,这应该是PNG格式的文件,我们进行修改再按照图片隐写思路,png图片第一步使用TweakPNG工具发现图片的crc校验出现错误,因此可能存在PNG宽高隐写:

我们使用脚本爆破PNG图片的正确宽高,修改即可:

可以发现隐藏的信息:

这里的“5”与上面提到过的“me”不一样,"^"在数学式中表示的是次方,在编程语言里面表示的是异或计算

我们再使用010 editor打开“亦真亦假”文件,发现就是一文本格式的文件,内容看上去是十六进制的编码:

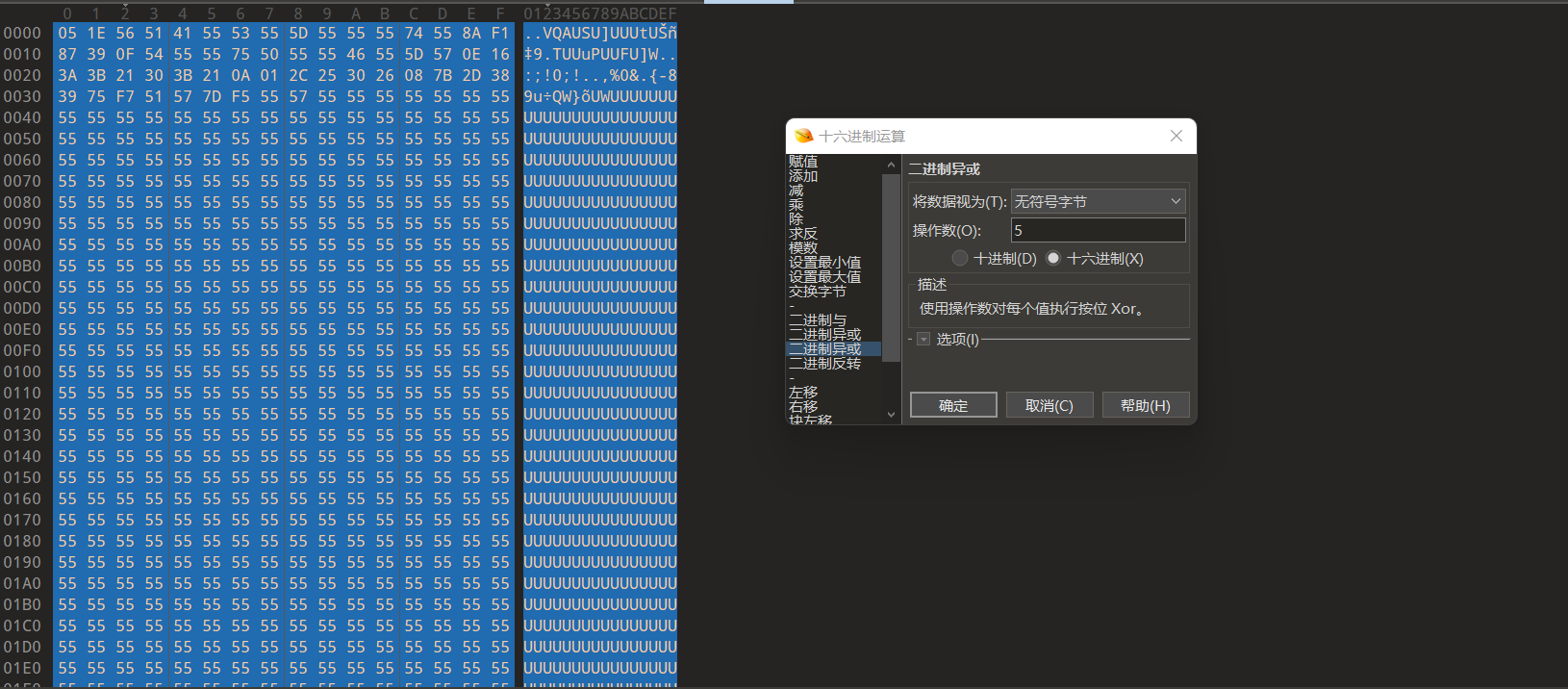

按照提示,这些内容应该经过“^5”(与5进行异或)的计算(5异或5值为0,这里可以看出有几段文件流)

我们可以使用010 editor的计算工具进行运算:

异或后发现并不能得出什么文件,后来发现是以文本编辑的形式异或和以十六进制编辑的形式异或会有两种计算方式:

十六进制编辑的形式异或:将“e”与“5”的ASCII值进行异或

"e" 的 ASCII 值是 101(十进制),101 的二进制表示为 01100101。

"5" 的 ASCII 值是 53(十进制),53 的二进制表示为 00110101。

01100101 (101, "e")

XOR

00110101 (53, "5")

--------

01010000 (80)

得到的“80”转为字符为“`”

十六进制编辑的形式异或:将“e”与“5”看做十六进制进行异或

"e" 是16进制,转换为二进制是 1110。

"5" 是16进制,转换为二进制是 0101。

1110 (e)

XOR

0101 (5)

----

1011 (b)

结果 1011 对应的十六进制值是 "b"。

我们以十六进制编辑的形式进行异或:

结果将每个字节的十六进制与“05”进行了异或,没有看出有什么东西,也没有达到我们想要的效果

在此只好写一个脚本,能够实现将一个文件中所有字符看做十六进制数字并且与5进行异或:

# 读取1.txt中的内容

with open("1.txt", 'r') as input_file:

content = input_file.read().strip() # 去除文件中多余的空白字符

# 打开2.txt以写入处理后的结果

with open("2.txt", 'w') as output_file:

# 遍历文件中的每个字符

for char in content:

# 将字符转换为十六进制整数

hex_value = int(char, 16)

# 与5进行异或操作

xor_result = hex_value ^ 0x5

# 将结果转换为十六进制字符并写入到2.txt

output_file.write(hex(xor_result)[2:])

以复制十六进制编辑:

能够发现是以“PK”开头的zip压缩文件,总算成功了!

我们查看里面的文件,发现是doc文件

我们修改后缀后打开:

我们搜索关键词“flag”,发现藏在最后,字体颜色为白色。得到了flag:

考点:压缩包伪加密、PNG宽高隐写、理解RSA算法、理解异或计算、理解office文件是一堆文件的压缩文件

[RCTF2019]draw(新工具)

下载文件,是个txt文本,打开查看:

一头雾水,拿去问AI:

我们明白了这是Logo编程语言的代码,我们应该如何让这些代码跑起来呢?

在此使用了Logo解释器 (calormen.com)我们可以得出flag:

考点:不会就搜索就问、理解logo编程语言

[ACTF新生赛2020]明文攻击

下载文件,里面是一个加密的压缩包和一张图片:

我们优先对图片进行分析

第一步无果,我们优先打开010 editor打开图片查看:

发现有插入隐藏的zip文件,而且缺少文件头“PK”我们尝试修复后进行文件分离:

我们解压查看:

我们尝试了,这不是解压密码,那这是什么呢?

我们查看加密压缩包的内容,它的里面也有flag.txt文件,并且二者的CRC校验值是一样的!说明二者是相同的文件。

按照题目提示,这里可以使用ZIP明文攻击。

ZIP已知明文攻击

ZIP文件通常使用对称加密算法(如PKZIP的经典加密方式),并使用一个相对简单的流密码算法(CRC-32校验值和三个32位寄存器)来加密数据。这种方法依赖于一个用户提供的密码生成密钥流,对文件内容进行加密。

前提:在已知明文攻击中,攻击者已经获得了一部分加密文件的对应明文(未加密内容),并且能够访问对应的加密数据(密文)。

步骤1:获取已知明文和对应密文:攻击者知道ZIP文件中某些已加密文件的部分内容。例如,ZIP文件中可能包含一个常见文件如README.txt,攻击者可能已经知道其中的一些文本内容(明文),同时可以访问该文件的加密版本(密文)。

步骤2:推导密钥流:攻击者利用已知的明文和对应的密文来反推出生成密文的密钥流。由于ZIP使用的加密算法基于流密码,明文与密钥流的XOR(异或)操作生成密文。因此,如果知道明文和密文,攻击者可以通过简单的异或操作推导出密钥流的一部分。

步骤3:恢复密钥:利用推导出的密钥流,攻击者可以逐步逆推出用于加密的内部状态和密钥,进而推算出完整的加密密钥。

步骤4:解密整个文件:一旦掌握了密钥,攻击者可以使用该密钥解密ZIP文件中其他的内容,甚至解密整个ZIP文件。

可以参考视频https://www.bilibili.com/video/BV1qW4y1L7tN?vd_source=69c558b0c7be97607c79afbd75bd1f7c

1分50秒至3分41秒

使用ARCHPR对压缩包进行已知明文攻击

如图所示,明文攻击所需时间比较久,我们只有耐心等待,最终得到加密密钥,我们可以保存已解密的压缩包,得到flag

考点:利用十六进制编辑器找到隐藏的信息、文件头修复、理解压缩包明文攻击

[DDCTF2018]流量分析(新)

下载文件,是一个pcap格式的流量包和提示:

按照数据包分析思路,我们先进行协议分级:

我们发现TCP协议占比最高,并且使用了TLS协议加密(Transport Layer security);协议中使用了FTP协议并且占比非常高,优先查看FTP协议发了些什么文件,过滤FTP Data并且尝试导出对象:

尝试解压都加密了……

那么我们只能退而求其次,开始过滤分析TCP协议的内容,追踪TCP流从0开始看起,发现前面的数据包都是空的:

前面的TCP流量全是空的因为前面都是握手包:Wireshark的捕获设置可能限制了捕获的数据包数量或大小。如果某个TCP流的数据包在捕获开始或结束之前已经传输完毕,或者超过了捕获的窗口大小,你可能只会看到TCP连接建立(SYN、ACK等)或终止(FIN、RST等)的包,而没有数据包。那么我们直接跳过握手包,跳到有内容的数据包并追踪流:

追踪TCP流2002,这段TCP流量数据包描述了一次FTP会话的过程,其中包含了用户登录、文件传输和错误处理的相关信息。

1. FTP服务器连接:

220 (vsFTPd 3.0.2):客户端连接到FTP服务器,服务器响应表示欢迎,并告知使用的FTP服务版本是vsFTPd 3.0.2。

2. 用户登录:

USER zhangsan:客户端尝试以用户名“zhangsan”登录。

331 Please specify the password.:服务器请求用户提供密码。

PASS zhangsan:客户端提供密码(明文显示,实际传输中不建议明文传输密码)。

230 Login successful.:服务器确认登录成功。

3. 系统信息查询:

SYST:客户端请求服务器的系统类型。

215 UNIX Type: L8:服务器响应,表示它运行在UNIX系统上,类型为L8。

4. 进入被动模式:

PASV:客户端请求服务器进入被动模式(PASV模式),以便进行数据传输。

227 Entering Passive Mode (172,17,0,2,229,182).:服务器响应进入被动模式,并提供了数据连接的IP地址和端口号(组合起来为端口58726,229*256+182=58726)。

5. 目录列表传输:

LIST:客户端请求列出当前目录的内容。

150 Here comes the directory listing.:服务器开始传输目录列表。

226 Directory send OK.:服务器确认目录列表传输完成。

6. 文件传输 (Fl-g.zip):

TYPE I:客户端请求切换到二进制传输模式。

200 Switching to Binary mode.:服务器确认切换到二进制模式。

PASV:客户端再次进入被动模式。

227 Entering Passive Mode (172,17,0,2,116,151).:服务器提供新的数据连接端口(组合为29847)。

RETR Fl-g.zip:客户端请求下载文件“Fl-g.zip”。

150 Opening BINARY mode data connection for Fl-g.zip (24732680 bytes).:服务器开始传输文件,文件大小为24,732,680字节。

226 Transfer complete.:服务器确认文件传输完成。

7. 文件传输 (sqlmap.zip):

与上一步类似的过程,只不过文件名称为“sqlmap.zip”,大小为15,288,181字节。

8. 再次列出目录:

TYPE A:客户端切换到ASCII传输模式。

200 Switching to ASCII mode.:服务器确认切换到ASCII模式。

PASV:客户端进入被动模式。

227 Entering Passive Mode (172,17,0,2,223,125).:服务器提供新的数据连接端口(组合为57149)。

LIST:客户端请求再次列出当前目录的内容。

150 Here comes the directory listing.:服务器开始传输目录列表。

226 Directory send OK.:服务器确认目录列表传输完成。

9. 尝试上传文件:

TYPE I:客户端再次切换到二进制传输模式。

200 Switching to Binary mode.:服务器确认切换到二进制模式。

PASV:客户端进入被动模式。

227 Entering Passive Mode (172,17,0,2,184,236).:服务器提供新的数据连接端口(组合为47300)。

STOR /etc/profile:客户端尝试上传文件到服务器的“/etc/profile”路径。

553 Could not create file.:服务器拒绝了上传请求,可能是由于权限不足或路径问题。

10. 退出会话:

QUIT:客户端请求断开连接。

221 Goodbye.:服务器确认断开连接。

追踪TCP流2003,这段数据是从FTP服务器返回的目录列表中的一部分,列出了两个文件的详细信息

追踪TCP流2004和2005,传输了两个个zip文件

追踪TCP流2006,这段数据是从FTP服务器返回的目录列表中的一部分,列出了两个文件的详细信息

追踪TCP流2007,这段TCP流量数据包描述了一次与邮件服务器(MX服务器)的交互过程,显示了客户端尝试发送邮件时所经历的各个阶段。

1. 连接建立:

220 mx1.aliyun-inc.com MX AliMail Server(10.147.2.124):

这是邮件服务器向客户端发送的欢迎消息,表示连接成功。服务器的域名为mx1.aliyun-inc.com,IP地址为10.147.2.124。

2. EHLO 命令:

EHLO 7e040dcc799e.didi-ctf.com:

客户端向服务器发送EHLO命令(Extended HELO),以开始SMTP会话,并告知服务器客户端的标识(7e040dcc799e.didi-ctf.com)。

服务器响应:

250-mx1.aliyun-inc.com:服务器确认接受了EHLO,并列出支持的SMTP扩展功能。

250-STARTTLS:服务器支持STARTTLS命令,可以升级到加密连接。

250-8BITMIME:支持8位MIME传输。

250-AUTH=PLAIN LOGIN XALIOAUTH 和 250-AUTH PLAIN LOGIN XALIOAUTH:支持的身份验证方式包括PLAIN、LOGIN和XALIOAUTH。

250-PIPELINING:服务器支持指令流水线操作。

250 DSN:支持传递状态通知(Delivery Status Notification)。

3. 发送邮件地址:

MAIL FROM:<support@ttlsa.com>:

客户端发送MAIL FROM命令,指定发件人地址为support@ttlsa.com。

服务器响应:

250 Mail Ok:服务器确认接收发件人地址。

4. 指定收件人地址:

RCPT TO:<dengyun@ttlsa.com> ORCPT=rfc822;dengyun@ttlsa.com:

客户端发送RCPT TO命令,指定收件人地址为dengyun@ttlsa.com,并通过ORCPT参数指定原始收件人地址(适用于某些邮件转发场景)。

服务器响应:

554 Reject by behaviour spam at Rcpt State(Connection IP address:111.202.154.85)ANTISPAM_BAT[01201311R136a, e02c03309]: spf check failed CONTINUE:

服务器拒绝了收件人地址。拒绝的原因可能是因为发件人的IP地址111.202.154.85被认为是垃圾邮件来源,且SPF(Sender Policy Framework)检查失败。

5. 数据传输尝试:

DATA:

客户端尝试发送DATA命令,准备传输邮件内容。

服务器响应:

503 bad sequence of commands:服务器返回503错误,表示命令序列错误。因为前面的RCPT TO命令已经被拒绝,所以继续发送DATA命令是不符合协议的。

6. 连接重置和断开:

RSET:

客户端发送RSET命令,重置会话状态,清除所有已发送但未完成的命令。

QUIT:

客户端发送QUIT命令,请求断开连接。

服务器响应:

服务器断开连接,完成会话。