windows 3389漏洞处理

背景

由于项目需要且客户提供的环境有一定局限性,有些实施的系统会在windows上,且甲方也会定期漏扫,这边以Windows 2012 r2梳理一些windows上3389的漏洞处理方法。

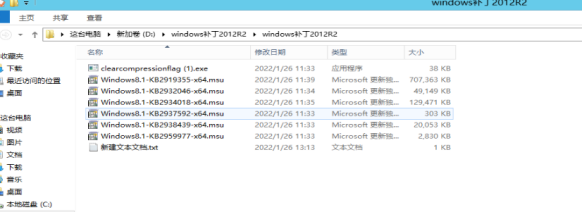

下载补丁包

https://www.microsoft.com/zh-cn/download/confirmation.aspx?id=42334

这些 KB 必须按以下顺序安装:clearcompressionflag.exe、KB2919355、KB2932046、KB2959977、KB2937592、KB2938439、KB2934018。

KB2919442 是 Windows Server 2012 R2 更新的先决条件,在尝试安装 KB2919355 之前应先安装 clearcompressionflag.exe

漏洞

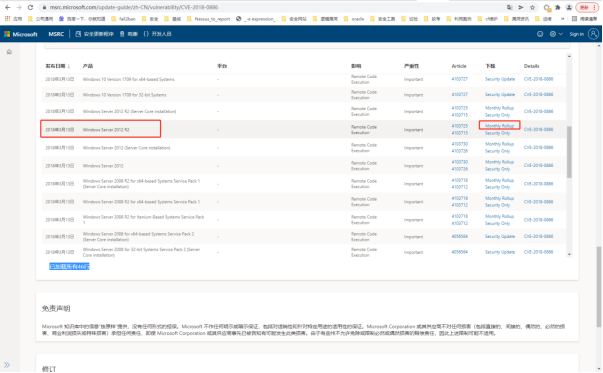

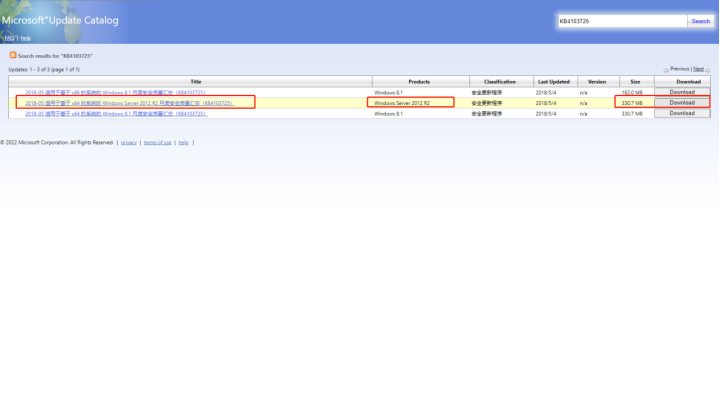

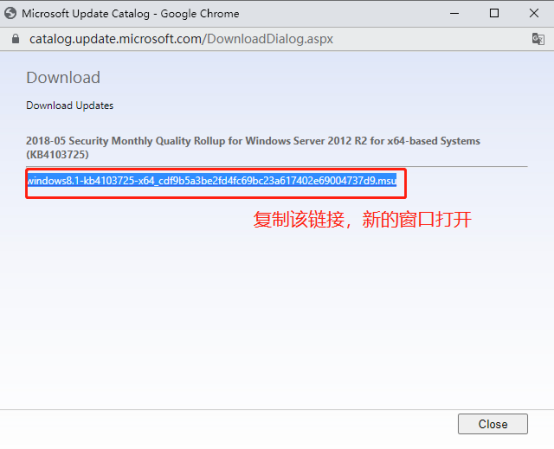

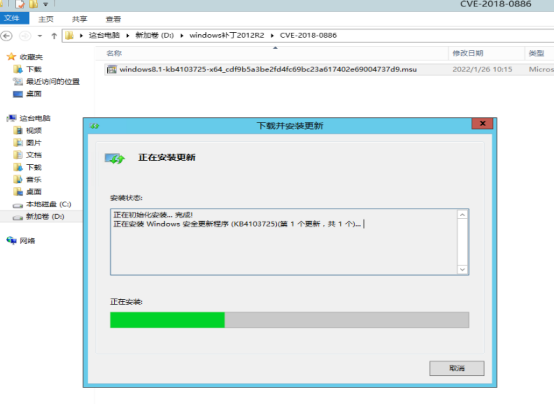

1.CVE-2018-0886

Microsoft Windows CredSSP 远程执行代码漏洞

链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

处理:

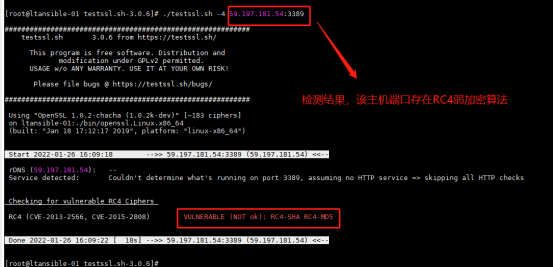

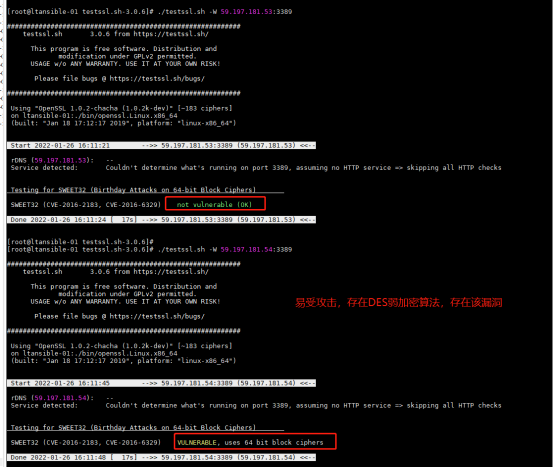

2.CVE-2016-2183

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

建议:避免使用DES算法

3.CVE-2013-2566

SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)【原理扫描】

建议:避免使用RC4算法

4.CVE-2015-2808

SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)【原理扫描】

建议:避免使用RC4算法

检测:

弱加密算法可以通过testssl这个工具进行扫描

https://github.com/drwetter/testssl.sh

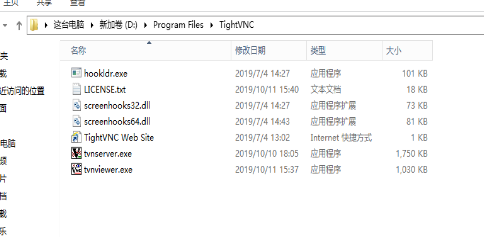

先装个VNC以防万一

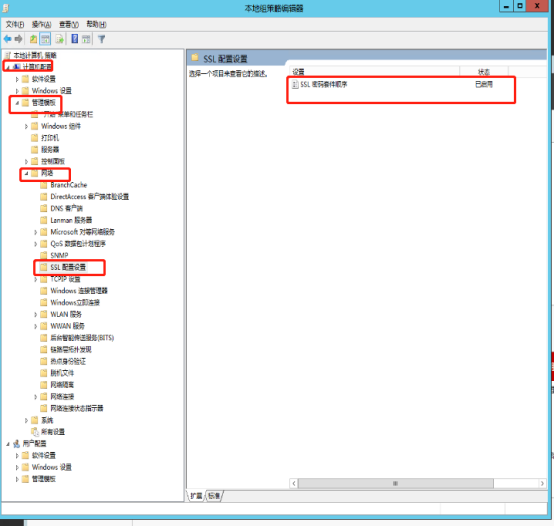

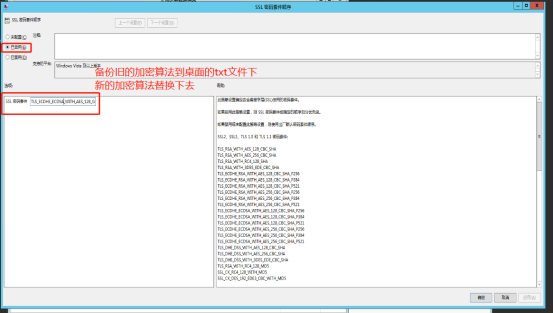

处理:

gpedit.msc

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?